Сегодня криптоконтейнеры используются для хранения конфиденциальной информации как на персональных компьютерах пользователей, так и в корпоративной среде компаний и организаций и могут быть созданы при помощи практически любой программы для шифрования. Столь широкое их распространение объясняется, прежде всего, удобством работы с зашифрованными файлами и возможностью реализации «шифрования на лету».

Тем не менее, далеко не все пользователи осознают, насколько уязвимыми становятся файлы в криптоконтейнере после его подключения в качестве логического диска операционной системы и как просто их оттуда украсть. Это и послужило причиной написания данной статьи, в которой на конкретном примере будет показано как можно украсть информацию, размещенную в криптоконтейнере, созданном при помощи практически культовой в рунете (и не только) программа для шифрования TrueCrypt. Однако, то же самое справедливо и для любой другой программы, которая позволяет создавать криптоконтейнеры и не имеет других дополнительных функций для защиты хранящихся в них зашифрованных данных.

Давайте рассмотрим следующий пример. Предположим, есть некая организация ААА, хранящая у себя на сервере (в качестве которого используется обычный ПК) ценную информацию, к которой имеют доступ несколько сотрудников этой организации. Конфиденциальные файлы хранятся в криптоконтейнере, созданном при помощи TrueCrypt. Для того, чтобы допущенные к этой информации сотрудники могли с ней работать в течении всего рабочего дня, криптоконтейнер монтируется в его вначале (например, системным администратором этой организации) и демонтируется в конце. Руководство компании уверено в том, что, так как их конфиденциальные файлы хранятся на криптоконтейнере в зашифрованном виде, они надежно защищены.

Для того, чтобы понять, какая опасность угрожает этой организации, давайте ненадолго представим себя в роли не очень честной конкурирующей фирмы ВВВ, которая желает завладеть конфиденциальной информацией ААА. Реализовать задуманное можно в несколько этапов:

1. Скачать DarkComet RAT — утилиту скрытого удаленного администрирования, которая официально создавалась для легитимного управления удаленной системой. Трудно сказать, насколько на самом деле были чисты помыслы Жана-Пьера Лесьера, разработчика DarkComet. Возможно, также как в свое время Альберт Эйнштейн не мог представить, что открытая им атомная энергия впервые найдет практическое применение в атомной бомбе, он тоже не предполагал, что его разработка вскоре будет эффективно использоваться хакерами по всему миру, а правительство Сирии, например, использует программу против оппозиции в сирийском конфликте.

DarkComet имеет множество функций:

— файловый менеджер;

— менеджер открытых окон, запущенных задач, активных процессов;

— управление автозагрузкой и службами;

— удаленное управление реестром;

— установка и удаление программ;

— захват управления удаленной машиной по технологии VNC;

— снятие скриншотов с удаленного экрана;

— перехват звука с микрофона и видео со встроенных или внешних камер и др.

Конечно, все это позволяет использовать DarkComet в качестве отличной шпионской программы и превращает в мощное оружие в руках киберпреступников. Не смотря на то, что создатель DarkComet RAT принял решение закрыть свой проект, его разработку по-прежнему можно свободно скачать в сети.

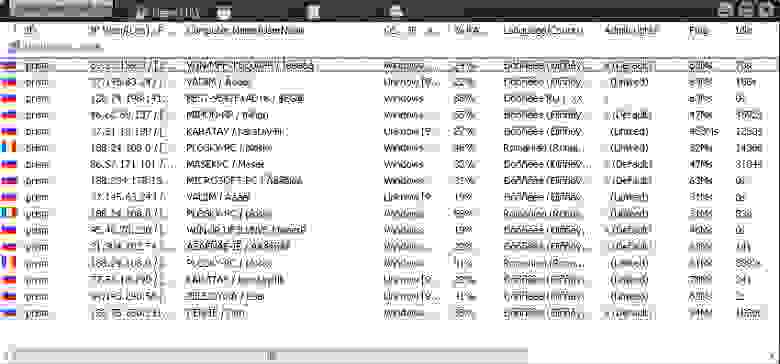

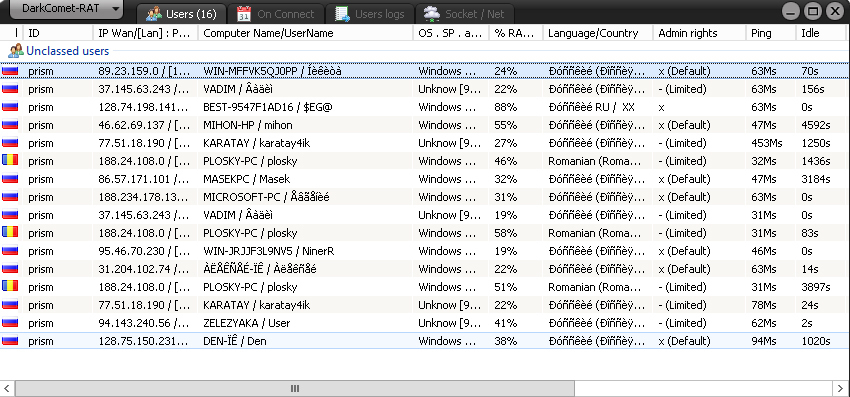

Вот так выглядит главное окно программы:

2. После скачивания и установки программы потребуется завести хостинг, на который будем скачивать файлы с компьютера жертвы.

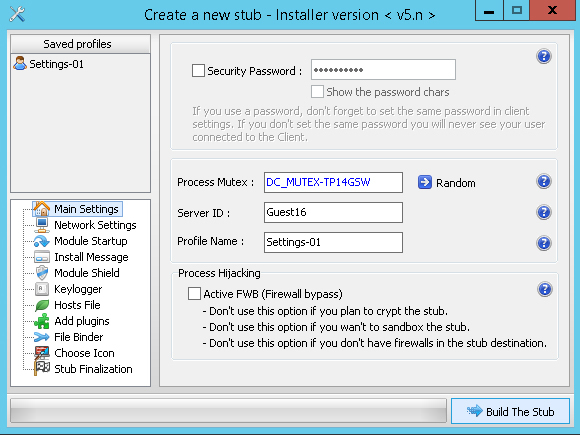

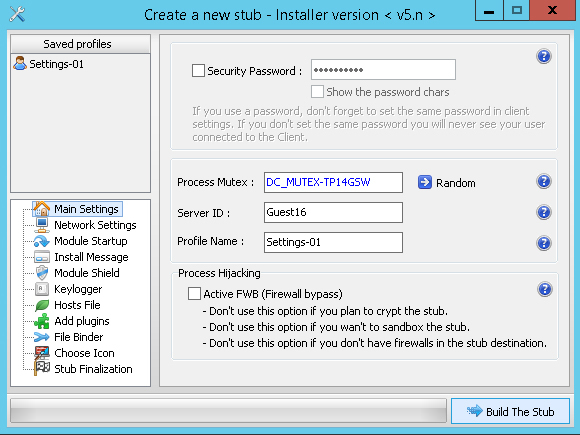

3. При помощи, DarkComet создаем exe-файл (стаб), которым будет инфицирован компьютер жертвы (DarkCometRat > ServerModule > FullEditor). В Network Settings прописываем созданный ранее хост и задаем другие необходимые настройки (подробнее здесь). Или заказываем создание такого файла на бирже (приблизительно 100$).

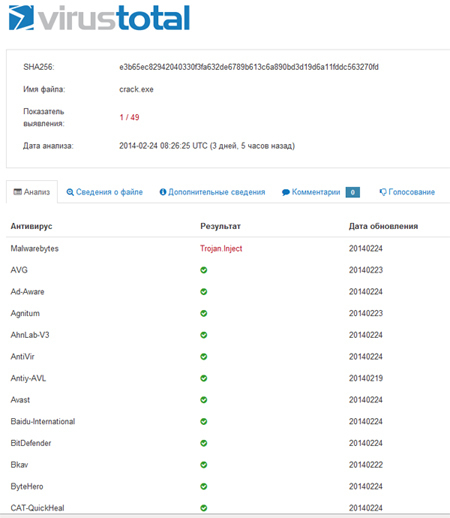

4. Естественно, исполняемый файл, созданный в DarkComet RAT обнаруживается антивирусами как вредоносное ПО, поэтому, для успешного инфицирования компьютера жертвы, нам нужно его криптовать при помощи криптора (или заказываем за $50-100). С помощью криптора шифруется исходный файл программы, а в его начало записывается код, который при запуске осуществляет дешифрование и запуск основной программы. Шифруя программу, криптор защищает ее от всех наиболее известных антивирусов и методов поиска по сигнатурам.

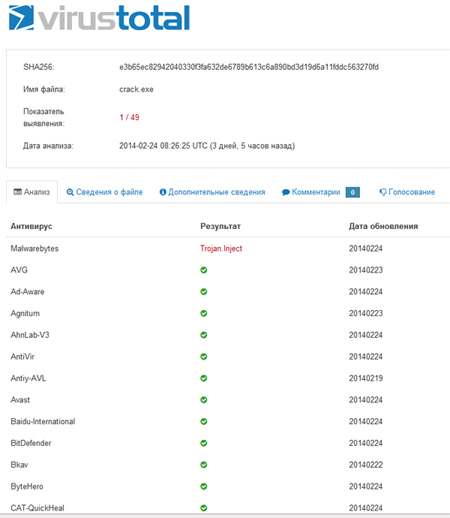

5. Убеждаемся, что антивирусные программы не расценивают криптованный файл как вирус. Проверку можно сделать на VirusTotal, например:

В этой статье мы напрямую не выкладываем криптованный файл, дабы не выдвигались обвинения о распространении вирусов, в частности, со стороны администрации Хабра. Однако, если у кого-то возникнет желание удостовериться в том, что на момент создания exe-файл действительно не расценивался антивирусами как вирус, можем дать ссылку на него и вы убедитесь в этом сами, сравнив хеш-суммы в видео и на файле.

6. Теперь необходимо, чтобы наш вирус попал на компьютер жертвы. Для этого существует множество различных способов.

Например, компьютер может быть инфицирован по электронной почте. В течении рабочего дня на корпоративную почту сотрудников приходят десятки и даже сотни электронных писем. Конечно, такой поток корреспонденции не позволяет уделить должное внимание каждому письму и большинство сотрудников относятся к обработке таких сообщений как к перекладыванию бумаг из одной кипы в другую, что значительно облегчает осуществление атак. Когда злоумышленник присылает по почте простой запрос, его жертва очень часто на автомате выполняет то, о чем ее просят, не задумываясь о своих действиях.

Это лишь один пример. Могут быть использованы любые другие методы социальной инженерии, основанные на особенностях психологии человека.

7. Как только вирус попадает на компьютер жертвы после открытия исполняемого файла, злоумышленник получает полный доступ к атакуемому компьютеру. Как известно, любое приложение, обращающееся к зашифрованному файлу, размещенному на подключенном криптоконтейнере, получает его копию в расшифрованном виде. Не исключением будет и файловый менеджер DarkComet – с его помощью можно скопировать с криптодиска любую информацию.

Все файлы мы получаем в расшифрованном виде, они доступны для прочтения и редактирования. После этого можно использовать их в своих интересах. Кстати, здесь еще один недостаток криптоконтейнеров – их большие размеры в сотни мегабайт, что существенно облегчает задачу киберпреступнику по поиску защищаемых файлов.

На этом все. Конфиденциальная информация скопирована и скомпрометирована, конкурирующая фирма может использовать ее в своих корыстных целях, а атакованная организация даже не подозревает о хищении данных.

Более наглядно процесс кражи информации с криптоконтейнера TrueCrypt продемонстрирован на этом видео:

Криптоконтейнер обеспечивает надежную защиту информации лишь тогда, когда он отключен (демонтирован); на момент подключения (монтирования) конфиденциальная информация с него может быть украдена и злоумышленник получит ее в расшифрованном виде. Поэтому, если для хранения ценных данных все-таки используется криптоконтейнер, подключать его следует на минимальные промежутки времени и отключать сразу после завершения работы.

В CyberSafe Files Encryption для усиления безопасности мы добавили Систему доверенных приложений, подробно о которой написано в этой статье. Суть заключается в том, что для папки, в которой хранятся зашифрованные файлы, при помощи CyberSafe дополнительно назначается перечень доверенных программ, которые смогут получить доступ к этим файлам. Соответственно, всем остальным приложениям в доступе будет отказано. Таким образом, если к зашифрованному файлу обратится файловый менеджер DarkComet RAT, другое средство удаленного администрирования или любая другая программа, не вошедшая в группу доверенных, они не смогут получить доступ к защищенным файлам.

В том случае, если CyberSafe используется для шифрования сетевых папок, файлы на сервере всегда хранятся в зашифрованном виде и на стороне сервера никогда не расшифровываются — их расшифровывание осуществляется исключительно на стороне пользователя.

Тем не менее, далеко не все пользователи осознают, насколько уязвимыми становятся файлы в криптоконтейнере после его подключения в качестве логического диска операционной системы и как просто их оттуда украсть. Это и послужило причиной написания данной статьи, в которой на конкретном примере будет показано как можно украсть информацию, размещенную в криптоконтейнере, созданном при помощи практически культовой в рунете (и не только) программа для шифрования TrueCrypt. Однако, то же самое справедливо и для любой другой программы, которая позволяет создавать криптоконтейнеры и не имеет других дополнительных функций для защиты хранящихся в них зашифрованных данных.

Давайте рассмотрим следующий пример. Предположим, есть некая организация ААА, хранящая у себя на сервере (в качестве которого используется обычный ПК) ценную информацию, к которой имеют доступ несколько сотрудников этой организации. Конфиденциальные файлы хранятся в криптоконтейнере, созданном при помощи TrueCrypt. Для того, чтобы допущенные к этой информации сотрудники могли с ней работать в течении всего рабочего дня, криптоконтейнер монтируется в его вначале (например, системным администратором этой организации) и демонтируется в конце. Руководство компании уверено в том, что, так как их конфиденциальные файлы хранятся на криптоконтейнере в зашифрованном виде, они надежно защищены.

Для того, чтобы понять, какая опасность угрожает этой организации, давайте ненадолго представим себя в роли не очень честной конкурирующей фирмы ВВВ, которая желает завладеть конфиденциальной информацией ААА. Реализовать задуманное можно в несколько этапов:

1. Скачать DarkComet RAT — утилиту скрытого удаленного администрирования, которая официально создавалась для легитимного управления удаленной системой. Трудно сказать, насколько на самом деле были чисты помыслы Жана-Пьера Лесьера, разработчика DarkComet. Возможно, также как в свое время Альберт Эйнштейн не мог представить, что открытая им атомная энергия впервые найдет практическое применение в атомной бомбе, он тоже не предполагал, что его разработка вскоре будет эффективно использоваться хакерами по всему миру, а правительство Сирии, например, использует программу против оппозиции в сирийском конфликте.

DarkComet имеет множество функций:

— файловый менеджер;

— менеджер открытых окон, запущенных задач, активных процессов;

— управление автозагрузкой и службами;

— удаленное управление реестром;

— установка и удаление программ;

— захват управления удаленной машиной по технологии VNC;

— снятие скриншотов с удаленного экрана;

— перехват звука с микрофона и видео со встроенных или внешних камер и др.

Конечно, все это позволяет использовать DarkComet в качестве отличной шпионской программы и превращает в мощное оружие в руках киберпреступников. Не смотря на то, что создатель DarkComet RAT принял решение закрыть свой проект, его разработку по-прежнему можно свободно скачать в сети.

Вот так выглядит главное окно программы:

2. После скачивания и установки программы потребуется завести хостинг, на который будем скачивать файлы с компьютера жертвы.

3. При помощи, DarkComet создаем exe-файл (стаб), которым будет инфицирован компьютер жертвы (DarkCometRat > ServerModule > FullEditor). В Network Settings прописываем созданный ранее хост и задаем другие необходимые настройки (подробнее здесь). Или заказываем создание такого файла на бирже (приблизительно 100$).

4. Естественно, исполняемый файл, созданный в DarkComet RAT обнаруживается антивирусами как вредоносное ПО, поэтому, для успешного инфицирования компьютера жертвы, нам нужно его криптовать при помощи криптора (или заказываем за $50-100). С помощью криптора шифруется исходный файл программы, а в его начало записывается код, который при запуске осуществляет дешифрование и запуск основной программы. Шифруя программу, криптор защищает ее от всех наиболее известных антивирусов и методов поиска по сигнатурам.

5. Убеждаемся, что антивирусные программы не расценивают криптованный файл как вирус. Проверку можно сделать на VirusTotal, например:

В этой статье мы напрямую не выкладываем криптованный файл, дабы не выдвигались обвинения о распространении вирусов, в частности, со стороны администрации Хабра. Однако, если у кого-то возникнет желание удостовериться в том, что на момент создания exe-файл действительно не расценивался антивирусами как вирус, можем дать ссылку на него и вы убедитесь в этом сами, сравнив хеш-суммы в видео и на файле.

6. Теперь необходимо, чтобы наш вирус попал на компьютер жертвы. Для этого существует множество различных способов.

Например, компьютер может быть инфицирован по электронной почте. В течении рабочего дня на корпоративную почту сотрудников приходят десятки и даже сотни электронных писем. Конечно, такой поток корреспонденции не позволяет уделить должное внимание каждому письму и большинство сотрудников относятся к обработке таких сообщений как к перекладыванию бумаг из одной кипы в другую, что значительно облегчает осуществление атак. Когда злоумышленник присылает по почте простой запрос, его жертва очень часто на автомате выполняет то, о чем ее просят, не задумываясь о своих действиях.

Это лишь один пример. Могут быть использованы любые другие методы социальной инженерии, основанные на особенностях психологии человека.

7. Как только вирус попадает на компьютер жертвы после открытия исполняемого файла, злоумышленник получает полный доступ к атакуемому компьютеру. Как известно, любое приложение, обращающееся к зашифрованному файлу, размещенному на подключенном криптоконтейнере, получает его копию в расшифрованном виде. Не исключением будет и файловый менеджер DarkComet – с его помощью можно скопировать с криптодиска любую информацию.

Все файлы мы получаем в расшифрованном виде, они доступны для прочтения и редактирования. После этого можно использовать их в своих интересах. Кстати, здесь еще один недостаток криптоконтейнеров – их большие размеры в сотни мегабайт, что существенно облегчает задачу киберпреступнику по поиску защищаемых файлов.

На этом все. Конфиденциальная информация скопирована и скомпрометирована, конкурирующая фирма может использовать ее в своих корыстных целях, а атакованная организация даже не подозревает о хищении данных.

Более наглядно процесс кражи информации с криптоконтейнера TrueCrypt продемонстрирован на этом видео:

Вывод

Криптоконтейнер обеспечивает надежную защиту информации лишь тогда, когда он отключен (демонтирован); на момент подключения (монтирования) конфиденциальная информация с него может быть украдена и злоумышленник получит ее в расшифрованном виде. Поэтому, если для хранения ценных данных все-таки используется криптоконтейнер, подключать его следует на минимальные промежутки времени и отключать сразу после завершения работы.

CyberSafe

В CyberSafe Files Encryption для усиления безопасности мы добавили Систему доверенных приложений, подробно о которой написано в этой статье. Суть заключается в том, что для папки, в которой хранятся зашифрованные файлы, при помощи CyberSafe дополнительно назначается перечень доверенных программ, которые смогут получить доступ к этим файлам. Соответственно, всем остальным приложениям в доступе будет отказано. Таким образом, если к зашифрованному файлу обратится файловый менеджер DarkComet RAT, другое средство удаленного администрирования или любая другая программа, не вошедшая в группу доверенных, они не смогут получить доступ к защищенным файлам.

В том случае, если CyberSafe используется для шифрования сетевых папок, файлы на сервере всегда хранятся в зашифрованном виде и на стороне сервера никогда не расшифровываются — их расшифровывание осуществляется исключительно на стороне пользователя.