Мы хотим предупредить наших пользователей о новой вредоносной программе для iOS, которая получила название WireLurker и обнаруживается AV-продуктами ESET как iOS/WireLurker.A. Компания Palo Alto Networks была первой, кто сообщил о данной вредоносной программе и механизмах ее распространение. Основным вектором заражения iDevice являются скомпрометированные компьютеры под управлением OS X. В свою очередь компрометация OS X осуществляется через вредоносные приложения, которые были размещены в стороннем магазине приложений OS X под названием «Maiyadi App Store». Эти компоненты вредоносной программы для OS X обнаруживаются нами как OSX/WireLurker.A.

Заражение iOS происходит при подключении устройства через USB-интерфейс к скомпрометированному компьютеру под управлением OS X. Для этого вредоносная программа использует специальную библиотеку libimobiledevice, которая предоставляет возможность удаленной работы с iOS через USB. Нужно отметить, что для запуска модуля вредоносной программы, который установит в систему сервис libimobiledevice, он должен получить максимальные права root, что исключено в случае использования пользователем стандартной системы безопасности OS X. Ни OSX/WireLurker.A ни iOS/WireLurker.A не используют какие-либо эксплойты для получения прав root в iOS и OS X.

Ключевой возможностью OSX/WireLurker.A является способность заражать iOS без jailbreak. Используя вышеупомянутую библиотеку и механизм известный как «enterprise provisioning», он осуществляет установку в систему приложений в формате IPA. В таком формате для iOS поставляются приложения, которые можно установить в систему в обход App Store. Но для этого оно должно быть подписано цифровым сертификатом, выданным Apple, что и было сделано злоумышленниками (но даже при таком сценарии развития событий, пользователь должен подтвердить установку программы в iOS). На данный момент сертификат уже был отозван компанией.

Apple.

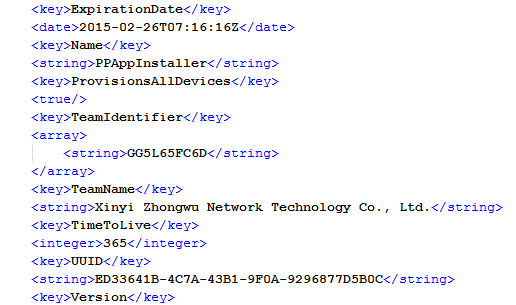

Рис. Информация об отозванном цифровом сертификате (\Payload\PPAppInstall_qudaobao.app\embedded.mobileprovision).

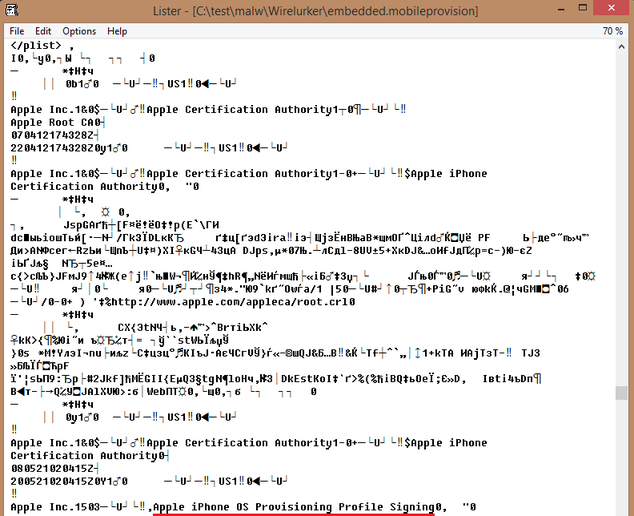

Рис. Часть файла embedded.mobileprovision, используемого для создания профиля enterprise provisioning в iOS.

В случае присутствия в системе jailbreak, OSX/WireLurker.A производит установку в файловую систему iOS вредоносной библиотеки sfbase.dylib (iOS/WireLurker.A). Доступ к файловой системе iOS при этом осуществляется с использованием сервиса AFC2, который функционирует на устройстве с jailbreak и имеет права root в системе, что позволяет получить ему прямой доступ к файловой системе.

Мы рекомендуем не использовать сторонние магазины приложений для OS X, в которых отсутствует проверка безопасности размещаемых приложений, а также не использовать jailbreak в iOS, так как он дискредитирует систему безопасности всего устройства и открывает полный доступ к файловой системе в обход механизмов безопасности iOS.

be secure.

Заражение iOS происходит при подключении устройства через USB-интерфейс к скомпрометированному компьютеру под управлением OS X. Для этого вредоносная программа использует специальную библиотеку libimobiledevice, которая предоставляет возможность удаленной работы с iOS через USB. Нужно отметить, что для запуска модуля вредоносной программы, который установит в систему сервис libimobiledevice, он должен получить максимальные права root, что исключено в случае использования пользователем стандартной системы безопасности OS X. Ни OSX/WireLurker.A ни iOS/WireLurker.A не используют какие-либо эксплойты для получения прав root в iOS и OS X.

Ключевой возможностью OSX/WireLurker.A является способность заражать iOS без jailbreak. Используя вышеупомянутую библиотеку и механизм известный как «enterprise provisioning», он осуществляет установку в систему приложений в формате IPA. В таком формате для iOS поставляются приложения, которые можно установить в систему в обход App Store. Но для этого оно должно быть подписано цифровым сертификатом, выданным Apple, что и было сделано злоумышленниками (но даже при таком сценарии развития событий, пользователь должен подтвердить установку программы в iOS). На данный момент сертификат уже был отозван компанией.

Apple was aware of malicious software available from a download site aimed at users in China, and we've blocked the identified apps to prevent them from launching. As always, we recommend that users download and install software from trusted sources.

Apple.

Рис. Информация об отозванном цифровом сертификате (\Payload\PPAppInstall_qudaobao.app\embedded.mobileprovision).

Рис. Часть файла embedded.mobileprovision, используемого для создания профиля enterprise provisioning в iOS.

В случае присутствия в системе jailbreak, OSX/WireLurker.A производит установку в файловую систему iOS вредоносной библиотеки sfbase.dylib (iOS/WireLurker.A). Доступ к файловой системе iOS при этом осуществляется с использованием сервиса AFC2, который функционирует на устройстве с jailbreak и имеет права root в системе, что позволяет получить ему прямой доступ к файловой системе.

Мы рекомендуем не использовать сторонние магазины приложений для OS X, в которых отсутствует проверка безопасности размещаемых приложений, а также не использовать jailbreak в iOS, так как он дискредитирует систему безопасности всего устройства и открывает полный доступ к файловой системе в обход механизмов безопасности iOS.

be secure.