Комментарии 35

«Информация.js»

C:\ProgramData\Windows\

Т.е. в организациях тупо нет админов, которые бы настроили srp или AppLocker.

Или же используются какие-то уязвимости(но о них в статье ни слова)?

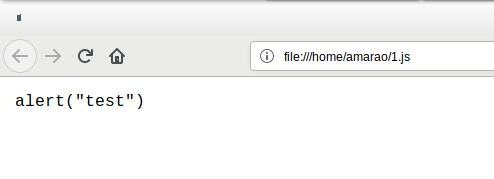

Вот так вот выглядит попытка выполнить javascript в linux. Страшно, да?

2. На обеих системах проблем не будет, если в пользовательской папке есть «запрет на запуск».

Из NTFS.

Traverse & execute звучит как обычный chmod +x для линуксоида.

По хорошему, в винде надо бы ввести какой-то ключ реестра, указывающий что файлы с такими-то расширениями являются исполняемыми (как раз для того, чтобы от этого Traverse & execute был толк). Но, насколько помню, пока такого нет.

А главное: почему у винды ВСЕ файлы всегда исполняемые? Даже иконки и docx-файлы. Что за глупость?

Интерпретаторы могут исполнять только файлы, помеченные на исполнение.

только для такого исполнения файлов в их начале нужно прописывать путь к интерпретатору.

А главное: почему у винды ВСЕ файлы всегда исполняемые? Даже иконки и docx-файлы. Что за глупость?

ну скорее не исполняемые, а обрабатываемые тем и так, что прописано в реестре и обработчике конкретного файлового менеджера.

Можно запустить вручную (bash foo.sh), но ./foo.sh будет исполнен только если есть разрешение на запуск.

а что-нибудь типа «openoffice ./file.odt» сработает? Если да, то в чем отличие от «bash ./foo.sh»? Во 2-м случае сам bash будет определять права на запуск или все-же система каким-то образом?

Именно для решения такой глупости (как не-запуск каких попало файлов) оно отлично и подходит.

а другое — само себе «программа» у которой прописан интерпретатор.

ну так а кто в случае bash будет определять права на запуск?

Т.е. или сам bash или система (т.е. кто из них будет отфутболивать в случае отсутствия прав на запуск).

Но в случае системы где-то должно быть прописано, что bash является интерпретатором и обламывать его запуск.

начинается с получения жертвой письма на русском языке с ZIP-архивом info.zip или inf.zip во вложении.

…

В ZIP-архиве находится JavaScript-файл под названием «Информация.js

Если точнее, то в архиве info.zip находится второй архив — info.zip или inf.zip, а вот уже в нём — Информация.js, и это первый встреченный мною случай, когда атакующие делают двойной архив, потому что уже все (ну разве что за исключением Яндекса), без разбора банят письма, содержащие исполняемые файлы или скрипты в явном виде или в архиве, а вот двойное вложение пока разбирать не научились. Вангую, что со временем все станут и их резать, и тогда появятся вирусы, трижды упакованные в архив.

Есть варианты. За последнее время получили несколько десятков этих писем. В иной день приходит около 20шт. Проверил часть, все проверенные из России. Видать боты.

Но есть вопросы. Откуда взялись адреса нашей небольшой конторы? Возможно чей-то ящик кому мы отправляем почту сломали, но это только вариант.

Есть варианты с вложением и названием архива и вложения. Есть архив, есть архив-архив и архив-архив-архив. Сегодня к примеру тема поменялась. Было "подробности заказа", стало "уточнение заказа" (если правильно вспомнил, ибо все удалил не глядя особо).

Сам js постоянно меняется. С утречка ночные версии почти не детектятся, Eset в т.ч. не видит. Только спустя несколько часов ловит. Знаю уже нескольких пострадавших :(

Можно ли расшифровать данные или они не поддаются расшифровке никем кроме автором вируса? И сколько автор хочет для расшифровки. Последнее просто интересно.

Сам js постоянно меняется. С утречка ночные версии почти не детектятся, Eset в т.ч. не видит.

Не проще ли запретить запуск всего не доверенного?

Многие антивирусы/фильтры не проверяют дальше первого уровня вложения архивов.

Принудительное открытие .js .hta и .vbs блокнотом поможет от этой заразы?

Новая атака шифратора Shade нацелена на российских бизнес-пользователей