Совсем недавно мы писали о борьбе компании Microsoft с ботнетом Waledac. И теперь снова восторжествовала победа правосудия — удалось задержать непосредственно создателей другого ботнета под названием Mariposa. Это крупнейшая ботсеть, по аналитическим данным, состоящая почти из 13 миллионов машин зараженных пользователей. Помимо рядовых пользователей в него входили боты из банков и крупных компаний более чем из 190 стран мира.

Итак, на этой неделе стало известно об аресте троих создателей Mariposa, которые имеют испанские корни. Mariposa (по-испански «бабочка») начал привлекать к себе внимание со стороны антивирусных компаний еще в начале 2009 года, а свое имя получил благодаря тексту «butterfly dot sinip dot es», найденному на сайте одного из командных центров. Данный ботнет был организован благодаря вредоносной программе, принадлежащей к семейству Win32/Peerfrag. Червь распространяется несколькими способами, что стало причиной организации многомиллионного ботнета:

— заражает расшаренные папки для пиринговых сетей Ares Galaxy, BearShare, DC++, eMule

— отсылает в программах мгновенного обмена сообщениями от имени зараженного пользователя, содержащие ссылку на червя

— заражает съемные носителя путем модификации файла автозапуска

Возможности Win32/Peerfrag довольно обширны:

— удаленная установка дополнительных вредоносных модулей и их активация

— осуществление DDoS-атак

— хищение персональных и финансовых данных (номера кредитных карт или платежных систем )

Киберпреступники создали свой ботнет на базе так называемого bot kit, купленного ими для этих целей. Недавно мы уже писали о похожих наборах для построения ботнетов и их непростой конкуренции. Червь написан довольно профессионально и имеет на борту множество механизмов усложняющих обратный анализ и обнаружение:

— частые обновления и модификации экземпляров червя, позволяющие обходить сигнатурное обнаружение

— противодействие запуску на виртуальных машинах и в «песочницах»

— защищенный протокол взаимодействия с командным центром

Сетевой протокол взаимодействия данной ботсети был подробно проанализирован компанией Palo Alto Networks, которая разработала специальный плагин для сетевого анализатора Wireshark, что позволило анализировать налету сетевой трафик Mariposa.

На данный момент в нашей антивирусной лаборатории имеется около 300 различных модификаций этого червя. Подробный анализ Mariposa можно прочитать в рамках документа, созданного рабочей группой при расследовании данного инцидента.

Поймать злоумышленников удалось благодаря случайности, когда уже стало известно о нахождении командных центров на территории Испании. Их удалось закрыть при сотрудничестве хостинг-провайдеров, что позволило обезглавить Mariposa. Однако один из киберпреступников попытался восстановить связь с ботнетом, используя свой домашний компьютер, и даже в ответ обидчикам провел DDoS-атаку. Тем самым преступник выдал себя, так как обычно все соединения осуществлялись только с использованием VPN.

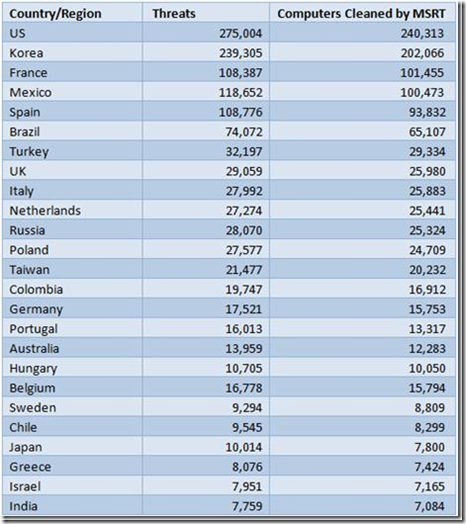

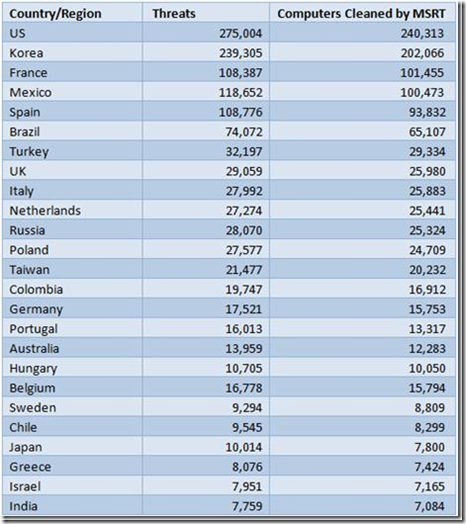

Кстати, Microsoft приводит следующую статистику по зафиксированных ею инцидентам Mariposa

По данным Microsoft, общее количество зафиксированных инцидентов составляет 1,183,728, а вылечено 1,031,097 ПК. Это лишь одна тринадцатая часть ботнета Mariposa.

Итак, на этой неделе стало известно об аресте троих создателей Mariposa, которые имеют испанские корни. Mariposa (по-испански «бабочка») начал привлекать к себе внимание со стороны антивирусных компаний еще в начале 2009 года, а свое имя получил благодаря тексту «butterfly dot sinip dot es», найденному на сайте одного из командных центров. Данный ботнет был организован благодаря вредоносной программе, принадлежащей к семейству Win32/Peerfrag. Червь распространяется несколькими способами, что стало причиной организации многомиллионного ботнета:

— заражает расшаренные папки для пиринговых сетей Ares Galaxy, BearShare, DC++, eMule

— отсылает в программах мгновенного обмена сообщениями от имени зараженного пользователя, содержащие ссылку на червя

— заражает съемные носителя путем модификации файла автозапуска

Возможности Win32/Peerfrag довольно обширны:

— удаленная установка дополнительных вредоносных модулей и их активация

— осуществление DDoS-атак

— хищение персональных и финансовых данных (номера кредитных карт или платежных систем )

Киберпреступники создали свой ботнет на базе так называемого bot kit, купленного ими для этих целей. Недавно мы уже писали о похожих наборах для построения ботнетов и их непростой конкуренции. Червь написан довольно профессионально и имеет на борту множество механизмов усложняющих обратный анализ и обнаружение:

— частые обновления и модификации экземпляров червя, позволяющие обходить сигнатурное обнаружение

— противодействие запуску на виртуальных машинах и в «песочницах»

— защищенный протокол взаимодействия с командным центром

Сетевой протокол взаимодействия данной ботсети был подробно проанализирован компанией Palo Alto Networks, которая разработала специальный плагин для сетевого анализатора Wireshark, что позволило анализировать налету сетевой трафик Mariposa.

На данный момент в нашей антивирусной лаборатории имеется около 300 различных модификаций этого червя. Подробный анализ Mariposa можно прочитать в рамках документа, созданного рабочей группой при расследовании данного инцидента.

Поймать злоумышленников удалось благодаря случайности, когда уже стало известно о нахождении командных центров на территории Испании. Их удалось закрыть при сотрудничестве хостинг-провайдеров, что позволило обезглавить Mariposa. Однако один из киберпреступников попытался восстановить связь с ботнетом, используя свой домашний компьютер, и даже в ответ обидчикам провел DDoS-атаку. Тем самым преступник выдал себя, так как обычно все соединения осуществлялись только с использованием VPN.

Кстати, Microsoft приводит следующую статистику по зафиксированных ею инцидентам Mariposa

По данным Microsoft, общее количество зафиксированных инцидентов составляет 1,183,728, а вылечено 1,031,097 ПК. Это лишь одна тринадцатая часть ботнета Mariposa.