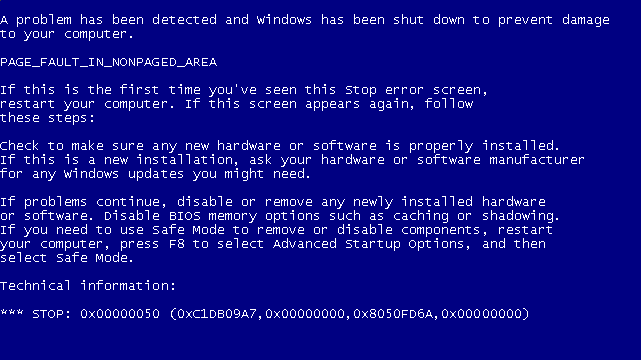

В конце прошлой недели была обнаружена принципиально новая версия нашумевшего руткита TDL3 (есть некоторые факты позволяющие утверждать, что этот зверь появился даже несколько раньше), основной особенностью этой версии стала полноценная поддержка x64 систем.

TDL4 удаётся успешно обходить защитный механизм проверки цифровой подписи в х64 версиях windows-систем. Авторы TDL4 применили довольно изящный способ обхода, который заключается в использовании техник заражения

MBR и старта вредоносного кода раньше самой операционной системы. Подобные методологии уже активно применялись такими вредоносными программами, как

Mebroot,

StonedBoot и др.

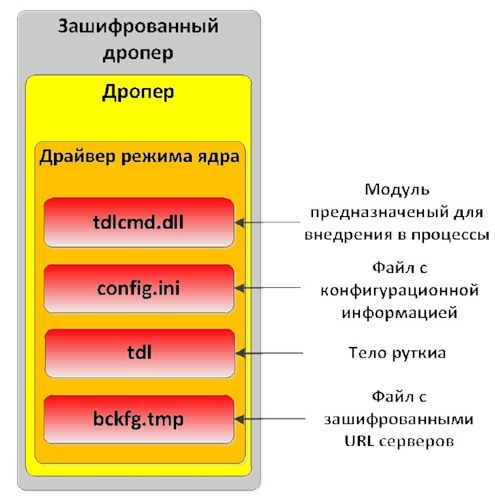

Последней распространенной версией TDL3, о которой мы проводили летом подробное

исследование, была 3.273. Сейчас отcчет версий ведется с начала, и рассматриваемая в статье версия идет под номером 0.02 (версию можно увидеть в конфигурационном файле бота). Столь странный номер версии наводит на мысли, что авторы пока только отлаживают новые технологии, появившиеся в этой версии, и в дальнейшем нас ожидает что-то более интересное. С точки зрения функционала принципиальных изменений, кроме нового способа инсталляции драйвера через заражение MBR и небольших изменений в скрываемой файловой системе, мы не заметили. Драйвер очень похож на то, что мы уже видели в TDL3 и, вероятнее всего, был просто пересобран с учетом особенностей х64 систем. Предыдущая версия руткита использовала для загрузки вредоносного функционала механизм инфицирования системных драйверов без изменения их размера, но так как в х64 системах при загрузке драйвером проверяется цифровая подпись, злоумышленники от этого механизма отказались.

Итак, теперь заражение осуществляется следующим образом: