Приветствуем вас на третьем уроке курса FortiAnalyzer Getting Started. На прошлом уроке мы развернули макет, необходимый для выполнения лабораторных работ. На этом уроке мы рассмотрим основные принципы работы с логами на FortiAnalyzer, познакомимся с обработчиками событий, а также рассмотрим механизмы защиты логов. Теоретическая часть, а также полная запись видеоурока находятся под катом.

Для того, чтобы собирать логи с устройств, их необходимо зарегистрировать на FortiAnalyzer. Существует два варианта регистрации.

- Первый вариант — на регистрируемом устройстве активируется опция «отправлять логи на FortiAnalyzer» и указывается его IP адрес. После этого, на FortiAnalyzer отправляется запрос на регистрацию данного устройства. Администратор должен подтвердить или отклонить полученный запрос. Если технология административных доменов активирована, FortiGate можно добавить как в основной ADOM (который называется root, с ним мы работали в прошлом уроке), так и в собственноручно созданный ADOM, который предназначен для устройств FortiGate.

- Второй вариант — так называемый Device Registration Wizard. Регистрация устройства происходит на самом FortiAnalyzer. Для регистрации необходима информация о регистрируемом устройстве — серийный номер, IP адрес, тип устройства, и версия операционной системы. Если верификация данных проходит успешно — устройство добавляется в список FortiAnalyzer. Если технология административных доменов активирована, устройство автоматически зарегистрируется в подходящем административном домене. Если у вас создано несколько подобных административных доменов, в таком случае необходимо зарегистрировать устройство с того административного домена, в который вы хотите его добавить.

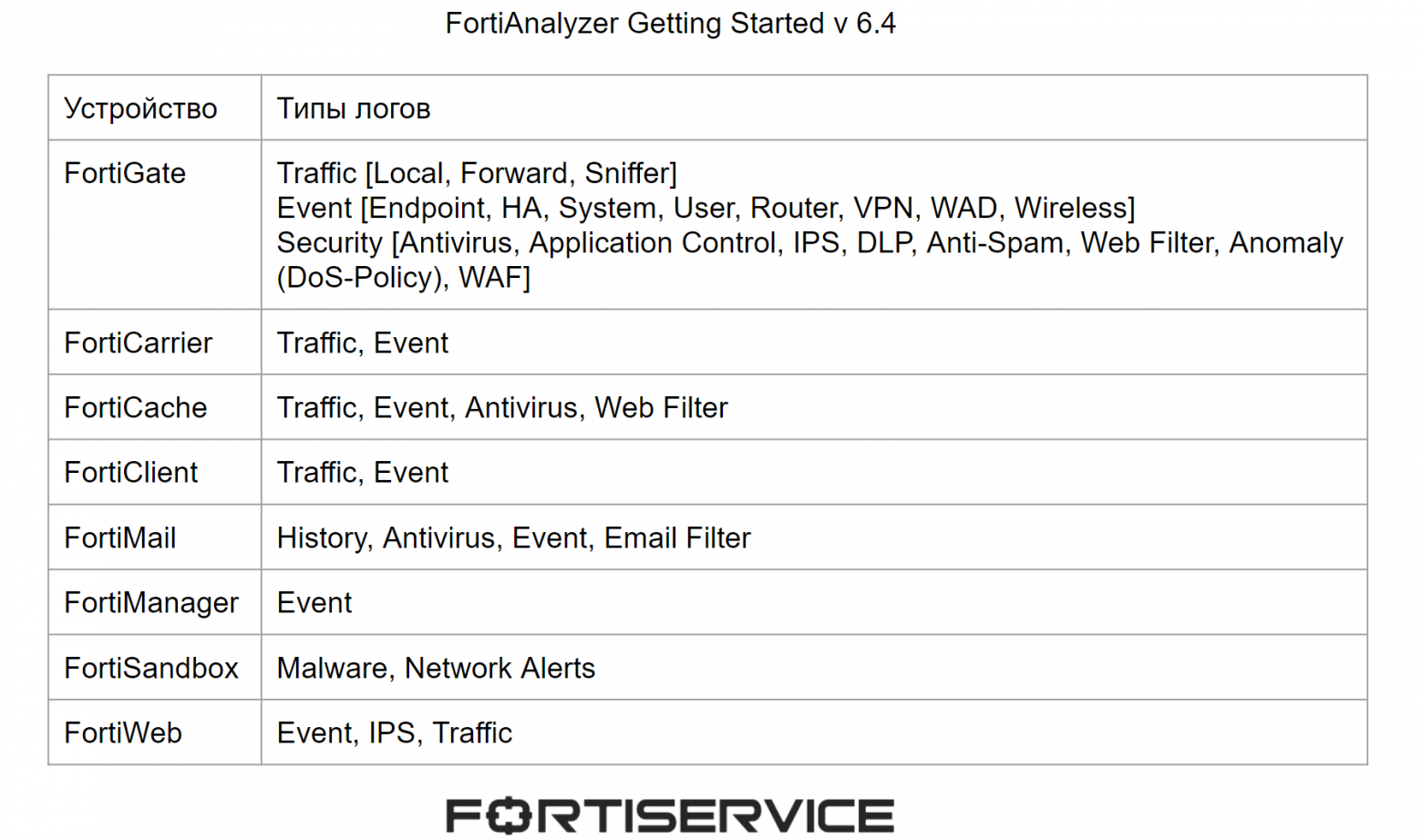

Каждое устройство генерирует логи различных типов. Основные типы логов, которые могут генерировать устройства компании Fortinet, представлены на рисунке ниже.

Про начальную обработку логов мы уже говорили на прошлом уроке, но думаю стоит освежить память. Логи, поступающие на FortiAnalyzer, сжимаются и сохраняются в log файл. Когда этот файл достигает определенного размера, он перезаписывается и архивируется. Такие логи называются архивированными. Они считаются оффлайн логами, поскольку их невозможно проанализировать в реальном времени. Для просмотра они доступны только в RAW формате. Политика хранения данных в административном домене определяет, сколько такие логи будут храниться в памяти FortiAnalyzer.

В это же время логи индексируются в базе данных SQL для поддержки аналитики. Данные логи анализируются в FortiAnalyzer в режиме реального времени с помощью механизмов Log View, FortiView и Reports. Политика хранения данных в административном домене определяет, сколько такие логи будут храниться в памяти FortiAnalyzer. После того, как данные логи будут удалены из памяти FortiAnalyzer, они могут остаться в виде архивированных логов, но это зависит от политики хранения данных в административном домене.

Схематично процесс обработки логов представлен на рисунке ниже.

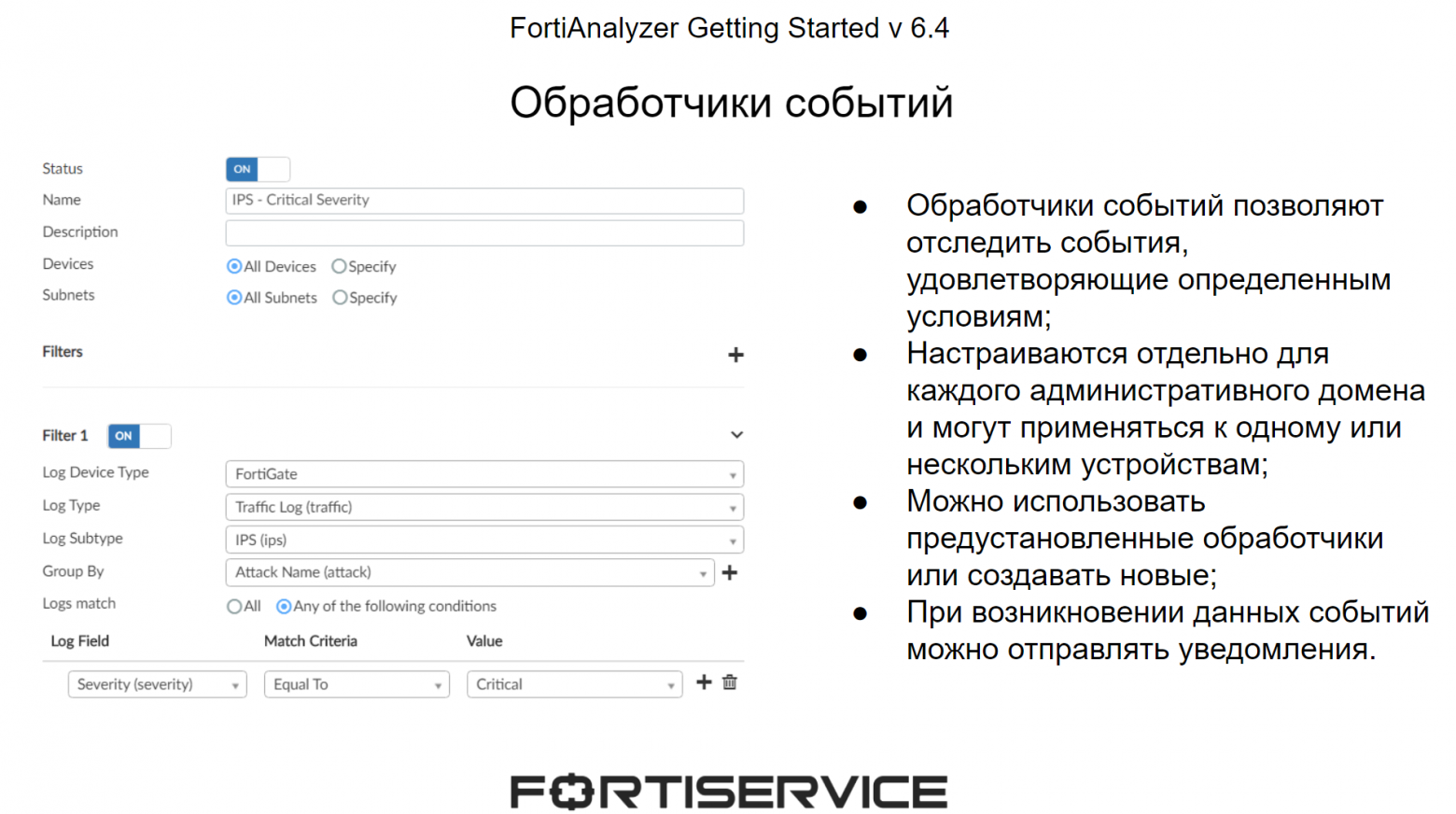

Когда логи поступают на устройство, их проверяют обработчики событий. Они позволяют отследить интересующие события с помощью преднастроенных условий. Условия устанавливаются к параметрам, содержащимся в логах RAW формата. В системе для каждого административного домена существует набор предустановленных событий, однако при необходимости можно создавать собственные обработчики событий. Основная польза обработчиков событий в том, что при возникновении интересующих событий система может отсылать уведомления — на email или syslog сервера также через SNMP. Это позволяет довольно быстро реагировать на события, происходящие в сети.

Теперь поговорим о защите логов. Поскольку в логах хранится важная информация о происходящем в сети, их нужно защищать как от возможной потери в результате различных сбоев, так и от внешней компрометации. Первая технология, которая поможет защитить логи в случае различных сбоев, это RAID. Она позволяет разбить пространство из доступных дисков на несколько логических сегментов таким образом, чтобы при выходе из строя одного или нескольких дисков (в зависимости от типа RAIDа) данные не потерялись. Основные типы RAID, которые можно использовать в FortiAnalyzer, представлены на рисунке ниже.

- RAID 0 распределяет информацию на 2 или более диска. Главная цель — скорость и производительность. При выходе одного или нескольких дисков из строя пострадает весь дисковый массив;

- RAID 1 распределяет копии информации на 2 или более диска. Если один диск выйдет из строя — дисковый массив продолжит работать в обычном режиме;

- RAID 5 распределяет информацию по нескольким дискам, и также в каждой так называемой “цепочке информации” выделяет один диск под данные для восстановления. При выходе одного диска из строя дисковый массив продолжит работать в обычном режиме;

- RAID 6 действует похожим образом, только под данные для восстановления выделено уже два диска;

- RAID 10 объединяет опции RAID 0 и RAID 1. С помощью этого можно будет продолжать работу с информацией, если выйдут из строя 2 диска (по одному из каждого рейда, иначе считать информацию будет невозможно);

- RAID 50 комбинирует функционал RAID 0 и RAID 5. В таком случае стабильная работа с информацией продолжится, даже если в каждом RAID 5 выйдет из строя один диск;

- RAID 60 комбинирует функционал RAID 0 и RAID 6. В таком случае стабильная работа с информацией продолжится, даже если в каждом RAID 6 выйдут из строя 2 диска.

Следующий механизм — бэкапы логов. Есть несколько вариантов бэкапов — из меню Log View, где можно использовать определенный фильтр для сохранения необходимых логов, или Log Browse, откуда можно скачать записанные log файлы. Также есть возможность сделать бэкап логов на внешние сервера с помощью CLI интерфейса.

Еще один механизм, позволяющий защитить важную информацию, содержащуюся в логах — избыточность. Здесь также есть несколько вариантов.

- Первый, при котором устройства шлют логи сразу на 2 FortiAnalyzerа — один из них основной, другой резервный.

- Второй метод мы уже обсуждали на прошлом уроке — один FortiAnalyzer работает в режиме коллектора и собирает логи с различных устройств. По расписанию собранные логи отправляются на FortiAnalyzer, который работает в режиме Analyzer. В случае выхода второго из строя, коллектор сможет переслать логи на другой FortiAnalyzer.

- И третий вариант — передача логов с FortiAnalyzerа на внешние сервера, например на Syslog. В таком случае передача логов будет происходить в реальном времени.

Для защиты логов от компрометации используются два основных механизма:

- Шифрование канала передачи данных между FortiAnalyzerом и остальными устройствами;

- Защита логов от модификации путем добавления контрольной суммы.

В видеоуроке представлен теоретический материал, рассмотренный выше, а также рассматриваются практические аспекты работы с логами — их фильтрация, просмотр в различных режимах, настройка обработчиков событий. Приятного просмотра!

На следующем уроке мы подробно рассмотрим аспекты работы с отчетами. Чтобы не пропустить его, подписывайтесь на наш Youtube канал.

Также можете следить за обновлениями на следующих ресурсах:

Группа Вконтакте

Яндекс Дзен

Наш сайт

Телеграм канал