Приветствуем вас на страницах блога iCover! Знаете ли вы, что в наступающем году десятки миллионов пользователей по всему миру могут столкнуться с проблемами при попытках доступа к самым популярным ресурсам, включая: Gmail, Google, Facebook, Microsoft и Twitter. И причина в том, что алгоритм криптографического хеширования SHA-1, обеспечивающий веб-безопасность на протяжении как минимум десятилетия, ускоренными темпами готовят на заслуженный отдых. Достойная замена морально устаревшей версии алгоритма – его следующее поколение SHA-2. О вероятных последствиях этого события для среднестатистического юзера мы расскажем в нашей статье.

Итак, с 1 января 2016 года выдача SSL сертификатов с поддержкой хеш-функции SHA-1 центрами сертификации будет прекращена, а вместо них будут предлагаться сертификаты на алгоритме хеширования SHA-2.

Краткая справка:

Алгоритм SHA-1 (Secure Hash Algorithm Version 1 — безопасный алгоритм хеширования, версия 1) был разработан в далеком 1995 году. Некоторые слабые стороны SHA-1 были обнаружены еще в 2005 году. Для входного сообщения произвольной длины (до 2 эксабайт) алгоритм генерирует 160-битное хеш-значение (дайджест сообщение).

Алгоритм SHA-2 (Secure Hash Algorithm Version 2 — безопасный алгоритм хеширования, версия 2) — семейство криптографических алгоритмов — однонаправленных хеш-функций, объединяющее алгоритмы SHA-224, SHA-256, SHA-384, SHA-512, SHA-512/256 и SHA-512/224, разработка Агентства национальной безопасности США (АНБ). Отчет опубликован Национальным институтом стандартов и технологий в августе 2002 года.

Алгоритм SHA-2 намного совершеннее и безопаснее своего предшественника – SHA-1 с 160-ти битным кодом, взлом которого с большой степенью вероятности может произойти еще в текущем году. Вместе с тем, по последним данным опроса, проведенного компанией Netcraft в октябре и отраженным в статье One million SSL certificates still using “insecure” SHA-1 algorithm, около одного миллиона сертификатов пока еще используют алгоритм SHA-1. Из месяца в месяц число ресурсов, использующих алгоритм SHA-1 ресурсов стремительно сокращается, и до конца года вполне может уменьшится до 10%.

SHA-1 vs SHA-2 (source: Netcraft SSL Survey October 2015) SHA-2 обогнал SHA-1 в мае 2015 года, но есть еще почти миллион владельцев сертификатов 24%, использующих SHA-1

Для множества пользователей, работающих с обновленными версиями Chrome или Firefox, новыми версиями ОС или смартфонами последнего поколения, переход пройдёт безболезненно и незаметно, поскольку проблема программно-аппаратной совместимости как с SHA-1, так и с SHA-2 в этом случае решена.

Вместе с тем, по мнению Айвена Ристика (Ivan Ristic), ведущего специалиста лаборатории SSL Labs в Qualys: “… Учитывая, что сайты на 75% завершили миграцию на SHA 2, пользователи со старыми версиями браузеров, очень вероятно, начнут испытывать проблемы уже в 2016 году”, добавив, что ” …Windows XP SP2 и ее более ранние версии, а также Android до 2.2 включительно сертификаты SHA-2 не поддерживают”.

В октябре этого года специалистами IT-безопасности голландского и сингапурского университетов в рамках теста была организована атака, которая завершилась частичным взломом хеш-функции SHA-1 и выявлением коллизии в криптографии (коллизия в криптографии — наличие двух одинаковых хеш-значений для различной исходной информации). Это еще раз подтвердило: алгоритм хеширования SHA-1 сегодня крайне уязвим и обновление SLL сертификатов желательно провести как можно быстрее. Эксперимент и уязвимость, выявленная на уровне функции сжатия алгоритма SHA-1 подробно описаны в предоставленном отчете Freestart collision for full SHA-1.

Заметим, что ранее высокую вероятность успешного взлома SHA-1 IT-специалисты связывали с 2017 годом. Однако ситуация стремительно менялась и, как показал ряд проведенных экспериментов, для организации и проведения частичного взлома хеш-функции SHA 1 имеющимися средствами оказалось достаточно всего 10 (!) дней вычислений на кластере 64 графических процессоров. По оценкам специалистов, проводивших эксперимент, ”… стоимость “работ” по полному взлому хеш-функции SHA-1 с использованием подобной технологии сегодня можно оценить в $75 тыс. до $100 тыс. Использование для этой цели возможностей графических процессоров окажется достаточно быстрой, недорогой и эффективной альтернативой атаке, проведенной с использованием центральных процессоров CPU” – отмечается в отчете.

Дискуссия на тему конечной даты поддержки SHA-1 тесно завязана на результаты исследований уязвимостей протокола, которые свидетельствуют о постоянно растущих рисках (см. отчет Freestart collision for full SHA-1 выше). С другой стороны, небольшое число крупных корпоративных клиентов не располагают технической возможностью перейти на SHA-2 до конца текущего года. В этой связи общим голосованием, организованным Symantec и проведенным 12 октября с участием Entrust, Microsoft и Trend Micro было принято решение о продлении выдачи SHA-1 сертификатов с подпиской на 2016 год.

Октябрьские результаты исследований в описании выше привели ученых к однозначному выводу: “… отменить результаты недавнего голосования в пользу выдачи сертификатов в течение 2016 года в связи с итогами эксперимента”. Помножив результаты этих и альтернативных исследований на однозначное мнение авторитетных специалистов подписанты изменили уже принятое решение.

Как заявили уполномоченные представители АНБ США, участвующие в разработчике алгоритма SHA-2, атаки, проводимые кибертеррористами с каждым днем становятся все эффективнее в силу трех причин:

Каждая в отдельности и в своей совокупности рассмотренные причины значительно увеличивают вероятность взлома сайтов, защищенных SSL-сертификатом с SHA-1.

Тем временем в Nist (U. S. National Institute of Standards and Technology), наравне с SHA 2, рекомендуют к использованию финальную версию криптографического стандарта с поддержкой перспективных алгоритмов SHA-3. Хеш-функции SHA-3, по мнению авторов разработки, не вступают в противоречие с SHA-2, который по-прежнему настоятельно рекомендуется использовать, но эффективно дополняют его, расширяя возможности разработчиков. Вместе с тем большинство выдаваемых сегодня новых абонентских сертификатов на алгоритме SHA-2 (99.99%) – отмечается в публикации Netcraft, используют алгоритмы SHA-256 и лишь немногие сертификаты, большинство из которых выдаются DigiCert, поддерживают SHA-384 и SHA-512.

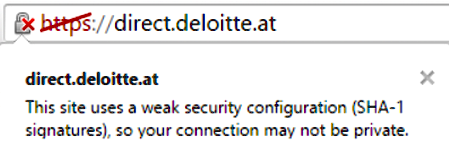

Начиная с 1 января 2016 года у владельцев веб-ресурсов с SHA-1 будет в распоряжении еще один год, чтобы мигрировать на SHA-2. А уже с 2017 года Firefox и Chrome при распознавании старого сертификата заблокируют страницу, сопровождая блокировку информацией о ненадежном подключении. Если ожидаемая атака на SHA-1 окажется успешной, перенести конечную дату на июль 2016 года или ранее может и Mozilla. Соответственно, если же срок действия SSL-сертификата с хеш-функцией SHA-1 оканчивается в 2017 году и далее, то такие сертификаты, начиная с 1 января 2017 года окажутся недействительными, и по этой причине рекомендуются к замене заранее. Так уже сейчас сайт компании “Делойт” (Deloitte) с подпиской на SHA-1, действительной до 2020 года Google Chrome рассматривает как небезопасный (отмечает в netcraft.com).

Исчерпывающая, точная и надежная информация о готовности перехода пользовательского рынка с SHA-1 на SHA-2, увы, отсутствует, но по полученным косвенным данным можно сделать вывод, что доля систем, не поддерживающих SHA-2 в масштабах планеты достаточно мала. Вместе с тем, на территории Индии, Китая, Африки и ряда развивающихся стран число пользователей, не готовых к такому качественному переходу исчисляется десятками процентов и миллионов.

Естественно, определенные проблемы переход на SHA-2 вызовут и у держателей новых сертификатов. Примером, позволяющим представить потенциальный масштаб проблем может служить та же Mozilla. Так по свидетельству Криса Мора (Chris More), руководителя отдела развития Firefox, обновление веб-сайта сертификатом SSL с хеш-функцией SHA-2 ”… убило не менее миллиона загрузок”. И это позволяет нам получить представление о том, каким может быть общее количество пользователей, использующих для загрузки веб-сайтов морально устаревшее ПО и оборудование.

***

Уважаемые читатели, мы всегда с удовольствием встречаем и ждем вас на страницах блога iCover! Мы готовы и дальше радовать вас своими публикациями и постараемся сделать все возможное для того, чтобы проведенное с нами время доставило удовольствие и вам. И, конечно, не забывайте подписываться на наши рубрики и мы обещаем — скучно не будет!

Другие наши статьи и события

Итак, с 1 января 2016 года выдача SSL сертификатов с поддержкой хеш-функции SHA-1 центрами сертификации будет прекращена, а вместо них будут предлагаться сертификаты на алгоритме хеширования SHA-2.

Краткая справка:

Алгоритм SHA-1 (Secure Hash Algorithm Version 1 — безопасный алгоритм хеширования, версия 1) был разработан в далеком 1995 году. Некоторые слабые стороны SHA-1 были обнаружены еще в 2005 году. Для входного сообщения произвольной длины (до 2 эксабайт) алгоритм генерирует 160-битное хеш-значение (дайджест сообщение).

Алгоритм SHA-2 (Secure Hash Algorithm Version 2 — безопасный алгоритм хеширования, версия 2) — семейство криптографических алгоритмов — однонаправленных хеш-функций, объединяющее алгоритмы SHA-224, SHA-256, SHA-384, SHA-512, SHA-512/256 и SHA-512/224, разработка Агентства национальной безопасности США (АНБ). Отчет опубликован Национальным институтом стандартов и технологий в августе 2002 года.

Алгоритм SHA-2 намного совершеннее и безопаснее своего предшественника – SHA-1 с 160-ти битным кодом, взлом которого с большой степенью вероятности может произойти еще в текущем году. Вместе с тем, по последним данным опроса, проведенного компанией Netcraft в октябре и отраженным в статье One million SSL certificates still using “insecure” SHA-1 algorithm, около одного миллиона сертификатов пока еще используют алгоритм SHA-1. Из месяца в месяц число ресурсов, использующих алгоритм SHA-1 ресурсов стремительно сокращается, и до конца года вполне может уменьшится до 10%.

SHA-1 vs SHA-2 (source: Netcraft SSL Survey October 2015) SHA-2 обогнал SHA-1 в мае 2015 года, но есть еще почти миллион владельцев сертификатов 24%, использующих SHA-1

Для множества пользователей, работающих с обновленными версиями Chrome или Firefox, новыми версиями ОС или смартфонами последнего поколения, переход пройдёт безболезненно и незаметно, поскольку проблема программно-аппаратной совместимости как с SHA-1, так и с SHA-2 в этом случае решена.

Вместе с тем, по мнению Айвена Ристика (Ivan Ristic), ведущего специалиста лаборатории SSL Labs в Qualys: “… Учитывая, что сайты на 75% завершили миграцию на SHA 2, пользователи со старыми версиями браузеров, очень вероятно, начнут испытывать проблемы уже в 2016 году”, добавив, что ” …Windows XP SP2 и ее более ранние версии, а также Android до 2.2 включительно сертификаты SHA-2 не поддерживают”.

Имитация атаки на SHA-1 завершилась успешно

В октябре этого года специалистами IT-безопасности голландского и сингапурского университетов в рамках теста была организована атака, которая завершилась частичным взломом хеш-функции SHA-1 и выявлением коллизии в криптографии (коллизия в криптографии — наличие двух одинаковых хеш-значений для различной исходной информации). Это еще раз подтвердило: алгоритм хеширования SHA-1 сегодня крайне уязвим и обновление SLL сертификатов желательно провести как можно быстрее. Эксперимент и уязвимость, выявленная на уровне функции сжатия алгоритма SHA-1 подробно описаны в предоставленном отчете Freestart collision for full SHA-1.

Заметим, что ранее высокую вероятность успешного взлома SHA-1 IT-специалисты связывали с 2017 годом. Однако ситуация стремительно менялась и, как показал ряд проведенных экспериментов, для организации и проведения частичного взлома хеш-функции SHA 1 имеющимися средствами оказалось достаточно всего 10 (!) дней вычислений на кластере 64 графических процессоров. По оценкам специалистов, проводивших эксперимент, ”… стоимость “работ” по полному взлому хеш-функции SHA-1 с использованием подобной технологии сегодня можно оценить в $75 тыс. до $100 тыс. Использование для этой цели возможностей графических процессоров окажется достаточно быстрой, недорогой и эффективной альтернативой атаке, проведенной с использованием центральных процессоров CPU” – отмечается в отчете.

Дискуссия на тему конечной даты поддержки SHA-1 тесно завязана на результаты исследований уязвимостей протокола, которые свидетельствуют о постоянно растущих рисках (см. отчет Freestart collision for full SHA-1 выше). С другой стороны, небольшое число крупных корпоративных клиентов не располагают технической возможностью перейти на SHA-2 до конца текущего года. В этой связи общим голосованием, организованным Symantec и проведенным 12 октября с участием Entrust, Microsoft и Trend Micro было принято решение о продлении выдачи SHA-1 сертификатов с подпиской на 2016 год.

Октябрьские результаты исследований в описании выше привели ученых к однозначному выводу: “… отменить результаты недавнего голосования в пользу выдачи сертификатов в течение 2016 года в связи с итогами эксперимента”. Помножив результаты этих и альтернативных исследований на однозначное мнение авторитетных специалистов подписанты изменили уже принятое решение.

В АНБ назвали причины роста рисков вероятности взлома хеш-функции SHA-1

Как заявили уполномоченные представители АНБ США, участвующие в разработчике алгоритма SHA-2, атаки, проводимые кибертеррористами с каждым днем становятся все эффективнее в силу трех причин:

- Роста производительности вычислений, что открывает возможность для проведения любой криптографической атаки значительно быстрее.

- Появления новых технологий, позволяющих не только ускорить, но и значительно удешевить взлом. (Так в рассмотренном нами случае предпочтении было отдано относительно недорогому варианту взлома при помощи графических процессоров вместо CPU).

- Экспоненциального роста уровня непредсказуемости и изощренности методологий криптографических атак.

Каждая в отдельности и в своей совокупности рассмотренные причины значительно увеличивают вероятность взлома сайтов, защищенных SSL-сертификатом с SHA-1.

Тем временем в Nist (U. S. National Institute of Standards and Technology), наравне с SHA 2, рекомендуют к использованию финальную версию криптографического стандарта с поддержкой перспективных алгоритмов SHA-3. Хеш-функции SHA-3, по мнению авторов разработки, не вступают в противоречие с SHA-2, который по-прежнему настоятельно рекомендуется использовать, но эффективно дополняют его, расширяя возможности разработчиков. Вместе с тем большинство выдаваемых сегодня новых абонентских сертификатов на алгоритме SHA-2 (99.99%) – отмечается в публикации Netcraft, используют алгоритмы SHA-256 и лишь немногие сертификаты, большинство из которых выдаются DigiCert, поддерживают SHA-384 и SHA-512.

По итогам года

Начиная с 1 января 2016 года у владельцев веб-ресурсов с SHA-1 будет в распоряжении еще один год, чтобы мигрировать на SHA-2. А уже с 2017 года Firefox и Chrome при распознавании старого сертификата заблокируют страницу, сопровождая блокировку информацией о ненадежном подключении. Если ожидаемая атака на SHA-1 окажется успешной, перенести конечную дату на июль 2016 года или ранее может и Mozilla. Соответственно, если же срок действия SSL-сертификата с хеш-функцией SHA-1 оканчивается в 2017 году и далее, то такие сертификаты, начиная с 1 января 2017 года окажутся недействительными, и по этой причине рекомендуются к замене заранее. Так уже сейчас сайт компании “Делойт” (Deloitte) с подпиской на SHA-1, действительной до 2020 года Google Chrome рассматривает как небезопасный (отмечает в netcraft.com).

Исчерпывающая, точная и надежная информация о готовности перехода пользовательского рынка с SHA-1 на SHA-2, увы, отсутствует, но по полученным косвенным данным можно сделать вывод, что доля систем, не поддерживающих SHA-2 в масштабах планеты достаточно мала. Вместе с тем, на территории Индии, Китая, Африки и ряда развивающихся стран число пользователей, не готовых к такому качественному переходу исчисляется десятками процентов и миллионов.

Естественно, определенные проблемы переход на SHA-2 вызовут и у держателей новых сертификатов. Примером, позволяющим представить потенциальный масштаб проблем может служить та же Mozilla. Так по свидетельству Криса Мора (Chris More), руководителя отдела развития Firefox, обновление веб-сайта сертификатом SSL с хеш-функцией SHA-2 ”… убило не менее миллиона загрузок”. И это позволяет нам получить представление о том, каким может быть общее количество пользователей, использующих для загрузки веб-сайтов морально устаревшее ПО и оборудование.

***

Уважаемые читатели, мы всегда с удовольствием встречаем и ждем вас на страницах блога iCover! Мы готовы и дальше радовать вас своими публикациями и постараемся сделать все возможное для того, чтобы проведенное с нами время доставило удовольствие и вам. И, конечно, не забывайте подписываться на наши рубрики и мы обещаем — скучно не будет!

Другие наши статьи и события