В предпоследнем эпизоде нашего сериала в этом году обсудим следующие новости:

В предпоследнем эпизоде нашего сериала в этом году обсудим следующие новости:— Twitter рассылает предупреждения пользователям о том, что их возможно атакует какая-то спецслужба. Получателей немного, но некоторые из них так или иначе связаны с темой защиты информации (ну или политическим активизмом на ниве интернета). В том числе предупреждение получила Руна Сандвик, ранее участвовавшая в разработке и продвижении проекта Tor.

— В CMS Joomla обнаружена серьезная уязвимость: двухэтапный метод взлома предусматривает внедрение закладки, позволяющей в дальнейшем передавать и запускать на уязвимой системе произвольный код на языке PHP. Уязвимость активно эксплуатировалась минимум за два дня до публикации патча.

— Данные о 13 миллионах пользователей набора утилит MacKeeper оказались в открытом доступе. Нет, компанию-разработчика не взломали, имела место неправильная конфигурация.

Традиционные правила: каждую неделю редакция новостного сайта Threatpost выбирает три наиболее значимых новости, к которым я добавляю расширенный и беспощадный комментарий. Все эпизоды сериала можно найти по тегу. На следующей неделе — нестандартный топ новостей о безопасности за весь 2015 год. Тем временем можно вспомнить, что произошло в 2014-м.

У MacKeeper чуть не украли базу пользователей, которая плохо лежала.

Новость. Обсуждение на Reddit. Advisory разработчика.

Краткий пересказ событий вокруг MacKeeper, произошедших на этой неделе, выглядит примерно так:

— Исследователь Крис Викери через специализированный поиск Shodan нашел открытую базу клиентов компании Kromtech, разработчика разнообразных утилит для компьютеров Apple.

— Исследователь попробовал связаться с вендором, но ему не удалось.

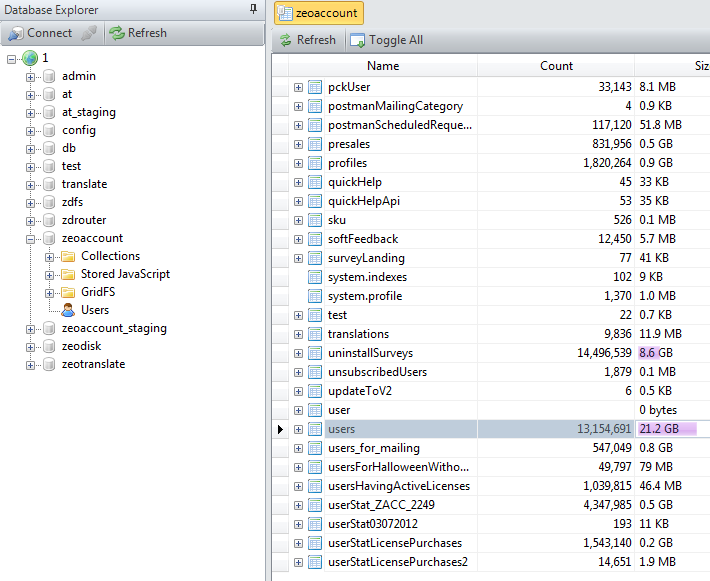

— Исследователь запостил информацию в конференцию маководов на Reddit, не раскрывая детали утечки, и приложив единственный скриншот в качестве подтверждения. Вот этот:

— После этого Крису таки удалось связаться с компанией, и дыра была закрыта.

— Впрочем нет, исследователь обнаружил еще минимум 3 IP-адреса, по которым база была по-прежнему доступна.

— Дыру залатали окончательно, после чего Крис поделился деталями находки.

А дело было вот в чем: база данных MongoDB, используемая компанией Kromtech, была доступна снаружи, причем без какой-либо защиты, паролей и прочего. Крис Викери использовал специализированную поисковую систему Shodan, заточенную на поиск подобных провалов в конфигурации. Он не исследовал разработчиков MacKeeper специально: случайно наткнулся на их базу при поиске по фразе «port:27017». Это дефолтный порт, обеспечивающий доступ к MongoDB.

Кажется, в этот раз пронесло: в достаточно оперативном заявлении компании утверждается, что в логах зафиксирован только один случай доступа извне, то есть кроме исследователя (который, надо полагать, базу использовать не будет), на данные пользователей больше никто не покушался. Впрочем, в таких случаях нельзя быть уверенным на сто процентов, тем более что пароли в базе были захешированы с использованием MD5 без соли, то есть не самым надежным методом. Надо отдать должное компании Kromtech: после инцидента они не только инициировали сброс паролей для всех пользователей, но и отрапортовали о внедрении более надежного алгоритма хеширования паролей.

И вроде бы инцидент закончился не так плохо, но в любом случае остается то самое ощущение неловкого момента, когда:

Тем более, что MacKeeper, ожидаемо, оказался не единственным случаем. По данным Джона Матерли, создателя Shodan, в свободном доступе находятся 35 тысяч баз MongoDB с общим объемом незащищенной информации около 680 терабайт.

Twitter предупреждает пользователей о возможной атаке с толстым слоем господдержки

Новость.

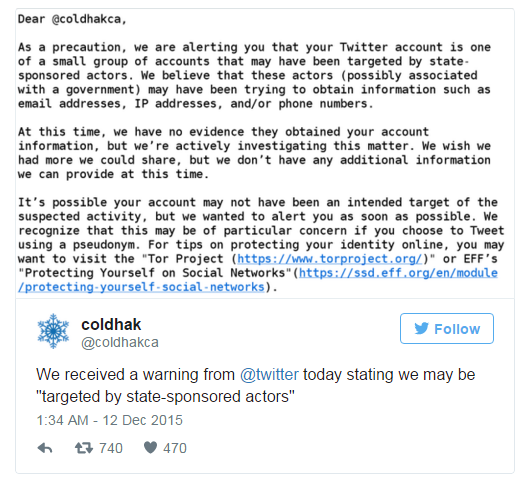

Nation-state sponsored attack — это еще один труднопереводимый на русский пример ИБ-новояза. В большинстве случаев он еще и некорректный: спецслужбы данные о своих операциях не торопятся раскрывать, поэтому об их участии в той или иной кибероперации можно только предполагать. Предположение делается исходя из сложности атаки: если операция требует так много ресурсов, что любителям-одиночкам или киберкриминалу она явно не по плечу, то вывод понятен. 12 декабря небольшое количество пользователей Twitter получили сообщение от компании, предупреждающее, что они возможно являются целью атаки, за которой предположительно стоит государственная структура. Вот пример предупреждения:

Предупреждение выглядит так, будто в него было инвестировано немало человеко-часов работы высокооплачиваемых юристов: формулировки максимально расплывчатые. Более-менее очерчены интересы атакующих: имена, номера телефонов, IP-адреса. Утверждается также, что скорее всего эти данные пока не удалось получить. Остальное — рекомендации по сохранению анонимности, со ссылками на методички EFF.

Руна Сандвик, бывший разработчик Tor и специалист по безопасности, справедливо критикует Twitter за эту самую расплывчатость: если уж за кем-то пытаются следить, этому человеку было бы неплохо, хотя бы в общих чертах, знать как именно они это делают. Впрочем, поставьте себя на место Twitter: вашу инфраструктуру то ли пытаются взломать, то ли уже что-то взломали, либо вы получаете странные запросы от госорганов какой-то страны. Будучи связанными крепкими канатами международного и местного законодательства, возможно у вас есть единственный вариант хоть как-то предупредить пользователей. Вот такой. И еще один момент: хотя Twitter и рекомендует использовать Tor для маскировки своего IP-адреса, именно такой вариант доступа, по словам Руны Сандвик, часто приводит к блокировке самим твиттером.

Дальше — лучше: если Twitter предупреждает о попытке узнать номера телефонов, то почему он так настойчиво требует привязать свой аккаунт к номеру? В общем, нелегко нынче быть соцсетью: с одной стороны ваша прибыль зависит, в том числе, от того, насколько активно пользователи делятся с вами информацией. С другой — именно владение этими данными делает вас целью и киберкриминала, и еще кое-кого.

Уязвимость нулевого дня в Joomla

Новость. Security advisory. Подробное описание.

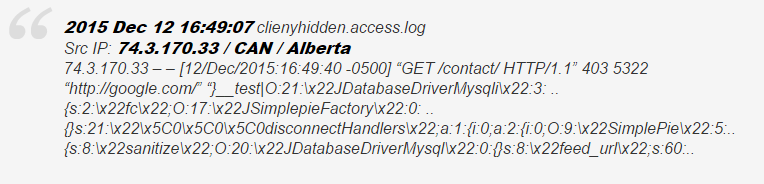

Критическая уязвимость в CMS Joomla затрагивает версии до 3.4.6, в том числе уже не поддерживаемые 1.5.x и 2.x. Эксплуатация этой уязвимости позволяет выполнять на атакуемой системе произвольный код, и, к сожалению, обнаружена она была не в рамках исследования, а по в результате детектирования реальной атаки. Эксплуатация уязвимости проходит в два этапа. Сначала происходит иньекция объекта с помощью модифицированной строки HTTP user agent. Затем через этот бэкдор можно выполнить на машине произвольный PHP-код. Строка user agent выглядит примерно так (цитата из блога компании Sucuri, обнаружившей атаку, здесь строка слегка модифицирована, чтобы не давать готовый рецепт взлома):

Патч для всех версий Joomla был выпущен в понедельник — тем, кто поддерживает актуальную версию CMS, достаточно обновиться до 3.4.6. Для неподдерживаемых версий (2.5 и ранее) выпущены хотфиксы. К сожалению, случаи атак на сайты, основанные на Joomla, были зафиксированы минимум за два дня до релиза, так что обновляться необходимо чем быстрее, тем лучше.

Что еще произошло:

В Бразилии обнаружен новый банковский троян, атакующий пользователей преимущественно через соцсети и какое-то время хостившийся на облачной платформе Google (уже снесли). Бразилия с точки зрения информационной безопасности — вообще особая страна. Как мы недавно писали в специальном исследовании, разгул киберпреступности там таков, что потерять данные и деньги не рискуют только те, кто вообще не пользуется интернетом (впрочем, от кражи плохо защищенной базы данных госструктуры даже это не спасет).

Пачка уязвимостей в ПО к маршрутизаторам Cisco. В том числе компания проводит аудит систем, использующих библиотеку Apache Commons Collections, о баге в которой я писал ранее.

Древности:

Древности:«HH&HH-4091»

Неопасный резидентный вирус. Зашифрован. Стандартно заражает .COM-файлы при их запуске. При заражении переименовывает файл в *.A*, записывается в него, а затем переименовывает обратно. По понедельникам записывает 0 в порт A0h. Ищет на экране строку «Esik» и, если таковая обнаружена, через некоторое время переходит в графический видеорежим и выводит на экран скачущий шар. Перехватывает int 1Ch, 21h. Содержит текст: "#(-28=CIPV]HARD HIT & HEAVY HATE the HUMANS!!! [ H.H.& H.H. the H.]".

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страница 69.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.