На этой неделе произошло следующее:

На этой неделе произошло следующее:— Исследователи Palo Alto раскрыли довольно сложную с технической точки зрения, но действующую схему протаскивания вредоносных программ на айфоны и айпады без использования джейлбрейка. Хотя методу не суждено стать массовым, он еще раз показывает, что защита у Apple хороша, но если ее все-таки пробить, то дальше никаких проблем у злоумышленника не будет.

— У American Express украли данные через подрядчика. Детали компания не раскрывает, но судя по всему ушли и номера кредитных карт. Копилка с историями про взлом контрагентов уже переполнилась и скоро лопнет.

— Эксперты «Лаборатории» поделились информацией о методах кражи игровых аккаунтов, прежде всего в Steam. Несмотря на кажущуюся несерьезность данного направления, на перепродаже краденных «ништяков» зарабатывают большие деньги.

Предыдущие выпуски доступны по тегу. Бонус сегодняшнего выпуска — невероятные стоковые фото киберженщины с початком.

Вредоносное ПО для iOS: джейлбрейк не нужен,

Новость. Исследование Palo Alto.

Какие возможности есть у владельца устройства на базе iOS, если он хочет установить приложение в обход магазина приложений? Опций не так уж много — либо джейлбрейк устройства (то есть довольно сложная операция, требующая минимальных технических навыков), либо установка приложения с помощью корпоративного сертификата. Как выяснили исследователи из Palo Alto, есть и третий способ — установка приложения через iTunes. Точнее используется механизм, который по идее позволяет просто купить и загрузить приложение из магазина на компьютер, и потом записать его на телефон во время синхронизации. Как выяснилось, этот метод научились эксплуатировать, чтобы протаскивать на невзломанные айфоны вредоносное ПО.

Технология получилась довольно сложная. Не «сложная как Stuxnet», а в смысле необходимости большого количества шагов для достижения цели. Еще в 2014 году китайским пользователям айфонов предлагалось установить утилиту, которая выполняет какие-то сервисные задачи: джейлбрейк, переустановка легитимной прошивки, «почистить реестр» и все такое. Поначалу функциональность программы этим и ограничивалась, но в прошлом году она начала подкидывать пользователям самый настоящий троян. Эта функциональность была реализована в виде приложения для iOS, которое, на минуточку, организаторам атаки удалось протащить в App Store.

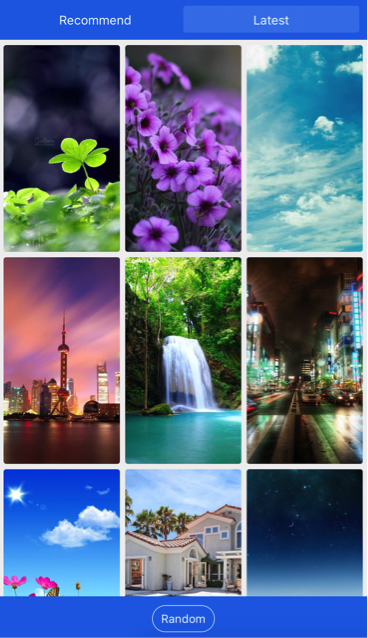

Как? Очень просто: приложение прикидывалось каталогом красивых картинок, но при запуске отправляло запрос на сервер. В зависимости от расположения пользователя ему показывались разные вещи: если он был любой другой стране, кроме Китая, то демонстрировались те самые картинки. Если пользователь из Китая — ему показывался сторонний магазин приложений, в котором можно было установить на устройство пиратские программы и игры. В «обмен» у пользователя крали его личные данные, например — логин и пароль от аккаунта iTunes. Такой трюк позволил обойти проверку Apple при подаче приложения: во время такой проверки сервер всегда мог выдавать команду на демонстрацию картинок.

Ну ок, нашли вредоносное приложение, удалили, все хорошо. Не совсем. Как выяснилось, апп можно ставить без спроса при синхронизации с компьютером, эксплуатируя тот самый механизм трансфера программ. И не обязательно, чтобы программа была в App Store, необходимо только, чтобы она хоть когда-то там была. Это объясняет довольно странный момент, что приложение было размещено разработчиком в американском магазине приложений, хотя направлено оно вроде на китайскую аудиторию. То есть в Китае его получали по другим каналам.

Получается, что здесь речь идет не только о единичном факте загрузки трояна в App Store. А об эксплуатации «обходного метода» загрузки приложений, которая возможна прямо сейчас, несмотря на блокировку приложений. Если вы живете не в Китае или даже если вы в Китае, но не пользуетесь сомнительным софтом, то проблем нет. Вопрос в том, что если (или когда) в iOS найдется действительно серьезная дыра, не факт, что у Apple будут технические возможности остановить вредоносные программы, которые смогли ей воспользоваться. Защита у iOS хороша, но она, по сути, представляет собой красивый и крепкий забор. Как видите, забор вообще не обязательно ломать, достаточно обойти. А вот после этого практически никакой защиты нет.

У American Express украли данные через подрядчика

Новость.

У эмитента кредитных и дебетовых карт украли данные! Какой ужас! Срочно выходим в кэш. У компании American Express на этой неделе произошел серьезный инцидент, но не такой. Новость скорее про то как не надо раскрывать информацию об утечках. AmEx распространила письмо своим клиентам, уведомив их об утечке данных, но на сайте компании найти его невозможно. В самом письме почти не раскрываются детали. Неназванный подрядчик был взломан еще три года назад, в процессе утекли номера счетов, дата окончания срока действия карты, имена и фамилии — в общем достаточно для массового фрода.

Оценить масштаб катастрофы сложно, и нежелание AmEx раскрывать детали вряд ли добавит спокойствия клиентам. Скорее всего была взломана торговая точка — то есть повторилась история с Target и другими крупными компаниями, у которых увели данные. Взлом подрядчиков или контрагентов — это новая головная боль крупных компаний. Почти во всех случаях партнеры имеют более широкий доступ к внутренней информации компании, или как минимум пользуются бОльшим доверием, что и эксплуатируют киберпреступники.

Steam Stealer распространяется по партнерской программе, крадет учетные записи и приводит к реальным убыткам

Новость. Исследование «Лаборатории»

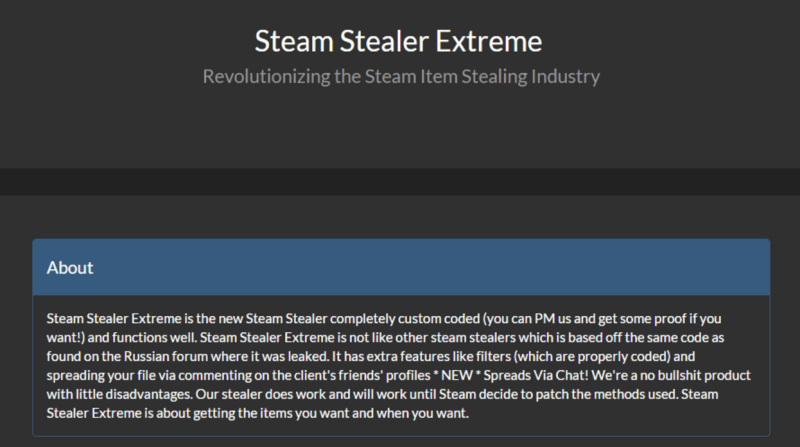

Наши исследователи провели подробный анализ безопасности популярной игровой платформы Steam и нашли несколько любопытных новшеств. По официальным данным от Steam, в среднем угоняется 77 тысяч аккаунтов каждый месяц. Цель злоумышленников понятна — доступ к личным данным в аккаунте, включая (возможно) данные кредитной карты, возможность перепродажи как игровых «достижений», так и самих учетных записей. По нашим оценкам, за одну учетку Steam на черном рынке дают до 15 долларов. Как это делается, показано на примере трояна Steam Stealer.

По нему можно оценить некие новые тенденции в индустрии вирусописания. Традиционно такие трояны распространяются на форумах, на поддельных сайтах «скачай игру бесплатно» или вместе с легальными игровыми утилитами — различными программами для скриншотов, конференц-связи (простите, тимспика) и прочего. Из новенького можно добавить попытки распространения в виде расширений для браузеров, подделку сайтов азартных игр, распространение через троянцев удаленного доступа (сначала ломаем систему вообще, а потом загружаем инструмент для кражи аккаунта). Кража игровых учеток действительно может считаться авангардом технологий для атак на пользователей. Ведь здесь преступникам приходится иметь дело вовсе не с домохозяйками, а с вполне продвинутыми пользователями, которых ввести в заблуждение гораздо сложнее. Но тем не менее возможно.

Что еще произошло:

Резонансное исследование Trend Micro про взлом интимных игрушек.

Malwertising или внедрение вредоносного кода в рекламные баннеры — один из самых простых способов «заразить» крупный сайт, который напрямую не сломаешь. Как выяснилось, троян-шифровальщик TeslaCrypt одно время распространялся на таких сайтах как AOL.com и других площадках с миллионным трафиком.

Важный патч для OpenSSH, нашли уязвимость в функции X11Forwarding.

Через взлом ЦБ Бангладеша пытались украсть очень много денег, но все украсть не успели — помешала опечатка в платежном поручении.

Древности:

Древности:«Victor-2442»

Очень опасный резидентный вирус. Стандартно поражает .COM и .EXE-файлы. В 9, 11, 13 и 15 часов по системному времени уничтожает случайно выбранные файлы. Содержит тексты: "*.*", «COMEXE», «Victor V1.0 The Incredible High Performance Virus Enhanced versions available soon. This program was imported from USSR. Thanks to Ivan.». Перехватывает int 21.

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 93.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.