Есть такая категория исследований в области ИБ, которую я называю «страшилками из будущего». Ни в коем случае не хочу умалять достоинства таких исследований: часто бывает так, что угроза, считающаяся очень теоретической, лет через десять после исследования становится вполне реальной. Конечно же, это всегда происходит неожиданно. К подобным потенциальным уязвимостям можно отнести, например, перепрограммирование контроллеров USB, атаки на алгоритмы, используемые для шифрования данных, и даже, например, уязвимость в USB-приемниках для беспроводных клавиатур и мышей. Последний пример особенно показателен: это вовсе не теоретическая атака, но все же очень трудоемкая. Пока есть методы проще, сложными пользоваться не будут. Или лучше по-другому сказать: момент, когда такими методами все же начнут пользоваться, ознаменует качественно новый уровень защищенности IT-систем. Куда более продвинутый, чем сейчас.

Есть такая категория исследований в области ИБ, которую я называю «страшилками из будущего». Ни в коем случае не хочу умалять достоинства таких исследований: часто бывает так, что угроза, считающаяся очень теоретической, лет через десять после исследования становится вполне реальной. Конечно же, это всегда происходит неожиданно. К подобным потенциальным уязвимостям можно отнести, например, перепрограммирование контроллеров USB, атаки на алгоритмы, используемые для шифрования данных, и даже, например, уязвимость в USB-приемниках для беспроводных клавиатур и мышей. Последний пример особенно показателен: это вовсе не теоретическая атака, но все же очень трудоемкая. Пока есть методы проще, сложными пользоваться не будут. Или лучше по-другому сказать: момент, когда такими методами все же начнут пользоваться, ознаменует качественно новый уровень защищенности IT-систем. Куда более продвинутый, чем сейчас. Так вот, исследователи из израильского Университета имени Бен-Гуриона показали новую атаку такого типа, которая теоретически позволяет проникнуть в air-gapped системы. Air-gapped — это такой устоявшийся термин для компьютерной инфраструктуры на критически важных объектах, которая с целью максимальной защиты отключена и от интернета, и от менее важных сетей того же предприятия. Уже давно понятно, что этот метод — не панацея, смотрите пример Stuxnet, который очевидно заражал такие тщательно охраняемые системы, распространяясь на USB-флешках («Привет, я тут фильм скачал новый, на посмотри пока на работе сидишь»).

Предположим, что в ответственных конторах после этого случая залили эпоксидкой все разъемы. Стало ли безопаснее? Не совсем. В исследовании (Исходник в PDF, статья на Wired) показано, как можно сливать данные с защищенного компьютера, изменяя скорость вращения вентилятора на процессоре.

Все выпуски сериала — тут.

Частота вентилятора устанавливалась на 1000 оборотов в минуту, чтобы «передать» единицу, и на 1600 оборотов — чтобы передать ноль. Таким образом исследователи смогли передавать данные со скоростью 15-20 бит в минуту или 1200 бит (150 символов) в час. Несмотря на дъявольскую хитрость метода атаки, она остается не более чем концепцией, хотя бы по той причине, что для начала передачи компьютер уже должен быть заражен. Подпитанная актуальными примерами фантазия подсказывает, что даже самую защищенную систему можно скомпрометировать как минимум на этапе сборки, например подсадив самовоспроизводящуюся закладку в BIOS. Вентиляторные шифровки еще надо принять, для этого исследователи использовали смартфон со специальным софтом (в реальности это должен быть смартфон сотрудника, а его тоже надо сломать).

Исследование развивает тему схожей научной работы. В 2013 году немецкими специалистами был продемонстрирован (PDF) способ эксфильтрации данных через динамики ноутбука или настольного компьютера. Тогда в одном из экспериментов удалось передать данные с ноутбука на ноутбук на расстояние от 3 до 20 метров на частотах 18 и 18,5 килогерц со скоростью 20 бит в секунду. В общем, даже если в чистой комнате были уничтожены все динамики, остаются способы передать данные. Оба исследования, впрочем, начинаются с заражения атакуемого компьютера. Очевидно, что бороться надо прежде всего с ним, а потом уж удалять динамики паяльником.

Этим летом «Лаборатория» отмечает 19-летие. Столько же лет исполняется альбому коллектива The Prodigy «The Fat of The Land». Казалось бы, какая может быть между этими событиями связь? Посмотрите внимательно это видео:

Apple решила больше не шифровать ядро iOS

Новость и обсуждение.

В бета-версии десятого релиза iOS, мобильной операционной системы Apple, было обнаружено важное изменение, изначально никак не анонсированное вендором. Ядро ОС оказалось незашифрованным, хотя в предыдущих версиях шифрование было включено, и тем самым серьезно осложняло жизнь исследователям, например для поиска уязвимостей. На этой неделе Apple объяснила, что произошло, ответив на соответствующий запрос сайта TechCrunch: так как в ядре не хранится пользовательская информация, отказ от шифрования увеличивает производительность. Ну, то есть ничего не объяснила.

Как это обычно бывает, важное с точки зрения безопасности действие, да еще и у Apple, породило массу теорий о том, какая причина была на самом деле. И дело тут в подходе Apple к безопасности в целом. С одной стороны, компания внятно объясняет, что приватность пользовательских данных является для нее приоритетом. По крайней мере, Apple говорит об этом очень убедительно. Из недавних примеров — отказ от «закладок» для доступа к пользовательским данным, сквозное шифрование для сообщений, анонс Differential Privacy на конференции MacWorld — научного подхода к обработке большого массива статистики от пользователей так, чтобы по ним было невозможно идентифицировать конкретного человека.

С другой стороны, у Apple традиционно сложные отношения с исследователями в области безопасности. Нет публичной программы Bug Bounty, зато есть случаи странной реакции на данные об уязвимостях. Можно например вспомнить недавний случай, когда Apple сообщила, что починила простой обход защитника Gatekeeper в Mac OS, хотя на самом деле там просто добавили в черный список бинарник из присланного proof of concept.

Тем более Apple не любит, когда ограничения и системы защиты iOS пытаются обойти. Отмена шифрования ядра теоретически дает исследователям больше шансов найти новые уязвимости в системе. Если это white hat хакеры — такие находки повысят защищенность системы и пойдут на пользу всем. А если не white hat? А вот здесь начинаются теории заговора: дескать это хитрый ход, чтобы больше не ругаться с ФБР и подобными госагентствами в суде, так как у последних, с их-то ресурсами, появится масса возможностей обойти встроенные методы защиты. Но если отвлечься от попыток везде найти подтекст, то решение Apple в перспективе даст больше пользы чем вреда и является правильным ходом для повышения безопасности платформы.

Ну и производительность повысится.

Больше примитива в криптолокерах: найден троян-шифровальщик, не использующий шифрование

Новость. Исследование Proofpoint.

Я уже не раз говорил, что проблема криптолокеров не связана с их, скажем так, технической изощренностью. Наоборот, распространенные трояны используют достаточно обыденные (и в большинстве случаев — легко детектируемые) методы заражения, иногда взятые из казалось бы давно забытого арсенала вирусописателей пятнадцатилетней давности. Причина их «успеха» кроется отчасти в незащищенности компьютеров жертв, отчасти — в правильной бизнес-модели и доступности таких современных технологий как стойкое шифрование, TOR и Bitcoin.

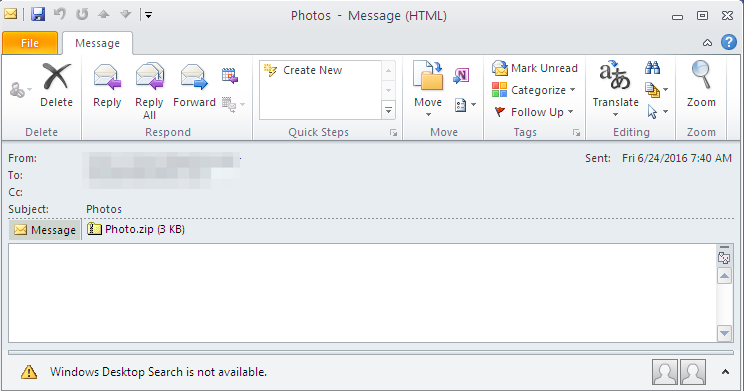

Новый троян по имени Bart использует столь же непритязательные методы заражения и вовсе унылую систему шифрования данных. По сути и шифрования-то никакого нет: вместо него используется архиватор ZIP с паролем. Так как шифрование поддерживается в самом алгоритме сжатия, то штука получается надежная и пока не поддающаяся распаковке без знания пароля. Такой подход отменяет необходимость и в C&C сервере. Вместо этого на компьютере пользователя сохраняется код, который передается при оплате выкупа, в ответ возвращается код для разблокировки. Пара милых деталей: в списке целевых расширений файлов есть «поддержка» эмуляторов Nintendo 64. При атаке на компьютер с русским, украинским или белорусским системными языками файлы не блокируются. Зато выкуп заметно выше, чем в среднем по больнице — 3 биткоина или примерно 2 тысячи долларов.

Что еще произошло:

Необычная уязвимость в Swagger позволяет генерировать в этом фреймворке вредоносный код.

Известные эксплойт-паки Angler и Nuclear внезапно пропали с сетевых радаров.

Обнаружен оригинальный ботнет из 25 тысяч видеокамер.

Древности:

Древности:«Terror»

Резидентный безвредный вирус. При закрытии или выполнении COM- и EXE-файлов поражает их (EXE — стандартно, у COM изменяет первые 11 байт заголовка), при вызове функции FindFirst пытается поразить COMMAND.COM — в середину. Содержит текст «Terror». Перехватывает int 21h.

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 85.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.