За прошедшую неделю подобралось сразу три новости о нетривиальных прорехах в безопасности. У нас в этом году уже был выпуск на эту тему, тогда мы изучали вывод из строя жестких дисков при помощи

За прошедшую неделю подобралось сразу три новости о нетривиальных прорехах в безопасности. У нас в этом году уже был выпуск на эту тему, тогда мы изучали вывод из строя жестких дисков при помощи Начнем с отпечатков пальцев. Сканер отпечатков в смартфонах — одна из немногих фич современных устройств, которая реально делает жизнь удобнее. Она обеспечивает разумную защиту телефона от постороннего вмешательства и позволяет разблокировать устройство одним нажатием. С расположением сканера производители смартфонов пока не определились: в зависимости от модели он переезжает с передней панели на боковую, перемещается вокруг камеры, а Apple и вовсе выпилила свой сканер в пользу распознавания лиц. Китайские исследователи из компании Tencent обнаружили уязвимость в самом свежем варианте сканера отпечатков, который располагается прямо под дисплеем.

Представители Xuanwu Lab, одного из исследовательских подразделений Tencent, утверждают, что уязвимости подвержены абсолютно все телефоны, снабженные сканером отпечатков под дисплеем (новость). Это самые свежие модели, в следующем году эта технология ожидается чуть ли не на большинстве флагманов. Среди подверженных уязвимости смартфонов оказались Huawei Mate 20 Pro и Porsche Design Mate RS, но этот производитель уже выпустил патчи для данных устройств. Уязвимость в других моделях (телефоны со сканером в составе дисплея есть у Vivo, OnePlus и Xiaomi) не подтверждена, но и не опровергнута.

Все существующие сканеры такого типа работают в связке с дисплеем. Когда владелец прикладывает к экрану палец, экран подсвечивает поверхность, а миниатюрные оптические датчики анализируют отпечаток. Проблемой стал именно оптический метод распознавания, отличный от применяемых в обычных сканерах емкостных датчиков. Оптический сенсор, как выяснилось, оказался достаточно чувствительным, чтобы распознать не палец, а отпечаток пальца на поверхности экрана. В результате взломать телефон просто: ждем, когда владелец приложит палец к экрану, отбираем телефон, прикладываем к сохранившемуся на дисплее отпечатку пальца кусок фольги — и тадам, мы авторизованы. В случае с Huawei решить проблему было просто: обновили алгоритм распознавания, судя по всему, понизив чувствительность.

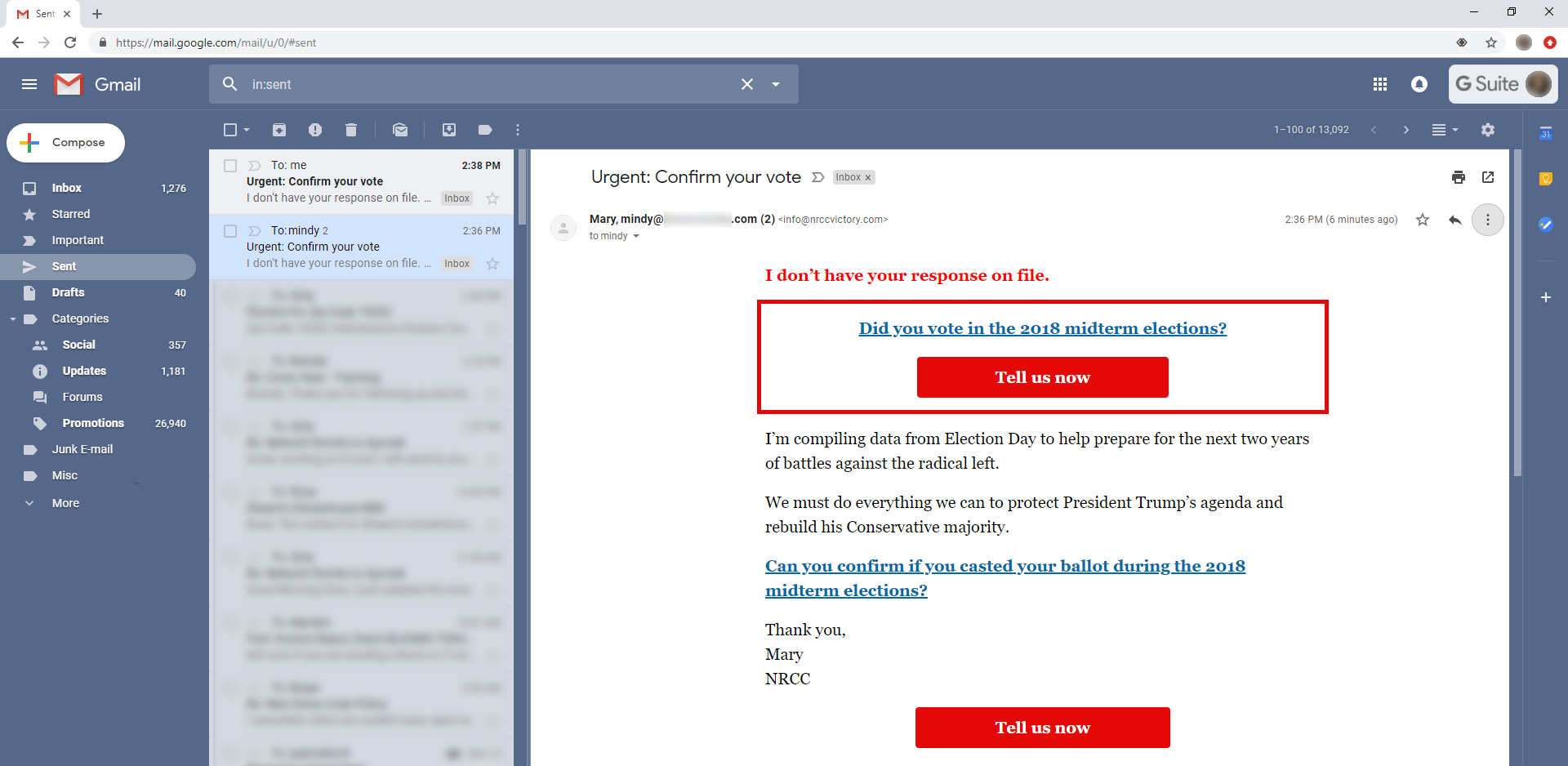

Почту Gmail — спойлер — не взломали. Исследователь Тим Коттен на прошлой неделе обнаружил (новость, пост в блоге специалиста) метод подкладывания писем в папку «Отправленные». Все началось с того, что Тим нашел в папке «Отправленные» письма, которые он явно не отправлял. Как выяснилось, если при отправлении письма указать в информации об отправителе e-mail получателя, GMail автоматически положит письмо в соответствующую папку.

Примечательно, что сам GMail не дает отправлять письма, если в имени отправителя содержится адрес электронной почты. Но когда такие сообщения приходят и адрес в имени отправителя совпадает с адресом получателя, они оказываются в папке с отправленными сообщениями. Это может вызвать как минимум недоумение, но такой хитрый прием также способен повысить шансы на то, что неопытный пользователь откроет вредоносную ссылку из письма, пытаясь понять, что же он такое отправлял. Тот же исследователь позднее обнаружил, что если пытаться вставлять в имя отправителя html-теги, можно добиться появления в инбоксе сообщения, у которого отправитель как бы и вовсе отсутствует.

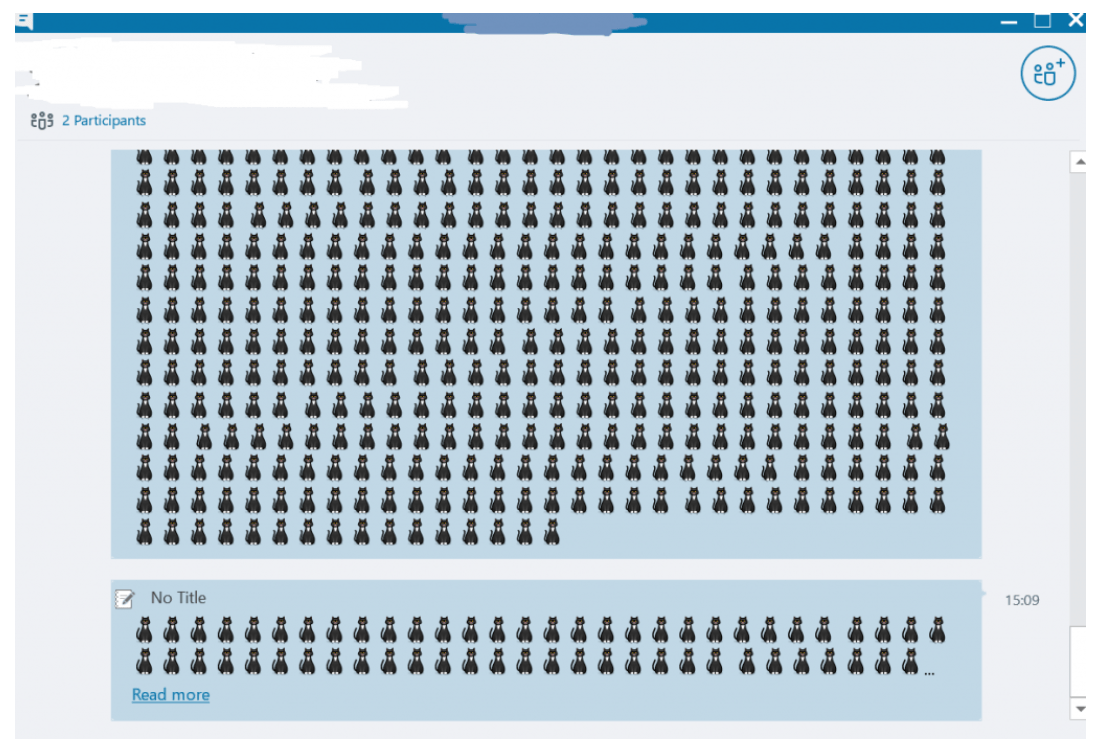

Наконец, компания SEC Consult Vulnerability Lab нашла интересный баг в Skype (теперь мы знаем, кто им пользуется!). Определенно, некоторые версии мессенджера используют какие-то очень сложные алгоритмы для отображения эмодзи, поэтому сочинить DoS-атаку на клиент Skype не составило труда. Исследователи просто начали отправлять эмодзи по много штук одновременно, и когда их количество в одном сообщении достигло сотни, клиент начал заметно подтормаживать.

Восемьсот «котят несудьбы» — и приложение подвисает на несколько секунд. Если продолжать присылать эмодзи, можно вывести клиент из строя надолго. Уязвимости подвержены только некоторые версии клиентов Skype for Business 2016, а также предшественник — Microsoft Lync 2013. Уязвимость была закрыта на этой неделе, но сам факт обнаружения такой проблемы именно в бизнесовых версиях скайпа говорит нам — что? Что эмоциям на работе не место! Кстати, вместе с эмоциональным скайпом Microsoft закрыла куда более серьезную уязвимость в 32-битной Windows 7, ранее обнаруженную специалистами «Лаборатории Касперского» по результатам анализа реальной кибератаки.

Disclaimer: Мнения, изложенные в этом дайджесте, могут не всегда совпадать с официальной позицией «Лаборатории Касперского». Дорогая редакция вообще рекомендует относиться к любым мнениям со здоровым скептицизмом.