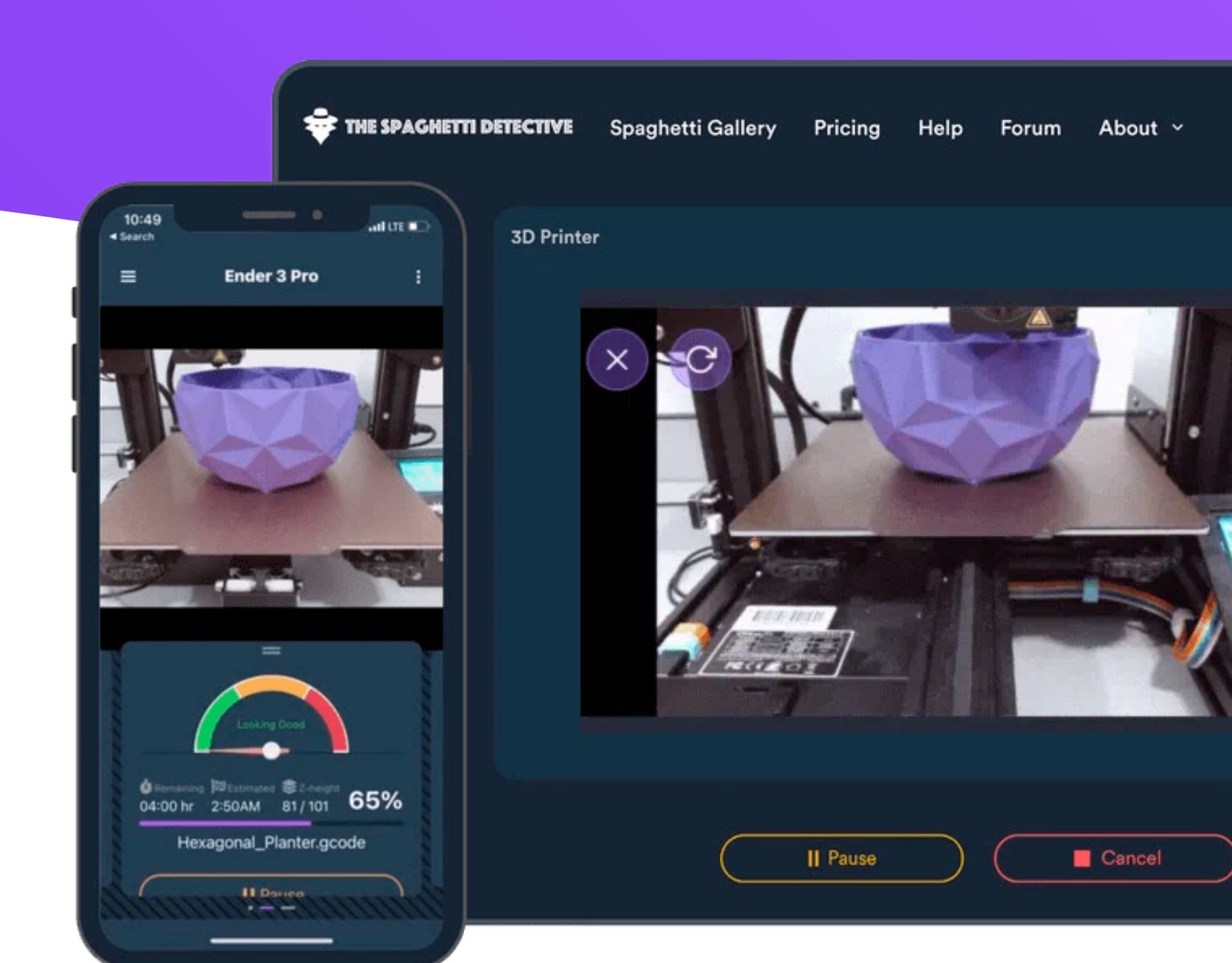

В прошлый четверг, 19 августа, создатель сервиса The Spaghetti Detective сообщил об ошибке в сетевом сервисе, которая могла привести к перехвату контроля над чужим 3D-принтером. Баг был обнаружен почти одновременно сотрудником сервиса и сторонним пользователем, который не удержался и напечатал предупреждающую надпись на чужом устройстве.

Сервис The Spaghetti Detective предназначен для удаленного контроля над 3D-принтером: с помощью машинного обучения он распознает видеоданные с камеры наблюдения и может предупредить владельца, если печать пойдет не по плану. Сам инцидент начался с обновления конфигурации облачного сервиса, при котором его основатель допустил ошибку в балансировщике нагрузки (Nginx): так, вместо реального IP пользователя тот подставлял адрес самого балансировщика. В редких случаях это позволяло «подключить» чужой принтер к своей учетной записи.

Хотя проблема была решена, сам способ автоматического обнаружения принтера реализован не идеально. Работает он так: при первоначальной настройке пользователь должен связать свою учетную запись с 3D-принтером. Если пользователь инициирует эту процедуру с того же IP-адреса, с которого доступен принтер, считается, что он принадлежит одному человеку. В этом случае уже становится возможна атака с подменой данных. Но из-за ошибки в конфигурации Nginx одинаковый IP получили все пользователи, которые одновременно с обновлением инициировали автоматическое обнаружение. В итоге они могли без особых проблем подключиться к чужому устройству. Ошибка была исправлена за 6 часов. В этот период, по данным логов сервиса, могли пострадать 73 пользователя: впоследствии для них была сброшена авторизация доступа к принтеру. Создатель сервиса назвал свою ошибку «одной из худших» в своей карьере.

Видео в твите выше показывает простой способ эскалации привилегий при использовании установщика драйверов для мыши Razer.

Продолжается обсуждение CSAM Detection — технологии обнаружения на устройствах Apple изображений, содержащих сцены насилия над детьми. Алгоритм NeuralHash вытащили из кода iOS и экспериментируют с созданием коллизий — разных изображений, которые генерируют одинаковый хэш. В случае утечки хэшей реальных фотографий, по которым должна срабатывать технология CSAM Detection (чего пока не произошло), у Apple появится проблема с огромным количеством ложных детектов. Подробнее — в статье и обсуждении на Хабре. Пример в твите ниже — картинка, на которой демонстрируется ее собственный хэш:

Журналист Брайан Кребс (Brian Krebs) написал о случаях, когда сотрудникам компаний рассылался спам с предложением «посодействовать» в атаке на инфраструктуру работодателя. В случае успешного взлома и выплаты выкупа сотрудникам обещается процент от награбленного.

В игровом сервисе Steam закрыта уязвимость, которая позволяла пополнять баланс своего аккаунта. Достигалось это путем подмены данных, передаваемых между Steam и платежным сервисом: можно было положить на счет доллар и превратить его в сто (или сто миллионов).

У сотового оператора T-Mobile утекла база с данными на более чем 40 миллионов клиентов. База CRM объемом 106 гигабайт некоторое время лежала в открытом доступе из-за ошибки в конфигурации тестового сервера.

Сервис The Spaghetti Detective предназначен для удаленного контроля над 3D-принтером: с помощью машинного обучения он распознает видеоданные с камеры наблюдения и может предупредить владельца, если печать пойдет не по плану. Сам инцидент начался с обновления конфигурации облачного сервиса, при котором его основатель допустил ошибку в балансировщике нагрузки (Nginx): так, вместо реального IP пользователя тот подставлял адрес самого балансировщика. В редких случаях это позволяло «подключить» чужой принтер к своей учетной записи.

Хотя проблема была решена, сам способ автоматического обнаружения принтера реализован не идеально. Работает он так: при первоначальной настройке пользователь должен связать свою учетную запись с 3D-принтером. Если пользователь инициирует эту процедуру с того же IP-адреса, с которого доступен принтер, считается, что он принадлежит одному человеку. В этом случае уже становится возможна атака с подменой данных. Но из-за ошибки в конфигурации Nginx одинаковый IP получили все пользователи, которые одновременно с обновлением инициировали автоматическое обнаружение. В итоге они могли без особых проблем подключиться к чужому устройству. Ошибка была исправлена за 6 часов. В этот период, по данным логов сервиса, могли пострадать 73 пользователя: впоследствии для них была сброшена авторизация доступа к принтеру. Создатель сервиса назвал свою ошибку «одной из худших» в своей карьере.

Что еще произошло

Видео в твите выше показывает простой способ эскалации привилегий при использовании установщика драйверов для мыши Razer.

Продолжается обсуждение CSAM Detection — технологии обнаружения на устройствах Apple изображений, содержащих сцены насилия над детьми. Алгоритм NeuralHash вытащили из кода iOS и экспериментируют с созданием коллизий — разных изображений, которые генерируют одинаковый хэш. В случае утечки хэшей реальных фотографий, по которым должна срабатывать технология CSAM Detection (чего пока не произошло), у Apple появится проблема с огромным количеством ложных детектов. Подробнее — в статье и обсуждении на Хабре. Пример в твите ниже — картинка, на которой демонстрируется ее собственный хэш:

Журналист Брайан Кребс (Brian Krebs) написал о случаях, когда сотрудникам компаний рассылался спам с предложением «посодействовать» в атаке на инфраструктуру работодателя. В случае успешного взлома и выплаты выкупа сотрудникам обещается процент от награбленного.

В игровом сервисе Steam закрыта уязвимость, которая позволяла пополнять баланс своего аккаунта. Достигалось это путем подмены данных, передаваемых между Steam и платежным сервисом: можно было положить на счет доллар и превратить его в сто (или сто миллионов).

У сотового оператора T-Mobile утекла база с данными на более чем 40 миллионов клиентов. База CRM объемом 106 гигабайт некоторое время лежала в открытом доступе из-за ошибки в конфигурации тестового сервера.