Автор статьи: Рустем Галиев

IBM Senior DevOps Engineer & Integration Architect. Официальный DevOps ментор и коуч в IBM

В современном мире разработка программного обеспечения стала неотъемлемой частью бизнес-процессов, требующей не только высокой производительности, но и надежной защиты от угроз безопасности. В этом контексте DevSecOps выступает как ключевая парадигма, интегрируя принципы безопасности непосредственно в процессы разработки и поставки. Особое внимание уделяется инструментам, способствующим обеспечению безопасности приложений на каждом этапе их жизненного цикла. В данной статье мы сосредоточим взгляд на сочетании двух мощных технологий — Kubernetes и SonarQube, и рассмотрим, как их совместное использование в рамках DevSecOps способствует созданию надежных и безопасных решений.

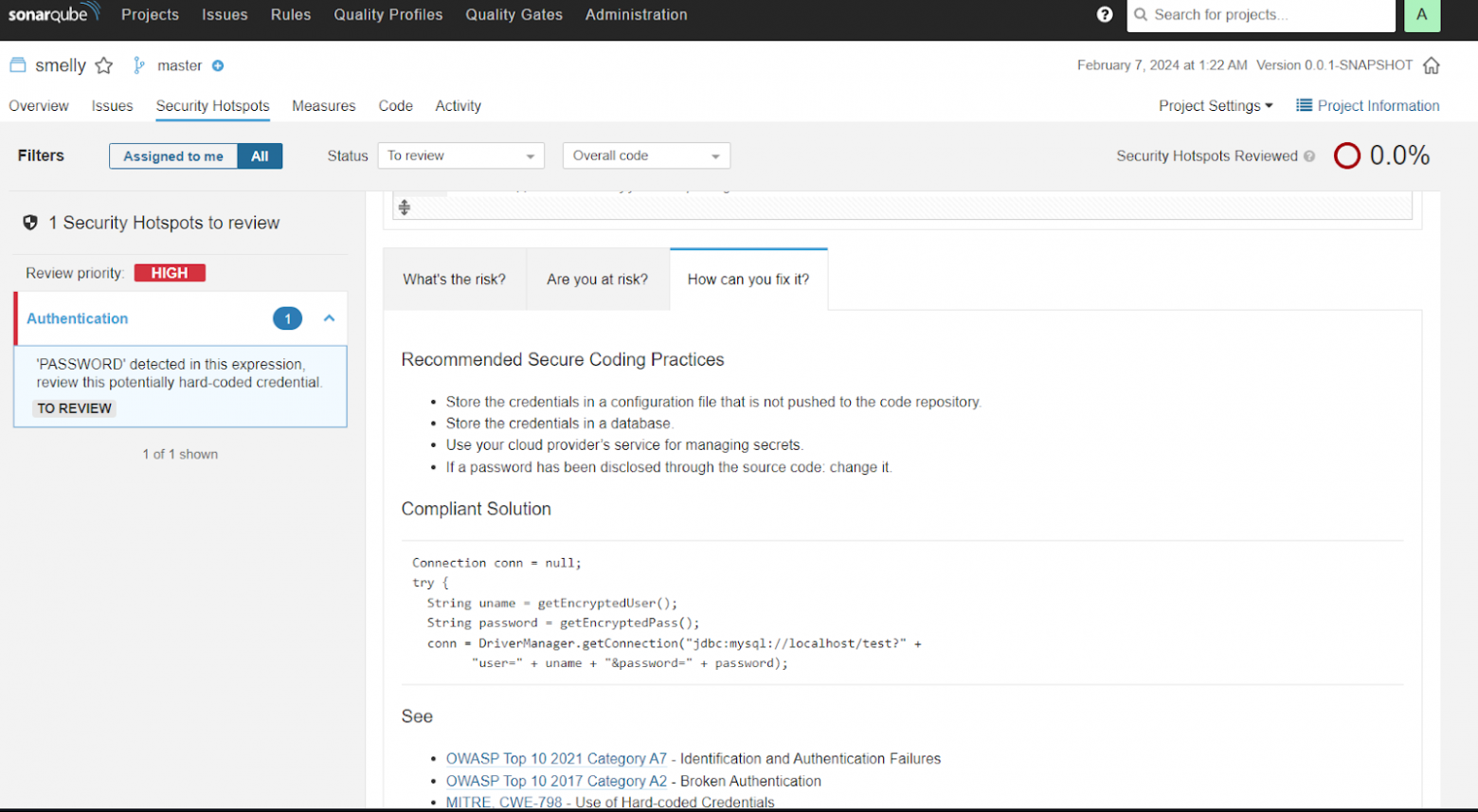

SonarQube представляет собой мощный инструмент статического анализа кода, который активно внедряется в практики DevSecOps для обеспечения высокого уровня безопасности и качества программного обеспечения. Этот инструмент разработан с целью выявления потенциальных уязвимостей, дефектов кода и проблем производительности на ранних этапах разработки.

Одним из ключевых преимуществ SonarQube является его способность автоматизированного анализа кода на множестве языков программирования. Интегрированные статические анализаторы позволяют выявлять такие проблемы, как некорректное использование аутентификации, утечки конфиденциальной информации, потенциальные уязвимости безопасности и другие аспекты, влияющие на безопасность приложения.

Однако, SonarQube не ограничивается только безопасностью. Он также предоставляет разработчикам ценные инсайты по качеству кода, поддерживая множество метрик, таких как цикломатическая сложность, покрытие кода тестами, степень повторного использования кода и другие.

Давайте начнем

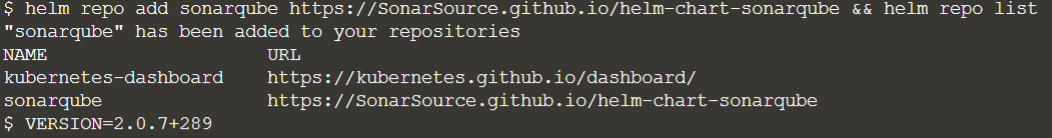

Нам понадобится Helm для установки Sonarqube в кластер

helm repo add sonarqube https://SonarSource.github.io/helm-chart-sonarqube && helm repo list

Задеплоим

helm install my-sonarqube sonarqube/sonarqube \

--version $VERSION \

--namespace sonarqube \

--create-namespace \

--values sonarqube-values.yaml

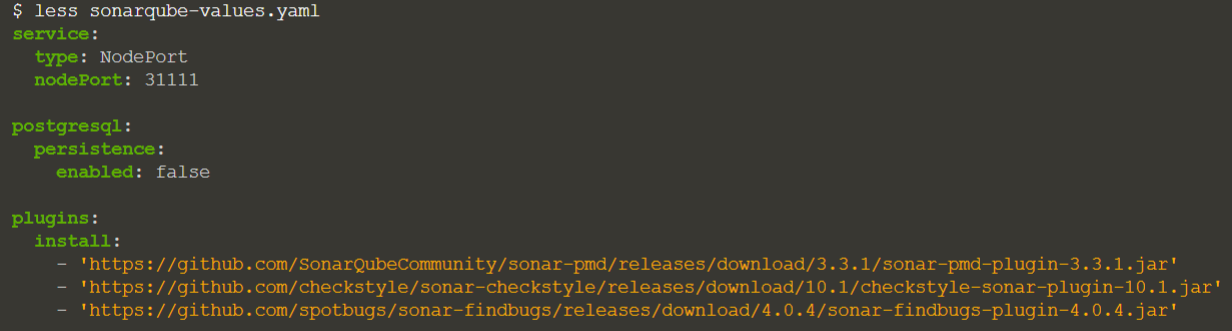

Этот набор данных автоматически инициализирует экземпляр SonarQube вместе с базой данных PostgreSQL. SonarQube также загружает несколько полезных плагинов для анализа, определенных в конфигурации Helm-чарта:

Проверим, все ли задеплоилось

watch kubectl get statefulset,pods,services --namespace sonarqube

Сервис SonarQube открыт как NodePort на порту — 31111.

в состояние READY 1/1, и может потребоваться еще минута или две, прежде чем будет доступен рабочий инструментарий.

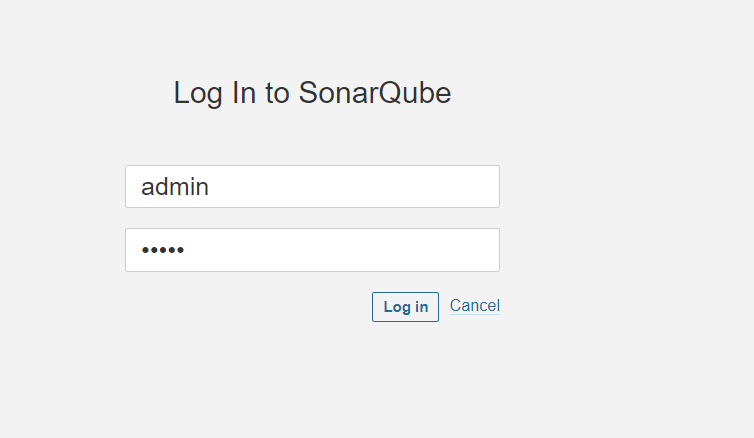

Мы можем войти под учетной записью admin/admin и просмотреть предварительно установленные выбранные плагины.

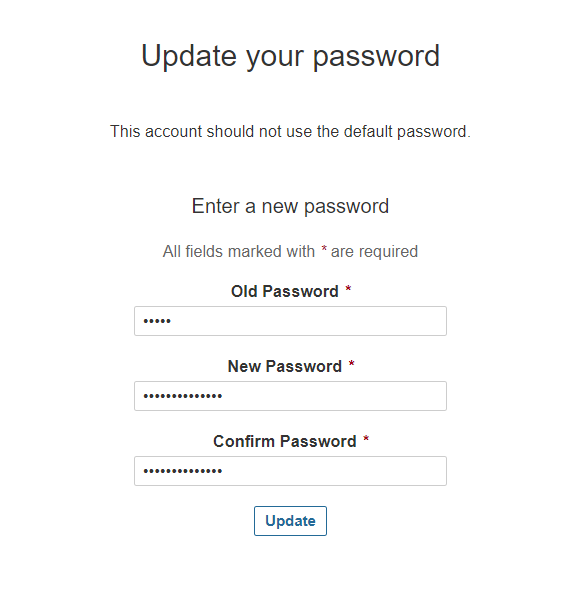

Поменяем пароль на очень безопасный 123 (Конечно шутка)

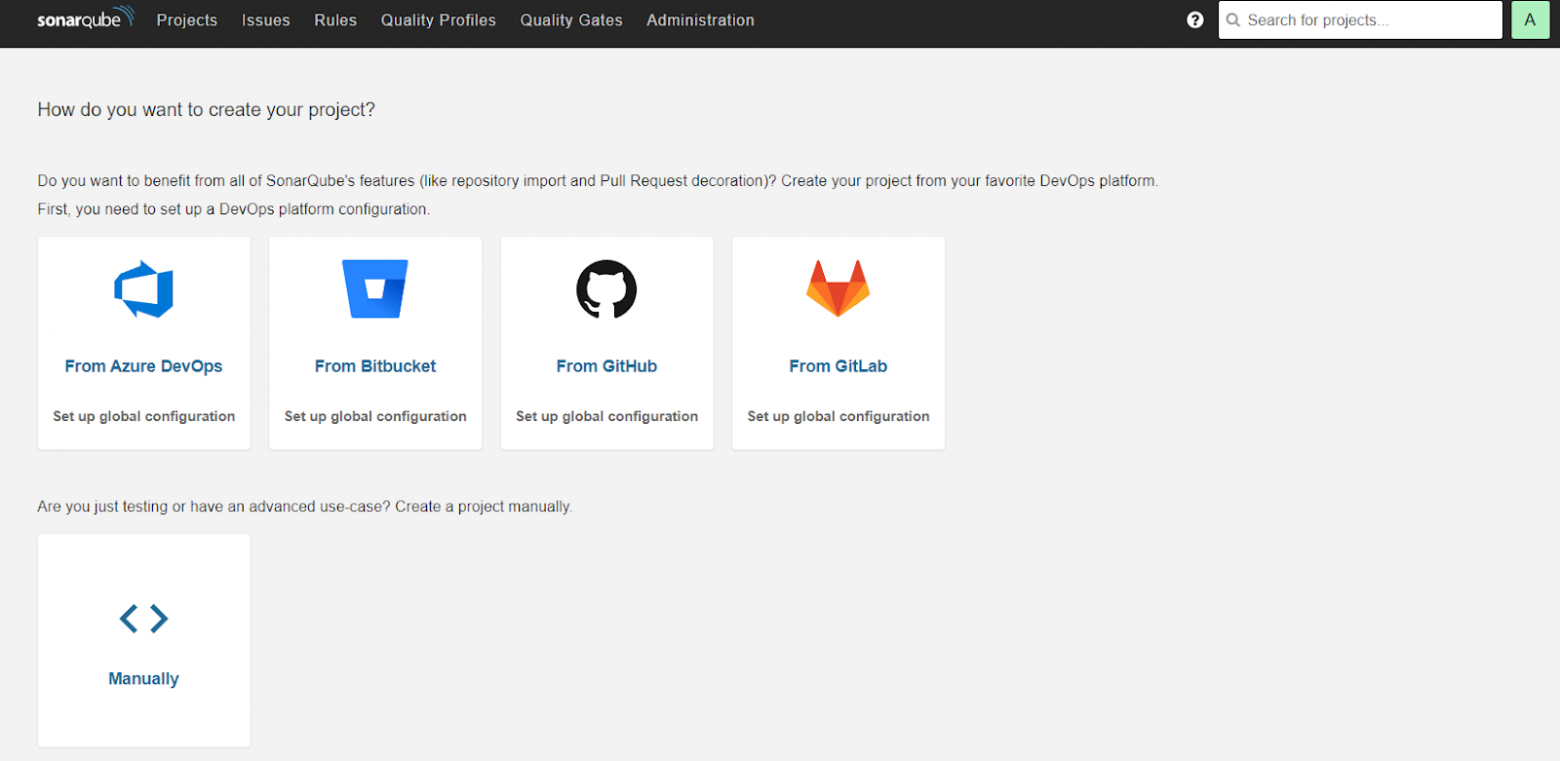

Анализ проекта с использованием SonarQube

Склонируем сампловый репо:

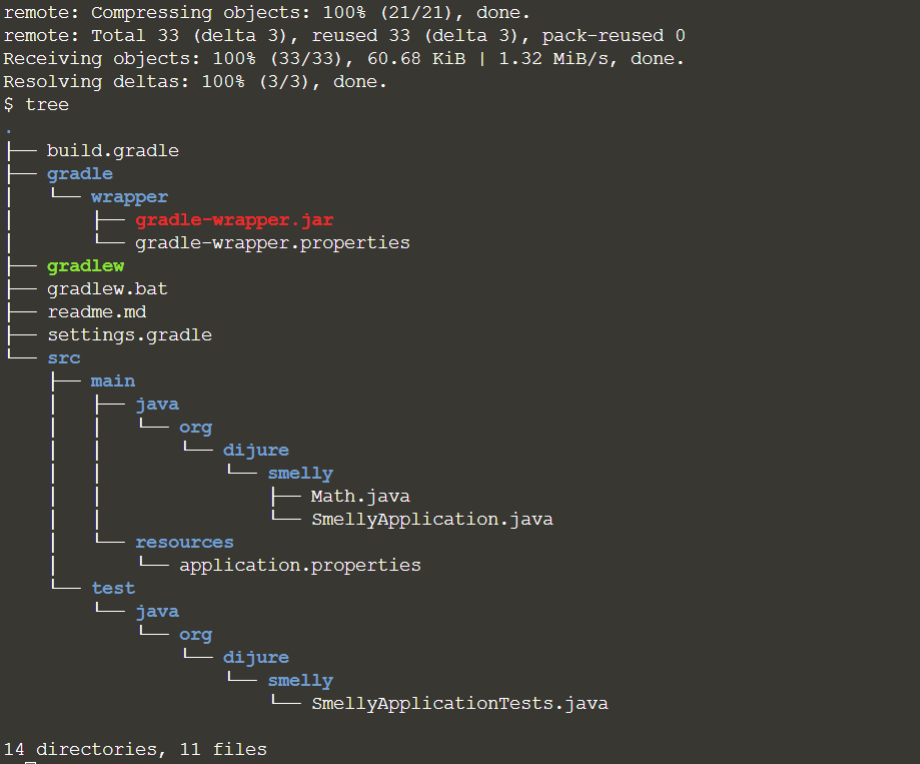

git clone https://github.com/javajon/smelly && cd smellyЭтот проект включает в себя каталог микросервиса, который содержит небольшое приложение Spring Boot, построенное с использованием Gradle:

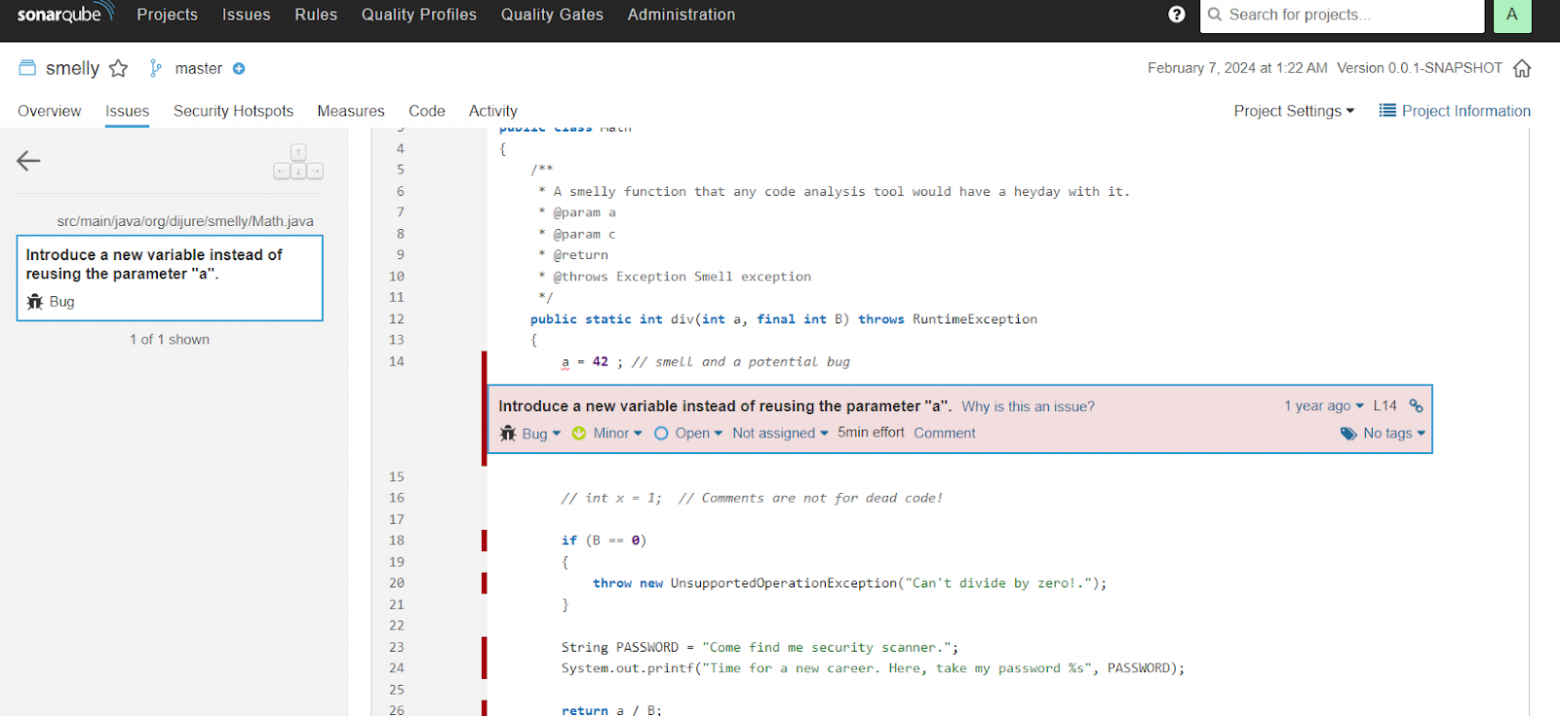

Мы проводим анализ данного Java-проекта, используя SonarQube в качестве механизма правил и панели инструментов, где результаты публикуются.

Получим местоположение нашего SonarQube:

SONAR_SERVICE=https://sonarqube.qa.environments.ibm.comЗапустим анализ

./gradlew -Dsonar.host.url=$SONAR_SERVICE -Dsonar.login=admin -Dsonar.password=12QA67wWbA. Sonarqube

Анализ займет примерно 2 минуты для публикации результатов в SonarQube. По завершении переходим на портал SonarQube и наблюдаем проанализированный проект.

Простой в интеграции и конфигурации, но достаточно полезный инструмент.

В завершение хочу пригласить вас на бесплатный урок, где мы рассмотрим важные аспекты обеспечения безопасности в Docker. В ходе урока вы узнаете и научитесь использовать основные средства обеспечения безопасности в Docker, а также ознакомитесь с практиками безопасной сборки, тестирования и защиты Docker контейнеров. Мы предоставим вам возможность самостоятельно погрузиться в более глубокую настройку безопасности при необходимости.