8-9 ноября 2018 в Бухаресте (Румыния) прошла восьмая международная конференция DefCamp 2018, посвящённая вопросам информационной безопасности и технологиям защиты информации. DefCamp является одной из успешных конференций по взлому и информационной безопасности в Центральной и Восточной Европе; среди прочих можно отметить Hacktivity (Венгрия) и CONFidence (Польша). Цель мероприятия —привлечь к общению о практических новейших исследованиях специалистов по безопасности, предпринимателей, научных, общественных и частных секторов.

DefCamp собрала более 1800 участников из Румынии и соседних стран, с разным знанием и опытом — от студентов до руководителей в различных отраслях, экспертов по информационной безопасности и исследователей.

Непосредственным организатором мероприятия выступает неправительственная организация — Научно-исследовательский центр кибербезопасности Румынии / Cyber Security Research Center from Romania. По их словам, в этом году количество стран участников составило 35, включая Европу, США, Индию и ОАЭ, 60 докладчиков и 400 компаний.

Формат проведения мероприятия включал традиционную секцию с докладами и CTF конкурс.

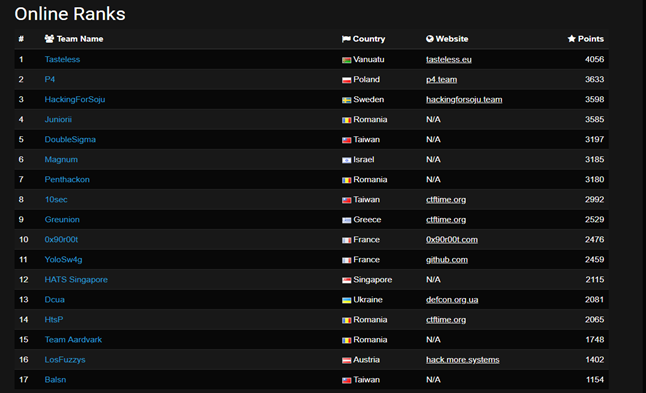

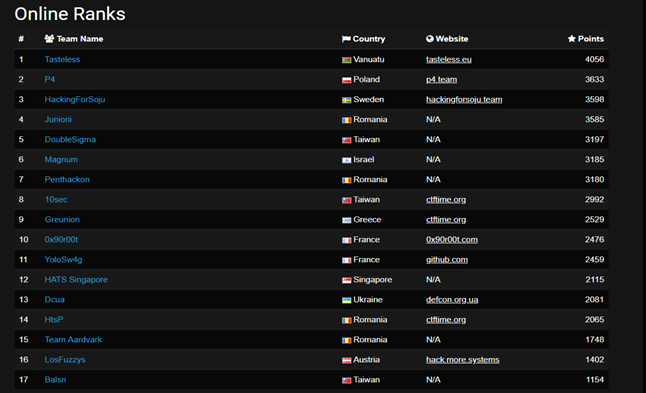

Первые три места CTF: команда Республика Вануату (Меланезия), Польши и Швеции; на четвёртом месте расположилась команда из Румынии; команд из России в этом году не было. Полный список размещён по ссылке.

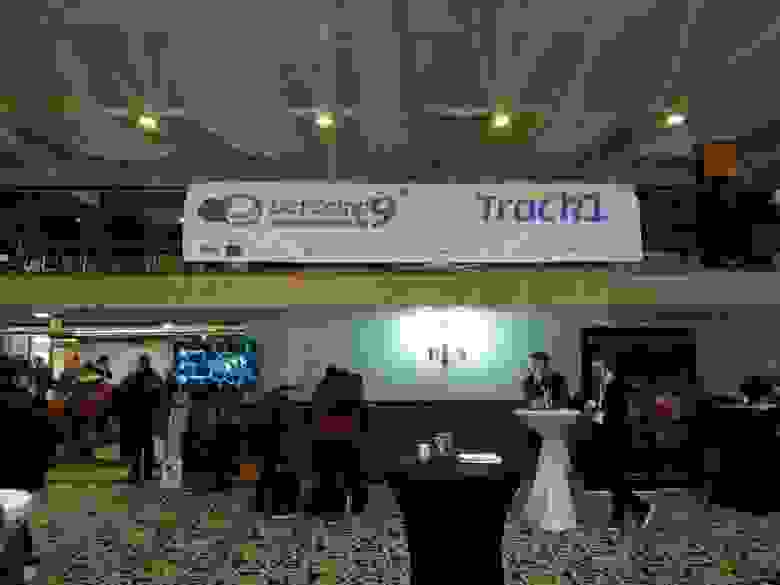

Секция с докладами в этом году проходила с тремя параллельными треками; для сравнения в прошлом году треков было два.

В этом году на DefCamp снова была HackerVillage, где выставлялись различные проекты — от ИБ до игровых. В отличие от прошлого года убрали секцию стартапов как не оправдавшую себя.

Также этот год отметился участием группы австрийского консульства (как и в прошлом году), однако теперь это была небольшая дискуссионная панель на 3-4 человека в течение пары часов.

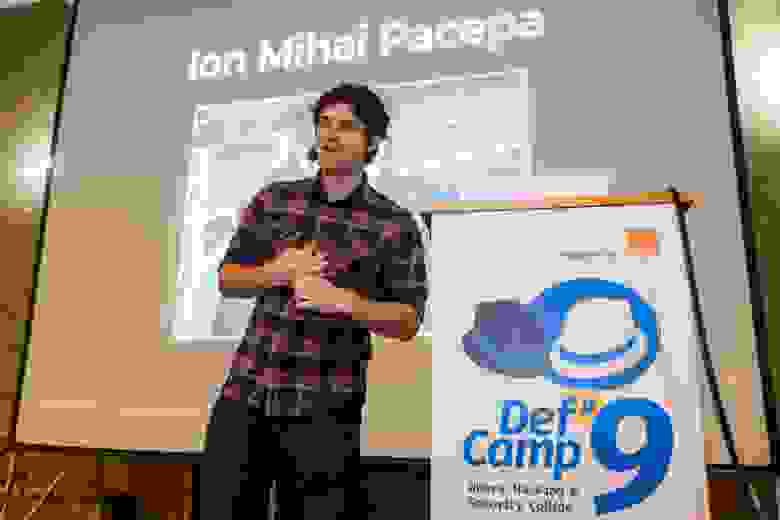

Конференционная часть мероприятия была направлена на обмен прогрессивными и инновационными идеями, результатами новейших исследований и разработок, профессиональным опытом по всем направлениям ИТ-безопасности. При этом важно отметить, что качество докладов высокое, опыт докладчиков разный и взгляд на вопросы безопасности также отличается с учётом собственных мнений и особенностей решения проблемы в каждом конкретном случае, в том числе от страны к стране. Например, докладчики из Индии, Пакистана и Восточной Европы охотно детализируют техническую сторону обсуждаемой проблемы, в то время как американские коллеги сводят к организационному вопросу и вопросу тренингов/обучения либо изложению фактов, примеров с витиеватой логикой повествования. Однако в этом году большинство докладов было в формате business & high level нежели technical, причём большинство из таких были помечены в программе как «technical» вместо «business».

Тематика конференции по факту включала:

Доклад о старомодности офлайн-принципов и получении информации из сети вместе дезинформацией, начиная с поддельных новостных статей до специально подготовленных интервью. Докладчик Dan Demeter из румынского представительства Лаборатории Касперского попытался рассказать, как отличать правдивые новости от фейков, однако предложенные методы были по большей части эмпирические, со слабо выраженными метриками, и из метрик свелись к переизбытку новостей (и используемых в них формулировок) однотипных к новостям с противоположным содержанием.

Докладчик Cosmin Radu построил выступление вокруг возможностей Burp для атаки на шифрование: выявления слабого шифрования и его ошибок, раскрытия ключа, анализа этапов формирования ключа в рамках установки соединений на примере отдельно взятых приложений. В общем и целом, доклад можно рассматривать как бизнес-доклад от команды Burp или связанных с ними исследователей о возможностях инструмента

Доклад о методологии оценки и вычисления показателей рисков защищённости с учётом однообразия метрик и включения рейтингов CVSS. Предложенная методология сводится к вариации формул вида «сколько не применили механизмов защиты или не закрыли уязвимостей по отношению к общему количеству механизмов и мер». В целом последние публикации организации ISECOM связаны с универсализацией советов и метрик.

Доклад сотрудников «Лаборатории Касперского» 2017 года об уязвимостях яхт и подключённого оборудования на них, включая навигацию и IoT, об ошибках безопасности, брутфорсе паролей роутеров Microtik готовыми инструментами (из набора для пентестеров), хардкоде паролей в прошивках и программах управления яхтами, и перехвате незашифрованного трафика.

Доклад Positive Technologies про уязвимости мобильных сетей, их текущее состояние безопасности и его влияние на обмен информацией между устройствами, приложениями в условиях повседневной мобильности и интернета вещей. Доклад перекликается с материалами Diameter vulnerabilities exposure report 2018 и PT Telecom Attack Discovery и представляет собой больше исследовательскую статистику по теме защищённости SS7 сетей.

Очередной доклад Джейсона Стрита про основную проблему безопасности — «human fail». Джейсон затронул аспекты, связанные с ошибками конечных пользователей, их привычками поведения, которые поддерживаются командами безопасности в компаниях. Доклад, правда, не включал «человеческие ошибки» разработчиков, но при этом в докладе отмечалось, что главное — это метрики повышения грамотности в области безопасности у людей. Это был доклад про security training & security awareness для пользователей с примерами разных ситуаций и случаев в компаниях, которые купили услуги по обучению пользователей и аудиту безопасности.

Доклад про анализ проблемы IoT устройств, о дисбалансе баз данных CVE/CVSS и публикаций в свободном доступе по теме уязвимостей IoT, об особенностях уязвимостей и вредоносного кода для IoT. Отчасти проблема неполноты баз CVE/CVSS в том, что оттуда исключена в большей степени информация о CWE (Common Weakness проблемах), и в большом количестве IoT устройств, которые в таком объёме никто не проанализировал и тем более не свёл воедино. Докладчики, с материалом которых можно ознакомиться по ссылке, предложили несколько инструментов для автоматического анализа проблем:

Сербский доклад о вопросах безопасности в медицинских учреждениях. Доклад не связан с IoT, а больше был направлен на обсуждение вопросов применения существующих решений по безопасности без учёта особенностей работы и нужд медперсонала. Доработка решений должна учитывать эти особенности и требования GDPR (чтобы они не особенно напрягали и раздражали).

HackerVillage стал традиционным мероприятием для конференции, в рамках которого проходят разные конкурсы.

CTF — одно из постоянных мероприятий конференции, проходящее в рамках различных тем: искусственный интеллект и машинное обучение, кибервойна, криптография, стеганография, веб-безопасность, сетевая безопасность, криминалистика, и реверс. Основные правила участия:

Призовой фонд — 3 тыс евро и гаджеты.

Участники конкурса создавали сигнатуры IPS для отражения наибольшего количества атак. Условия конкурса:

Список эксплоитов:

IoT VILLAGE была спроектирована с целью показать практический подход к взлому устройств, позволяя участникам выиграть гаджеты, которые они и взламывали (маршрутизаторы, веб-камеры и т.д.). Правила:

Список устройств по категориям

Routers

Network Attached Storage

Security Systems

Home appliances

Printer

Cold Hard Cash

В рамках задачи Critical Infrastructure Attack предлагалось получить опыт взлома промышленных систем. Для этого можно было выбрать из 4 треков:

Вредоносные программы и атаки нового поколения нацелены на промышленные системы, которые могут привести к огромным денежным и человеческим потерям. Тестирование на проникновение промышленных систем требует глубоких знаний и навыков, получение которых зависит от доступности оборудования. Этот конкурс был ориентирован на пентест коммерческих аппаратных устройств: ПЛК и симуляторов, настройка которых имитировала инфраструктуру с помощью ПЛК реального времени и приложений SCADA.

Типовые атаки на банкоматы были представлены на семинаре «Банкомат: ежедневные проблемы» (конфиденциальное раскрытие информации и несанкционированное изъятие денег из терминала). Конкурс делился на две фазы. На первом этапе участники могли перехватывать и анализировать различные типы трафика (сеть и USB). На втором этапе конкурсантам предоставлялся доступ к интерфейсам USB для выдачи команд ATM-устройствам и сетевому интерфейсу для проведения атаки MiTM. Цель конкурса — показать различные подходы к снятию денег и перехвату карточных данных.

Условия конкурса:

Wifi PWNED Board — это демонстрация рисков в режиме реального времени, когда человек доверяет беспроводным соединениям. Команда DefCamp автоматически анализировала трафик в сети и искала следы входа пользователей в почту, на веб-сайт или другие сетевые службы без использования механизмов защиты. Результаты выводились на Wifi PWNED Board, чтобы в дружелюбной форме показать всем опасность ненадёжных сетей. В качестве инструмента применялась стойка с 50 роутерами, которые для пользователя являлись fake Wi-Fi сетями.

Target John — это соревнование, в котором участники получили несколько подробностей о реальной цели, и они должны были узнать информацию об этом конкретном человеке или группе. Во время соревнований участники могли проявить себя во многих областях: криминалистике, пентесте, сетевом поиске. Задача участников — «угнать» учётку цели без какого-либо уведомления, внедрить бэкдоры его устройства и так далее.

Правила участия:

Стартап уголок — это возможность получить поддержку стартапа от партнёра мероприятия Orange на годовой период. Выбиралось до трёх стартапов по принципу приоритета подачи заявки и степени проработки стартапа.

Мероприятие я нашёл полезным благодаря возможности услышать из первых уст новости в части безопасности интернета вещей (о своем докладе я отдельно расскажу в следующих публикациях).

С другой стороны, многие материалы часто повторяются от мероприятия к мероприятию в течение нескольких лет, что в определённом смысле тоже плюс, если материал узкой направленности. Все треки для выступления просто нумеруются, но негласно известно, что на главном треке представляют материалы более общие с целью привлечения аудитории, на втором треке 50/50 бизнес и технические, а на третьем — отдельно технические материалы или интересные неширокому кругу гостей. Из недостатков можно отметить, что в этом году стали вводить fast-треки по 15 мин, и часто в них попадали материалы, претендовавшие на полноформатный доклад.

DefCamp собрала более 1800 участников из Румынии и соседних стран, с разным знанием и опытом — от студентов до руководителей в различных отраслях, экспертов по информационной безопасности и исследователей.

Непосредственным организатором мероприятия выступает неправительственная организация — Научно-исследовательский центр кибербезопасности Румынии / Cyber Security Research Center from Romania. По их словам, в этом году количество стран участников составило 35, включая Европу, США, Индию и ОАЭ, 60 докладчиков и 400 компаний.

О DefCamp 2018

Формат проведения мероприятия включал традиционную секцию с докладами и CTF конкурс.

Первые три места CTF: команда Республика Вануату (Меланезия), Польши и Швеции; на четвёртом месте расположилась команда из Румынии; команд из России в этом году не было. Полный список размещён по ссылке.

Секция с докладами в этом году проходила с тремя параллельными треками; для сравнения в прошлом году треков было два.

В этом году на DefCamp снова была HackerVillage, где выставлялись различные проекты — от ИБ до игровых. В отличие от прошлого года убрали секцию стартапов как не оправдавшую себя.

Также этот год отметился участием группы австрийского консульства (как и в прошлом году), однако теперь это была небольшая дискуссионная панель на 3-4 человека в течение пары часов.

Конференционная часть мероприятия была направлена на обмен прогрессивными и инновационными идеями, результатами новейших исследований и разработок, профессиональным опытом по всем направлениям ИТ-безопасности. При этом важно отметить, что качество докладов высокое, опыт докладчиков разный и взгляд на вопросы безопасности также отличается с учётом собственных мнений и особенностей решения проблемы в каждом конкретном случае, в том числе от страны к стране. Например, докладчики из Индии, Пакистана и Восточной Европы охотно детализируют техническую сторону обсуждаемой проблемы, в то время как американские коллеги сводят к организационному вопросу и вопросу тренингов/обучения либо изложению фактов, примеров с витиеватой логикой повествования. Однако в этом году большинство докладов было в формате business & high level нежели technical, причём большинство из таких были помечены в программе как «technical» вместо «business».

Тематика конференции по факту включала:

- Безопасность IoT — тема года.

- Защита инфраструктуры.

- Кибербезопасность.

- Вредоносное ПО.

- Социальная инженерия.

- Безопасность мобильных устройств в широком смысле, в т.ч. в смежных областях.

- Прочие разные доклады.

О докладах DefCamp 2018, на которых мне удалось побывать

The Hitchhiker’s Guide to Disinformation, Public Opinion Swinging and False Flags

Доклад о старомодности офлайн-принципов и получении информации из сети вместе дезинформацией, начиная с поддельных новостных статей до специально подготовленных интервью. Докладчик Dan Demeter из румынского представительства Лаборатории Касперского попытался рассказать, как отличать правдивые новости от фейков, однако предложенные методы были по большей части эмпирические, со слабо выраженными метриками, и из метрик свелись к переизбытку новостей (и используемых в них формулировок) однотипных к новостям с противоположным содержанием.

Burp-ing through your cryptography shield

Докладчик Cosmin Radu построил выступление вокруг возможностей Burp для атаки на шифрование: выявления слабого шифрования и его ошибок, раскрытия ключа, анализа этапов формирования ключа в рамках установки соединений на примере отдельно взятых приложений. В общем и целом, доклад можно рассматривать как бизнес-доклад от команды Burp или связанных с ними исследователей о возможностях инструмента

OSSTMM: The “Measure, Don’t Guess” Security Testing Methodology

Доклад о методологии оценки и вычисления показателей рисков защищённости с учётом однообразия метрик и включения рейтингов CVSS. Предложенная методология сводится к вариации формул вида «сколько не применили механизмов защиты или не закрыли уязвимостей по отношению к общему количеству механизмов и мер». В целом последние публикации организации ISECOM связаны с универсализацией советов и метрик.

Remote Yacht Hacking

Доклад сотрудников «Лаборатории Касперского» 2017 года об уязвимостях яхт и подключённого оборудования на них, включая навигацию и IoT, об ошибках безопасности, брутфорсе паролей роутеров Microtik готовыми инструментами (из набора для пентестеров), хардкоде паролей в прошивках и программах управления яхтами, и перехвате незашифрованного трафика.

Mobile signaling threats and vulnerabilities – real cases and statistics from our experience

Доклад Positive Technologies про уязвимости мобильных сетей, их текущее состояние безопасности и его влияние на обмен информацией между устройствами, приложениями в условиях повседневной мобильности и интернета вещей. Доклад перекликается с материалами Diameter vulnerabilities exposure report 2018 и PT Telecom Attack Discovery и представляет собой больше исследовательскую статистику по теме защищённости SS7 сетей.

You’re right, this talk isn’t really about you!

Очередной доклад Джейсона Стрита про основную проблему безопасности — «human fail». Джейсон затронул аспекты, связанные с ошибками конечных пользователей, их привычками поведения, которые поддерживаются командами безопасности в компаниях. Доклад, правда, не включал «человеческие ошибки» разработчиков, но при этом в докладе отмечалось, что главное — это метрики повышения грамотности в области безопасности у людей. Это был доклад про security training & security awareness для пользователей с примерами разных ситуаций и случаев в компаниях, которые купили услуги по обучению пользователей и аудиту безопасности.

IoT Malware: Comprehensive Survey, Analysis Framework and Case Studies

Доклад про анализ проблемы IoT устройств, о дисбалансе баз данных CVE/CVSS и публикаций в свободном доступе по теме уязвимостей IoT, об особенностях уязвимостей и вредоносного кода для IoT. Отчасти проблема неполноты баз CVE/CVSS в том, что оттуда исключена в большей степени информация о CWE (Common Weakness проблемах), и в большом количестве IoT устройств, которые в таком объёме никто не проанализировал и тем более не свёл воедино. Докладчики, с материалом которых можно ознакомиться по ссылке, предложили несколько инструментов для автоматического анализа проблем:

- Cuckoo Sandbox – для анализа вредоносных файлов и вебсайтов Windows, Linux, MacOS, Android, трассировки вызовов и анализа поведенческих признаков, дампа и анализа сетевого трафика в т.ч. шифрованного, а также поддержка инструмента Volatility для анализа оперативной памяти.

- Firmware.RE – бесплатный сервис для сканирования и анализа файлов (пакетов) прошивок устройств и быстрого детектирования уязвимостей, бэкдоров и встроенного (при сборке прошивки) вредоносного кода.

The challenge of building a secure and safe digital environment in healthcare

Сербский доклад о вопросах безопасности в медицинских учреждениях. Доклад не связан с IoT, а больше был направлен на обсуждение вопросов применения существующих решений по безопасности без учёта особенностей работы и нужд медперсонала. Доработка решений должна учитывать эти особенности и требования GDPR (чтобы они не особенно напрягали и раздражали).

HackerVillage

HackerVillage стал традиционным мероприятием для конференции, в рамках которого проходят разные конкурсы.

DefCamp Capture the Flag (D-CTF)

CTF — одно из постоянных мероприятий конференции, проходящее в рамках различных тем: искусственный интеллект и машинное обучение, кибервойна, криптография, стеганография, веб-безопасность, сетевая безопасность, криминалистика, и реверс. Основные правила участия:

- Всего 5 человек в команде, включая лидера команды.

- DoS запрещен.

- Поиск уязвимостей в инфраструктуре CTF принесёт больше очков.

- Засчитываются взломы, только если команда не была взломана первой.

Призовой фонд — 3 тыс евро и гаджеты.

Defend The Castle

Участники конкурса создавали сигнатуры IPS для отражения наибольшего количества атак. Условия конкурса:

- Легитимный трафик не должен блокироваться.

- Нельзя использовать сигнатуры по порту и типу протокола.

- Тестируются на эксплоитах.

- FalsePositive эксплоиты не должны быть заблокированы.

- Некоммерческие сигнатуры (после публикуются как победившие).

Список эксплоитов:

- CVE-2018-3924 Foxit PDF Reader Javascript MailForm Remote Code Execution Vulnerability

- CVE-2018-7600 Drupal core Remote Code Execution

- CVE-2018-16509 Ghostscript Command Execution

- CVE-2018-17128 MyBB Visual Editor 1.8.18 – Cross-Site Scripting

- CVE-2018-9866 SonicWall XML-RPC Remote Code Execution

- CVE-2018-12895 WordPress 4.9.6 Directory Traversal

- CVE-2018-7745 Mikrotik Router OS SMB BOF

- CVE-2018-8840 Schneider Electric induSoft RCE

- CVE-2018-7756 Dewesoft X3 Remote Command Internal Access

- Atmosphere Java Framework Reflected XSS

IoT Village

IoT VILLAGE была спроектирована с целью показать практический подход к взлому устройств, позволяя участникам выиграть гаджеты, которые они и взламывали (маршрутизаторы, веб-камеры и т.д.). Правила:

- Каждому участнику / команде, принимающему участие в конкурсе, будут предоставлены средства для подключения к сети, но необходим собственный ноутбук.

- Затем каждый участник / команда начинает атаковать устройства, объявленные в конкурсе, используя любые инструменты или скрипты, которые имеются в распоряжении.

- В любой момент времени к устройствам допускаются не более двух участников.

- Если участник обнаруживает уязвимость на любом из устройств, он сообщает об этом его арбитру на месте (одному из судей).

- Если участник использует уязвимость в отношении любого из устройств, он сообщает об этом его арбитру на месте (одному из судей).

- Все уязвимости должны быть предоставлены организаторам.

- Подтверждение выигрыша может меняться от одного участника к другому в зависимости от риска обнаружения уязвимости, но, если удалось получить root, выигрыш не оспаривается.

Список устройств по категориям

Routers

- NETGEAR Nighthawk AC1900 Dual Band Wi-Fi Gigabit Router (R7000) with Open Source Support. Compatible with Amazon Echo/Alexa

- Zyxel Armor Z2 AC2600 MU-MIMO Wireless Cable Router

- Synology RT2600ac Wireless Router

Network Attached Storage

- Western Digital My Cloud EX2 Ultra, 2 Bay-uri, Gigabit, Dual Core, 1300 MHz, 1 GB DDR3 (Negru)

- Qnap TS-251A 2-bay TS-251A personal cloud NAS/DAS with USB direct access

- Synology DS718+ 2-Bay 2GB Black DS718+

- Each NAS will be equipped with (1x) WD Black 1TB Performance Desktop Hard Disk Drive

Security Systems

- ANNKE Security Camera System Smart HD 1080P Lite 4+1 Channels DVR Recorder

- Vstarcam C7833-X4 Wireless Remote HD Camera

Home appliances

- Bluesmart One – Smart Luggage

- HoneyGuaridan S25 Smart Automatic Pet Feeder (pet or petfood not included)

- LED TV Smart Toshiba, 81 cm

Printer

- Brother HL-L8260CDW Wireless Colour Laser Printer

Cold Hard Cash

- 50 евро: найти больше 1 уязвимости для любого устройства.

- 50 euros: найти больше 1 уязвимости для 4 любых устройств.

- 100 euros: найти больше 1 уязвимости для любых 9 устройств.

- 100 euros: получить рут для любых 2 устройств.

- 200 euros: получить рут для любых 6 устройств.

Critical Infrastructure Attack

В рамках задачи Critical Infrastructure Attack предлагалось получить опыт взлома промышленных систем. Для этого можно было выбрать из 4 треков:

- Макет железнодорожной инфраструктуры, в которой использовалось приложение SCADA (контроль и сбор данных) для отображения эксплуатационных данных и контроля автоматизации железнодорожных коммутаторов, а также макеты солнечной и ветряной электростанции с возобновляемым источником энергии.

- Имитированная система управления подстанциями с защитным реле, которое принимало и передавало сигналы от / в специальный блок тестирования и напрямую подключалось к однолинейной диаграмме / однолинейной схеме подстанции, иллюстрировавшей некоторые из первичных коммутационных устройств подстанции.

- Различные ПЛК для взлома, которые эмулировали промышленные процессы управления.

- Промышленная рука робота.

ICS Humla CTF

Вредоносные программы и атаки нового поколения нацелены на промышленные системы, которые могут привести к огромным денежным и человеческим потерям. Тестирование на проникновение промышленных систем требует глубоких знаний и навыков, получение которых зависит от доступности оборудования. Этот конкурс был ориентирован на пентест коммерческих аппаратных устройств: ПЛК и симуляторов, настройка которых имитировала инфраструктуру с помощью ПЛК реального времени и приложений SCADA.

Hack the Bank

Типовые атаки на банкоматы были представлены на семинаре «Банкомат: ежедневные проблемы» (конфиденциальное раскрытие информации и несанкционированное изъятие денег из терминала). Конкурс делился на две фазы. На первом этапе участники могли перехватывать и анализировать различные типы трафика (сеть и USB). На втором этапе конкурсантам предоставлялся доступ к интерфейсам USB для выдачи команд ATM-устройствам и сетевому интерфейсу для проведения атаки MiTM. Цель конкурса — показать различные подходы к снятию денег и перехвату карточных данных.

Условия конкурса:

- Цель — получить конфиденциальную информацию с банковской карты или снять деньги с банкомата.

- Каждому участнику / команде, принимающей участие в конкурсе, была предоставлена банковская карта и средства для получения сетевого и USB-трафика.

- Атаки типа «отказ в обслуживании» запрещены.

- Обязательно сообщить об обнаруженном подходе для получения конфиденциальной информации и снятия денег.

- Очки начисляются на основе сложности нахождения.

- Дополнительные очки начислялись за атаки через USB.

- Инструменты и скрипты на усмотрение участников.

WiFi PWNED Board

Wifi PWNED Board — это демонстрация рисков в режиме реального времени, когда человек доверяет беспроводным соединениям. Команда DefCamp автоматически анализировала трафик в сети и искала следы входа пользователей в почту, на веб-сайт или другие сетевые службы без использования механизмов защиты. Результаты выводились на Wifi PWNED Board, чтобы в дружелюбной форме показать всем опасность ненадёжных сетей. В качестве инструмента применялась стойка с 50 роутерами, которые для пользователя являлись fake Wi-Fi сетями.

Target John

Target John — это соревнование, в котором участники получили несколько подробностей о реальной цели, и они должны были узнать информацию об этом конкретном человеке или группе. Во время соревнований участники могли проявить себя во многих областях: криминалистике, пентесте, сетевом поиске. Задача участников — «угнать» учётку цели без какого-либо уведомления, внедрить бэкдоры его устройства и так далее.

Правила участия:

- Способ поиска артефактов не важен.

- Баллы присуждались на основе соответствующего значения артефакта.

- Бонусные очки присуждались за экстремальный стиль и креативность.

- Максимальный размер команды — 1 игрок.

- Фото и видео доказательства предоставлялись организаторам.

Startup Corner

Стартап уголок — это возможность получить поддержку стартапа от партнёра мероприятия Orange на годовой период. Выбиралось до трёх стартапов по принципу приоритета подачи заявки и степени проработки стартапа.

Послесловие

Мероприятие я нашёл полезным благодаря возможности услышать из первых уст новости в части безопасности интернета вещей (о своем докладе я отдельно расскажу в следующих публикациях).

С другой стороны, многие материалы часто повторяются от мероприятия к мероприятию в течение нескольких лет, что в определённом смысле тоже плюс, если материал узкой направленности. Все треки для выступления просто нумеруются, но негласно известно, что на главном треке представляют материалы более общие с целью привлечения аудитории, на втором треке 50/50 бизнес и технические, а на третьем — отдельно технические материалы или интересные неширокому кругу гостей. Из недостатков можно отметить, что в этом году стали вводить fast-треки по 15 мин, и часто в них попадали материалы, претендовавшие на полноформатный доклад.