Что бы вы сделали, если бы у вас была машина времени? Отвечать за всех не будем, но можем предположить, что команды атакующих, защитников и SOC, а также другие участники The Standoff 2021 были бы не прочь перенестись на предстоящую битву и посмотреть, как будут разворачиваться события на самом большом в мире открытом киберполигоне, когда и где произойдет самое интересное и кто выиграет сражение.

До The Standoff (и международного форума по кибербезопасности Positive Hack Days 10: Начало) осталось совсем немного – новые киберучения стартуют 18 мая и закончатся 21 мая. Все билеты уже проданы, НО не расстраивайтесь. С самого утра следить за кибербитвой в прямом эфире на сайте The Standoff сможет любой желающий (добавьте себе в закладки, чтобы не забыть). Там же вы сможете послушать все доклады с PHDays – полная программа форума здесь.

Построить машину времени так быстро мы не сможем, так же как и узнать заранее, что удастся взломать хакерам и как будут отражать атаки защитники, но предлагаем вспомнить, как это происходило на прошлой кибербитве. Это отличный способ освежить впечатления и прокачать скилы перед грядущим противостоянием. Все самое важное с шестидневных киберучений The Standoff 2020 – ниже.

Кратко о The Standoff и его результатах

С 12 по 17 ноября прошли масштабные киберучения на полигоне The Standoff. В рамках соревнований боролось 29 команд атакующих и 6 команд защитников. Для этой масштабной кибербитвы был создан цифровой двойник целого города. В этом мегаполисе были представлены образы транспортной, промышленной, энергетической инфраструктуры, деловой центр и даже банк.

Для удобства вся инфраструктура города была поделена на шесть компаний-сегментов:

Heavy Ship Logistics — железная дорога, аэропорт, морской порт;

25 Hours — деловой центр города, светофорная сеть, парк развлечений;

Tube — газораспределительная станция, система телерадиовещания, электроподстанция, уличное освещение;

Big Bro Group — электрогенерирующие конструкции (ТЭЦ, ветряная электростанция);

Nuft — нефтедобывающее и транспортирующее предприятие, нефтехимический завод;

Bank of FF — банк.

Основной задачей атакующих была реализация бизнес-рисков в каждой из компаний, кроме того, они могли искать уязвимости в инфраструктуре офисов и устанавливать майнеры, получая за это дополнительные баллы. От команд защитников требовалось своевременно выявлять инциденты и обеспечивать доступность сервисов информационной инфраструктуры. Для обеих сторон эта кибербитва стала источником бесценного опыта.

Защита | Нападение |

Увидели новые траектории атак и ход мысли нападающих вживую без ущерба для бизнеса и «боевой» инфраструктуры. | Познакомились с реальным оборудованием и программами, используемыми на практике. |

Попрактиковались в быстром детектировании и расследовании инцидентов. | Попрактиковались в поиске уязвимостей. |

Получили опыт общения на языке бизнеса путем сдачи отчетов. |

Организаторы The Standoff заложили в инфраструктуру 47 рисков. Однако за время соревнований команды атакующих обнаружили и реализовали дополнительные, новые риски, которые, конечно же, добавили работы ребятам из команд защитников. Такое может произойти и в обычной жизни; например, при оценке рисков по проектам эксперт может не предусмотреть какой-то сценарий, но очевидно, что злоумышленники не сделают на это скидку и не откажутся от выгоды.

Риск-ориентированный подход, использованный на киберполигоне, максимально приближен к жизни. Правильный рассказ о возможных векторах атак в терминологии рисков и тех последствий, которые могут быть вызваны их реализацией, — залог стабильной поддержки направления ИБ в компании. Исходя из этой идеи, в этом году мы ввели обязательные отчеты для обеих сторон. В мире этичного хакинга отчеты играют важную роль, ведь как иначе донести результаты своей работы до бизнеса?

В ходе соревнований все команды находились в равных условиях ограниченного времени. Для реализации поставленных задач защитники в основном использовали следующие средства защиты — next-generation firewalls, application firewalls, системы security information and event management, системы network traffic analysis и системы управления уязвимостями. В банке, с учетом отраслевой специфики и необходимости проверки заложенных рисков, также использовалось антифрод-решение компании RBK.money. Специалисты PT Expert Security Center следили за ходом игры с помощью MaxPatrol SIEM, PT Network Attack Discovery, PT Application Firewall, PT SandBox и PT ISIM.

Победителем The Standoff среди атакующих стала команда Codeby, набрав 27 123 балла. Второе место заняли back2oaz, заработав 24 463 балла. Бронза досталась команде DeteAct (18 508 баллов).

Команды защитников оценивались по разным параметрам, лучшей по времени реагирования и полноте представленных отчетов стала команда IZ:SOC, а команда m6q9 отличилась самым высоким показателем доступности инфраструктуры. Больше всего отчетов о расследованиях было получено от команды защитников CT&MM.

Теперь давайте посмотрим, как это было, детальнее.

День 1. Первые риски и уязвимости

Стоило The Standoff открыться, как атакующие ринулись в бой. За 9 часов команды защитников выявили 19 инцидентов. Каждый пятый инцидент был связан с подбором учетных данных. Помимо этого, в отчетах защитники сообщали о многочисленных сканированиях сетевых периметров компаний и попытках проникновения во внутренние подсети. Учитывая такой напор, первые результаты не заставили себя ждать. Менее чем через 20 минут после начала игры команда n0x сдала первый корректный отчет об уязвимости, связанной с удаленным выполнением кода в сегменте Nuft. Авторизовавшись на сайте учебного центра под учетной записью student и перейдя к настройке профиля, команда смогла загрузить вместо фотографии специально подготовленный файл с PHP-кодом. Чтобы запустить выполнение этого веб-шелла, требовалось только прописать до него путь.

Наличие подобной уязвимости стоило бы реальной компании очень дорого, так как с помощью нее можно выполнять команды на сервере, что автоматически открывает возможности для загрузки другого вредоносного кода, для дефейса, а если сервер находится в локальной сети, то и для развития атаки на другие элементы инфраструктуры.

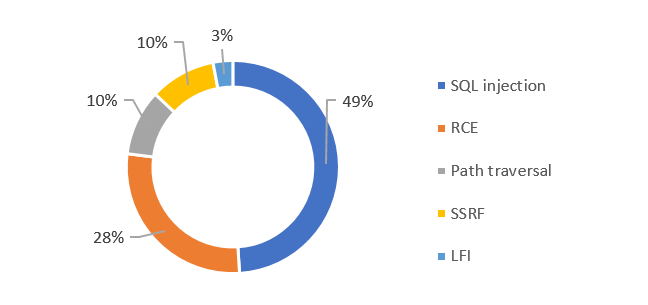

Всего за этот день жюри приняло 88 отчетов по уязвимостям. Чаще всего в отчетах фигурировали уязвимости, связанные с удаленным выполнением кода (40%) и внедрением SQL-кода (27%).

Атакующие не забывали про основную цель игры и спустя всего 2 часа 50 минут после начала битвы команда back2oaz получила доступ к конфиденциальной информации и ценным документам нефтехимического завода компании Nuft. Эта атака была проведена в четыре этапа. На первом этапе, воспользовавшись открытым доступом к сетевому порту 445, с помощью Metasploit Framework атакующие подобрали пароль локального администратора узла.

Затем, при помощью утилиты Incognito из этого же фреймворка, им удалось получить токен администратора домена, то есть получить его привилегии в системе.

С помощью утилиты Incognito можно присваивать токены и выполнять действия в системе от имени конкретного пользователя, добавлять пользователей в группы.

После того как были получены привилегии администратора домена, атакующие подключились к компьютеру главы нефтяного департамента и украли файл с информацией о тендере. Реализация подобного риска влечет за собой репутационный ущерб, ведь злоумышленники могут передать полученные данные конкурентам или выложить в публичный доступ, а также возможны штрафы за нарушение российского или международного законодательства, судебные иски.

Дни 2 и 3. Атаки набирают обороты

Ранним утром 13 ноября команды n0x и SPbCTF практически одновременно реализовали бизнес-риск удаления информации о штрафах и задолженностях граждан виртуального города F из базы данных городского портала.

Команда защитников провела расследование этого инцидента за четыре часа, однако из-за того, что атаки происходили примерно в одно время и действия атакующих пересекались, понять, что атак было две, удалось не сразу. Разделить происходящие события помогло то, что одна из команд дважды воспользовалась одной и той же уязвимостью, позволяющей удаленно выполнить код: можно предположить, что с помощью первого веб-шелла атакующие не смогли получить доступ к базе данных и внести в нее изменения.

Интереснее будет рассмотреть этот инцидент именно с позиции команды защитников CT&MM. В качестве метода проникновения в сеть компании была выбрана эксплуатация уязвимости в PHP 7, связанной с возможность удаленного выполнения произвольного кода, — CVE-2019-11043. Атакующие зарегистрировались на городском портале и вместо фотографии пользователя загрузили веб-шелл, с помощью которого получили доступ к серверу. Затем n0x собрали информацию о структуре веб-приложения –— найдя и просмотрев его исходные файлы. Этот этап позволил им получить сведения о пользователях и правильно составить запрос к базе данных. На последнем шаге атакующие обновили сведения, содержащиеся в колонке price. Как итог, для некоторых горожан информация о штрафах была удалена.

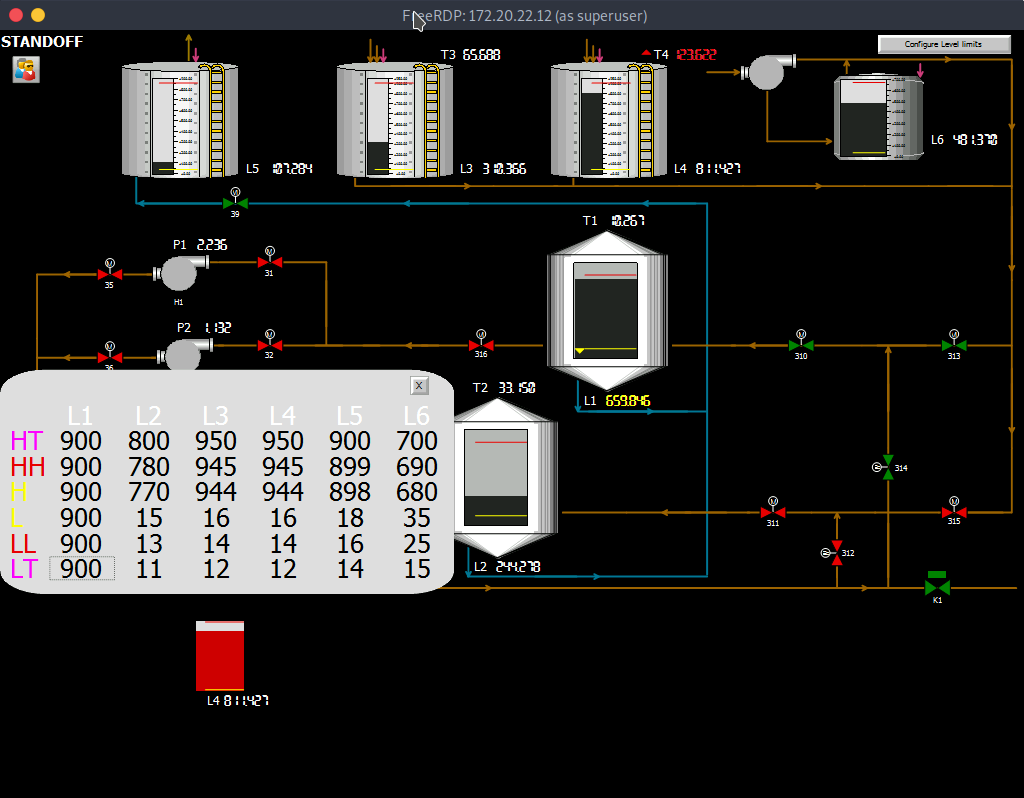

Поздним вечером был реализован очередной риск в компании Nuft. Команда back2oaz приступила к деструктивным воздействиям еще в первый день, однако завершить начатое и нарушить процесс производства на нефтехимическом заводе удалось только на следующий день. В результате аварии произошла утечка ядовитых веществ, частицы которых были замечены в воздухе, а на территории завода случился пожар. Страшно представить, к каким последствиям может привести подобная атака, но можно с уверенностью сказать, что она отразится и на окружающей среде, и на здоровье жителей города. Атака разворачивалась по тому же сценарию, что и в первый день. После получения привилегий администратора домена атакующие обнаружили компьютер оператора АСУ ТП и файловое хранилище ScadaShare. С помощью утилиты bmc-tools, которая парсит кэш RDP-подключений, они получили скриншот рабочего стола в момент авторизации и узнали учетные данные оператора. Далее оставалось подключиться к удаленному рабочему столу, используя эти данные, найти программу для диспетчеров SCADA-систем — Rapid SCADA — и перекрыть в ней клапан охлаждения.

Позже back2oaz, развивая вектор атаки на нефтехимический завод, остановили работу контроллера, отвечающего за процесс производства. В связи с этим хочется подчеркнуть, что порой одна уязвимость в вашей системе может привести к тому, что будет реализовано сразу множество рисков. В атаках на Nuft этой уязвимостью стал открытый сетевой порт 445/TCP в совокупности со слабым паролем локального администратора узла. Схожий вектор атаки был использован и для остановки процесса добычи нефти. Отличие состояло в том, что на последних этапах атакующие получили учетные данные, которые использовались для подключения к системе управления FactoryTalk View, из памяти ОС.

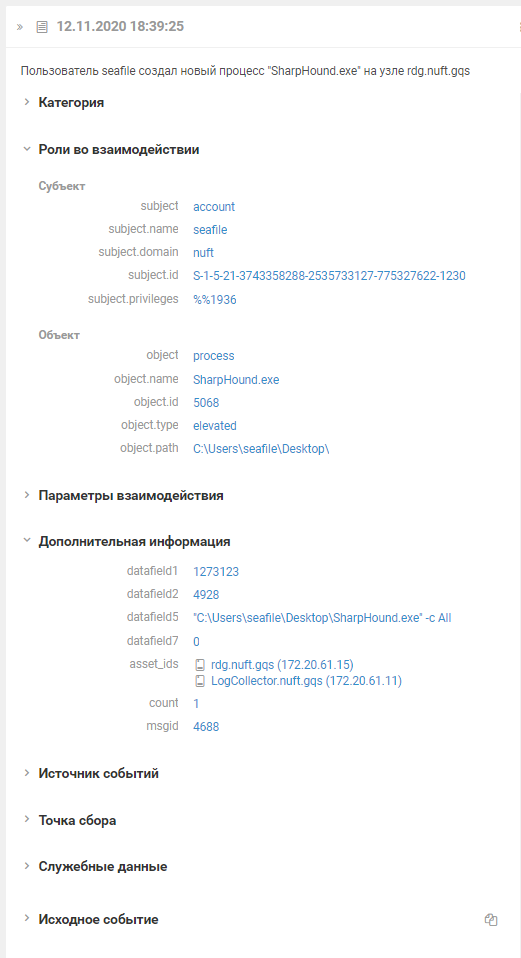

Чтобы не создавать впечатления, что в этом сегменте орудовала только команда back2oaz, стоит сказать, что команды n0x, Codeby и Antichat также похитили конфиденциальную информацию и ценные документы Nuft. Antichat и n0x обнаружили конфигурационный файл, где в открытом виде содержались учетные данные пользователя домена seafile. Оказавшись внутри локальной сети, команды n0x и Antichat запустили утилиту SharpHound, которая собрала всю информацию о домене, пользователях, их привилегиях, группах и активных сессиях.

После анализа полученных данных оказалось, что все доменные пользователи, в том числе seafile, обладают привилегиями администратора сервера резервного копирования, поэтому атакующим удалось подключиться к этому серверу. На нем они обнаружили действующую сессию пользователя nuft\atpservice, который имел привилегии на доступ к контроллеру домена. С помощью этой учетной записи и утилиты PsExec они подключились к контроллеру домена и получили токен администратора домена. Затем провели атаку DCSync, которая заключается в репликации учетных данных с контроллера домена.

Поздним вечером команда Hack.ERS реализовала бизнес-риск, связанный с утечкой персональных данных пассажиров аэропорта виртуального города F. Если бы такой инцидент произошел в реальной жизни, компанию бы ждали штрафы за нарушение международного (GDPR) и российского законодательства в сфере защиты персональных данных, а пострадавшим субъектам персональных данных пришлось бы опасаться возможных мошеннических атак. В этот же день из-за действий команды DeteAct произошел сбой системы продажи билетов и системы регистрации пассажиров в аэропорту. Горожане не могли купить билеты через сайт аэропорта, а те, кто приобрел билеты заранее, не могли пройти процедуру регистрации на рейс.

В третий день сторона нападения обнаружила два новых бизнес-риска, связанных с получением билетов на самолет и в парк аттракционов, минуя этап оплаты. Разберем эту атаку на примере покупки авиабилетов. На первом шаге команда атакующих зарегистрировалась на сайте аэропорта. Затем, проанализировав POST-запросы и ответы сервера, атакующие поняли, по какому URL-адресу необходимо отправить запрос и какие параметры передать для успешной покупки билетов. Некоторые команды, к примеру SCS, поступили проще, изменив значение параметра price в запросе на ноль.

Тем временем команда DeteAct реализовала первый бизнес-риск в Bank of FF — мошенничество с банковскими картами. Для участников задание было сформулировано следующим образом: получить доступ к реквизитам банковских карт клиентов банка и перевести денежные средства с этих карт на свой счет. Номер карты был сформирован с помощью алгоритма Луна. Атакующие предположили, что срок действия всех банковских карт будет примерно одинаковым, поскольку они были эмитированы в одно время. Методом перебора они сгенерировали несколько десятков значений PAN. Воспользовавшись интерфейсом для перевода денежных средств card2account, где по воле случая не была отключена возможность перебора CVV-кода, команда подобрала трехзначные коды к ранее подобранным PAN карт.

В конце третьего дня команда SPbCTF нарушила привычный распорядок в компании Tube, организовав трансляцию неавторизованного контента на рекламных видеоэкранах виртуального города.

От стороны защиты в эти два дня было получено 56 отчетов об инцидентах и пять о расследованиях. В среднем защитникам требовалось около 9 часов на расследование одной атаки. В сравнении с первым днем на второй и третий день битвы в тактиках атак начали преобладать TA0002 Execution и TA0003 Persistence: атакующие развивали уже имеющиеся векторы атак внутри сетей компаний.

Всего за 13 и 14 ноября команды атакующих реализовали 18 бизнес-рисков, из них 12 уникальных. Затронутыми оказались практически все сегменты, исключение составила компания Big Bro Group (спойлер: в последний день атакующие вспомнили об этом упущении и реализовали один риск в этом сегменте).

Дни 4 и 5. Разгар битвы: первые майнеры, рекорды по числу атак

За эти два дня атакующие реализовали бизнес-риски 27 раз, нашли 146 уязвимостей, а команды защитников сдали 115 отчетов об инцидентах и шесть отчетов о расследовании.

В ночь с четвертого на пятый день Bank of FF досталось: команда SPbCTF реализовала риск разглашения персональных данных сотрудников. Для проникновения в локальную сеть атакующие отправили сотруднику банка письмо со ссылкой, которая вела на фейковую страницу аутентификации OWA, и получили его учетные данные. Платформа The Standoff предусматривает возможность реализации фишинговых атак: виртуальные сотрудники компаний получают электронную корреспонденцию и могут перейти по вредоносным ссылкам.

На этом инциденты с персональными данными не закончились, днем команда Evilbunnywrote получила доступ к конфиденциальным сведениям о пассажирах, обсуживаемых в аэропорту виртуального города F.

Вечером 15 ноября для атакующих была открыта еще одна интересная возможность получения дополнительных баллов — распространение майнеров криптовалюты. В ночь с 15 на 16 ноября защитники компании Tube и Big Bro Group отчитались о первых инцидентах с ними.

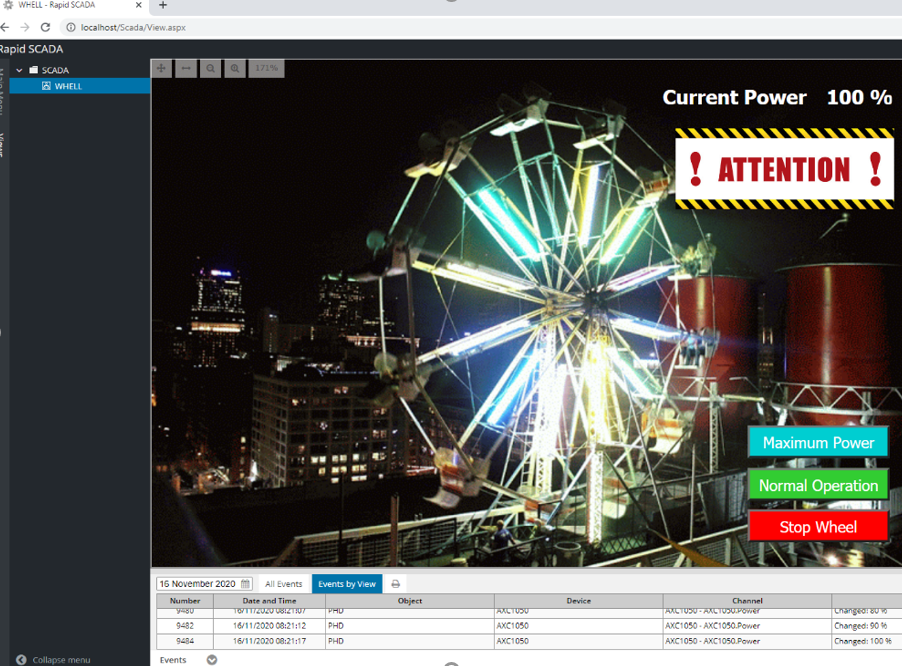

Один из самых страшных рисков, помимо аварий на производстве, был реализован в парке развлечений. Шестнадцатого ноября команда back2oaz вмешалась в работу системы управления аттракционом «Колесо обозрения». Злоумышленники смогли повысить скорость вращения колеса так, чтобы оно сорвалось с опор и рухнуло на соседние аттракционы. Сложно даже представить, сколько жертв это могло бы повлечь в реальности! Рассмотрим эту атаку немного подробней. Вначале атакующие просканировали сеть компании 25 Hours с помощью программы nmap, выявили открытые сетевые порты. В веб-приложениях на сетевом периметре были обнаружены уязвимости, в том числе возможность внедрения шаблонов в приложении для подачи показаний счетчиков и возможность десериализации в приложении для голосования. Команда back2oaz воспользовалась этими недостатками и загрузила на один из узлов обратный шелл. В результате атакующие смогли выполнять команды на узле и обнаружили сетевой доступ к базе данных Microsoft SQL. Методом подбора был получен пароль пользователя sa MS SQL Server. Завладев учетной записью, back2oaz получили возможность выполнения команд на MS SQL Server через хранимую процедуру xp_cmdshell. После закрепления на узле, атакующим удалось извлечь хеш-сумму пароля администратора контроллера домена. Для закрепления атакующие использовали обратный шелл kek.exe.

Далее back2oaz запустили сканирование локальной сети и обнаружили узел, на котором была развернута SCADA-система, управляющая колесом обозрения. Также они нашли общий каталог с архивом, содержащим шелл standoff_shell_x64. Этот шелл был запущен на узле со SCADA-системой.

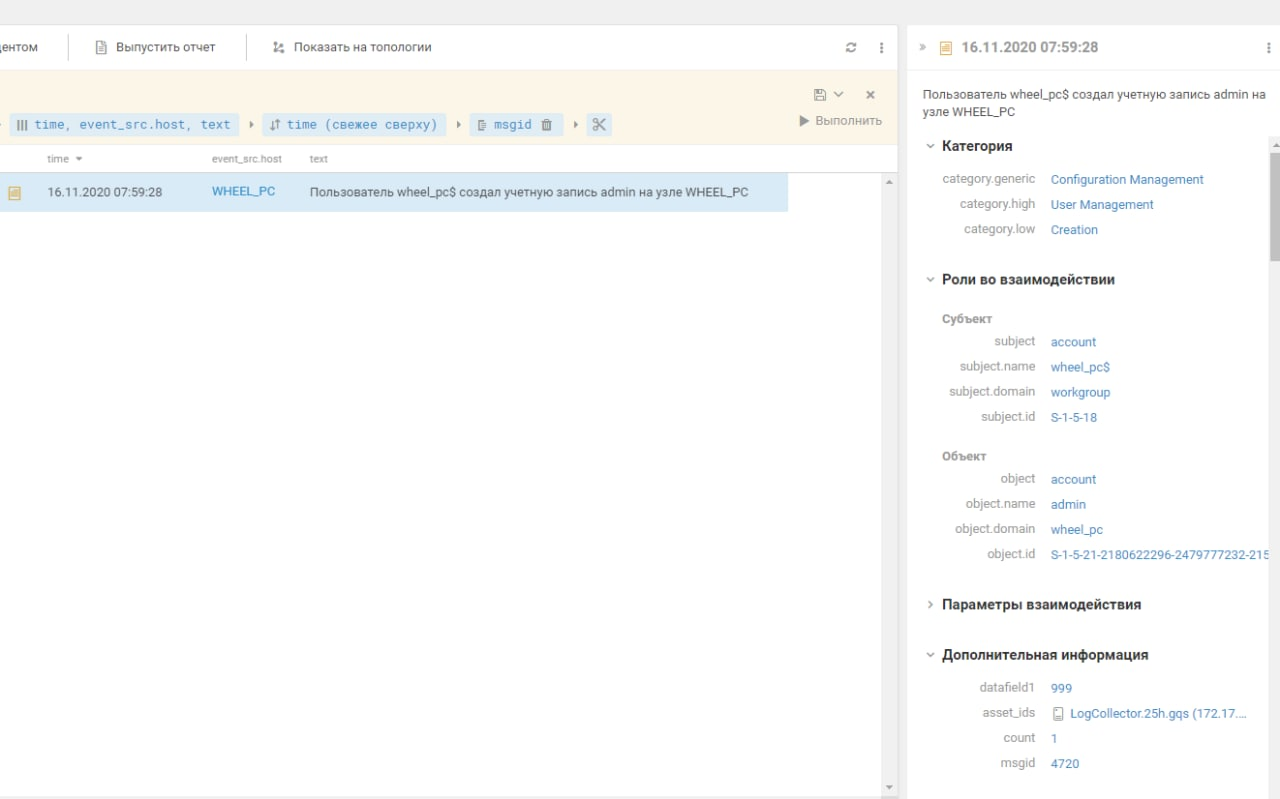

Back2oaz разобрались с принципом работы шелла и получили возможность выполнения команд на узле со SCADA-системой. Они создали учетную запись admin, которая была тут же добавлена в группу локальных администраторов узла. Этот же шелл помог скорректировать параметры брандмауэра Windows для обеспечения доступа к системе по RDP.

Авторизовавшись на узле по RDP с привилегиями локального администратора, back2oaz запустили программу для управления контроллером и отправили на него команду на изменение скорости вращения колеса. В результате колесо сорвалось с опор и рухнуло. Чуть позже, после того как аттракцион был восстановлен, атакующие сразу же реализовали второй риск на этом объекте, остановив всю систему управления аттракционом.

После этого атаки на компанию 25 Hours не прекратились: команды атакующих смогли получить доступ к зашифрованному хранилищу директора и украли важные документы, содержащие бухгалтерские отчеты и персональные данные сотрудников, вмешались в работу онлайн-касс парка развлечений. К концу пятого дня в парке развлечений были реализованы (даже не единожды) все бизнес-риски: поврежден аттракцион, взломаны онлайн-кассы и похищены ценные документы.

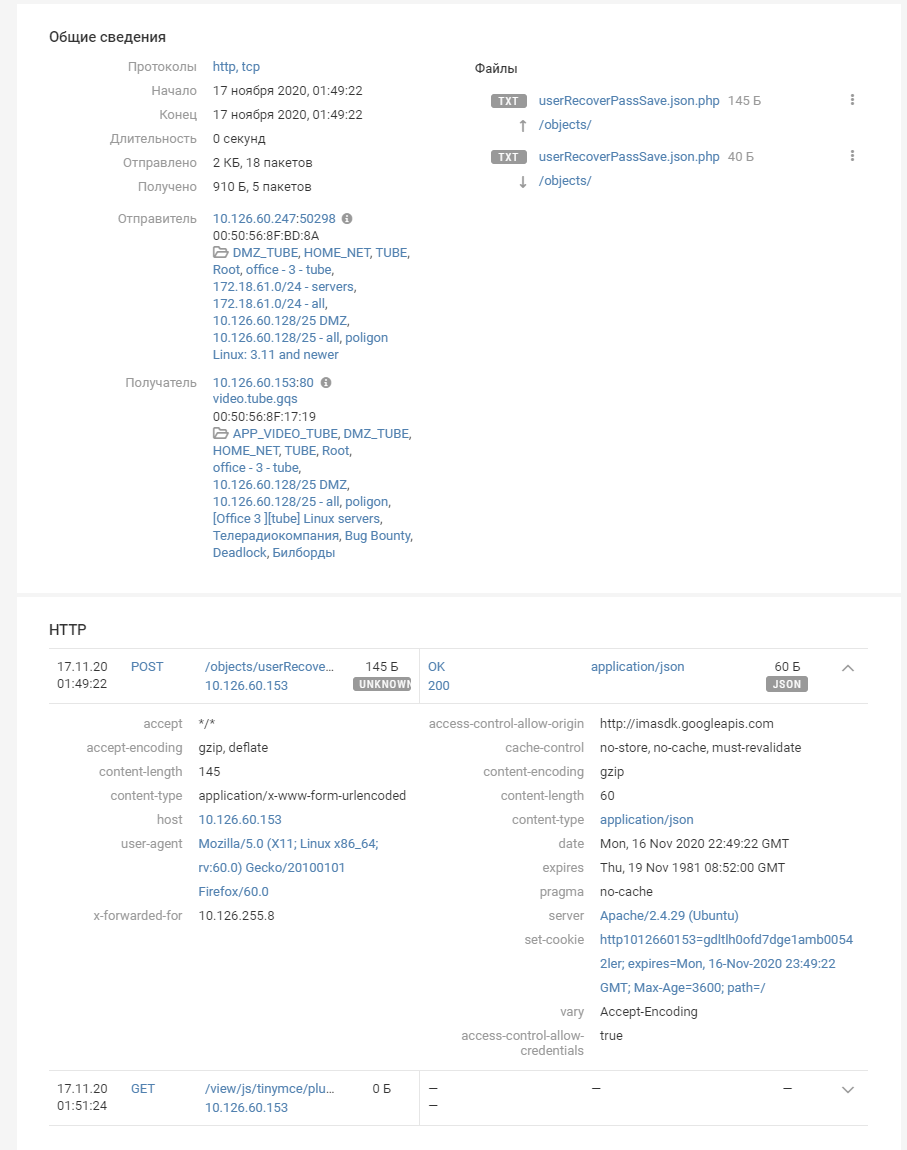

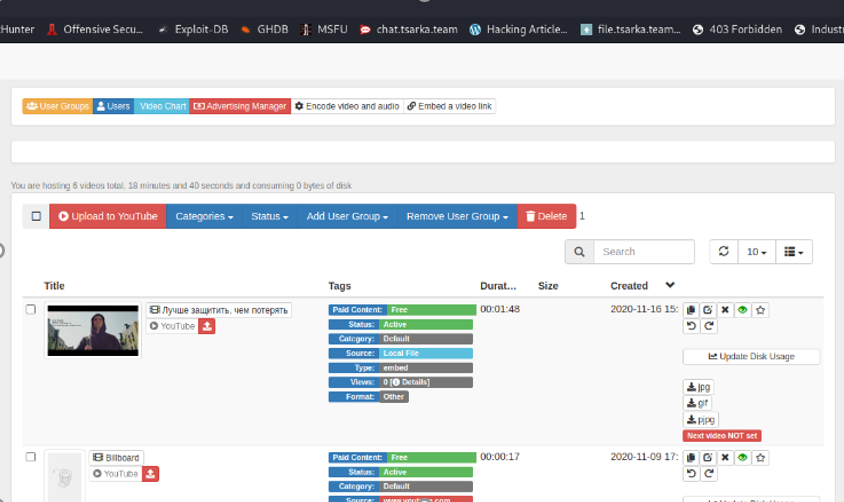

Команде TSARKA удалось воплотить в жизнь бизнес-риск трансляции неавторизованного контента на рекламных видеоэкранах компании Tube. Реализация произошла в два шага. На первом шаге атакующие сбросили пароль администратора веб-приложения. Стриминг-платформа имела уязвимость, из-за которой неаутентифицированный пользователь мог получить конфиденциальную информацию: в ответе сервера раскрывалось значение параметра recoverPass, с помощью которого можно было изменить пароль для любого пользователя. Атакующие путем перебора параметра id в запросе нашли пользователя с привилегиями администратора и узнали значение recoverPass. Стоит заметить, что recoverPass менялся каждые 1-2 секунды, поэтому процесс его получения необходимо было автоматизировать. После смены пароля атакующим оставалось только пройти процедуру аутентификации с новым паролем и в параметрах платформы заменить транслируемое видео.

Реализация подобного риска ведет к колоссальным последствиям, начиная от репутационного ущерба и недополученной прибыли в связи с отказом рекламодателей от сотрудничества, заканчивая отзывом лицензии на вещание и коллективными исками от общественных организаций и рекламодателей.

Выступая, видимо, под девизом «Ни дня без атак на Nuft», одна за одной команды атакующих реализовывали риски. Команда Hack.ERS украла персональные данные сотрудников. Затем сразу две команды, back2oaz и Codeby, практически в одно время смогли получить доступ к системе управления хранилищами нефтепродуктов и нарушили штатный процесс заполнения нефтехранилища, переполнив его.

Защитники компании Heavy Ship Logistics, в чьем ведении находился аэропорт виртуального города, также не смогли расслабиться вечером, так как за два часа три команды реализовали еще два риска. DeteAct и Codeby украли персональные данные пассажиров, а действия команды TSARKA привели к очередному сбою системы продажи билетов и регистрации пассажиров.

День 6. Последние сражения

Последний день битвы начался с новости о долгожданном событии: был реализован первый риск в сегменте Big Bro Group. В одном из заданий атакующим требовалось получить доступ к ERP-системе или узлу с базой данных и выгрузить сведения о сотрудниках компании. Справилась с этим заданием только команда Hack.ERS. Рассмотрим, как им это удалось. Началась атака со сканирования подсети, в которой обнаружили узел, подверженный обходу аутентификации CVE-2017-3167. Воспользовавшись этой уязвимостью, команда атакующих, минуя этап аутентификации , получила доступ к узлу и запустила с него новое сканирование — только уже внутренней подсети. В этой подсети также оказался узел, содержащий CVE-2017-3167, на него Hack.ERS загрузили утилиту для проксирования трафика. После этого методом перебора они подобрали пароль для Cisco ASA и, используя полученные данные, смогли выгрузить список пользователей домена. Затем методом password spraying попытались подобрать пароли и обнаружили один узел, который ранее не отвечал на запросы ping. Это оказалась искомая ERP-система. Далее Hack.ERS смогли подключиться к СУБД PostgreSQL и сделать дамп базы данных.

В оставшееся время атакующие транслировали неавторизованный контент на рекламных видеоэкранах города F (n0x, DeteAct и Codeby), получили бесплатные авиабилеты (back2oaz), остановили процесс транспортировки нефтепродуктов в нефтехранилища компании Nuft (Codeby и back2oaz), похитили персональные данные сотрудников компании Tube (Hack.ERS), нарушили работу системы кондиционирования в офисах, принадлежащих компании 25 Hours (back2oaz), и подобрали данные платежных карт клиентов банка (TSARKA).

Тактики и техники атакующих с точки зрения защитников

В ходе сражений защитники столкнулись на практике со множеством техник из матрицы MITRE ATT&CK. Чаще всего защитники выявляли выполнение команд на узлах инфраструктуры, факты получения первоначального доступа к ресурсам компаний и действия, направленные на сбор информации о системах.

Почти четверть инцидентов, замеченных защитниками, относилась к тактике Execution. Для выполнения команд атакующие в основном использовали техники living off the land, то есть эксплуатировали инструменты, присутствующие в атакуемых системах. В 63% случаев применялась техника Command and Scripting Interpreter, чаще всего это был запуск скриптов PowerShell. Также значительную долю составила техника User Execution (25%) как продолжение фишинговых атак, в качестве точки входа. Среди других методов выполнения команд можно отметить Scheduled Task/Job и System Services.

Каждый второй выявленный инцидент, связанный с первоначальным доступом к ресурсам компаний, заключался в эксплуатации уязвимостей в веб-приложениях этих компаний (Exploit Public-Facing Application), а в каждом третьем проникновении использовался фишинг.

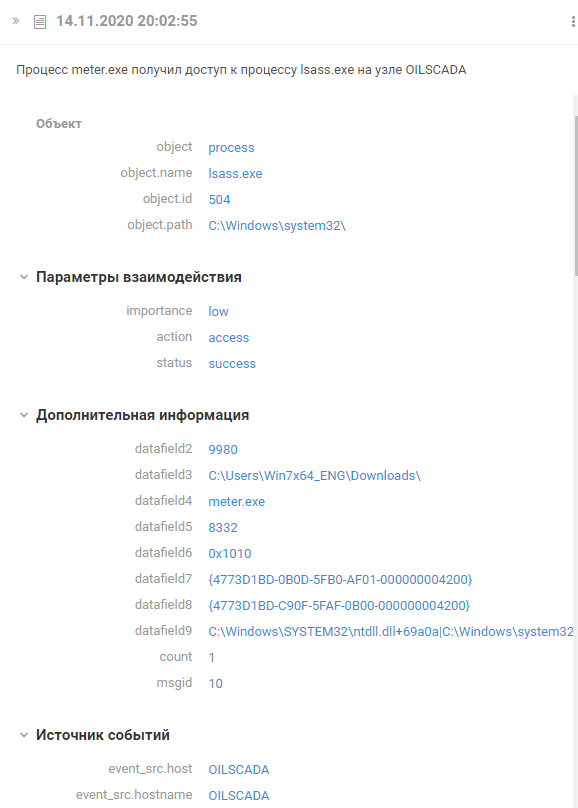

Для того чтобы закрепиться на узлах компании, атакующие, как правило, создавали новые учетные записи (Create Account) или использовали уже существующие в системах компаний (Valid Accounts). Чтобы получить учетные данные, сторона нападения чаще всего (48%) прибегала к технике Credential Dumping – в основном, в этой кибербитве защитники фиксировали факты создания дампов памяти процесса lsass.exe.

В ходе выполнения заданий атакующим нужно было много раз перемещаться между разными узлами сети, однако среди обнаруженных инцидентов очень мало техник Lateral Movement – эта сторона атак обычно остается труднодоступной для детектирования, хотя используемые средства защиты позволяли выявить эти техники.

Уже который год по итогам кибербитвы мы отмечаем, что все техники, используемые в ходе The Standoff, популярны и среди настоящих злоумышленников, а значит участие в этой битве позволит повысить квалификацию защитников для противостояния реальным атакам.

Заключение

Чтобы подвести итоги The Standoff, мы решили выделить пять важных цифр, которые лучше всего характеризуют прошедшую кибербитву.

24 уникальных риска реализованы

В ходе соревнований были обнаружены два новых уникальных бизнес-риска, которые не были предусмотрены организаторами. На киберполигоне можно не только верифицировать известные риски, но и выявлять новые, не определенные заранее. В общей сложности атакующие реализовали 47% от общего числа рисков. Жюри приняло более 50 отчетов об успешно выполненных заданиях.

Самое большое число уникальных рисков — восемь — было реализовано в компании 25 Hours, в которую входят деловой центр города, светофоры, парк развлечений, а на втором месте — нефтяная компания Nuft, где реализовано семь уникальных рисков. Незатронутыми остались только железнодорожная станция и морской порт компании Heavy Ship Logistics.

2 часа 50 минут потребовалось для реализации первого риска

Первым был реализован риск «Утечка конфиденциальной информации и ценных документов» в компании Nuft. Команда back2oaz сумела проникнуть в сеть организации, получила доступ к компьютеру главы нефтяного департамента, откуда похитила файлы с информацией о тендерах. Риск утечки той или иной конфиденциальной информации был реализован в каждой компании города F: как и в настоящем мире, кража данных стала самой актуальной угрозой.

433 отчета об уязвимостях было принято жюри

Атакующие выявили множество уязвимостей, половину из них составили такие, которые дают возможность выполнить внедрение SQL-кода, и еще четверть — уязвимости, позволяющие выполнить произвольный код на сервере. Две трети всех уязвимостей выявили в компаниях Nuft и Big Bro Group. Стоит отметить, что большая часть уязвимостей не легли в основу векторов атак и не сыграли роли в реализации бизнес-рисков. Это ставит под сомнение успешность программ bug bounty: для качественного результата необходимо проводить верификацию рисков.

Реализация некоторых киберрисков, например, сбой в работе онлайн-касс, сервиса продажи авиабилетов и системы регистрации пассажиров на рейс на сайте аэропорта, была непосредственно связана с недостаточной защитой сайтов компаний. Как и в жизни, прежде всего атакующие искали уязвимости в доступных веб-приложениях. Результаты внешних пентестов, проведенных экспертами Positive Technologies в 2019 году, показывают, что в 86% компаний существует хотя бы один вектор проникновения в локальную сеть, который связан с недостаточной защитой веб-приложений.

11 часов 50 минут — среднее время расследования инцидента

Некоторые расследования длились намного дольше; например, на разбор инцидента, связанного с утечкой персональных данных сотрудников компании 25 Hours, ушло 26 часов 52 минуты. Сложность заключалась в правильном восстановлении последовательности действий —в разделении ее на этапы и определении принадлежности к одной из команд атакующих. Особенные трудности испытали те команды защитников, которым пришлось разделять цепочки атак двух команд, которые атаковали по схожим сценариям в один промежуток времени. Согласитесь, такой опыт редко удается получить, и от этого он еще более ценен.

Команды защитников смогли выявить более 200 инцидентов ИБ в своих инфраструктурах. Больше всего инцидентов обнаружили команды IZ:SOC и CT&MM. Было проведено 21 расследование по реализованным рискам, что составило 39% от числа всех реализованных рисков. Отметим, что провести расследование по рискам, осуществленным в последние часы соревнования, не представлялось возможным.

123 часа команда PT ESC непрерывно мониторила активность атакующих

Участие в The Standoff — это прекрасная возможность проверить свои силы как для атакующих, так и для защитников. Столько опыта и знаний, сконцентрированных в одном месте, сложно найти где-то еще. Шесть дней сражения нон-стоп, десятки команд атакующих, шесть команд защитников, сотни отчетов об уязвимостях, атаках, инцидентах — все это The Standoff. И это мы не говорим о возможности развития навыков общения на языке бизнеса и понимания популярного на сегодняшний день риск-ориентированного подхода на практике без негативных последствий для реальных компаний, о развитии командных навыков, сплочении коллектива, о понимании своих слабых и сильных сторон, о готовности к вызовам. Специалистам в сфере информационной безопасности ни в коем случае нельзя останавливаться в своем профессиональном развитии, ведь именно их знание методов атак и умение быстро и правильно реагировать на угрозы — это важнейшая составляющая в системе защиты любой компании.

Автор: Яна Юракова