Привет, Хабр! Меня зовут Гриша. В компании R-Vision я занимаюсь внедрением наших продуктов, которые, как правило, сопровождаются созданием сопутствующих процессов. Достаточно часто в своей практике я пользуюсь MITRE. В этой статье хочу поделиться своими размышлениями на тему этих самых матриц MITRE и их прикладного использования.

В последнее время мы всё чаще слышим о том, что при создании того или иного ИБ-продукта разработчики активно используют методологию MITRE – базы знаний, которые описывают всё то, что может делать киберпреступник. В терминах MITRE эти базы называются матрицами и число проектов, где они применяются постоянно растет.

Вместе с тем, уже достаточно долгое время меня не покидают мысли: а что в итоге дает поддержка MITRE вендорам и конечным пользователям? Зачем это все нужно, если у нас уже есть, допустим, какой-нибудь «умный» SIEM или специалист, который с ним постоянно работает?

Моя статья предназначена для того, чтобы разобраться в этих вопросах. И для начала я предлагаю вспомнить, кто же такие MITRE.

MITRE – американская некоммерческая организация, которая управляет центрами исследований и разработок в области системной инженерии на уровне федерального правительства и местного самоуправления США.

А еще есть MITRE производитель спортинвентаря

Hidden text

Чем знаменита MITRE?

MITRE ATT&CK

Во-первых, конечно же, своей матрицей MITRE ATT&CK — одной из популярнейших методологий среди специалистов по информационной безопасности и одновременно публичной базой знаний, в которой собраны общеизвестные данные о злоумышленниках, тактиках, техниках целевых атак, применяемых различными кибергруппировками. Эти данные представлены в виде матрицы, с помощью которой можно посмотреть, как атакующие проникают в инфраструктуру компаний, как закрепляются в ней, какие уловки предпринимают для того, чтобы их не обнаружили и так далее.

Вот так выглядит матрица MITRE ATT&CK: тактики, из которых следуют техники, а дальше уточнение, каким именно образом злоумышленники будут достигать своих целей.

Этапы развития атак и тактики их реализации – это то, какие цели злоумышленник преследует на данный момент.

В свою очередь, тактики делятся на техники, т.е. на уточнение способов – как злоумышленник добивается этих целей.

Здесь, например, видно, что на входе мы имеем тактику эскалации привилегий (privilege escalation) через запланированные задачи (scheduled).

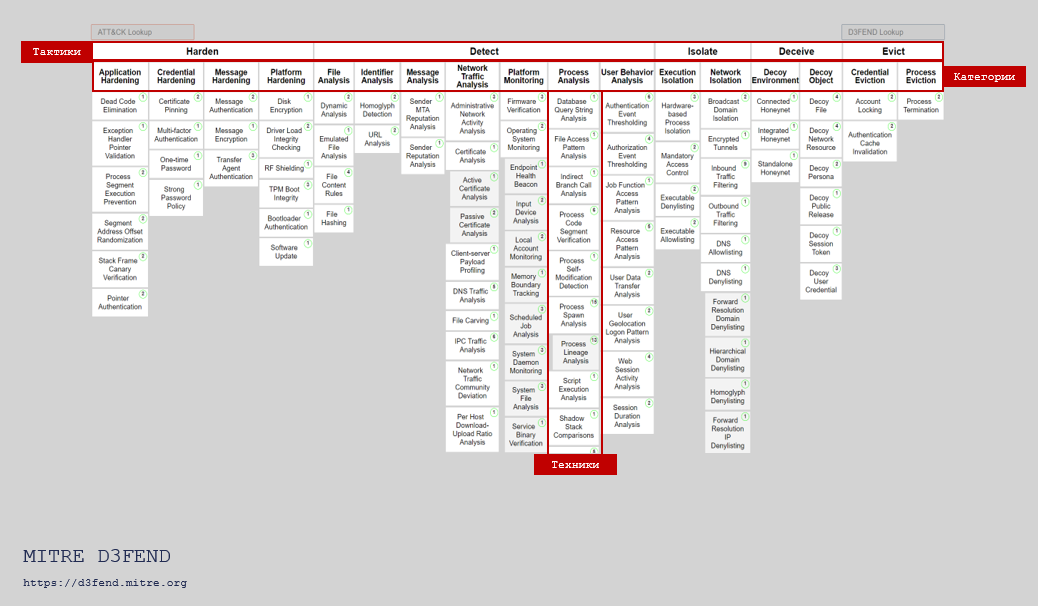

MITRE D3FEND

Теперь давайте освежим знания по MITRE D3FEND – еще одной публичной базе знаний (матрице), которая содержит структурированный набор техник – контрмер.

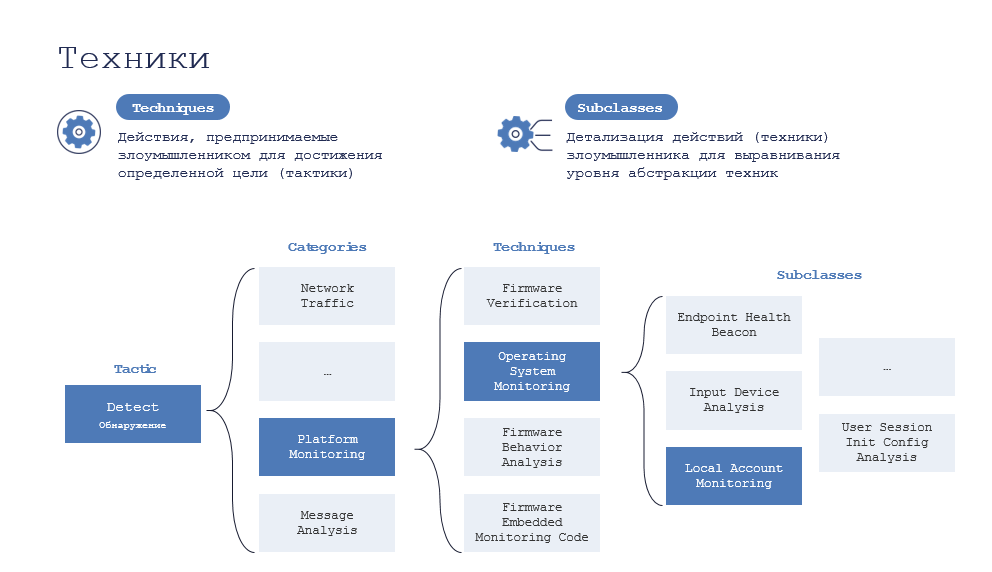

MITRE D3FEND состоит из тактик, категорий и техник.

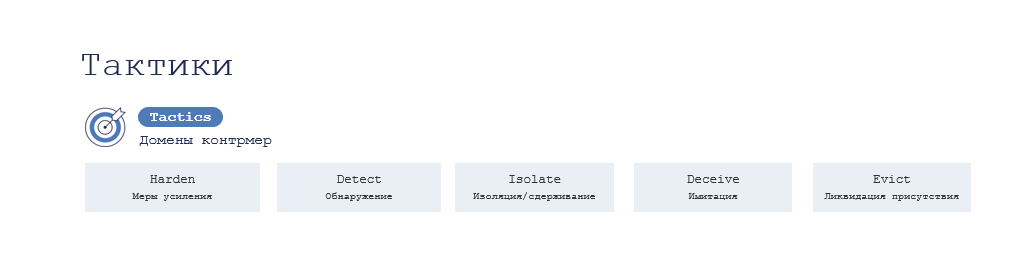

На верхнем уровне матрицы, в тактиках, содержатся домены контрмер, которых всего пять:

Домены делятся на уточняющие их категории. Например, если стоит задача изолировать или сдерживать злоумышленника, то для этого нам необходимо либо изолировать среду исполнения, либо изолировать сеть.

Техники в D3FEND, как и в ATT&CK – это способ достижения цели. Но здесь очень важную роль играет детализация техники (subclasses), т. е. ее уточнение.

Допустим, мы хотим внедрить контрмеру обнаружение (detect), а конкретнее – провести мониторинг платформы. Делать это будем за счет мониторинга операционной системы. Что именно при этом мониторим? – Локальные аккаунты.

MITRE ENGAGE

Перейдем к свежеобновившейся матрице – MITRE ENGAGE, духовной наследницы MITRE SHIELD.

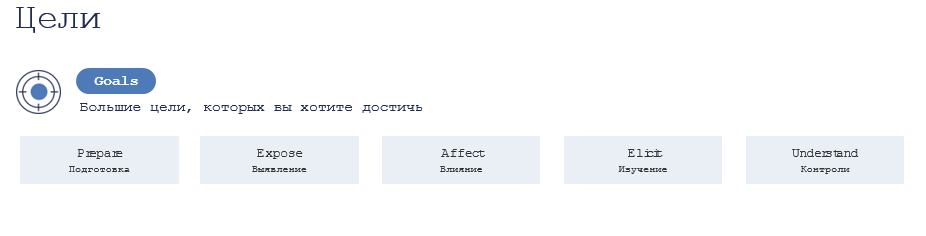

MITRE ENGAGE была создана для того, чтобы помогать коммерческим компаниям, правительствам, вендорам, сообществам и др. договариваться для достижения определенных стратегических целей.

MITRE ENGAGE состоит из 5-ти больших целей:

Большие цели в свою очередь делятся на 2 группы:

Цели для управления информационной безопасностью внутри организации - Подготовка и Контроли;

Цели, направленные на противодействие злоумышленнику – Выявление, Влияние и Изучение.

Чтобы достичь одну из стратегических целей, нам на помощь приходит следующий уровень матрицы – методы (approaches).

Предположим, что наша цель – изучить злоумышленника. Среди имеющихся методов, в качестве примера, остановимся на варианте убеждение (reassurance). Для этого можно завлечь злоумышленника с помощью приманок в заранее развернутую фейковую инфраструктуру. Используя реалистичные ловушки, мы попытаемся убедить его в том, что эта инфраструктура настоящая. И в конечном итоге вынудим злоумышленника оставить в ней как можно больше следов. Ну а дальше осталось лишь хорошо изучить его поведение. Собственно, по-моему, это описание любой Deception-платформы и ее цели внедрения.

С методами разобрались. За ними следуют мероприятия, то есть конкретные действия, используемые для достижения цели в рамках поставленного подхода или метода.

Для наглядности опять вернемся к нашему злоумышленнику – изучив его поведение, нам нужно как-то ему помешать. Каким образом? Изолировать. Для этого можно, например, воспользоваться связкой с D3FEND.

MITRE RAMPAGE: БУЙСТВО MITRE

Теперь, когда мы вспомнили базовые матрицы, давайте устроим БУЙСТВО MITRE и рассмотрим, как все элементы этого пазла собираются в единую картину:

Начнем с ENGAGE.

Представим, что перед нами стоит цель противодействие злоумышленникам – выявление (expose), путем сбора информации активности системы. Сбор необходим для того, чтобы обнаружить злоумышленника в момент его уязвимости. Многие знают, что киберпреступник наиболее уязвим во время совершения каких-либо действий, так как оставляет артефакты. Именно их и можно обнаружить при мониторинге активностей: некоторые изменения в системе, дернутые триггеры во время этих изменений и так далее по списку.

Теперь с помощью MITRE ATT&CK через ту самую уязвимость, отслеживаем злоумышленника во время закрепления.

Каким образом происходит закрепление? Путем создания задачи в планировщике задач, после чего идет логическая связь с MITRE D3FEND. Проще говоря, есть цифровой артефакт: имя созданной задачи и лог задачи. А дальше можно зафиксировать активность злоумышленника через процессы обнаружения. Соответственно, мы анализируем запланированные задачи на уровне мониторинга платформы и пытаемся их обнаружить.

Далее я расскажу, как пользоваться матрицами MITRE.

Пример обнаружения

Перенесёмся ненадолго в мир розовых пони, где все друг с другом договорились, вендоры добавили в свои продукты поддержку MITRE, а за контентом систем защиты постоянно следят и поддерживают сопоставление правил обнаружения и техник ATT&CK.

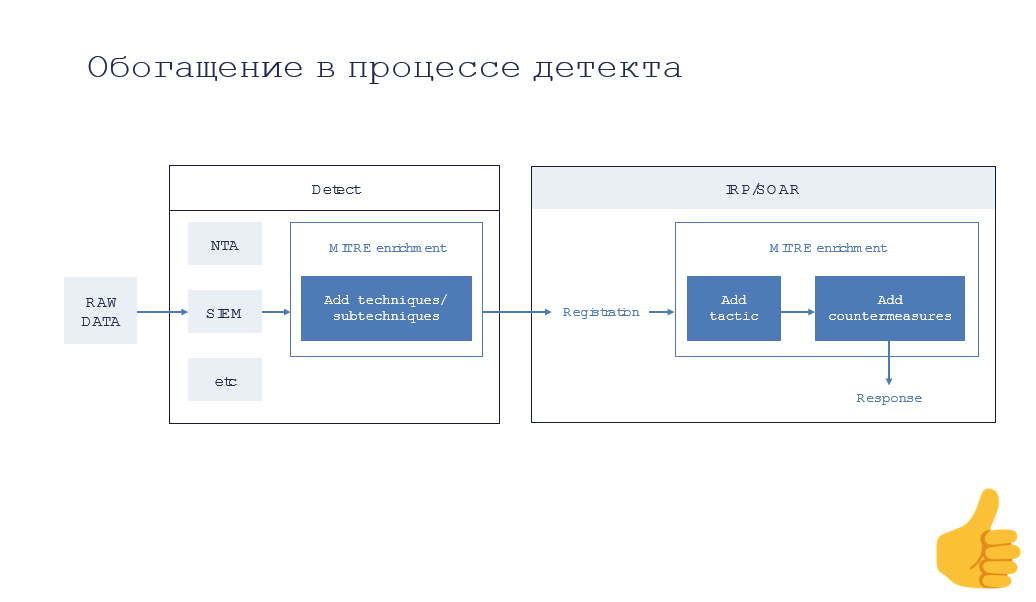

На картинке всё выглядит очень классно. Здесь вся информация об обнаружении передается на уровень реагирования в SOAR-систему. Далее происходит обогащение тактиками, чтобы на следующем этапе было проще найти подходящие контрмеры из D3FEND, раздела Mitigation матрицы ATT&CK, или из других источников внешней экспертизы, например, ATC RE&CT. Вроде все хорошо, идиллия.

А теперь вернёмся в реальный мир.

Что мы имеем на самом деле?

Далеко не все средства обнаружения умеют обогащаться техниками в рамках сработки. Еще на этапе SOAR поступившее событие ИБ нужно дообогатить на уровне агрегированного объекта, в котором уже присутствуют множество событий и несколько техник, но нет исходных событий. Есть только конечное правило корреляции. Да, это несколько больно, местами противоестественно и не надо так делать. Но имеем то, что имеем. И как в прошлый раз по процессу: применяем контрмеры и отправляем их на реагирование.

Ниже я надеваю кепку вендора и привожу пример из нашей практики, который в том числе позволяет ответить на возникающий вопрос “ зачем использовать MITRE, если у нас есть SIEM?

Hidden text

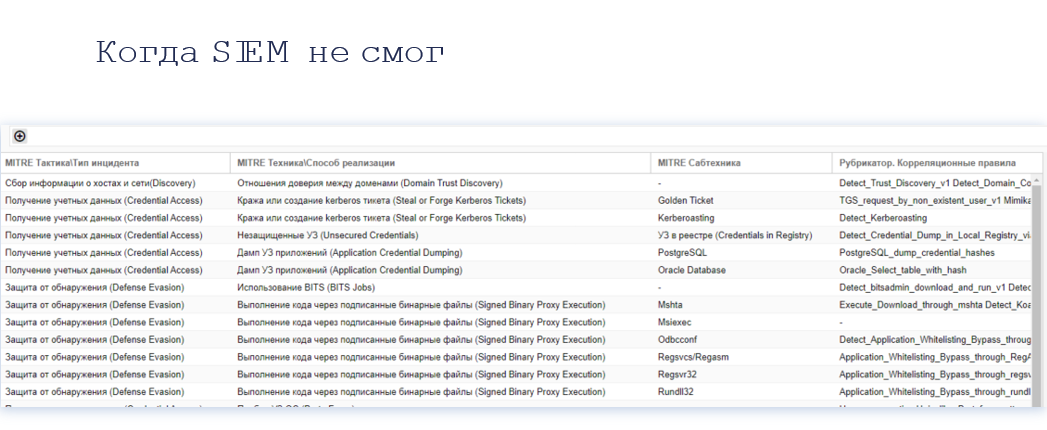

У нас в R-Vision был проект, когда SIEM заказчика не смог. Тогда нам пришлось сделать такую таблицу соответствий, где мы притянули тактики и техники на определенные правила корреляции, потратив на это приличное количество времени.

Раз уже зашла речь про наши продукты, расскажу немного о R-Vision SENSE – аналитической платформе кибербезопасности, которая детектирует нарушения в состоянии систем, подозрительную активность объектов и осуществляет динамическую оценку угроз и аномалий.

На скриншоте показано, что было обнаружено и чем обогащено. В командной строке также видно, что мы обнаружили сработку на кобальт (cobalt strike).

После обнаружения, благодаря интеграции с R-Vision TIP (Threat Intelligence Platform) – другой нашей системой, позволяющей анализировать информацию о киберугрозах, нам удалось не только подцепить технику T1134 и тактику повышения привилегий (privilege escalation), но и теоретически выявить, что атака произведена APT28.

Почему мы так решили?

Потому что в R-Vision TIP есть информация по взаимосвязям и то, что теоретически, это могла быть эта группировка.

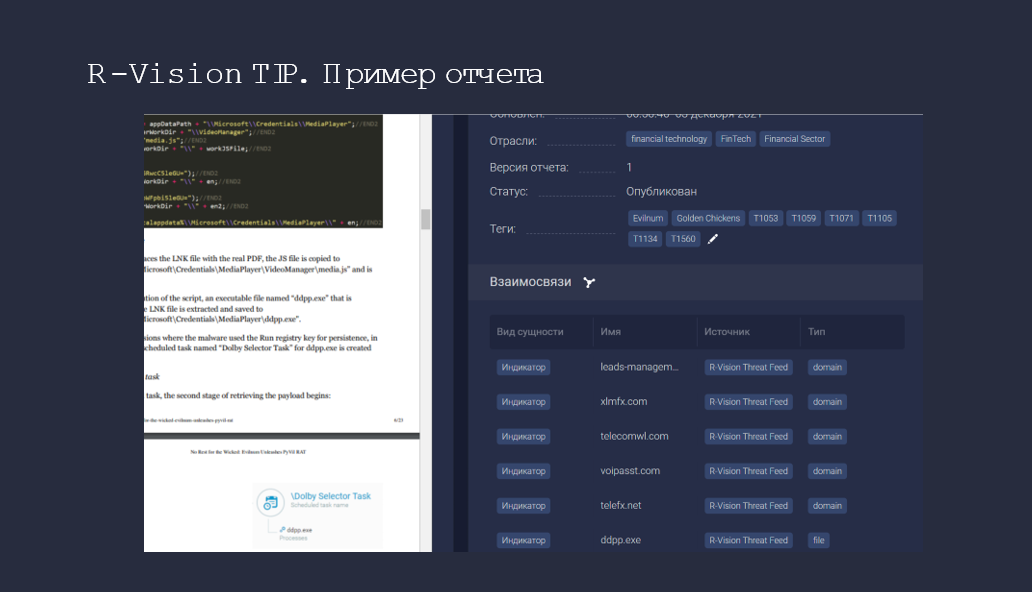

Для наглядности работы платформы R-Vision TIP ниже на скриншоте показан пример отчета другой вредоносной активности: техник, которые использовались во время наполнения отчета и которые его описывают, какая была группировка, и еще за компанию дроппер.

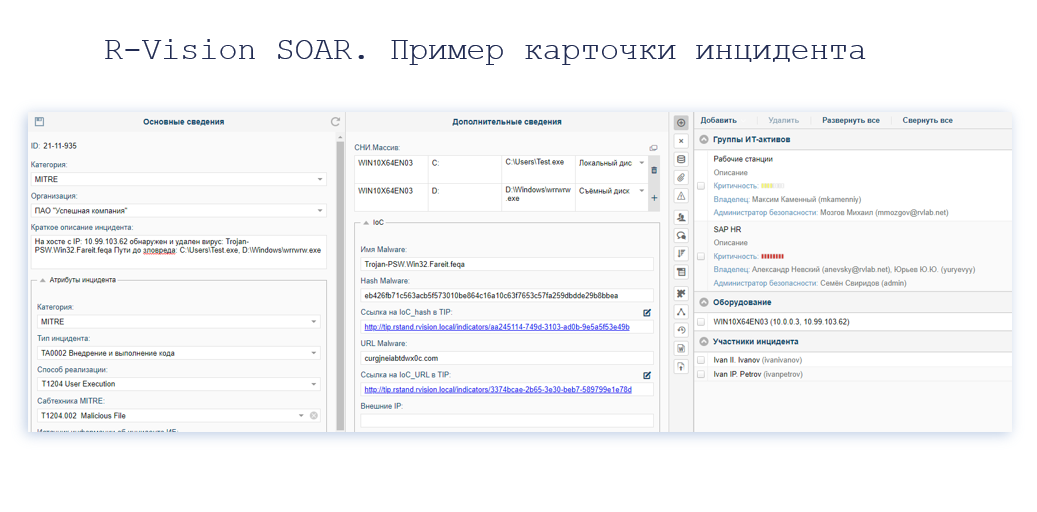

А вот так была реализована поддержка в R-Vision SOAR – платформе, которая агрегирует данные по инцидентам из множества различных источников, автоматизирует внедрение мер и координацию совместной работы команды.

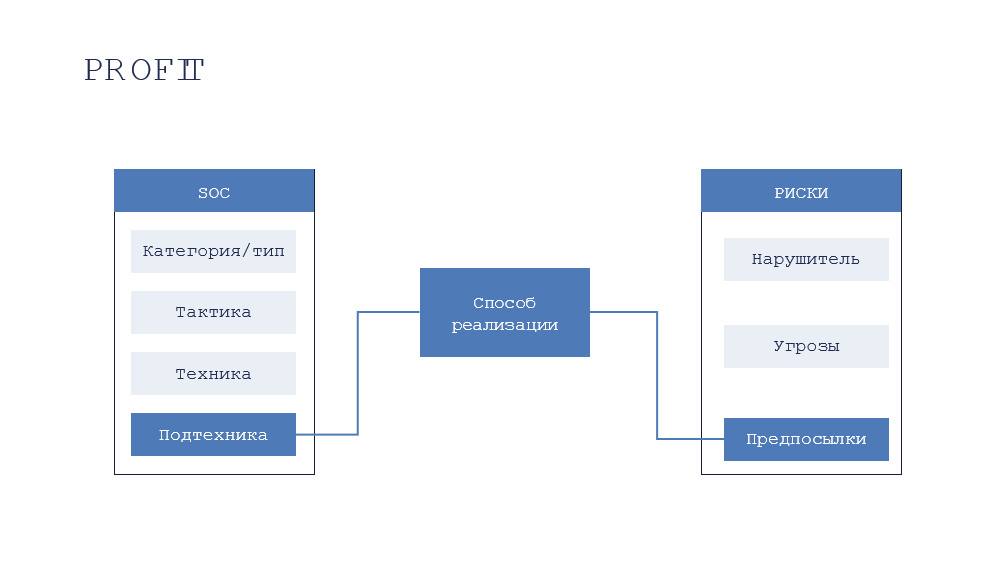

Ниже пример карточки инцидента, как один из способов «прикрутить» тактику на тип инцидента, технику на способ реализации, а после сабтехнику (subtechniques), чтобы дальше детализировать конкретную технику и применить дальнейшие меры.

Кто-то спросит: для чего это нужно? И какая польза от того, что мы накладываем сабтехнику или технику на способы реализации?

Думаю, не сложно догадаться, что это способ реализации предпосылки. А предпосылки – самая верная дорога к рискам и угрозам.

Снимаю кепку вендора и теперь давайте вернёмся к главному вопросу, заданному мною в начале статьи: зачем же вендоры поддерживают MITRE?

Ответ прост: для того, чтобы разговаривать на одном языке со всеми участниками ИБ-рынка. Есть ли от этого толк? На мой взгляд, да. Поскольку такой подход позволяет относительно бескровно внедрить мировую экспертизу в процессы локального SOC и общаться с этой глобальной экспертизой на одном языке.

А если мы уже «говорим на одном языке» со всем сообществом кибербезопасности, то, вероятнее всего, у нас получится формализовать как свои внутренние подходы к созданию и совершенствованию как методик детектирования, так и реагирования.

Ну и куда же без ложки дегтя?

Как и любая другая внешняя экспертиза, матрицы MITRE – это не панацея, а только способ договориться. А чтобы эта экспертиза начала приносить вам пользу, потребуется еще и «напильник», и приличное количество времени для адаптации к вашим процессам и внутренним системам.

В общем, выводы такие:

Поддержка вендорами MITRE - это классно и позволяет SOC’у достаточно легко внедрить в свои процессы огромный пласт экспертизы;

MITRE позволяет формализовать подходы к созданию/ совершенствованию методик детектирования/ реагирования;

MITRE помогает сделать процессы SOC более зрелыми;

Матрицы MITRE, как и любая внешняя экспертиза, требует адаптации и не является панацеей.

Спасибо большое за уделенное время. Если у вас есть вопросы – буду рад ответить на них в комментариях!