Решили включить машину времени и вспомнить, какие темы волновали специалистов по информационной безопасности год назад.

Как мы это сделали:

Собрали вопросы*, которые поднимали участники нашего традиционного Road Show SearchInform 2022 – серии выездных конференций, посвященных инфобезу.

Записали ответы, которые давали спикеры конференции.

Очистили информацию от междометий, пауз и другой шелухи и упаковали в вечность – сделали текст в формате вопрос-ответ. Он уже ждет вас ниже.

Небольшое лирическое отступление: осень на носу, а значит, у каждого в ИБ есть возможность прийти на Road Show SearchInform 2023: выбирайте город и регистрируйтесь по ссылке – тренды, практика, экспертиза по ИБ от лидеров отрасли –уже разогреваем. Road Show SearchInform по классике проходит в паре десятков городов России и стран СНГ, так что получается обменяться опытом и мнениями не только со столичными специалистами, но и с профи в регионах.

А теперь читаем, что обсуждали ИБ-спецы в прошлом году и насколько это важно сегодня. Ждем в комментариях вашу обратную связь:

Это прям про меня сейчас

Что было, то прошло, травой поросло

Эта музыка будет длиться вечно

Кто я, где я и что это было?

Свои варианты тоже приветствуются.

Про тестирование

Вопрос:

Как правильно выбирать ИБ-решения, чтобы быть уверенным в защите, в том, что продукт качественный?

Ответ:

Мы традиционно рекомендуем проводить тестирование с задействованием всего доступного функционала и максимальным охватом всей инфраструктуры заказчика. Важно дать системе нормальную нагрузку, не на 20 ПК, а хотя бы на паре сотен машин. Если у вас инфраструктура на несколько тысяч ПК – тест на сотне будет не показательным, берите половину парка для триала. Так система покажет себя во всей красе – проявятся достоинства и вскроются недостатки продукта. На 20 машинах практически любая система будет «летать», а вот на нескольких тысячах «работать могут не только лишь все. Мало кто, может это делать» (с)

Про «рисковых» парней

Вопрос:

Можно ли разрабатывать ИБ-решения, отталкиваясь непосредственно от рисков (угроз)? Это интересует, в частности, специалистов по рискам, которые могли бы приходить, прописывать для организации эти самые риски, а та – «галочками» их закрывала бы, заказывая и внедряя нужные ИБ-системы? И всем бы было хорошо!

Ответ:

Да, собственно, в жизни примерно так и происходит. На практике риски «закрываются», а точнее минимизируются, активизацией соответствующих «Политик безопасности». Последние создаются как раз с учетом практического опыта, в том числе отраслевого. А повышение эффективности работы конкретных Политик достигается их «тонкой настройкой», то есть с учетом особенностей конкретной организации.

В более общем виде, на уровне регуляторики и комплайенса ситуация похожа, но лишь отчасти. В федеральных законах, приказах ФСТЭК и ФСБ, отраслевых ИБ-стандартах тоже фигурируют риски и угрозы. Их также можно, теоретически, «закрывать» (буквально галочками, тем более, что в документах, то есть в бумажной безопасности это еще удобнее) разными классами ИБ-систем. Но это – лишь в теории. Поскольку в документах, из классов ИБ-продуктов явно прописан разве что антивирус. А вот системы, которые применяются для защиты от широкого спектра внутренних угроз (DCAP, DLP) напрямую, с указанием вышеуказанной классификации, не фигурируют. Но, по сути, эти решения также подразумеваются, поскольку именно их функционал позволяет эффективно решать задачи, прописанные в ИБ-указах, постановлениях и приказах.

Про возможности ИБ-специалистов

Вопрос:

Сколько сотрудников организации может (или даже должен) контролировать один ИБ-специалист?

Ответ:

Все зависит от того, какие риски вы ставите во главу угла. Насколько пристально намерены контролировать сотрудников, отслеживать мошенничества, выявлять нарушения комтайны, рабочих регламентов. Каких угроз ожидаете от той или иной категории персонала? Например, в одной организации на одном специалисте ИБ отдела «висят» 2000 сотрудников, а в другой организации – 200 человек. В среднем, как показывает наш опыт, 1500 человек – посильная ноша для опытного специалиста ИБ-отдела, у которого есть нужные инструменты контроля.

Но есть еще одна проблема, относящаяся к опыту этого самого ИБ-специалиста. Для работы с разными системами требуется разная квалификация, разный бэкграунд. К примеру, для DLP важно понимание методологии, возможных схем, которые используют инсайдеры. Человек должен понимать, пусть и в общих чертах, как устроена ИТ-инфраструктура организации, откуда собираются (или пока еще не поступают, но могут быть собраны) логи/события, какую информацию можно с их помощью получить. Как ее интерпретировать с точки зрения возможных угроз и инцидентов.

Про человеческий фактор

Вопрос:

Как обезопасить сотрудников организации, то есть самое «слабое звено», от фишинга?

Ответ:

Для начала нужно это самое звено выявить. Можно использовать как тестовые фишинговые рассылки по сотрудникам, так и информацию из DLP-систем, SIEM и DCAP. Каждая высветит те или иные слабости пользователя: от привычки ходить по сомнительным сайтам и бездумных «кликов» по ссылкам до наплевательского отношения к корпоративной парольной политике и правилам хранения документов.

Нужно проводить регулярное обучение сотрудников основным правилам ИБ. Это отличное средство против фишинга. С нашими бесплатными курсами можно ознакомиться на сайте. Далее используем организационные и технические меры. То есть обращаемся к ответственности, зафиксированной в документах, и техническим средствами защиты. Важно подобрать правильный подход в зависимости от конкретной ситуации: случайные ошибки или сознательные нарушения. Технические средства – то, что входит в комплекс защиты от внутренних угроз DLP, SIEM и DCAP, а также классические антивирусы и файерволы, которые сегодня (как и продвинутые DLP) имеют функционал для выявления фишинговых схем.

Про выявление нарушителя

Вопрос:

Как быстрее довести расследование инцидента, который уже «раскрыт» на уровне устройства, учетки, IP и так далее, к виновному – человеку? Компьютер «уличить» проще, он, в отличие от человека, никогда не отпирается.

Ответ:

По сути, это задача «последней мили», когда нужно доказать, что за ПК во время нарушения был определенный сотрудник. Сделать это можно двумя способами. Первый – через свидетельства коллег, которые видели сотрудника в определенное время в определенном месте. Аналог таких свидетельств – видеонаблюдение. Второй способ – с помощью модуля CameraController в DLP «СёрчИнформ КИБ». В системе можно «Настроить съемку по событию» и указать параметры событий, за которыми необходимо установить контроль. Например, можно настроить снимки при включении ПК, при открытии определенных форматов документов. И так получить доказательства в случае инцидента.

Наглядная демонстрация неправомерных операций самому проштрафившемуся нередко помогает решить проблему внутри организации. Если же нарушитель упирается, а ущерб от его действий значительный, то можно передать дело в суд. Там тоже не лишними будут наглядные доказательства из DLP, но кроме них потребуется соблюдение определенных процедур, создание комиссии, уведомление сотрудника и т.п. На эту тему у нас есть отдельная памятка. И кейсы, судебные дела, подтверждающие, что суды все чаще встают на сторону пострадавших от действий инсайдеров организаций, тоже имеются.

Про защиту информации особой важности

Вопрос:

Будет ли сертификация DLP и других ваших решений для работы с гостайной? Судя по всему, не за горами времена, когда образовательные и медицинские учреждения попадут под эти ограничения.

Ответ:

Сегодня наш приоритет – освоение более широкого сегмента рынка, универсальные потребности заказчиков. Но если возникнет реальная необходимость в сертификации для работы с гостайной, соответствующие действия (технические и организационные) произведем. Но даже в организациях, где уже сегодня часть сотрудников имеет дело с гостайной, есть необходимость в ИБ-решениях, которые сертифицированы для работы с «обычной» конфиденциальной информацией. Поэтому такого рода системы не менее востребованы в здравоохранении и образовании. И спрос на них растет.

Про удаленный доступ

Вопрос:

Если на ПК сотрудника установлен DLP-агент и к компьютеру по RDP подключились – мы это отследим?

Ответ:

Да. При включении соответствующих политик безопасности, будет полноценное отслеживание действий удаленного пользователя. При запуске сессии будут делаться и скриншоты экрана, и анализироваться (при необходимости блокироваться) данные в буфере обмена.

Про отечественное ПО

Вопрос:

Совместима ли SIEM от «СёрчИнформ» с отечественными системами АСУТП?

Ответ:

Про все программно-аппаратные комплексы не скажем, но мы постоянно работаем над расширением подобного функционала SIEM-системы. Особенно, если есть встречная заинтересованность российских разработчиков АСУТП. В частности, после общения во время Road Show с представителем компании Радиус IT, был инициирован процесс сертификации промышленного компьютера этой компании (ELEUM 02.450.2U.R) и «СёрчИнформ SIEM». После проведения соответствующих лабораторных испытаний была подтверждена эффективность и корректность совместной работы SIEM и АСУТП.

Вопрос:

Тестировали ли DCAP-решение FileAuditor на предмет совместимости с ОС Linux?

Ответ:

«СёрчИнформ FileAuditor» совместим с любыми ядрами и ОС Linux, так как имеет сетевую модель работы.

Про железо

Вопрос:

Можно ли через агент собирать данные по конфигурации пользовательского ПК?

Ответ:

Конечно, и даже есть соответствующие отчеты – для удобства просмотра конкретной информации.

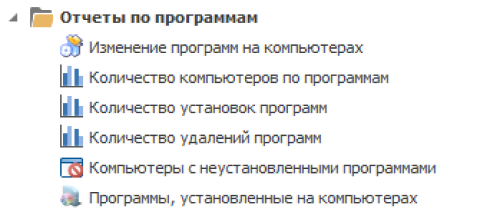

В «Отчете по устройствам», вы увидите, если кто-то снял или установил оборудование: установленные комплектующие отображаются синим цветом, снятые – красным. В отчетах (их периодичность вы настраиваете сами – хотите раз в 10 минут, хотите – раз в сутки) по программам будут видны изменения в ПО:

Про метки

Вопрос:

Как повлияет ручная метка в DCAP-системе «СёрчИнформ FileAuditor» на ЭЦП, которым подписан файл?

Ответ:

Метки ручной классификации в «СёрчИнформ FileAuditor»

FileAuditor позволяет выбранным пользователям самостоятельно устанавливать маркеры конфиденциальности на документы. Метки можно расставить из интерфейса офисных приложений (весь пакет MS Office), а также из контекстного меню. Они отображаются в виде водяного знака и отметки в колонтитулах, оповещая пользователя о важности документа.

Ручная метка меняет файл, а значит и верификатор, скажем, если это ЭЦП, которая относилась к первоначальному файлу, то она «слетит», окажется недействительной. Это стоит учитывать при использовании меток ручной классификации. Устанавливать метку нужно до того, как вы «подписываете» файл электронной подписью.

Вопрос:

А можно ли ставить «ручные метки» на документ не только в Автокаде, но и в других системах проектирования? И не пропадет ли метка при изменении формата файла?

Ответ:

Можно, но через контекстное меню. Для Автокада эта функция просто более удобно реализована, она доступна в самом пользовательском интерфейсе. Ручная метка, в отличие от автоматической, которая относится к файловой системе, – это «два в одном», она содержится и в самом документе, и в файловой системе прописывается. Поэтому при изменении формата ручная метка не пропадает.

Вопрос:

Можно ли прятать метку от пользователя, чтобы он не мог ее удалить, скажем, зная, что та препятствует пересылке файла?

Ответ:

Да, можно. Причем для того, чтобы установленную метку пользователь (не обладающий на это официальными правами) не удалил случайно или намеренно, ее совсем не обязательно прятать.

Даже ту метку, которая на виду, и напоминает пользователю о конфиденциальности документа, удалить (не будем утверждать, что абсолютно невозможно) крайне проблематично.

* – формулировки вопросов максимально приближены к тому, как их озвучивали авторы.