Комментарии 86

Возможно, этот сервис даже действительно будет проверять наличие пароля в файле, и даже честно писать «пароля в списке не было, а теперь есть», но скорее не будет…

А чтобы скачать 100Gb файл, можно, например, смонтировать AWS S3 бакет через fuse на Linux и OS X

текстовое поле для ввода пароля и кнопка, по нажатию на которую выводится сообщение «Ваш пароль скомпрометирован». Что бы пользователь туда не ввел, оно уже автоматически скомпрометировано.

Всё зависит от механизмов проверки. Проверка по урезанному хешу вполне работает.

Однажды системный администратор прибежал к Учителю и возбуждённо стал рассказывать:

— Учитель, я придумал такой крутой и сложный пароль! В нём есть буквы, цифры и даже разные символы! Я поискал его в Гугле и там его нет!

— Теперь есть, — коротко ответил Учитель.

И системный администратор ушёл просветлённым.

2.7

Сисадмин желал подобрать себе стойкий пароль для централизованной авторизации через radius-сервер. Он обратился за советом к Инь Фу Во.

– Как вы думаете, Учитель, пароль «史達林格勒戰役» стойкий?

– Нет, – ответил мастер Инь, – это словарный пароль.

– Но такого слова нет в словарях…

– «Словарный» означает, что это сочетание символов есть в wordlists, то есть «словарях» для перебора, которые подключаются к программам криптоанализа. Эти словари составляются из всех сочетаний символов, которые когда-либо встречались в Сети.

– А пароль «Pft,bcm» подойдёт?

– Вряд ли. Он тоже словарный.

– Но как же? Это же…

– Введи это сочетание в Гугле – и сам увидишь.

Сисадмин защёлкал клавишами.

– О, да. Вы правы, Учитель.

Через некоторое время Сисадмин воскликнул:

– Учитель, я подобрал хороший пароль, которого не может быть в словарях.

Инь Фу Во кивнул.

– Я ввёл его в Гугле, – продолжал Сисадмин, – и убедился, что в Сети такого сочетания нет.

– Теперь есть.

На Хабре была статья с сокращённым набором притчей, более полный можно посмотреть тут.

haveibeenpwned.com

Там есть вкладка для проверки пароля. А так можно проверить есть ли ваш мэйл в утекших базах, если не хочется светить пароль.

Возьмите 2-3 любимых слова, "aquamen notorious", далее делаем комбо 112233... где цифры это индексы букв в словах: "anqoutaomreinous", далее меняем "о" на "0"(можно каждую вторую) и "s" на "$", можно "i" на "1", в конце разбавляем регистр (первая половина в верхнем или каждая вторая или 3 в верхнем). Вуаля, у вас пароль устойчивый к бруту и с возможностью "вспомнить" его из начальных слов.

aNq0uTa0mRe1n0u$

А все остальные пароли генерите с заданным уровнем защищённости.

Файл с паролями выложите в облако, так он будет отовсюду доступен Вам. Запускаемую хранилку паролей заблокируйте на выход в интернет.

Всё. Щастя.

На самом деле — как забыть фразу «Но это была не кровь — просто сок земляники»?

Это же последняя строка «Трудно быть богом», всегда есть, где посмотреть.

всегда есть, где посмотретьТак и взломщики могут посмотреть там же. Что мешает им написать брутфорсер, перебирающий фразы из популярных книг?

Во-вторых, у меня пароль и не из книги :-) Но такой, что, если забуду я — можно будет восстановить его.

С книжкой или стихотворением был всего лишь пример.

И язык выбрать не самый популярный, например навахо )

распечатай табличку с одноразовыми паролями для восстановления доступа и положи куда-нибудь. В кошелёк или спрячь, зависит от уровня паранойи.

А если у Вас онлайн-хранилка паролей, то во-первых, все Ваши пароли лежат в чьей-то базе, а во-вторых Вы повсюду, из каждого места, где нужно хоть-куда залогиниться, вводите свой мастер-пароль ко всем Вашим данным. Такие дела…

Лучшее, что Вы можете сделать для безопасности — иметь запоминаемую систему составления сложных паролей для каждого сервиса.

В отпуске. И вот телефон сел, украли, утонул. Вы заходите в ближайшее интернет-кафе...

И обнаруживаете что не можете войти в почту или интернет банк, система не дает залогинться из неизвестного места и требует двухфакторноую авторизацию.

В итоге у вас по факту везде один и тот же пароль, который вы каждый раз вводите для распаковки файла с паролями. Причём вводите суперпароль даже для какого-то сайта, где хватит пароля 123456 с большой избыточностью (потому что там ваш аккаунт и совсем без пароля никому не сдался). Требования веб ресурсов к сложности пароля как раз и способствуют утечке паролей, поскольку пользователь вынужден вводить пароль даже там, где он не нужен (по мнению пользователя).

Я не умею кодировать base64 в голове( а алгоритм можно придумать свой, чтобы легче было запомнить. Фишка в том, чтобы не опираться на хранение и генерацию паролей программными средствами, они не всегда доступны.

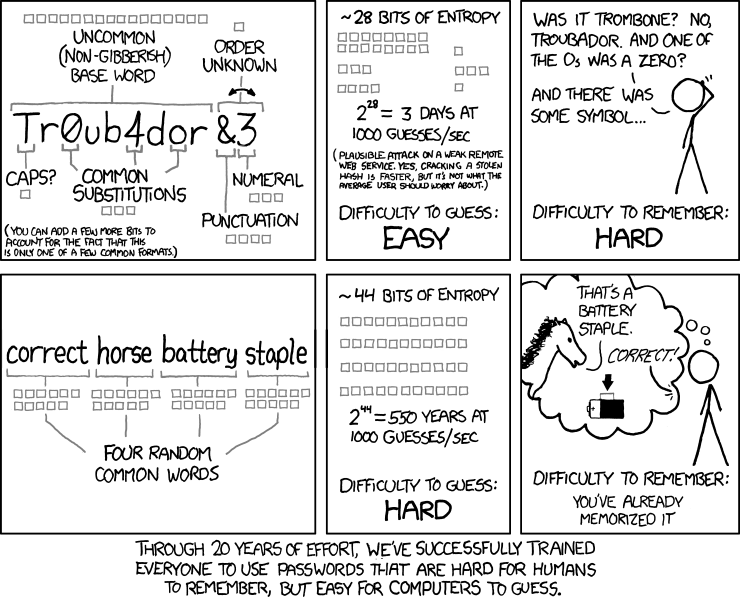

Чем сложнее вам запомнить пароль, тем, внезапно, он надежнее. Если вы думаете что все эти уловки с заменами «o» на «0» защитят вас от брутфорса, то вы очень далеки от современного состояния криптоанализа.

Способ восстановления пароля должен быть максимально однозначным и допускать минимум двусмысленностей. Запомнить тот факт, что вы использовали base64 для его генерации гораздо проще, чем все нюансы выдуманного вами алгоритма (парные «o» на «0» заменяем, или непарные)?

Только замены о на 0 не для брутфорса, (от брутфорса спасает только длина + несловарный пароль), а для сервисов которые требуют цифры в паролях и от подглядок набора в публичных местах.

Пароль я не запоминаю вообще (механически запоминается на 30? вводе), фишка не в этом.

Мне удобнее так, чем искать сайт или бинарь для кодировки слов в base64, а ситуация может быть когда в ближайший час вы к base64 доступ не получите. Тем более есть шанс, что при использовании сайта для base64 - пароль попадёт в словарь.

Я вообще очень далёк от крипто*, только пароли к крипто* имеют такое же отношение как ложка к еде. Ей можно научиться есть, но готовить еду от этого вы не научитесь.

У вас в нашем споре, единственный весомый аргумент - вам сложно запомнить алго. Это субъективное мнение и я предлагаю agree to disagree. Я 9 лет генерю пароли по этому методу, и меня всё устраивает.

Чем сложнее вам запомнить пароль, тем, внезапно, он надежнее.

Есть какие-то исследования, подтверждающие это мнение?

1. Таблицы переборов строятся таким образом, чтобы ускорить нахождение пароля.

2. Люди стараются придумать пароль таким образом, чтобы им легче было его запомнить.

3. Хорошие таблицы переборов содержат в себе легкозапоминаемые вариации паролей (например, boss, b0ss, bo$$, b0$$ и т.д.)

Зачем такие сложности? Нечто вроде "Aquamen Notorious" + набор цифр (например памятная дата кроме дат рождения/свадеб) + название любимой книги с точкой в конце — и вопрос решён — брутфосом это не перебрать (не зная структуры) и соответствует всем адским требованиям (разные регистры + цифры + спецсимвол). Можно в другом поряде, но смысл в том чтобы было несколько не связанных мнжду собой компонентов, каждый из которых легко запоминается или находится если вдруг забыт.

Если мне вдруг придётся ввести пароль в публичном месте — он будет сменен при первой же возможности, потому что нет никаких гарантий что на клавиатуру и экран не смотрит камера — а с камерой фокус "сложно запомнить" не пройдёт.

и вопрос решён — брутфосом это не перебратьНу конечно, ведь два словарных слова и какая-то там дата – это вообще неподъемная задача для современных алгоритмов перебора. :D

Сложность предложенного вами варианта пароля – что-то около 48 бит (условно, 16+16+16), что эквивалентно целым шести случайным байтам. Это если структура пароля известна, если неизвестна – ну скажем 52 бита.

Современный майнер SHA256 способен перебрать ~110T хешей в секунду, или ~47 бит. Таким образом, мне понадобится одна железка из массмаркета и примерно 32 секунды что узнать ваш пароль, при условии что я знаю его хеш.

Ну и да, при тех же предположениях, в случае аренды специализированных вычислительных мощностей, подбор вашего пароля обойдется в пару центов, буквально.

Ok, посчитаем. Допустим мы используем словарь из 10 тыс. слов, дата у нас 6 цифр а слов всего 5. Получаем 10000^5 * 10^6 = 10^27, т.е. 89 бит. И это я не считаю непонятно где стоящую пунктуацию, то факт что дата может содержать точки или тире а регистр у слов может быть разным, да и их взаимное расположение — тоже.

Так что там у нас с брутфорсом на 89 бит? А если это не простой SHA256 а PBKDF2 или bcrypt?

А если это не простой SHA256 а PBKDF2 или bcrypt?При анализе возможных атак, любые «а что если» работают в пользу злоумышленника, а не наоборот.

Вы, вероятно, невнимательно прочитали мой первый комментарий на эту тему, там не было речи про "два слова", цитирую себя же:

Нечто вроде "Aquamen Notorious" + набор цифр (например памятная дата кроме дат рождения/свадеб) + название любимой книги с точкой в конце

Так что как раз 5-6 слов (или больше), но легко запоминаемое или восстанавливаемое, с достаточной энтропией.

При анализе возможных атак, любые «а что если» работают в пользу злоумышленника, а не наоборот.

Давайте уж разовьем идею в "пользу" и предположим что они хранятся в открытом виде — поможет нам 128 бит, или даже 1024?

Давайте уж разовьем идею в «пользу» и предположим что они хранятся в открытом виде — поможет нам 128 бит, или даже 1024Не поможет, так что же теперь, «1234» использовать? Сайты должны использовать сложные криптографические функции, предполагая, что пользователи используют слабые пароли. Пользователи должны использовать сложные пароли, предполагая, что сайты используют слабые криптографические функции.

китайский сервис Weibo, допустивший утечку примерно 500 млрд записейТочно миллиардов?

Сам по себе файл безопасен, поскольку в нем нет комбинаций логин/пароль, которые можно использовать сразу же. Но, если объединить этот файл с каким-либо из ранее утекших документов, содержащих электронные адреса пользователей, получится шикарная база для перебора.

Если список составляет только пароли, то тогда чем собственно перебор 8 миллиардов вариантов так отличается от брутфорса?

8 миллиардов вариантов это чуть больше полного перебора 6 символьного пароля из букв и цифр.

В этой утечке есть мой пароль, которого я не видел в более старых утечках (HIBP его не знает). Видимо, здесь есть всё-таки и свежие данные

Для того, чтобы проверить собственные данные, можно использовать специализированные сервисы, которые позволяют узнать об утечке персональных данных и паролей.

Я бы хотел посмотреть в глаза тому, кто использует в качестве пароля 35 звёздочек:

При этом, 36 звёздочек уже не находятся:

Немедленно вспоминается бородатый анекдот:

— Алло, техподдержка? Не могу попасть в личный кабинет!

— А вы пароль правильно набираете?

— Да, правильно. 8 звёздочек.

PS Забавно, но в той чекалке не только со звёздочками проканывает, но и, например, с плюсиками…

Кстати в файле попадаются повторы, с выкидыванием идущих подряд повторов у меня насчиталось 7993816970 паролей

Крупнейшая коллекция паролей: в сеть выложили файл с 8,4 млрд элементов