Пока энтузиасты с трепетом ждут массового внедрения сетей пятого поколения, киберпреступники потирают руки, предвкушая новые возможности для наживы. Несмотря на все старания разработчиков технология 5G содержит уязвимости, выявление которых осложняется отсутствием опыта работы в новых условиях. Мы исследовали небольшую 5G-сеть и выявили три типа уязвимостей, о которых расскажем в этом посте.

Объект исследования

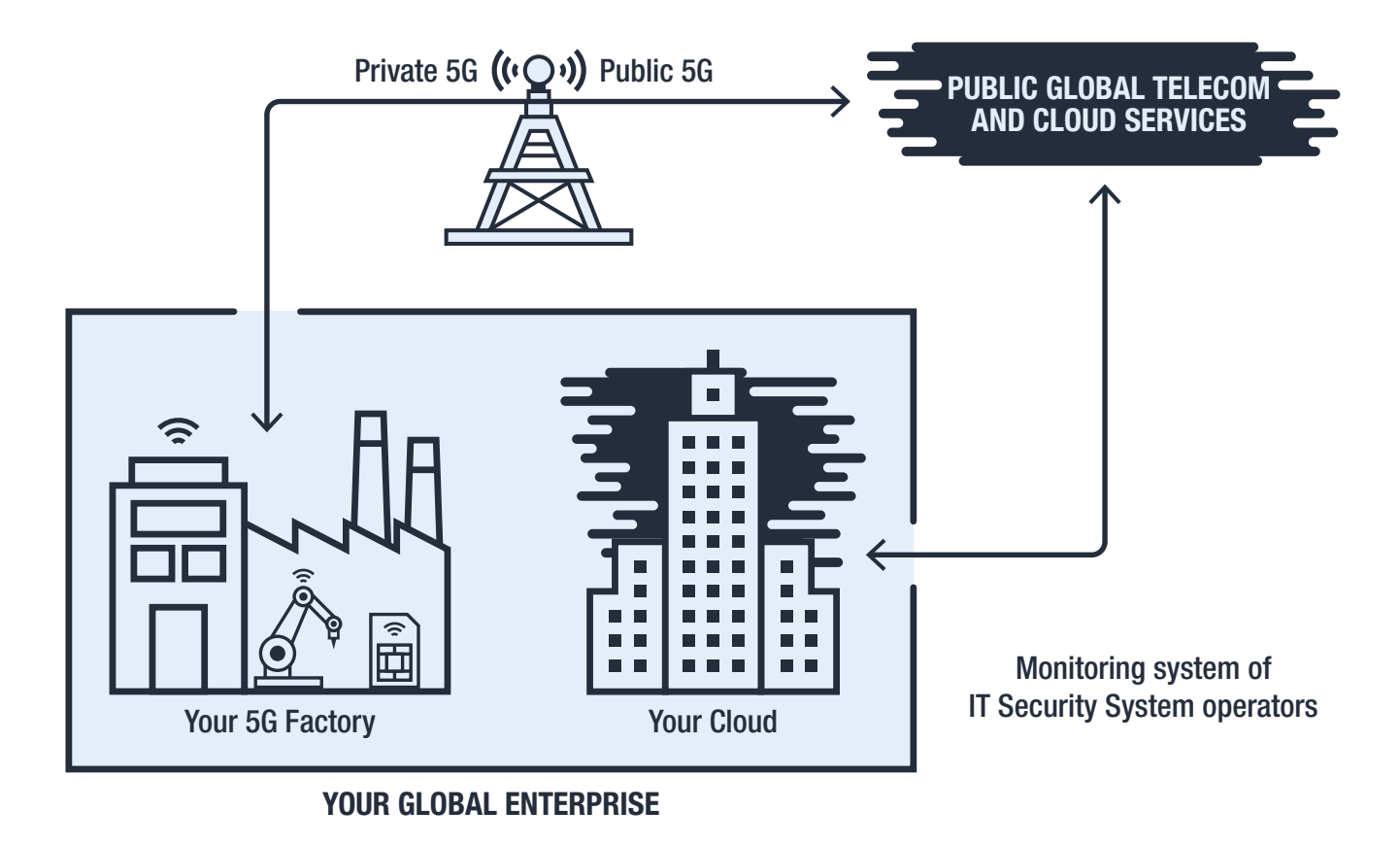

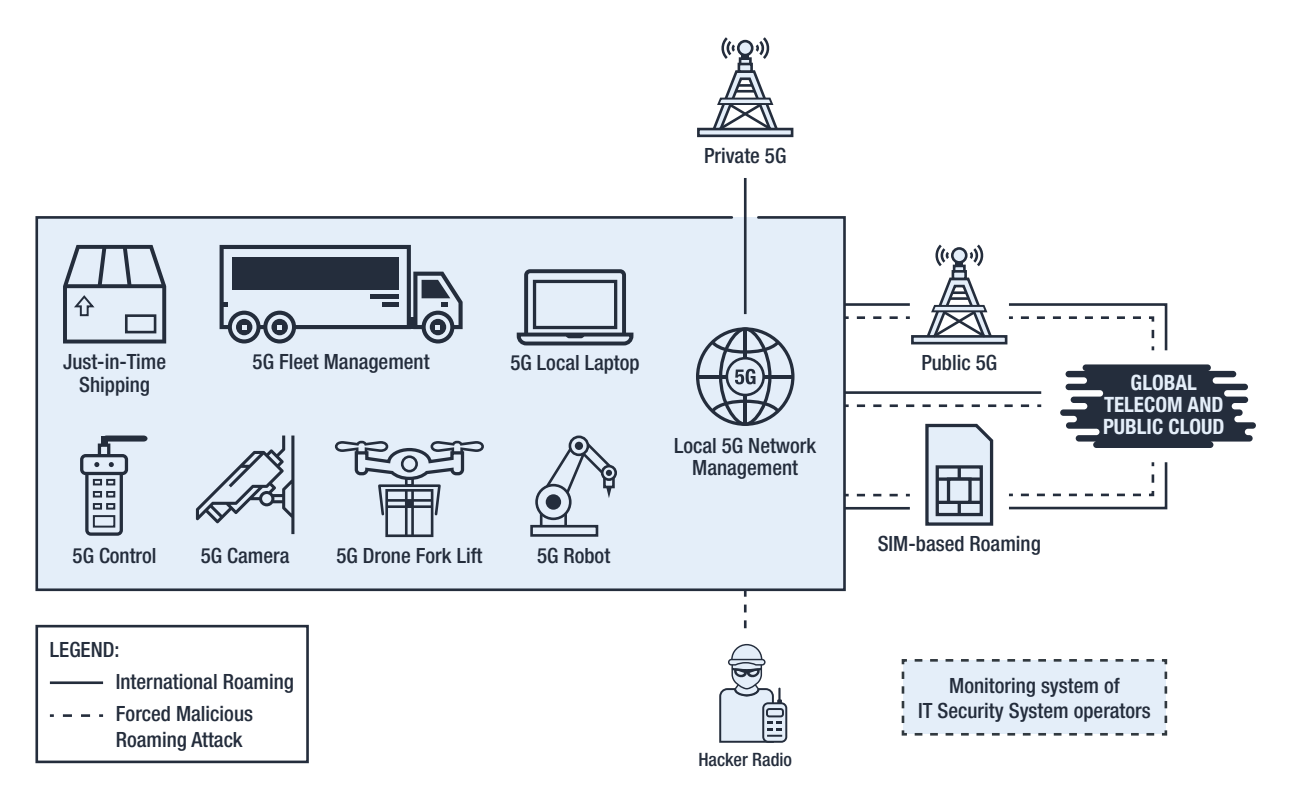

Рассмотрим простейший пример — модельную непубличную 5G-сеть студенческого городка (Non-Public Network, NPN), подключённую к внешнему миру через каналы связи общего пользования. Именно такие сети в ближайшем будущем будут использоваться в качестве типовых во всех странах, включившихся в гонку за 5G. Потенциальная среда развёртывания сетей такой конфигурации — «умные» предприятия, «умные» города, офисы больших компаний и другие аналогичные локации с высокой степенью контролируемости.

Инфраструктура NPN: закрытая сеть предприятия подключена к глобальной 5G-сети через публичные каналы. Источник: Trend Micro

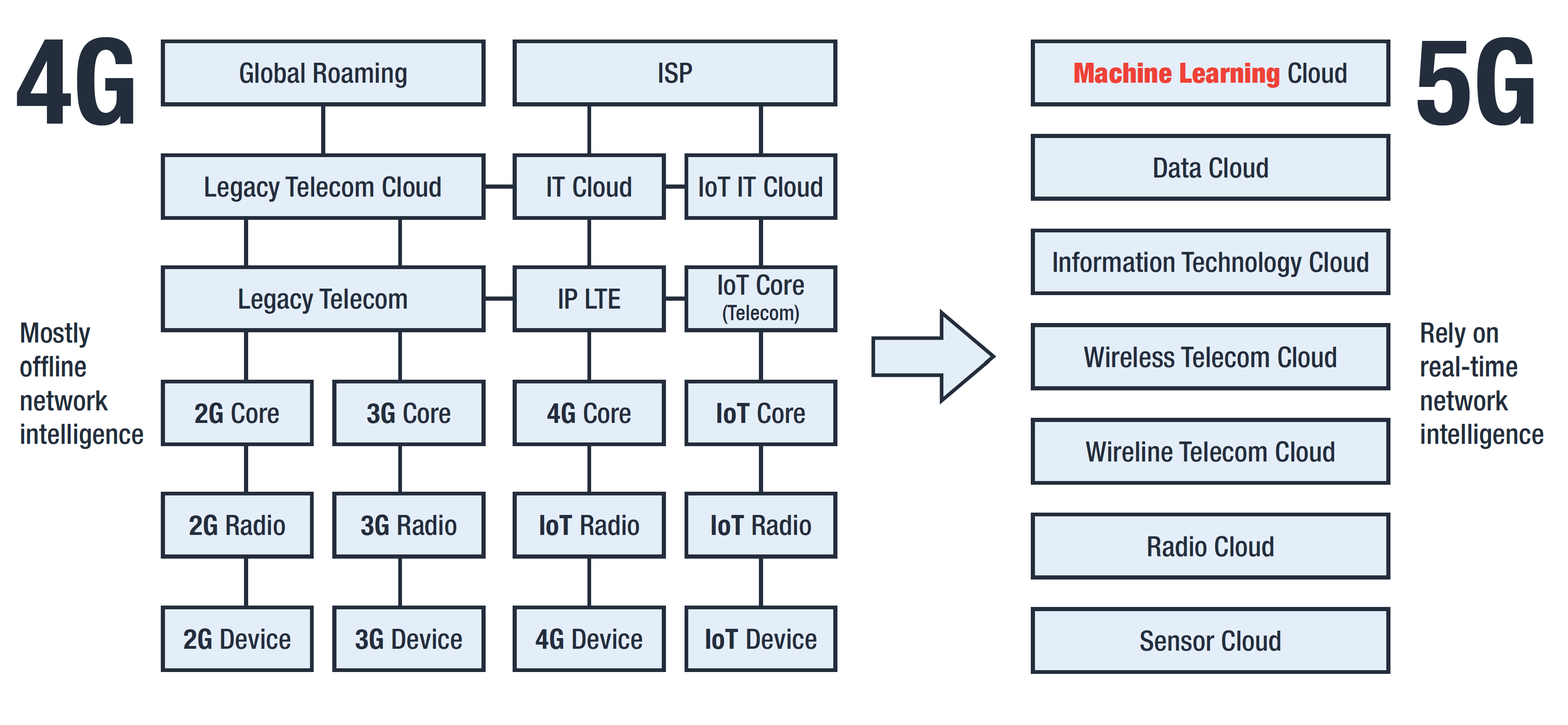

В отличие от сетей четвёртого поколения сети 5G ориентированы на обработку данных в реальном времени, поэтому их архитектура напоминает многослойный пирог. Разделение на уровни позволяет упростить взаимодействие за счёт стандартизации API для взаимодействия между слоями.

Сравнение архитектур 4G и 5G. Источник: Trend Micro

Результатом становятся возросшие возможности по автоматизации и масштабированию, что критически важно для обработки огромных объёмов информации из интернета вещей (IoT).

Заложенная в стандарт 5G изоляция уровней приводит к появлению новой проблемы: системы безопасности, которые работают внутри сети NPN, защищают объект и его приватное облако, системы безопасности внешних сетей — свою внутреннюю инфраструктуру. Трафик же между NPN и внешними сетями считается безопасным, поскольку исходит от защищённых систем, однако фактически его никто не защищает.

В нашем свежем исследовании Securing 5G Through Cyber-Telecom Identity Federation мы приводим несколько сценариев кибератак на сети 5G, которые эксплуатируют:

- уязвимости SIM-карт,

- уязвимости сети,

- уязвимости системы идентификации.

Рассмотрим каждую уязвимость более подробно.

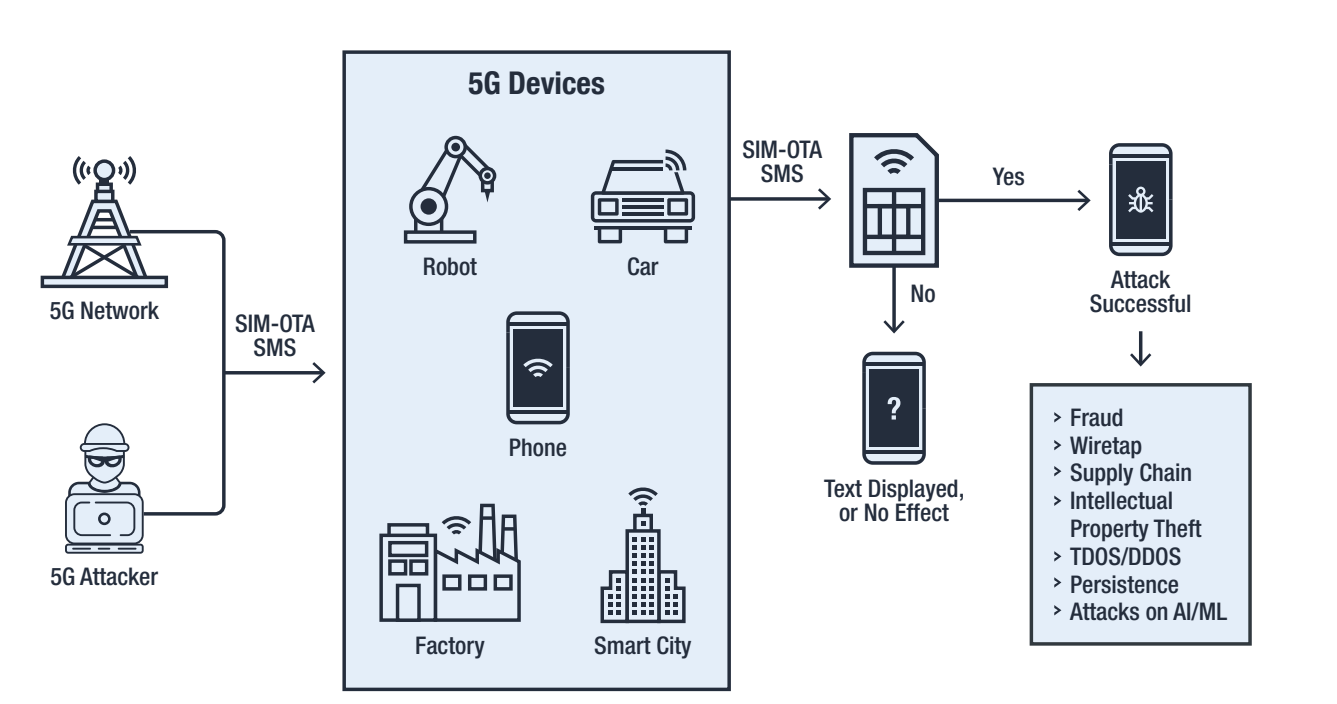

Уязвимости SIM-карт

SIM-карта представляет собой сложное устройство, на котором имеется даже целый набор встроенных приложений — SIM Toolkit, STK. Одна из таких программ — S@T Browser — теоретически может использоваться для просмотра внутренних сайтов оператора, но на практике давно забыта и не обновлялась с 2009 года, поскольку сейчас эти функции выполняют другие программы.

Проблема в том, что S@T Browser оказался уязвимым: специально подготовленная служебная SMS взламывает SIM-карту и заставляет её выполнить нужные хакеру команды, причём пользователь телефона или устройства не заметит ничего необычного. Атака получила название Simjaker и даёт массу возможностей злоумышленникам.

Атака Simjacking в сети 5G. Источник: Trend Micro

В частности, она позволяет передать злоумышленнику данные о местоположении абонента, идентификатор его устройства (IMEI) и сотовой вышки (Cell ID), а также заставить телефон набрать номер, отправить SMS, открыть ссылку в браузере и даже отключить SIM-карту.

В условиях сетей 5G эта уязвимость SIM-карт становится серьёзной проблемой, учитывая количество подключённых устройств. Хотя SIMAlliance и разработал новые стандарты SIM-карт для 5G с повышенной безопасностью, в сетях пятого поколения по-прежнему возможно использование «старых» SIM-карт. А раз всё и так работает, ожидать быстрой замены имеющихся SIM-карт не приходится.

Вредоносное использование роуминга. Источник: Trend Micro

Использование Simjacking позволяет принудительно переключить SIM-карту в режим роуминга и заставить её подключиться к сотовой вышке, которую контролирует злоумышленник. При этом атакующий получит возможность модифицировать настройки SIM-карты, чтобы прослушивать телефонные разговоры, внедрять вредоносное ПО и проводить различные виды атак с использованием устройства, содержащего взломанную SIM-карту. Сделать это ему позволит тот факт, что взаимодействие с устройствами в роуминге происходит в обход процедур безопасности, принятых для устройств в «домашней» сети.

Уязвимости сети

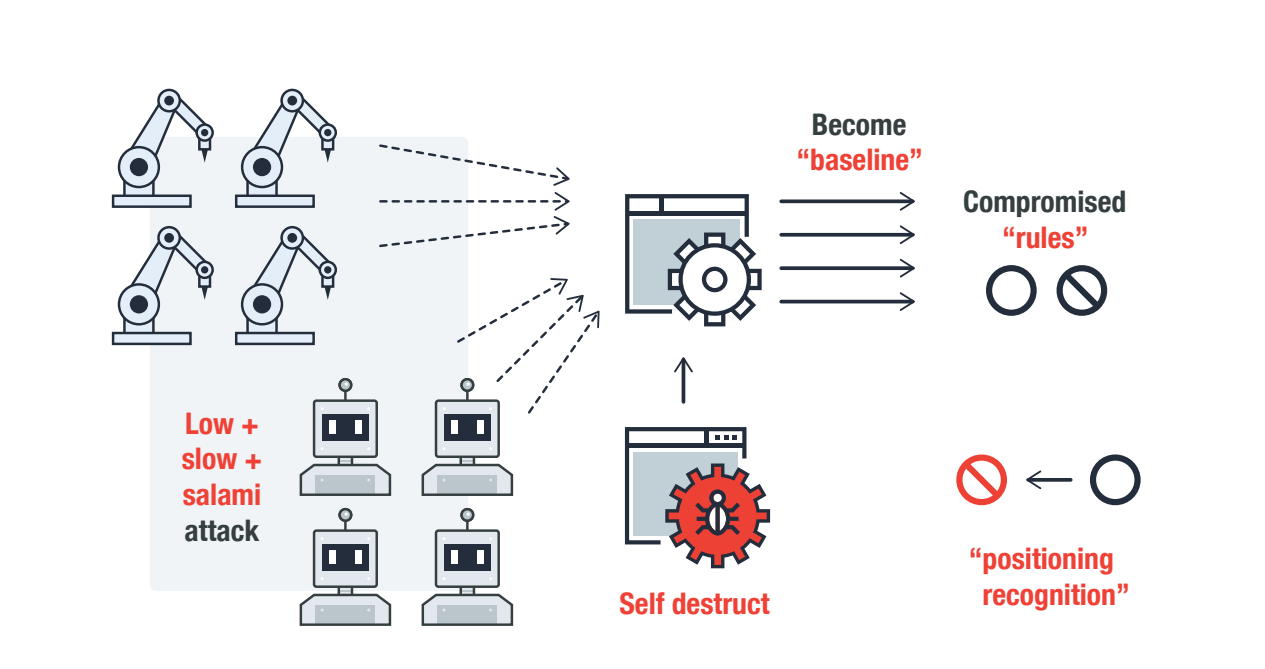

Злоумышленники могут менять настройки скомпрометированной SIM-карты для решения своих задач. Относительная лёгкость и скрытность атаки Simjaking позволяют проводить её на постоянной основе, захватывая контроль над всё новыми и новыми устройствами, медленно и терпеливо (low and slow attack) отрезая кусочки сети подобно ломтикам салями (salami attack). Отследить такое воздействие крайне сложно, а в условиях сложной распределённой сети 5G — практически нереально.

Постепенное внедрение в сеть 5G с использованием атак Low and Slow + Salami. Источник: Trend Micro

А поскольку сети 5G не имеют встроенных механизмов контроля безопасности SIM-карт, постепенно злоумышленники получат возможность установить внутри коммуникационного домена 5G свои правила, используя захваченные SIM-карты для кражи средств, авторизации на сетевом уровне, установки вредоносного ПО и другой незаконной деятельности.

Особую тревогу вызывает появление на хакерских форумах инструментария, автоматизирующего захват SIM-карт с помощью Simjaking, поскольку применение таких средств для сетей пятого поколения даёт злоумышленникам практически неограниченные возможности по масштабированию атак и модификации доверенного трафика.

Уязвимости идентификации

SIM-карта используется для идентификации устройства в сети. Если SIM-карта активна и имеет положительный баланс, устройство автоматически считается легитимным и не вызывает подозрений на уровне систем обнаружения. Между тем уязвимость самой SIM-карты делает уязвимой всю систему идентификации. ИТ-системы безопасности просто не смогут отследить незаконно подключённое устройство, если оно зарегистрируется в сети с помощью похищенных через Simjaking идентификационных данных.

Получается, что подключившийся к сети через взломанную SIM-карту хакер получает доступ на уровне настоящего владельца, поскольку ИТ-системы уже не проверяют устройства, прошедшие идентификацию на сетевом уровне.

Гарантированная идентификация между программным и сетевым уровнем добавляет ещё одну проблему: преступники могут умышленно создавать «шум» для систем обнаружения вторжений, постоянно выполняя различные подозрительные действия от имени захваченных легитимных устройств. Поскольку работа автоматических систем обнаружения базируется на анализе статистики, постепенно пороговые значения для сигнала тревоги увеличатся, обеспечив отсутствие реакции на реальные атаки. Длительное воздействие такого рода вполне в состоянии изменить функционирование всей сети и создать статистические «слепые зоны» для систем обнаружения. Преступники, контролирующие такие зоны, могут проводить атаки на данные внутри сети и на физические устройства, организовать отказ в обслуживании и нанести другой вред.

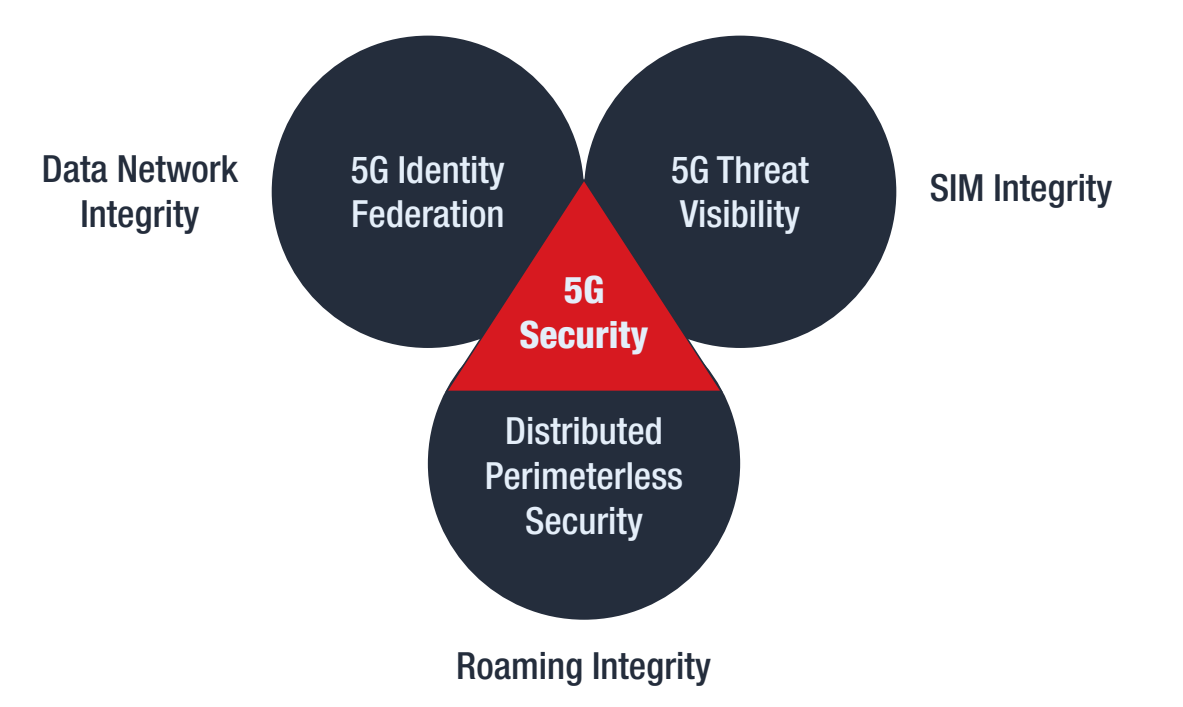

Решение: унифицированная проверка идентичности

Уязвимости исследованной NPN-сети 5G — следствие разрозненности процедур безопасности на коммуникационном уровне, уровне SIM-карт и устройств, а также на уровне роумингового взаимодействия сетей. Чтобы решить эту проблему, необходимо в соответствии с принципом нулевого доверия (Zero-Trust Architecture, ZTA) обеспечить проверку подлинности подключающихся к сети устройств на каждом этапе, внедрив федеративную модель идентификации и управления доступом (Federated Identity and Access Management, FIdAM).

Принцип ZTA заключается в поддержании безопасности даже когда устройство неконтролируемо, движется или находится за пределами периметра сети. Федеративная модель идентификации — это подход к безопасности 5G, который обеспечивает единую согласованную архитектуру для проверки подлинности, прав доступа, целостности данных и других компонентов и технологий в сетях 5G.

Такой подход исключает возможность внедрить в сеть «роуминговую» вышку и перенаправить на неё захваченные SIM-карты. ИТ-системы смогут полноценно выявить подключение посторонних устройств и блокировать паразитный трафик, создающий статистический шум.

Для защиты SIM-карты от модификации необходимо внедрить в неё дополнительные средства проверки целостности, возможно, реализованные в виде SIM-приложения на базе блокчейна. Приложение может использоваться для аутентификации устройств и пользователей, а также для проверки целостности прошивки и настроек SIM-карты как в роуминге, так и при работе в домашней сети.

Резюмируем

Решение выявленных проблем безопасности 5G можно представить в виде объединения трёх подходов:

- внедрение федеративной модели идентификации и управления доступом, которая обеспечит целостность данных в сети;

- обеспечение полной видимости угроз путём реализации распределённого реестра для проверки легитимности и целостности SIM-карт;

- формирование распределённой системы безопасности без границ, решающей вопросы взаимодействия с устройствами в роуминге.

Практическая реализация этих мер требует времени и серьёзных затрат, однако развёртывание сетей 5G идёт повсюду, а значит, начинать работу над устранением уязвимостей нужно прямо сейчас.