Прежде чем мы приступим к основам VLAN, я бы попросил всех вас поставить это видео на паузу, нажать на иконку в нижнем левом углу, где написано Networking consultant, зайти на нашу страничку Facebook и поставить там лайк. Затем вернитесь к видео и нажмите на иконку King в правом нижнем углу, чтобы подписаться на наш официальный канал на YouTube. Мы постоянно добавляем новые серии, сейчас это касается курса CCNA, затем мы планируем начать курс видеоуроков CCNA Security, Network+, PMP, ITIL, Prince2 и публиковать эти замечательные серии на нашем канале.

Итак, сегодня мы поговорим об основах VLAN и ответим на 3 вопроса: что такое VLAN, зачем нам нужна VLAN и как её настроить. Я надеюсь, что после просмотра этого видеоурока вы сможете ответить на все три вопроса.

Что такое VLAN? VLAN – это аббревиатура названия «виртуальная локальная сеть». Дальше по ходу нашего урока мы рассмотрим, почему эта сеть виртуальная, но прежде чем мы перейдем к VLAN, нам нужно понять, как работает свитч. Мы еще раз повторим некоторые из вопросов, которые обсудили на предыдущих уроках.

Сначала обсудим, что представляет собой Multiple Collision Domain, или домен коллизий. Мы знаем, что этот свитч на 48 портов имеет 48 доменов коллизий. Это означает, что каждый из этих портов или устройств, подключенных к этим портам, может взаимодействовать с другим устройством на другом порту независимым образом, не оказывая друг на друга никакого влияния.

Все 48 портов этого свитча являются частями одного широковещательного домена Broadcast Domain. Это означает, что если несколько устройств подключены к нескольким портам, и одно из них ведет широковещательную передачу, то она появится на всех портах, к которым подключены остальные устройства. Именно так работает свитч.

Это как если бы люди сидели в одной комнате близко друг к другу, и когда один из них что-то громко говорит, то его слышат все остальные. Однако это совершенно неэффективно – чем больше людей будет появляться в комнате, тем шумнее она будет становиться и присутствующие перестанут слышать друг друга. Аналогичная ситуация возникает с компьютерами – чем больше устройств подключается к одной сети, тем больше становится «громкость» широкого вещания, что не позволяет установить эффективную связь.

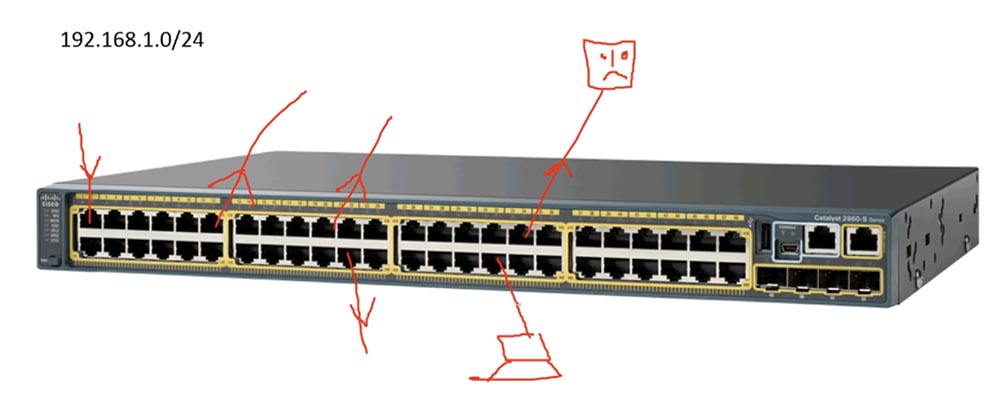

Мы знаем, что если одно из этих устройств подсоединено к сети 192.168.1.0/24, все остальные устройства являются частью этой же сети. Свитч также должен быть подсоединен к сети с таким же IP-адресом. Но тут у свитча как устройства 2 уровня OSI может возникнуть проблема. Если два устройства подсоединены к одной сети, они легко могут связаться с компьютерами друг друга. Предположим, что в нашей компании работает «плохой парень», хакер, которого я нарисую сверху. Снизу под ним расположен мой компьютер. Так вот, этому хакеру очень легко проникнуть в мой компьютер, поскольку наши компьютеры являются частью одной сети. Вот в чем состоит проблема.

Если я принадлежу к административному руководству, и этот новый парень сможет получить доступ к файлам на моем компьютере, будет совсем не хорошо. Конечно, на моем компьютере есть файрвол, защищающий от многих угроз, но хакеру не составит труда его обойти.

Вторая опасность, существующая для всех, кто является членом этого широковещательного домена, состоит в том, что если у кого-то возникнут неполадки с широковещательной передачей, эта помеха повлияет на другие устройства сети. Хотя все 48 портов могут быть подсоединены к разным хостам, сбой в работе одного хоста повлияет на остальные 47, что совсем нам не нужно.

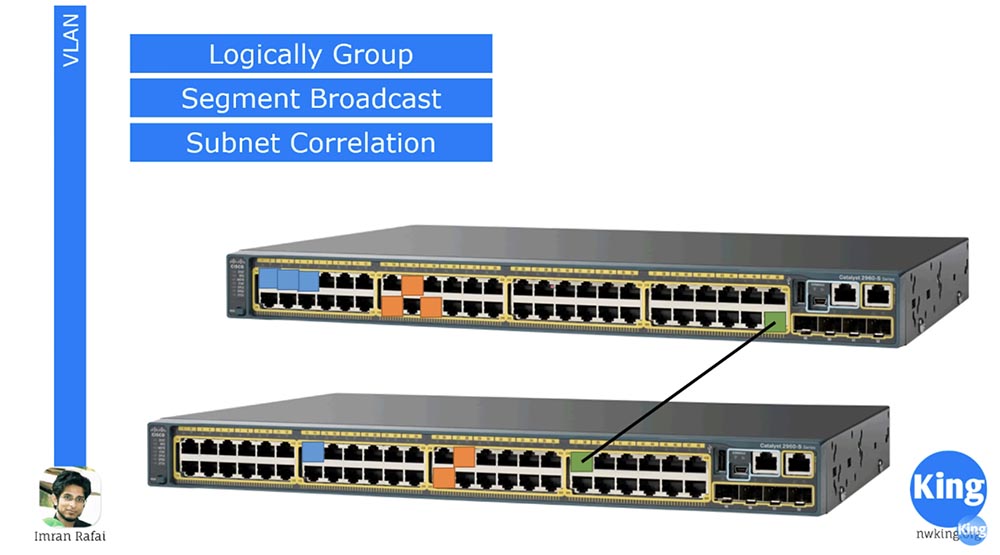

Для решения этой проблемы мы используем концепцию VLAN, или виртуальную локальную сеть. Она работает очень просто, разделяя этот один большой 48-и портовый свитч на несколько меньших свитчей.

Мы знаем, что подсети делят одну большую сеть на несколько маленьких сетей, и VLAN работает аналогичным образом. Она разделяет 48–и портовый свитч, например, на 4 свитча по 12 портов, каждый из которых является частью новой присоединенной сети. При этом мы можем использовать 12 портов для управления, 12 портов для работы IP-телефонии и так далее, то есть разделить свитч не физически, а логически, виртуально.

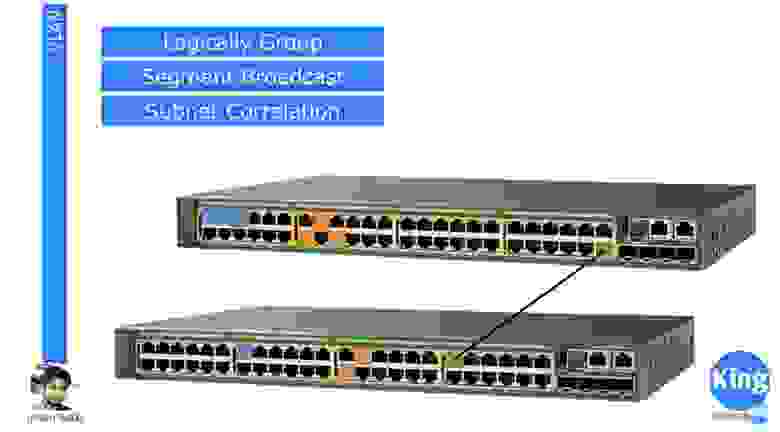

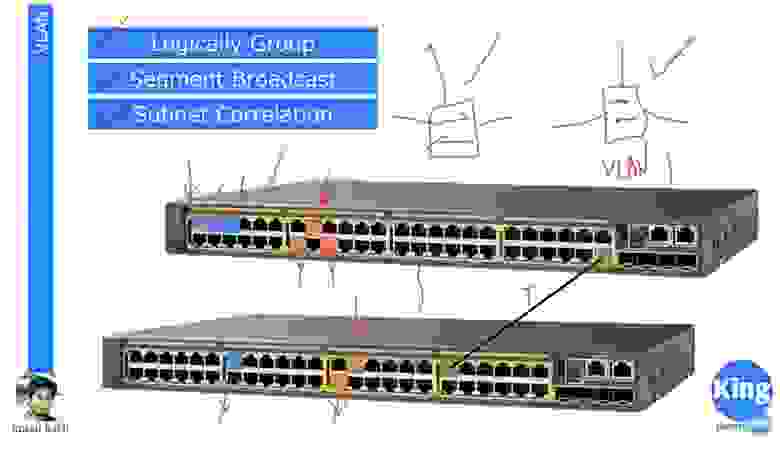

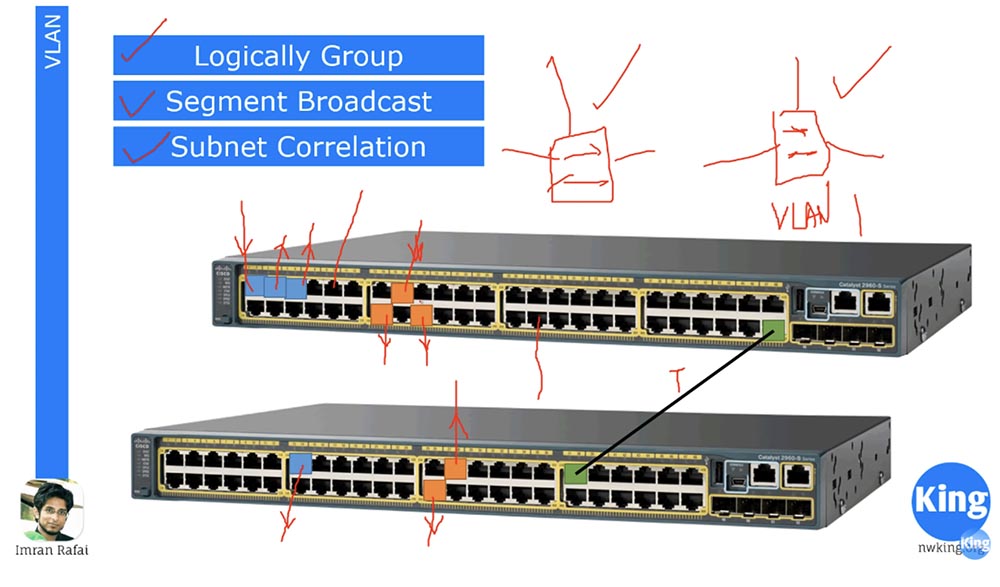

Я выделил три порта верхнего свитча, обозначенных синим цветом, для «синей» сети VLAN10, а три оранжевых порта назначил для VLAN20. Таким образом, любой трафик с одного из этих синих портов будет поступать только на другие синие порты, не затрагивая остальных портов данного свитча. Аналогично будет распространяться и трафик с оранжевых портов, то есть мы будто бы используем два разных физических свитча. Таким образом, VLAN является способом разделения свитча на несколько свитчей для разных сетей.

Я нарисовал сверху два свитча, здесь у нас имеется ситуация, когда на левом свитче задействованы соединения только синих портов для одной сети, а на правом — только оранжевых для другой сети, и эти свитчи никак не связаны друг с другом.

Допустим, вы ходите задействовать больше портов. Представим, что у нас имеется 2 здания, в каждом из которых свой управленческий штат, и два оранжевых порта нижнего свитча используются для управления. Поэтому нам нужно, чтобы эти порты были связаны со всеми оранжевыми портами других свитчей. Аналогичная ситуация с синими портами – все синие порты верхнего свитча должны иметь связь с остальными портами аналогичного цвета. Для этого нам необходимо физически связать эти два свитча в разных зданиях отдельной линией связи, на рисунке это линия между двумя портами зеленого цвета. Как мы знаем, если два свитча соединены физически, у нас образуется магистраль, или транк.

В чем же заключается разница между обычным и VLAN свитчем? Это не большая разница. Когда вы покупаете новый свитч, то по умолчанию все порты настроены на режим VLAN и являются частью одной сети, обозначаемой как VLAN1. Вот почему когда мы подсоединяем какое-то устройство к одному порту, оно оказывается соединенным со всеми остальными портами, потому что все 48 портов принадлежат одной виртуальной сети VLAN1. Но если мы настроем синие порты на работу в сети VLAN10, оранжевые – в сети VLAN20, а зеленые – VLAN1, то получим 3 разных свитча. Таким образом, использование режима виртуальной сети позволяет нам логически группировать порты под конкретные сети, разделять широковещательную передачу на части и создавать подсети. При этом каждый из портов конкретного цвета принадлежит отдельной сети. Если синие порты будут работать в сети 192.168.1.0 и оранжевые порты будут работать в сети 192.168.1.0, то не смотря на одинаковый IP-адрес, они не будут связаны друг с другом, потому что логически будут принадлежать разным свитчам. А как мы знаем, разные физические свитчи не общаются друг с другом, если не соединены общей линией связи. Таким образом, мы создаем разные подсети для разных VLAN.

Хочу обратить ваше внимание, что концепция VLAN распространяется только на свитчи. Тот, кто знаком с протоколами инкапсуляции, такими как .1Q или ISL, знает, что ни роутеры, ни компьютеры не имеют никаких VLAN. Когда вы подключает свой компьютер, например, к одному из синих портов, вы ничего не меняете в компьютере, все изменения происходят только на втором уровне OSI, уровне свитча. Когда мы настраиваем порты под работу с конкретной сетью VLAN10 или VLAN20, свитч создает базу данных VLAN. Он «записывает» себе в память, что порты 1,3 и 5 принадлежат VLAN10, 14,15 и 18 порты являются частью сети VLAN20, а остальные задействованные порты являются частями сети VLAN1. Поэтому если какой-то трафик исходит из синего порта 1, он попадает только на порты 3 и 5 этой же сети VLAN10. Свитч «смотрит» в свою базу данных и видит, что если трафик исходит от одного из оранжевых портов, он должен поступать только на оранжевые порты сети VLAN20.

Однако компьютер ничего не знает об этих сетях VLAN. Когда мы соединяем 2 свитча, то между зелеными портами образуется транк. Термин «транк» актуален только для устройств компании Cisco, остальные производителе сетевых устройств, такие, как Juniper, используют термин Tag port, или «тегированный порт». Я считаю, что название Tag port является более подходящим. Когда из этой сети исходит трафик, транк передает его на все порты следующего свитча, то есть мы соединяем два 48-и портовых свитча и получаем один 96-и портовый свитч. При этом, когда мы отсылаем трафик из VLAN10, он становится тегированным, то есть снабжается меткой, которая показывает, что он предназначен только для портов сети VLAN10. Второй свитч, получив данный трафик, считывает тег и понимает, что это трафик именно для сети VLAN10 и должен поступать только на синие порты. Точно так же «оранжевый» трафик для VLAN20 снабжен тегом, который указывает, что он предназначается для портов VLAN20 второго свитча.

Мы также упомянули инкапсуляцию, и здесь имеется два метода инкапсуляции. Первый – это .1Q, то есть когда мы организуем транк, мы должны обеспечить инкапсуляцию. Протокол инкапсуляции .1Q – это открытый стандарт, описывающий процедуру тегирования трафика. Есть и другой протокол под названием ISL, Inter-Switch link, разработанный компанией Cisco, который указывает на принадлежность трафика определенной VLAN. Все современные свитчи работают с протоколом .1Q, поэтому, достав новый свитч из коробки, вам не нужно использовать никаких команд инкапсуляции, потому что по умолчанию она осуществляется протоколом .1Q. Таким образом, после создания транка инкапсуляция трафика происходит автоматически, что позволяет считывать теги.

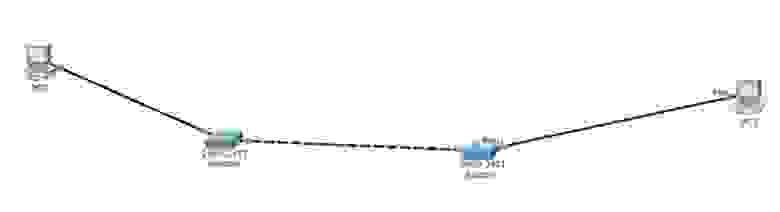

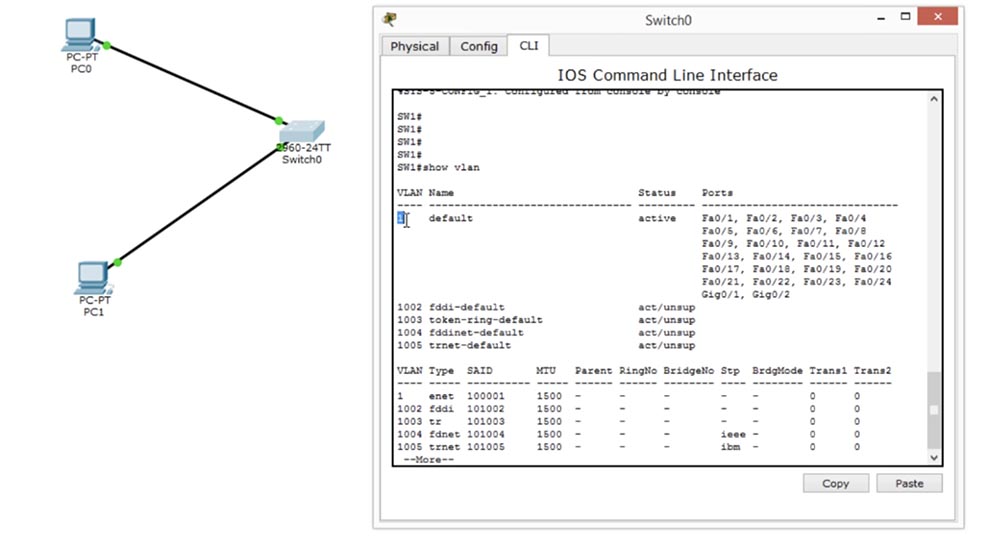

Теперь давайте приступим к настройке сети VLAN. Создадим сеть, в которой будет 2 свитча и два конечных устройства – компьютеры PC1 и PC2, которые мы соединим кабелями со свитчем #0. Начнем с основных настроек свитча Basic Configuration.

Для этого щелкнем по свитчу и зайдем в интерфейс командной строки, а затем зададим имя хоста, назвав этот свитч sw1. Теперь перейдём к настройкам первого компьютера и зададим статический IP-адрес 192.168.1.1 и маску подсети 255.255. 255.0. Адрес шлюза по умолчанию не нужен, потому что все наши устройства находятся в одной сети. Далее мы проделаем все то же самое для второго компьютера, назначив ему IP-адрес 192.168.1.2.

Теперь вернемся к первому компьютеру, чтобы пропинговать второй компьютер. Как видим, пингование прошло удачно потому что оба эти компьютеры подсоединены к одному свитчу и являются частью одной и той же сети по умолчанию VLAN1. Если сейчас посмотреть на интерфейсы свитча, мы увидим, что все порты FastEthernet от 1 до 24 и два порта GigabitEthernet настроены на VLAN #1. Однако такая излишняя доступность не нужна, поэтому мы входим в настройки свитча и вводим команду show vlan, чтобы посмотреть на базу данных виртуальных сетей.

Вы видите здесь название сети VLAN1и то, что все порты свитча принадлежат этой сети. Это означает, что можно подсоединиться к любому порту, и все они смогут «общаться» друг с другом, потому что являются частью одной и той же сети.

Мы изменим эту ситуацию, для этого сначала создадим две виртуальные сети, то есть добавим VLAN10. Для создания виртуальной сети используется команда вида «vlan номер сети».

Как видите, при попытке создать сеть система выдала сообщение с перечнем команд конфигурации VLAN, которые нужно использовать для этого действия:

exit – применить изменения и выйти из настроек;

name – ввести пользовательское название VLAN;

no – отменить команду или установить её по умолчанию.

Это означает, что перед тем, как ввести команду создать VLAN, нужно ввести команду name, которая включает режим управления названиями, а затем перейти к созданию новой сети. При этом система выдает подсказку, что номер сети VLAN можно назначить в диапазоне от 1 до 1005.

Итак, теперь мы вводим команду создать сеть VLAN под номером 20 – vlan 20, а затем задаем ей название для пользователя, которое показывает, что это за сеть. В нашем случае мы используем команду name Employees, или сеть для сотрудников компании.

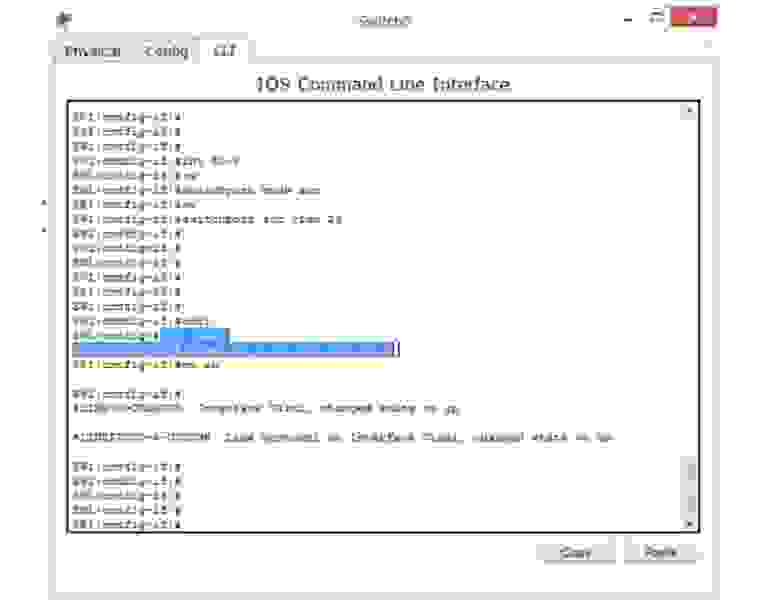

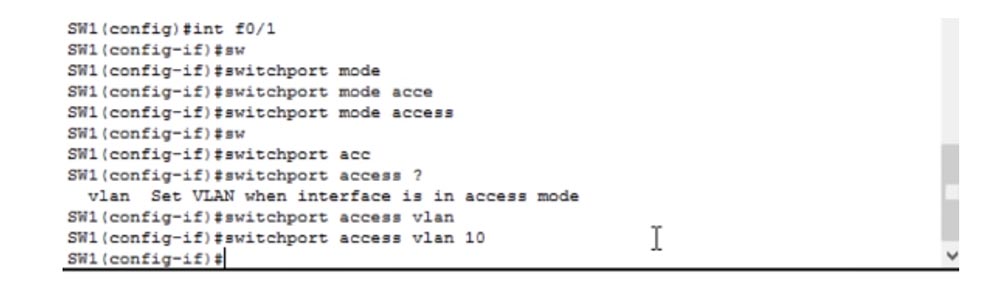

Теперь нам нужно назначить для этой VLAN конкретный порт. Мы заходим в режим настроек свитча int f0/1, затем вручную переводим порт в режим Access командой switchport mode access и указываем, какой именно порт нужно перевести в этот режим – это порт для сети VLAN10.

Мы видим, что после этого цвет точки соединения PC0 и свитча, цвет порта, поменялся с зеленого на оранжевый. Он опять станет зеленым, как только изменения настроек войдут в силу. Попытаемся пропинговать второй компьютер. Мы не вносили никаких изменений в настройки сети для компьютеров, они по-прежнему имеют IP-адреса 192.168.1.1 и 192.168.1.2. Но если мы попытаемся с компьютера PC0 пропинговать компьютер PC1, у нас ничего не получится, потому что теперь эти компьютеры принадлежат к разным сетям: первый к VLAN10, второй – к native VLAN1.

Вернемся к интерфейсу свитча и настроим второй порт. Для этого я введу команду int f0/2 и повторю для сети VLAN 20 те же шаги, что и при настройке предыдущей виртуальной сети.

Мы видим, что теперь нижний порт свитча, к которому подсоединен второй компьютер, так же поменял свой цвет с зеленого на оранжевый – должно пройти несколько секунд, прежде чем изменения в настройках войдут в силу и он опять станет зеленым. Если снова запустить пингование второго компьютера, у нас ничего не получится, потому что компьютеры по-прежнему принадлежат к разным сетям, только PC1 теперь является частью не VLAN1, а VLAN20.

Таким образом, вы разделили один физический свитч на два разных логических свитча. Вы видите, что сейчас цвет порта поменялся с оранжевого на зеленый, порт заработал, но все равно не пингуется, потому что принадлежит к другой сети.

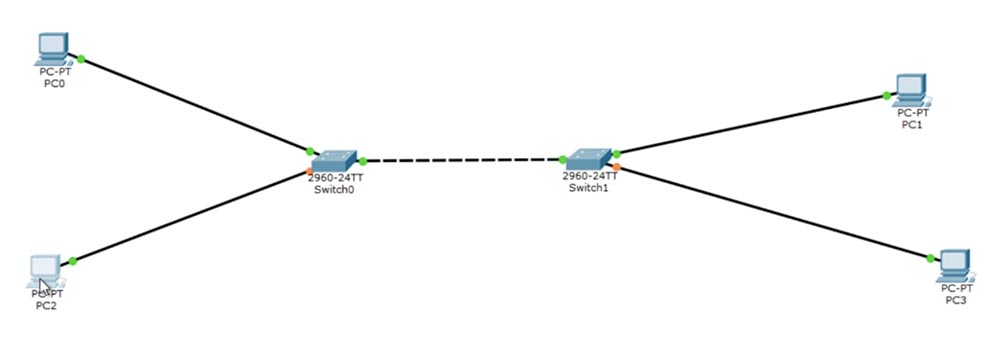

Внесем изменения в нашу схему – отсоединим компьютер PC1 от первого свитча и подключим его ко второму свитчу, а сами свитчи соединим кабелем.

Для того, чтобы установить между ними связь, я войду в настройки второго свитча и создам VLAN10, присвоив ей название Management, то есть сеть управления. Затем я включу режим Access и укажу, что этот режим предназначен для сети VLAN10. Теперь цвет портов, через которые соединены свитчи, изменился с оранжевого на зеленый, потому что они оба настроены на VLAN10. Сейчас нам нужно создать транк между обоими свитчами. Оба эти порта являются Fa0/2, поэтому нужно создать транк для порта Fa0/2 первого свитча, используя команду switchport mode trunk. То же самое нужно проделать для второго свитча, после чего между этими двумя портами образуется транк.

Теперь, если я захочу пропинговать с первого компьютера компьютер PC1, все получится, потому что связь между PC0 и свитчем #0 – это сеть VLAN10, между свитчем #1 и PC1 тоже VLAN10, а оба свитча соединены транком.

Итак, если устройства расположены в разных сетях VLAN, то они не связаны друг с другом, а если в одной сети, то между ними можно осуществить свободный обмен трафиком. Попробуем добавить к каждому свитчу еще по одному устройству.

В сетевых настройках добавленного компьютера PC2 я установлю IP-адрес 192.168.2.1, а в настройках PC3 – адрес 192.168.2.2. При этом порты, к которым подсоединены эти два ПК, получат обозначение Fa0/3. В настройках свитча #0 мы установим режим Access и укажем, что данный порт предназначен для VLAN20, и то же самое проделаем для свитча #1.

Если я использую команду switchport access vlan 20, а сеть VLAN20 еще не создана, система выдаст ошибку вида «Access VLAN does not exist”, потому что свитчи настроены на работу только с VLAN10.

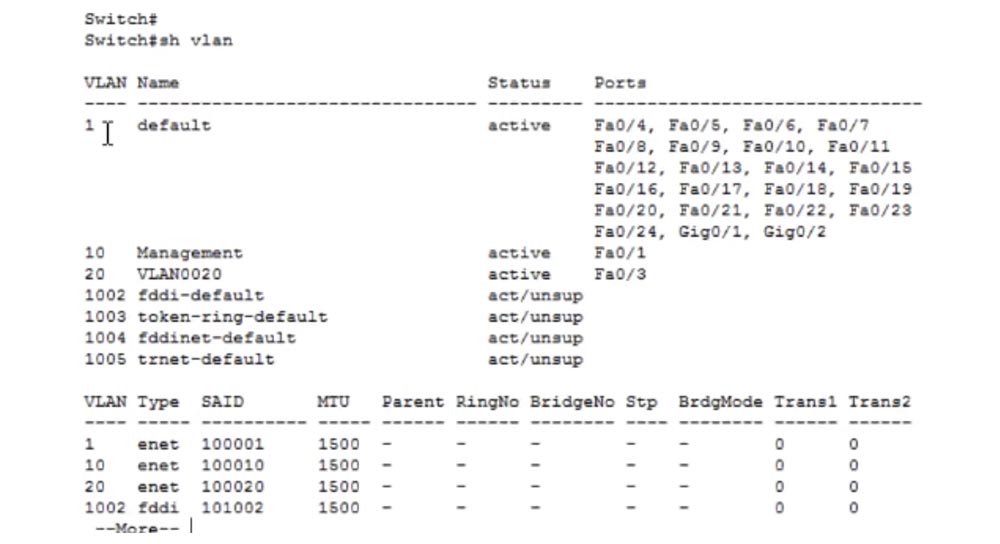

Давайте создадим VLAN20. Я использую команду «показать VLAN», чтобы просмотреть базу данных виртуальных сетей.

Вы видите, что сетью по умолчанию является VLAN1, к которой подсоединены порты от Fa0/4 до Fa0/24 и Gig0/1, Gig0/2. Виртуальная сеть под номером 10 с названием Management подключена к порту Fa0/1, а сеть VLAN под номером 20 с названием по умолчанию VLAN0020 подключена к порту Fa0/3.

В принципе, название сети не имеет значения, главное, чтобы оно не повторялось для разных сетей. Если я хочу заменить имя сети, которое система присваивает по умолчанию, я использую команду vlan 20 и name Employees. Я могу поменять это имя на другое, например, на IPphones, и если мы пропингуем IP-адрес 192.168.2.2, то увидим, что имя VLAN не имеет никакого значения.

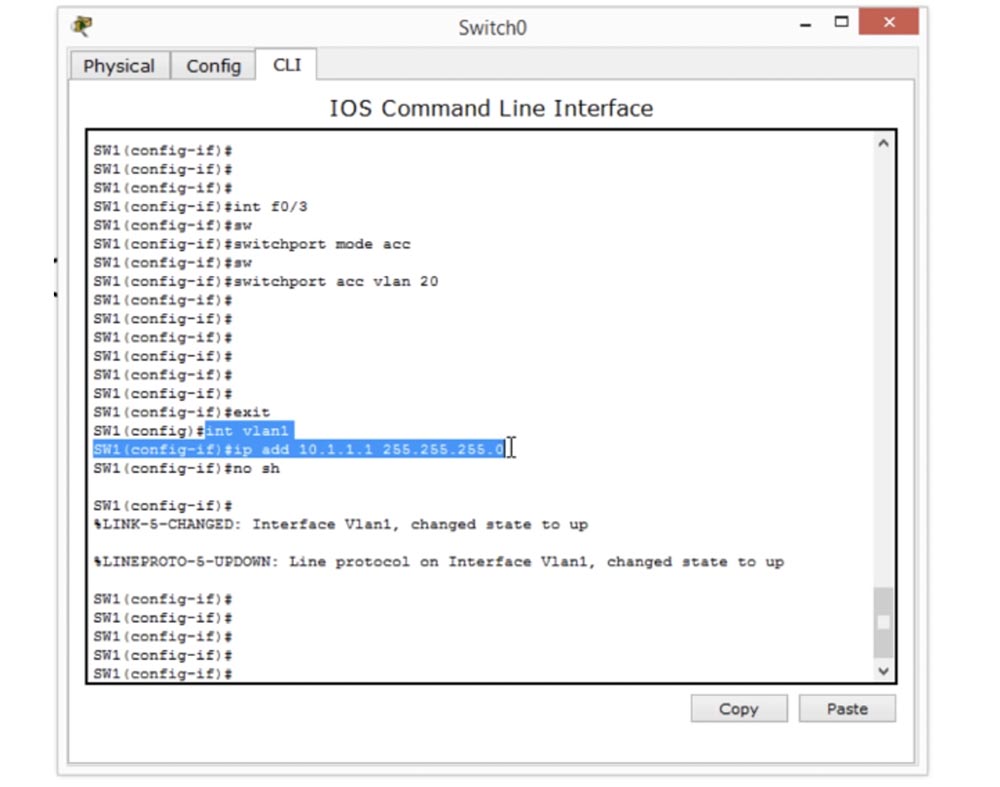

Последнее, что я хочу упомянуть – это назначение Management IP, о котором мы говорили на последнем уроке. Для этого мы используем команду int vlan1 и вводим IP-адрес 10.1.1.1 и маску подсети 255.255.255.0, а затем добавляем команду no shutdown. Мы назначили Management IP не для всего свитча, а только для портов VLAN1, то есть назначили IP-адрес, с которого осуществляется управление сетью VLAN1. Если мы хотим осуществить управление VLAN2, нам нужно создать соответствующий интерфейс для VLAN2. В нашем случае имеются синие порты VLAN10 и оранжевые порты VLAN20, которым соответствуют адреса 192.168.1.0 и 192.168.2.0.

VLAN10 должна иметь адреса, расположенные в этом же диапазоне, чтобы к ней могли подсоединятся соответствующие устройства. Аналогичная настройка должна быть произведена и для VLAN20.

В этом окне командной строки свитча показаны настройки интерфейса для VLAN1, то есть native VLAN.

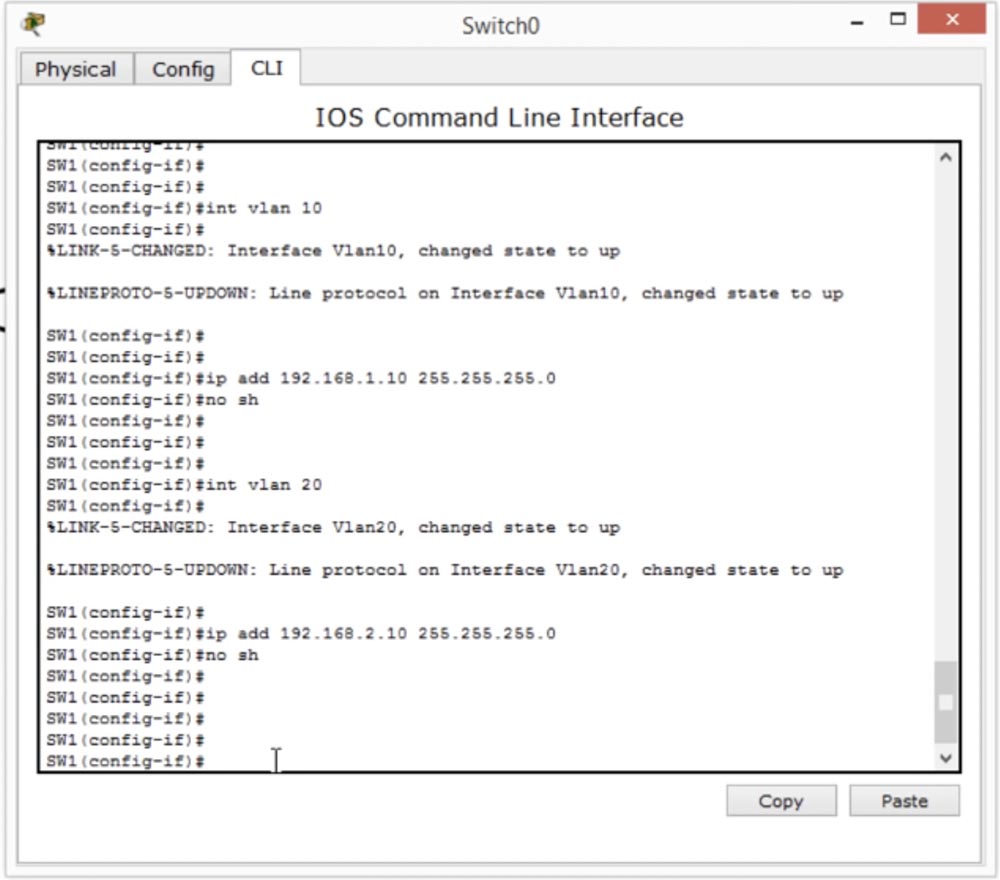

Для того, чтобы настроить Management IP для VLAN10, мы должны создать интерфейс int vlan 10, а затем добавить IP-адрес 192.168.1.10 и маску подсети 255.255.255.0.

Для настройки VLAN20, мы должны создать интерфейс int vlan 20, а затем добавить IP-адрес 192.168.2.10 и маску подсети 255.255.255.0.

Зачем это нужно? Если компьютер PC0 и верхний левый порт свитча #0 принадлежат к сети 192.168.1.0, PC2 относится к сети 192.168.2.0 и подключен к порту native VLAN1, который относится к сети 10.1.1.1, то PC0 не может установить связь с этим свитчем по протоколу SSH, потому что они принадлежат к разным сетям. Поэтому для того, чтобы PC0 мог связаться со свитчем по протоколу SSH или Telnet, мы должны предоставить ему доступ Access. Вот зачем нам нужно управление сетью.

Мы должны иметь возможность связать PC0 с помощью SSH или Telnet с IP-адресом интерфейса VLAN20 и внести любые нужные нам изменения через SSH. Таким образом, Management IP необходим именно для настройки VLAN, потому что каждая виртуальная сеть должна иметь свое собственное управление доступом.

В сегодняшнем видео мы обсудили много вопросов: основные настройки свитча, создание сетей VLAN, назначение портов VLAN, назначение Management IP для сетей VLAN и настройку транков. Пусть вас не смущает, если вы чего-то не поняли, это естественно, потому что VLAN является очень сложной и обширной темой, к которой мы будем возвращаться в следующих уроках. Я гарантирую, что с моей помощью вы сможете стать «мастерами» VLAN, но смысл этого урока был в том, чтобы разъяснить вам 3 вопроса: что такое сети VLAN, зачем они нам нужны и как их настраивать.

Спасибо, что остаётесь с нами. Вам нравятся наши статьи? Хотите видеть больше интересных материалов? Поддержите нас оформив заказ или порекомендовав знакомым, 30% скидка для пользователей Хабра на уникальный аналог entry-level серверов, который был придуман нами для Вас: Вся правда о VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps от $20 или как правильно делить сервер? (доступны варианты с RAID1 и RAID10, до 24 ядер и до 40GB DDR4).

Dell R730xd в 2 раза дешевле? Только у нас 2 х Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 ТВ от $199 в Нидерландах! Dell R420 — 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB — от $99! Читайте о том Как построить инфраструктуру корп. класса c применением серверов Dell R730xd Е5-2650 v4 стоимостью 9000 евро за копейки?

Итак, сегодня мы поговорим об основах VLAN и ответим на 3 вопроса: что такое VLAN, зачем нам нужна VLAN и как её настроить. Я надеюсь, что после просмотра этого видеоурока вы сможете ответить на все три вопроса.

Что такое VLAN? VLAN – это аббревиатура названия «виртуальная локальная сеть». Дальше по ходу нашего урока мы рассмотрим, почему эта сеть виртуальная, но прежде чем мы перейдем к VLAN, нам нужно понять, как работает свитч. Мы еще раз повторим некоторые из вопросов, которые обсудили на предыдущих уроках.

Сначала обсудим, что представляет собой Multiple Collision Domain, или домен коллизий. Мы знаем, что этот свитч на 48 портов имеет 48 доменов коллизий. Это означает, что каждый из этих портов или устройств, подключенных к этим портам, может взаимодействовать с другим устройством на другом порту независимым образом, не оказывая друг на друга никакого влияния.

Все 48 портов этого свитча являются частями одного широковещательного домена Broadcast Domain. Это означает, что если несколько устройств подключены к нескольким портам, и одно из них ведет широковещательную передачу, то она появится на всех портах, к которым подключены остальные устройства. Именно так работает свитч.

Это как если бы люди сидели в одной комнате близко друг к другу, и когда один из них что-то громко говорит, то его слышат все остальные. Однако это совершенно неэффективно – чем больше людей будет появляться в комнате, тем шумнее она будет становиться и присутствующие перестанут слышать друг друга. Аналогичная ситуация возникает с компьютерами – чем больше устройств подключается к одной сети, тем больше становится «громкость» широкого вещания, что не позволяет установить эффективную связь.

Мы знаем, что если одно из этих устройств подсоединено к сети 192.168.1.0/24, все остальные устройства являются частью этой же сети. Свитч также должен быть подсоединен к сети с таким же IP-адресом. Но тут у свитча как устройства 2 уровня OSI может возникнуть проблема. Если два устройства подсоединены к одной сети, они легко могут связаться с компьютерами друг друга. Предположим, что в нашей компании работает «плохой парень», хакер, которого я нарисую сверху. Снизу под ним расположен мой компьютер. Так вот, этому хакеру очень легко проникнуть в мой компьютер, поскольку наши компьютеры являются частью одной сети. Вот в чем состоит проблема.

Если я принадлежу к административному руководству, и этот новый парень сможет получить доступ к файлам на моем компьютере, будет совсем не хорошо. Конечно, на моем компьютере есть файрвол, защищающий от многих угроз, но хакеру не составит труда его обойти.

Вторая опасность, существующая для всех, кто является членом этого широковещательного домена, состоит в том, что если у кого-то возникнут неполадки с широковещательной передачей, эта помеха повлияет на другие устройства сети. Хотя все 48 портов могут быть подсоединены к разным хостам, сбой в работе одного хоста повлияет на остальные 47, что совсем нам не нужно.

Для решения этой проблемы мы используем концепцию VLAN, или виртуальную локальную сеть. Она работает очень просто, разделяя этот один большой 48-и портовый свитч на несколько меньших свитчей.

Мы знаем, что подсети делят одну большую сеть на несколько маленьких сетей, и VLAN работает аналогичным образом. Она разделяет 48–и портовый свитч, например, на 4 свитча по 12 портов, каждый из которых является частью новой присоединенной сети. При этом мы можем использовать 12 портов для управления, 12 портов для работы IP-телефонии и так далее, то есть разделить свитч не физически, а логически, виртуально.

Я выделил три порта верхнего свитча, обозначенных синим цветом, для «синей» сети VLAN10, а три оранжевых порта назначил для VLAN20. Таким образом, любой трафик с одного из этих синих портов будет поступать только на другие синие порты, не затрагивая остальных портов данного свитча. Аналогично будет распространяться и трафик с оранжевых портов, то есть мы будто бы используем два разных физических свитча. Таким образом, VLAN является способом разделения свитча на несколько свитчей для разных сетей.

Я нарисовал сверху два свитча, здесь у нас имеется ситуация, когда на левом свитче задействованы соединения только синих портов для одной сети, а на правом — только оранжевых для другой сети, и эти свитчи никак не связаны друг с другом.

Допустим, вы ходите задействовать больше портов. Представим, что у нас имеется 2 здания, в каждом из которых свой управленческий штат, и два оранжевых порта нижнего свитча используются для управления. Поэтому нам нужно, чтобы эти порты были связаны со всеми оранжевыми портами других свитчей. Аналогичная ситуация с синими портами – все синие порты верхнего свитча должны иметь связь с остальными портами аналогичного цвета. Для этого нам необходимо физически связать эти два свитча в разных зданиях отдельной линией связи, на рисунке это линия между двумя портами зеленого цвета. Как мы знаем, если два свитча соединены физически, у нас образуется магистраль, или транк.

В чем же заключается разница между обычным и VLAN свитчем? Это не большая разница. Когда вы покупаете новый свитч, то по умолчанию все порты настроены на режим VLAN и являются частью одной сети, обозначаемой как VLAN1. Вот почему когда мы подсоединяем какое-то устройство к одному порту, оно оказывается соединенным со всеми остальными портами, потому что все 48 портов принадлежат одной виртуальной сети VLAN1. Но если мы настроем синие порты на работу в сети VLAN10, оранжевые – в сети VLAN20, а зеленые – VLAN1, то получим 3 разных свитча. Таким образом, использование режима виртуальной сети позволяет нам логически группировать порты под конкретные сети, разделять широковещательную передачу на части и создавать подсети. При этом каждый из портов конкретного цвета принадлежит отдельной сети. Если синие порты будут работать в сети 192.168.1.0 и оранжевые порты будут работать в сети 192.168.1.0, то не смотря на одинаковый IP-адрес, они не будут связаны друг с другом, потому что логически будут принадлежать разным свитчам. А как мы знаем, разные физические свитчи не общаются друг с другом, если не соединены общей линией связи. Таким образом, мы создаем разные подсети для разных VLAN.

Хочу обратить ваше внимание, что концепция VLAN распространяется только на свитчи. Тот, кто знаком с протоколами инкапсуляции, такими как .1Q или ISL, знает, что ни роутеры, ни компьютеры не имеют никаких VLAN. Когда вы подключает свой компьютер, например, к одному из синих портов, вы ничего не меняете в компьютере, все изменения происходят только на втором уровне OSI, уровне свитча. Когда мы настраиваем порты под работу с конкретной сетью VLAN10 или VLAN20, свитч создает базу данных VLAN. Он «записывает» себе в память, что порты 1,3 и 5 принадлежат VLAN10, 14,15 и 18 порты являются частью сети VLAN20, а остальные задействованные порты являются частями сети VLAN1. Поэтому если какой-то трафик исходит из синего порта 1, он попадает только на порты 3 и 5 этой же сети VLAN10. Свитч «смотрит» в свою базу данных и видит, что если трафик исходит от одного из оранжевых портов, он должен поступать только на оранжевые порты сети VLAN20.

Однако компьютер ничего не знает об этих сетях VLAN. Когда мы соединяем 2 свитча, то между зелеными портами образуется транк. Термин «транк» актуален только для устройств компании Cisco, остальные производителе сетевых устройств, такие, как Juniper, используют термин Tag port, или «тегированный порт». Я считаю, что название Tag port является более подходящим. Когда из этой сети исходит трафик, транк передает его на все порты следующего свитча, то есть мы соединяем два 48-и портовых свитча и получаем один 96-и портовый свитч. При этом, когда мы отсылаем трафик из VLAN10, он становится тегированным, то есть снабжается меткой, которая показывает, что он предназначен только для портов сети VLAN10. Второй свитч, получив данный трафик, считывает тег и понимает, что это трафик именно для сети VLAN10 и должен поступать только на синие порты. Точно так же «оранжевый» трафик для VLAN20 снабжен тегом, который указывает, что он предназначается для портов VLAN20 второго свитча.

Мы также упомянули инкапсуляцию, и здесь имеется два метода инкапсуляции. Первый – это .1Q, то есть когда мы организуем транк, мы должны обеспечить инкапсуляцию. Протокол инкапсуляции .1Q – это открытый стандарт, описывающий процедуру тегирования трафика. Есть и другой протокол под названием ISL, Inter-Switch link, разработанный компанией Cisco, который указывает на принадлежность трафика определенной VLAN. Все современные свитчи работают с протоколом .1Q, поэтому, достав новый свитч из коробки, вам не нужно использовать никаких команд инкапсуляции, потому что по умолчанию она осуществляется протоколом .1Q. Таким образом, после создания транка инкапсуляция трафика происходит автоматически, что позволяет считывать теги.

Теперь давайте приступим к настройке сети VLAN. Создадим сеть, в которой будет 2 свитча и два конечных устройства – компьютеры PC1 и PC2, которые мы соединим кабелями со свитчем #0. Начнем с основных настроек свитча Basic Configuration.

Для этого щелкнем по свитчу и зайдем в интерфейс командной строки, а затем зададим имя хоста, назвав этот свитч sw1. Теперь перейдём к настройкам первого компьютера и зададим статический IP-адрес 192.168.1.1 и маску подсети 255.255. 255.0. Адрес шлюза по умолчанию не нужен, потому что все наши устройства находятся в одной сети. Далее мы проделаем все то же самое для второго компьютера, назначив ему IP-адрес 192.168.1.2.

Теперь вернемся к первому компьютеру, чтобы пропинговать второй компьютер. Как видим, пингование прошло удачно потому что оба эти компьютеры подсоединены к одному свитчу и являются частью одной и той же сети по умолчанию VLAN1. Если сейчас посмотреть на интерфейсы свитча, мы увидим, что все порты FastEthernet от 1 до 24 и два порта GigabitEthernet настроены на VLAN #1. Однако такая излишняя доступность не нужна, поэтому мы входим в настройки свитча и вводим команду show vlan, чтобы посмотреть на базу данных виртуальных сетей.

Вы видите здесь название сети VLAN1и то, что все порты свитча принадлежат этой сети. Это означает, что можно подсоединиться к любому порту, и все они смогут «общаться» друг с другом, потому что являются частью одной и той же сети.

Мы изменим эту ситуацию, для этого сначала создадим две виртуальные сети, то есть добавим VLAN10. Для создания виртуальной сети используется команда вида «vlan номер сети».

Как видите, при попытке создать сеть система выдала сообщение с перечнем команд конфигурации VLAN, которые нужно использовать для этого действия:

exit – применить изменения и выйти из настроек;

name – ввести пользовательское название VLAN;

no – отменить команду или установить её по умолчанию.

Это означает, что перед тем, как ввести команду создать VLAN, нужно ввести команду name, которая включает режим управления названиями, а затем перейти к созданию новой сети. При этом система выдает подсказку, что номер сети VLAN можно назначить в диапазоне от 1 до 1005.

Итак, теперь мы вводим команду создать сеть VLAN под номером 20 – vlan 20, а затем задаем ей название для пользователя, которое показывает, что это за сеть. В нашем случае мы используем команду name Employees, или сеть для сотрудников компании.

Теперь нам нужно назначить для этой VLAN конкретный порт. Мы заходим в режим настроек свитча int f0/1, затем вручную переводим порт в режим Access командой switchport mode access и указываем, какой именно порт нужно перевести в этот режим – это порт для сети VLAN10.

Мы видим, что после этого цвет точки соединения PC0 и свитча, цвет порта, поменялся с зеленого на оранжевый. Он опять станет зеленым, как только изменения настроек войдут в силу. Попытаемся пропинговать второй компьютер. Мы не вносили никаких изменений в настройки сети для компьютеров, они по-прежнему имеют IP-адреса 192.168.1.1 и 192.168.1.2. Но если мы попытаемся с компьютера PC0 пропинговать компьютер PC1, у нас ничего не получится, потому что теперь эти компьютеры принадлежат к разным сетям: первый к VLAN10, второй – к native VLAN1.

Вернемся к интерфейсу свитча и настроим второй порт. Для этого я введу команду int f0/2 и повторю для сети VLAN 20 те же шаги, что и при настройке предыдущей виртуальной сети.

Мы видим, что теперь нижний порт свитча, к которому подсоединен второй компьютер, так же поменял свой цвет с зеленого на оранжевый – должно пройти несколько секунд, прежде чем изменения в настройках войдут в силу и он опять станет зеленым. Если снова запустить пингование второго компьютера, у нас ничего не получится, потому что компьютеры по-прежнему принадлежат к разным сетям, только PC1 теперь является частью не VLAN1, а VLAN20.

Таким образом, вы разделили один физический свитч на два разных логических свитча. Вы видите, что сейчас цвет порта поменялся с оранжевого на зеленый, порт заработал, но все равно не пингуется, потому что принадлежит к другой сети.

Внесем изменения в нашу схему – отсоединим компьютер PC1 от первого свитча и подключим его ко второму свитчу, а сами свитчи соединим кабелем.

Для того, чтобы установить между ними связь, я войду в настройки второго свитча и создам VLAN10, присвоив ей название Management, то есть сеть управления. Затем я включу режим Access и укажу, что этот режим предназначен для сети VLAN10. Теперь цвет портов, через которые соединены свитчи, изменился с оранжевого на зеленый, потому что они оба настроены на VLAN10. Сейчас нам нужно создать транк между обоими свитчами. Оба эти порта являются Fa0/2, поэтому нужно создать транк для порта Fa0/2 первого свитча, используя команду switchport mode trunk. То же самое нужно проделать для второго свитча, после чего между этими двумя портами образуется транк.

Теперь, если я захочу пропинговать с первого компьютера компьютер PC1, все получится, потому что связь между PC0 и свитчем #0 – это сеть VLAN10, между свитчем #1 и PC1 тоже VLAN10, а оба свитча соединены транком.

Итак, если устройства расположены в разных сетях VLAN, то они не связаны друг с другом, а если в одной сети, то между ними можно осуществить свободный обмен трафиком. Попробуем добавить к каждому свитчу еще по одному устройству.

В сетевых настройках добавленного компьютера PC2 я установлю IP-адрес 192.168.2.1, а в настройках PC3 – адрес 192.168.2.2. При этом порты, к которым подсоединены эти два ПК, получат обозначение Fa0/3. В настройках свитча #0 мы установим режим Access и укажем, что данный порт предназначен для VLAN20, и то же самое проделаем для свитча #1.

Если я использую команду switchport access vlan 20, а сеть VLAN20 еще не создана, система выдаст ошибку вида «Access VLAN does not exist”, потому что свитчи настроены на работу только с VLAN10.

Давайте создадим VLAN20. Я использую команду «показать VLAN», чтобы просмотреть базу данных виртуальных сетей.

Вы видите, что сетью по умолчанию является VLAN1, к которой подсоединены порты от Fa0/4 до Fa0/24 и Gig0/1, Gig0/2. Виртуальная сеть под номером 10 с названием Management подключена к порту Fa0/1, а сеть VLAN под номером 20 с названием по умолчанию VLAN0020 подключена к порту Fa0/3.

В принципе, название сети не имеет значения, главное, чтобы оно не повторялось для разных сетей. Если я хочу заменить имя сети, которое система присваивает по умолчанию, я использую команду vlan 20 и name Employees. Я могу поменять это имя на другое, например, на IPphones, и если мы пропингуем IP-адрес 192.168.2.2, то увидим, что имя VLAN не имеет никакого значения.

Последнее, что я хочу упомянуть – это назначение Management IP, о котором мы говорили на последнем уроке. Для этого мы используем команду int vlan1 и вводим IP-адрес 10.1.1.1 и маску подсети 255.255.255.0, а затем добавляем команду no shutdown. Мы назначили Management IP не для всего свитча, а только для портов VLAN1, то есть назначили IP-адрес, с которого осуществляется управление сетью VLAN1. Если мы хотим осуществить управление VLAN2, нам нужно создать соответствующий интерфейс для VLAN2. В нашем случае имеются синие порты VLAN10 и оранжевые порты VLAN20, которым соответствуют адреса 192.168.1.0 и 192.168.2.0.

VLAN10 должна иметь адреса, расположенные в этом же диапазоне, чтобы к ней могли подсоединятся соответствующие устройства. Аналогичная настройка должна быть произведена и для VLAN20.

В этом окне командной строки свитча показаны настройки интерфейса для VLAN1, то есть native VLAN.

Для того, чтобы настроить Management IP для VLAN10, мы должны создать интерфейс int vlan 10, а затем добавить IP-адрес 192.168.1.10 и маску подсети 255.255.255.0.

Для настройки VLAN20, мы должны создать интерфейс int vlan 20, а затем добавить IP-адрес 192.168.2.10 и маску подсети 255.255.255.0.

Зачем это нужно? Если компьютер PC0 и верхний левый порт свитча #0 принадлежат к сети 192.168.1.0, PC2 относится к сети 192.168.2.0 и подключен к порту native VLAN1, который относится к сети 10.1.1.1, то PC0 не может установить связь с этим свитчем по протоколу SSH, потому что они принадлежат к разным сетям. Поэтому для того, чтобы PC0 мог связаться со свитчем по протоколу SSH или Telnet, мы должны предоставить ему доступ Access. Вот зачем нам нужно управление сетью.

Мы должны иметь возможность связать PC0 с помощью SSH или Telnet с IP-адресом интерфейса VLAN20 и внести любые нужные нам изменения через SSH. Таким образом, Management IP необходим именно для настройки VLAN, потому что каждая виртуальная сеть должна иметь свое собственное управление доступом.

В сегодняшнем видео мы обсудили много вопросов: основные настройки свитча, создание сетей VLAN, назначение портов VLAN, назначение Management IP для сетей VLAN и настройку транков. Пусть вас не смущает, если вы чего-то не поняли, это естественно, потому что VLAN является очень сложной и обширной темой, к которой мы будем возвращаться в следующих уроках. Я гарантирую, что с моей помощью вы сможете стать «мастерами» VLAN, но смысл этого урока был в том, чтобы разъяснить вам 3 вопроса: что такое сети VLAN, зачем они нам нужны и как их настраивать.

Спасибо, что остаётесь с нами. Вам нравятся наши статьи? Хотите видеть больше интересных материалов? Поддержите нас оформив заказ или порекомендовав знакомым, 30% скидка для пользователей Хабра на уникальный аналог entry-level серверов, который был придуман нами для Вас: Вся правда о VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps от $20 или как правильно делить сервер? (доступны варианты с RAID1 и RAID10, до 24 ядер и до 40GB DDR4).

Dell R730xd в 2 раза дешевле? Только у нас 2 х Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 ТВ от $199 в Нидерландах! Dell R420 — 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB — от $99! Читайте о том Как построить инфраструктуру корп. класса c применением серверов Dell R730xd Е5-2650 v4 стоимостью 9000 евро за копейки?