Реальность такова, что безопасникам приходится работать на два фронта: предотвращать угрозы ИБ и в то же время поддерживать юридическую защиту компании. Если с необходимостью первого все понятно, то второе снижает риск привлечения руководства к административной и уголовной ответственности. Проще говоря, спасает от штрафов, закрытия компании и прочих неприятностей. Так что без знания законов не обойтись.

Увы, систему законодательства в области защиты информации нельзя назвать понятной. Это кафкианское чудище, которое с трудом помещается в голове.

Под федеральными законами располагаются сотни постановлений правительства, указов президента, требований ФСТЭК, стандартов, методичек и информационных сообщений. В этом лабиринте сложно ориентироваться без постоянной практики.

Разные виды актов образуют иерархию и связаны между собой, но это только все усложняет

Часто, когда перед вами стоит конкретная задача, непонятно, с чего начать распутывать этот клубок. Конечно, можно читать все подряд, но это верный способ сойти с ума и просто пустая трата времени.

Для себя и наших клиентов мы рисуем памятки, которые помогают сориентироваться в ситуации.

Схема базовых нормативных актов в области защиты информации. Картинка кликабельная и в большом разрешении, но pdf-версия удобнее. В ней есть прямые ссылки на документы

Во главе схемы Федеральный закон «Об информации, информационных технологиях и о защите информации» (от 27.07.2006 N 149-ФЗ).

Здесь изображены далеко не все связанные с ним документы, а только те, что необходимы большинству наших клиентов в повседневной работе. Они касаются ГИС, ИСПДн, вопросов сертификации СЗИ, определения актуальности угроз.

Схема не включает банковскую, налоговую и другие виды тайн, защиту информации в КИИ, АСУ ТП и безопасность информации в финансовых организациях (если вам будет интересно, поговорим об этих направлениях в следующий раз). Но даже с такими ограничениями схема выглядит запутанно, так что будем разбираться на конкретном примере.

Как пользоваться схемой

Допустим, в интернет-магазине скоро откроется личный кабинет для клиентов. Там будут поля: имя, фамилия, телефон, адрес и т. д. В такой ситуации штатный безопасник должен разобраться, какие обязательства берет на себя компания, собирая эти данные, чем это грозит, и какие требования закона необходимо выполнить.

Такие исследования начинаются с 149-го Федерального закона. В нем, в статье 9, сказано, что существует информация ограниченного доступа. Ее можно разделить на государственную тайну и конфиденциальную информацию (информацию, не составляющую гостайну).

Вряд ли наш интернет-магазин имеет дело с гостайной, разве что он приторговывает запчастями для оборонки, поэтому идем направо.

Если не знаете, что относится к конфиденциальной информации, задержитесь и загляните в Указ президента «Об утверждении перечня сведений конфиденциального характера» (от 6 марта 1997 г. N 188).

Это справочный документ, никаких особых указаний там нет. Но из перечня ясно, что в конфиденциальную информацию входит целое семейство тайн: коммерческая, служебная, профессиональная и многие другие. Всего более 50 разновидностей. Каждой посвящен отдельный нормативный акт, например Федеральные закон «О коммерческой тайне» (от 29.07.2004 № 98-ФЗ).

В случае с личным кабинетом на сайте интернет-магазина не все так просто, ведь мы имеем дело с персональными данными.

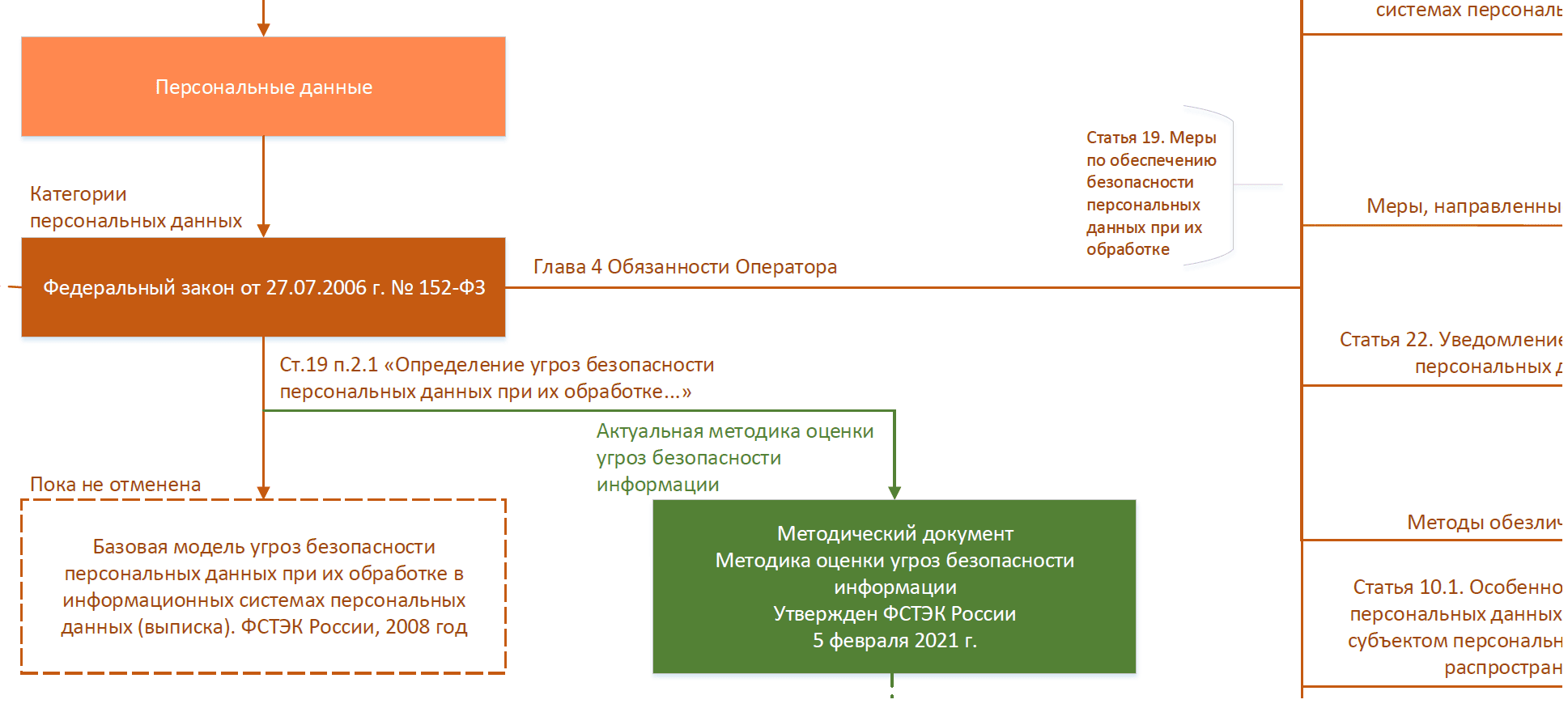

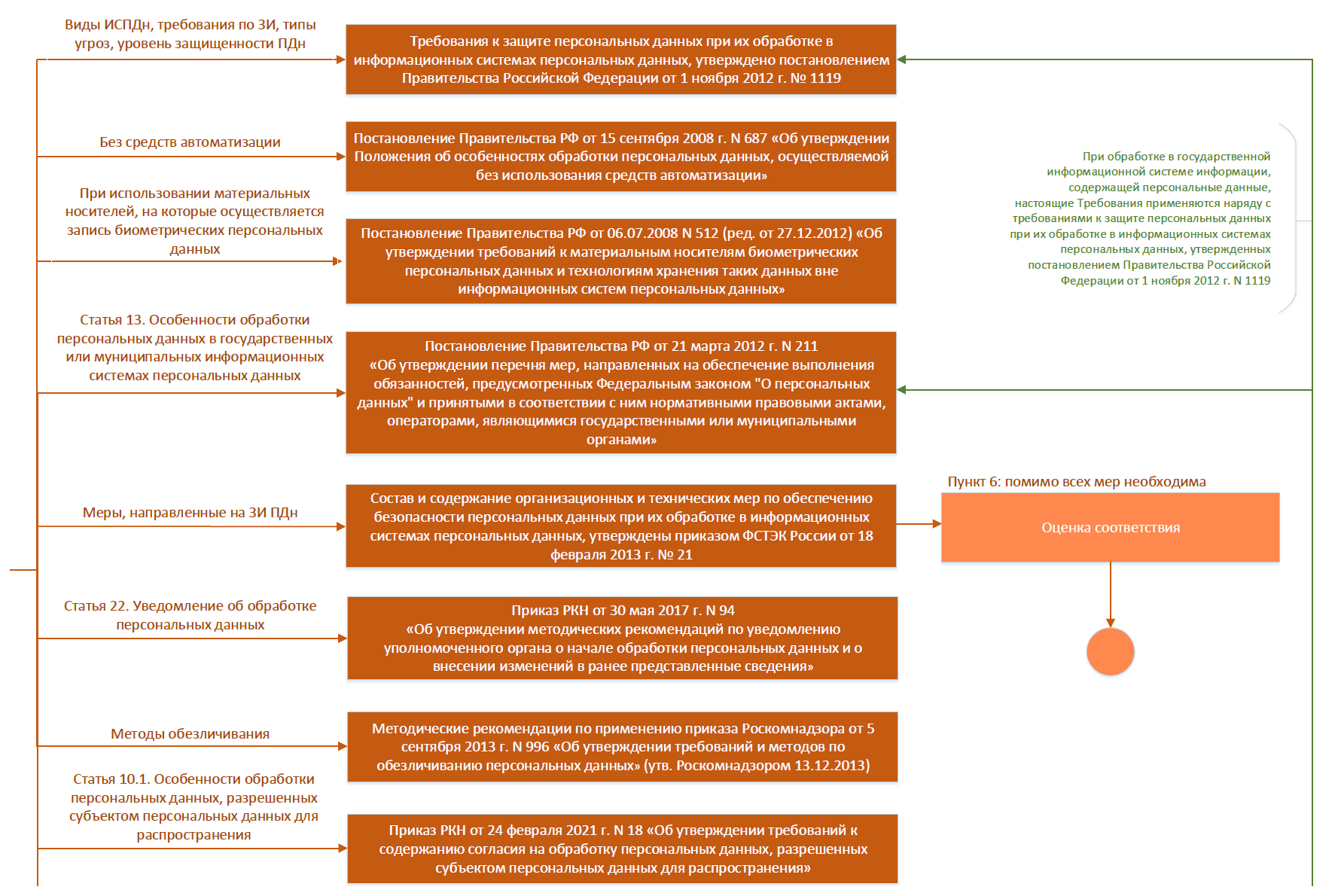

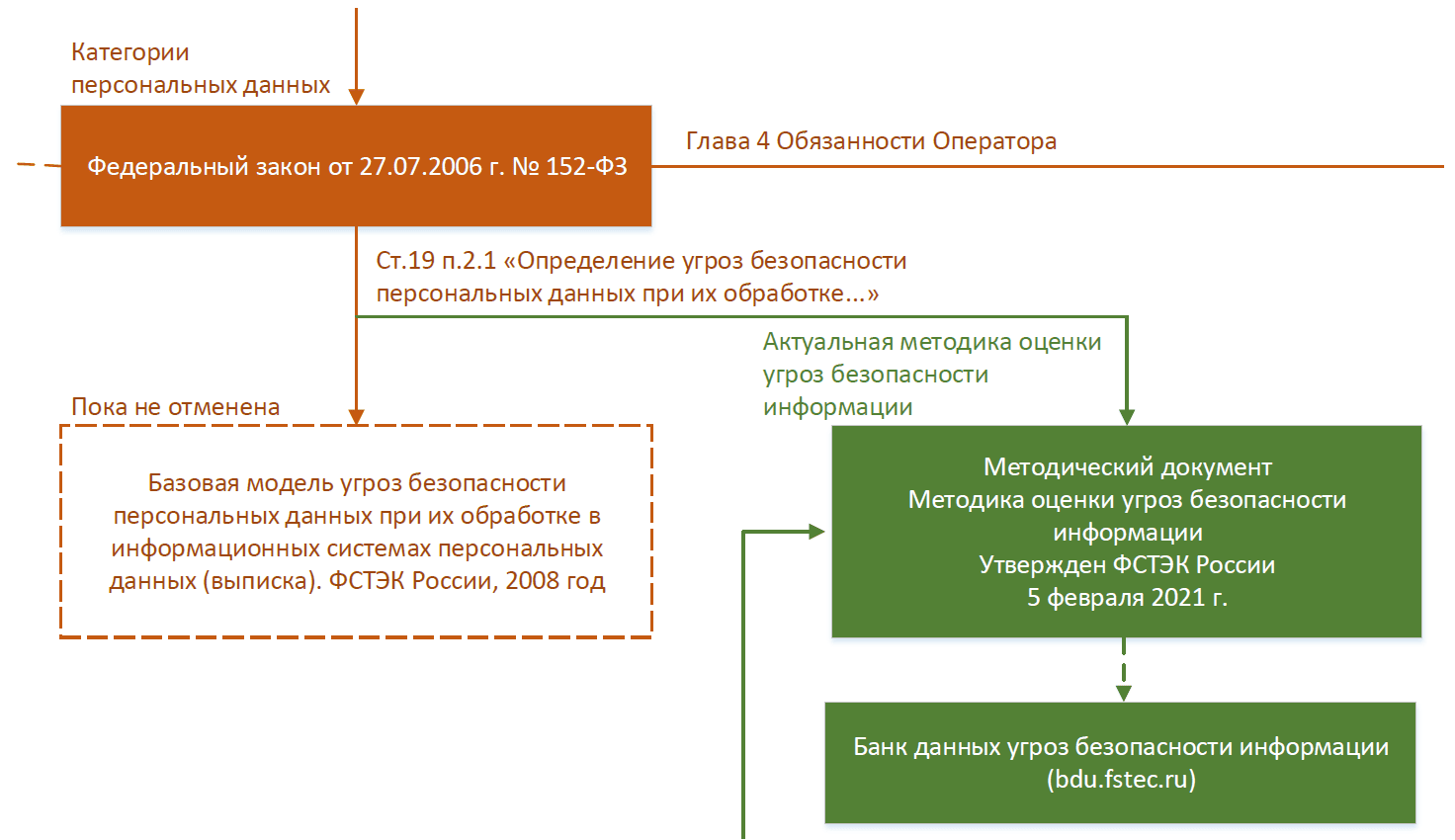

О них рассказывает отдельный Федеральный закон «О персональных данных» (от 27.07.2006 N 152-ФЗ). Он перечисляет категории персональных данных, и из его положений вытекают обязательства, связанные с их обработкой. Их можно детально изучить в отдельных нормативно-правовых актах.

Постановление правительства №1119 (от 1 ноября 2012 года) поможет установить тип информационной системы и необходимый уровень защищенности в зависимости от объема данных, а 21 приказ ФСТЭК (от 18 февраля 2013 года) подскажет базовый перечень необходимых защитных мер. Это уже информация, необходимая на практике.

Наш случай не про ГИС, изучать ПП РФ №211 (от 21 марта 2012 года) не придется, биометрические данные мы тоже не обрабатываем, а вот без уведомления регулятора обойтись не получится. Поэтому также стоит прочитать Приказ РКН №94 (от 30 мая 2017 года). А еще не стоит забывать о требованиях ФСБ России.

Кстати, согласно пункту 6 приказа ФСТЭК №21 необходимо как минимум раз в три года проводить оценку эффективности и соответствия закону мер по безопасности персональных данных. В этом акте не уточняется, как именно это делать.

Порядок проведения испытаний можно определить самостоятельно (исключение — аттестация). Однако, если вы совсем растерялись, найдите ГОСТ 34.603. В этом документе описано, что такое программа и методика испытаний, протокол проведения испытаний, и как должны выглядеть завершающие акты.

А вообще, стандартный путь для оценки: ПиМИ — испытания — протокол — устранение недостатков — заключение и акт.

Теперь вернемся назад, к 152-му закону. Чтобы подобрать защиту под конкретную информационную систему, придется также определить, каким угрозам подвергаются персональные данные при обработке.

Это приводит нас к свежей методике оценки безопасности от ФСТЭК и банку угроз БДУ. Там собрано описание более 200 различных угроз с возможными источниками и объектами, которые им подвержены. Документы плохо «бьются» между собой, но регулятор работает над этим, а мы работаем с тем, что имеем.

К сожалению, это еще не конец путешествия, не все документы, которые придется изучить.

Теперь, когда мы выявили актуальные угрозы безопасности и разработали модель угроз, пришло время «обеспечить реализацию мер по обеспечению безопасности персональных данных». Для этого придется разработать техническое задание на систему защиты и проектное решение и найти ответ на вопрос: «Чем защищать ПДн?».

Требования не такие жесткие, как для государственных информационных систем, но в идеале СрЗИ все равно должны быть сертифицированы.

Придется вернуться к началу пути и пройти по другой ветке схемы.

Чтобы найти списки сертифицированных СЗИ пройдем мимо отдельного положения о сертификации средств защиты информации и приблизимся к спискам сертифицированных СрЗИ/СКЗИ.

Криптографическими средствами защиты информации заведует ФСБ, некриптографическими — ФСТЭК. ФСБ публикует выписку из перечня средств защиты в формате doc.

Реестр ФСТЭК на первый взгляд удобнее, Регулятор ведет его на сайте, но он просто забит аббревиатурами типа: ИТ.САВЗ.Б4.ПЗ, ЗБ, РД МЭ(2), РД НДВ(2) и т. д.

У всех этих сокращений четкая расшифровка, но, само собой, в отдельных документах. Без схемы на их поиски уйдет уйма времени.

Только после изучения руководящих документов и информационных сообщений можно понять, какое средство защиты информации из реестров выбрать для конкретной информационной системы с учетом ее класса защищенности.

Чтобы лишний раз не перечитывать эти документы, мы составили таблицу-шпаргалку. В ней указано, с какими средствами защиты информации совместимы различные классы сертификатов ФСТЭК.

Определившись с СЗИ можно будет наконец-то приступить к созданию системы защиты персональных данных.

На этом заканчивается наш маленький квест по поиску документов, необходимых интернет-магазину.

Мы сориентировались среди основных актов в области защиты информации, нашли требования к защите персональных данных, обнаружили сертифицированные СЗИ и, главное, избежали бесплодных поисков необходимых актов и пустой траты времени.

Конечно это только начало. Мы показали вам базовую цепочку актов. 152-ФЗ также указывает на необходимость создания целого пакета локальных нормативных актов по обработке и защите ПДн, предъявляет требования к техническим организационным мерам защиты и регулярно удивляет нововведениями (например, появлением персональных данных, разрешенных к распространению).

Для таких случаев мы готовим отдельные схемы и памятки. Они помогают быстро и четко отвечать на вопросы заказчиков и решать спорные кейсы, а также следить за появлением (а иногда и отменой) новых разъяснений и рекомендаций РКН.

Надеемся, наша памятка вам пригодится, особенно в ситуациях типа: «это нужно было еще вчера» и «где же указаны эти требования? Точно где-то видел...». Это поверхностная шпаргалка, но ее вполне достаточно для обучения на старте в ИБ, быстрого поиска необходимых актов и решения задач в ходе обеспечения защиты информации.

Если же вы столкнулись со сложной проблемой, карта не помогла, и поиски зашли в тупик, пишите на почту: hello@bastion-tech.ru, мы постараемся помочь.

PDF-версия карты законодательства РФ в области защиты информации — ссылка на скачивание.