Вы уже много слышали о том, как удобно использовать облака и удалённый формат работы для того, чтобы сохранить или даже развить бизнес. Cloud4Y предлагает поговорить о том, как обеспечить защиту нового формата работы.

Итак, чтобы не стать жертвой кибератаки, защитите ИТ-инфраструктуру с помощью этих нехитрых советов.

Для меня как человека, работающего в финансовой сфере, IT-безопасность является важным элементом при написании каждой строчки кода. Количество тестов безопасности и дополнительных издержек всего процесса просто безумно по сравнению с моими предыдущими местами работы. Хотя я не думаю, что всё это плохо, но есть определенные трудности с автоматизацией этих тестов, чтобы включить их в облачно-ориентированный конвейер непрерывной сборки и развертывания приложений (CI/CD). Впрочем, можно выделить целый ряд общих политик безопасности и тестов, которые помогут предотвратить некоторые распространенные ошибки при внедрении облака.

Какие дополнительные угрозы безопасности потенциально могут появиться при размещении приложения в облаке? Опишем шесть из них:

- Нарушение конфиденциальности данных;

- Неверная настройка и неадекватный контроль изменений;

- Отсутствие стратегии безопасности в облаке и архитектуры системы безопасности;

- Недостаточность процедур идентификации, разделения прав и контроля доступа;

- Взлом и похищение аккаунтов;

- Внутренние угрозы

Угроза 1. Нарушение конфиденциальности данных

В чем угроза?

Чувствительная и конфиденциальная информация может быть опубликована, просмотрена, или украдена посторонним лицом.

Что может быть причиной

- Целевая атака

- Человеческая ошибка

- Уязвимости приложений

- Отсутствие мер безопасности

Специфика облака

- Большая поверхность атаки из-за разделяемых и общих ресурсов

- Поставщики облачных услуг часто становятся привлекательной целью для хакеров из-за популярности и огромного объёма хранимых данных

- Действует распределение ответственности, когда за безопасность данных отвечает клиент, а облачный провайдер отвечает только за доступность инфраструктуру и инструментов.

Схема атаки

Рекомендации и меры по защите

- Защита в глубине – создание защиты в клиентском облаке;

- Принцип наименьших привилегий;

- Введение процедур мониторинга и журналирования в облаке;

- Надёжный и проверенный план реагирования на инциденты;

- Шифрование может помочь защитить данные, но негативно влияет на производительность системы.

Угроза 2. Неверная конфигурация и неадекватный контроль

«Почти все успешные атаки на облачные сервисы являются результатом неправильной клиентской настройки, неверного управления или ошибок». — Нил Макдональд, аналитик Gartner.

Специфика облака

Неправильно настроенные облачные серверы, в том числе:

- Общедоступное облачное хранилище

- Незащищенные облачные базы данных

- Ненадлежащим образом защищенные резервные копии

- Открытое сетевое хранилище, подключенное к интернету

Рекомендации и меры защиты

- Полное описание жизненного цикла инфраструктуры

- Гибкое, проактивное управление облаком

- Шифрование конфиденциальных данных

- Журналирование изменений конфигурации

Угроза 3. Отсутствие стратегии облачной безопасности и архитектуры системы безопасности

В чем угроза?

Отсутствие соответствующей архитектуры облачной безопасности делает организации уязвимыми для атак.

Факторы, способствующие угрозе:

- Для безопасной облачной архитектуры требуются новые возможности и новые инструменты.

- Организации приходится изучать новые технологии, когда дело доходит до внедрения облака.

Специфика облака

- Используются новые, а потому сложные технологии;

- Необходима новая модель безопасности в гибридной облачной среде;

- Необходим правильный баланс между инновациями и контролем;

- Отсутствует эталонная архитектуры и документация.

Рекомендации и меры защиты

- Обеспечьте соответствие архитектуры безопасности целям и задачам бизнеса.

- Разработайте и внедрите структуру архитектуры безопасности.

- Убедитесь, что модель угроз постоянно обновляется.

- Обеспечьте непрерывную видимость фактического состояния безопасности.

Угроза 4. Недостаточность процедур идентификации, разделения прав и контроля доступа

В чем угроза?

Несанкционированный доступ к конфиденциальным данным из-за отсутствия защиты через управление идентификацией и доступом (IAM).

Инциденты безопасности происходят из-за:

- Неадекватной защиты учетных данных.

- Отсутствие регулярной автоматической ротации криптографических ключей, паролей и сертификатов.

- Отсутствие масштабируемых систем управления доступом к идентификационным данным.

- Отказ от использования многофакторной аутентификации и надёжных паролей.

Специфика облака

С помощью украденных ключей или учётных данных злоумышленники могут:

- Читать, отфильтровывать, изменять и удалять данные

- Получить привилегий уровня управления и контроля

- Наблюдать за передаваемыми данными

- Внедрить вредоносное программное обеспечение, маскируя его как приобретенное из законных источников

Рекомендации и меры защиты

- Используйте временные учётные данные безопасности (роли AWS IAM) вместо долгосрочных ключей доступа

- Не вставляйте ключи доступа непосредственно в код. Используйте разные ключи для разных приложений

- Периодически меняйте ключи

- Удалите неиспользуемые ключи доступа

- Настройте многофакторную аутентификацию для наиболее важных задач.

Угроза 5. Взлом и похищение аккаунтов

В чем угроза?

Злоумышленники получают доступ к учётными записями с высокими привилегиями или конфиденциальными данными.

Что может быть причиной:

- Недостаточные меры по идентификации и управлению доступом (IAM).

- Отсутствие журналов, мониторинга и оповещения на уровне учетной записи.

- Отсутствие защиты в клиентском облаке (глубокой защиты)

- Отсутствие защиты от фишинга и эксплуатации похищенных учетных данных.

Специфика облака

- Велика вероятность получить учетные записи облачных служб и сервисов.

- Неопределенность проистекает из модели доставки облачных услуг.

- Данные и приложения находятся в облачных службах, которые доступны по облачной учетной записи или подписке.

- Вероятность потери данных/активов и скомпрометированные операции

- Потенциальная ликвидация активов, данных и возможностей организации

Рекомендации и меры защиты

- Внедрение надёжного метода проверки подлинности для пользователей облачных приложений, включая единый вход и многофакторную аутентификацию

- Разделение административных обязанностей между несколькими учетными записями IAM с разными обязанностями: например, учетная запись, которая может создавать резервные копии, не может удалять резервные копии.

- Создание автономной резервной копии для критических данных

- Ограничение IP-адресов, разрешенных для доступа к облачным приложениям

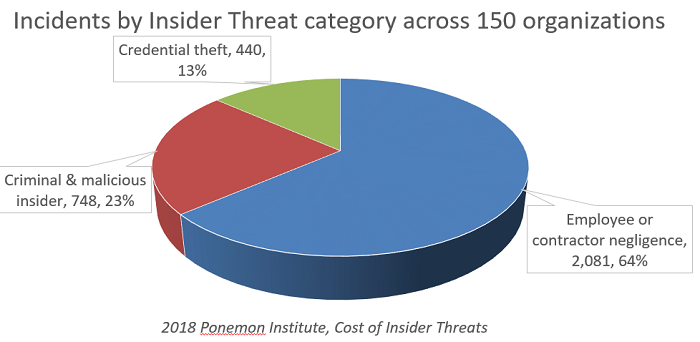

Угроза 6. Внутренние угрозы

В чем угроза?

Потенциально сотрудник может (злонамеренно или случайно) негативно повлиять на организацию. Пример — инсайдеры, представители компании, имеющие прямой доступ к сетям, компьютерным системам и конфиденциальным данным.

Рекомендации и меры защиты

- Ограничьте радиус возможного влияния с помощью политик идентификации и доступа (IAM) и наименьших привилегий.

- Предотвратите «непреднамеренные действия инсайдеров».

- Обеспечьте для сотрудников по умолчанию безопасную среду работы

- Автоматизированное управление конфигурацией, инициализации и защиты.

- Внедрение новых возможностей мониторинга и обнаружения для облачных сред (SaaS / PaaS / Iaas).

- Разработайте план обеспечения непрерывности бизнеса.

Что ещё полезного можно почитать в блоге Cloud4Y

→ Компьютерные бренды 90-х, ч.3, заключительная

→ Какова геометрия Вселенной?

→ Пасхалки на топографических картах Швейцарии

→ Как мама хакера проникла в тюрьму и заразила компьютер начальника

→ Как «сломался» банк

Подписывайтесь на наш Telegram-канал, чтобы не пропустить очередную статью. Пишем не чаще двух раз в неделю и только по делу.