У многих в браузере установлены расширения. Как минимум, блокировщик рекламы. Но при установке расширений следует проявлять осторожность: не все они полезны, а некоторые и вовсе используются для слежки.

У многих в браузере установлены расширения. Как минимум, блокировщик рекламы. Но при установке расширений следует проявлять осторожность: не все они полезны, а некоторые и вовсе используются для слежки.Даже если конкретное расширение прямо сейчас не «ворует» никакой информации, нет никакой гарантии, что оно не начнёт это делать в будущем. Это системная проблема.

Недавно специалисты вскрыли деятельность «аналитической» компании Nacho Analytics, которая предлагает сервис под амбициозным девизом «Режим бога для интернета» (“God mode for the Internet”), отслеживая действия миллионов пользователей через расширения Chrome и Firefox почти в реальном режиме времени (с часовой задержкой).

Катастрофическую утечку персональных данных исследователи назвали DataSpii (произносится как data-spy). Они отмечают, что аналитическая фирма и её клиенты получают не просто историю посещённых страниц, но извлекают из URL и заголовков страниц разнообразную персональную информацию.

Клиенты Nacho Analytics могут осуществлять поиск в общем трафике по разным параметрам, например:

- GPS-координаты пользователей;

- налоговые декларации, деловые документы, слайды корпоративных презентаций на OneDrive и других хостингах;

- видео с камер безопасности Nest;

- номера VIN недавно купленных автомобилей, имена и адреса их владельцев;

- аттачменты к сообщениям Facebook Messenger и фотографии Facebook, даже отправленные приватно;

- данные банковских карточек;

- маршруты путешествий;

- и многое другое.

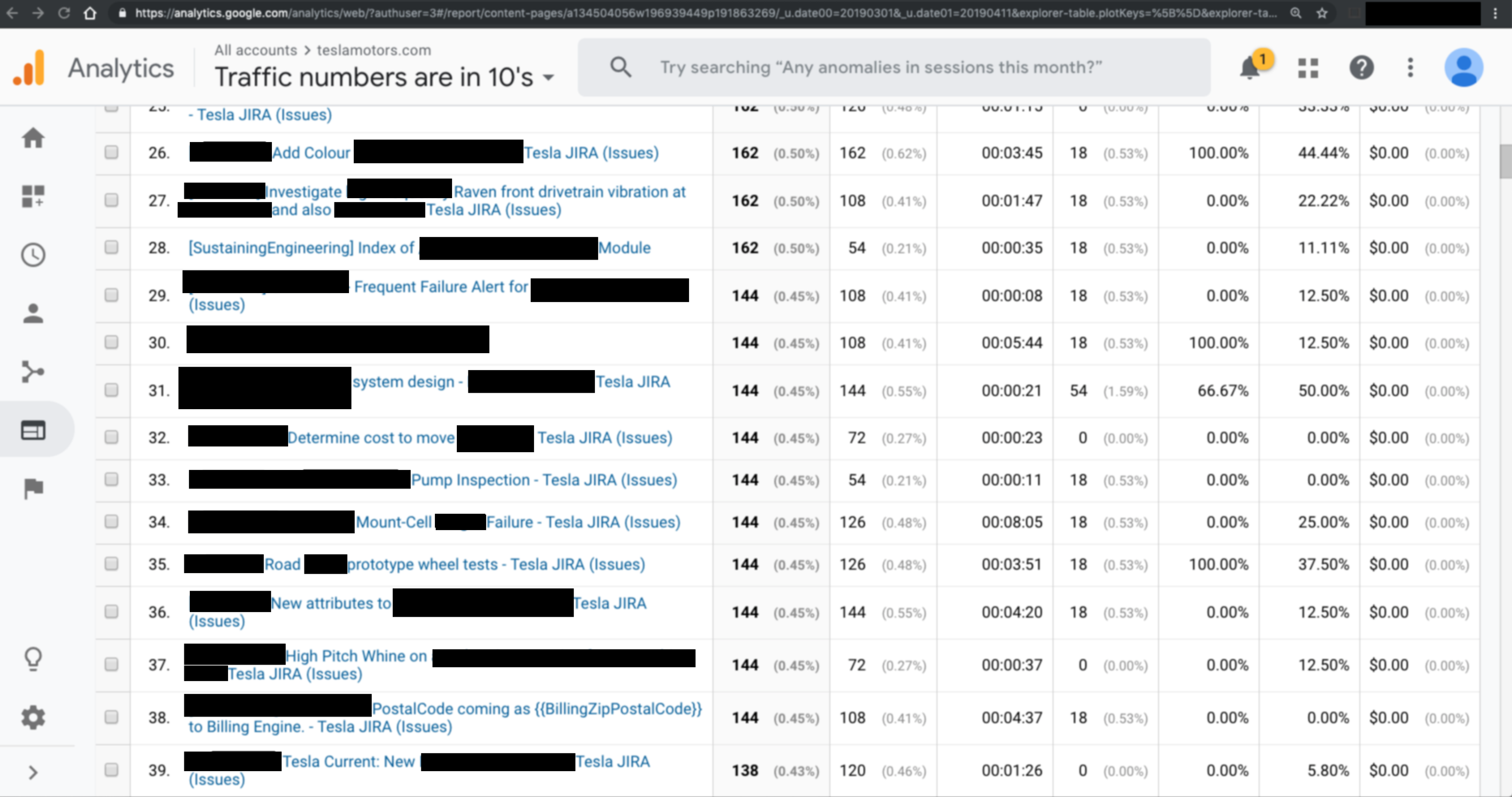

За $49 в месяц сервис позволял отслеживать действия сотрудников или пользователей конкретной компании/сайта: например, Apple, Facebook, Microsoft, Amazon, Tesla Motors или Symantec.

Утечка DataSpii затронула более 4 млн пользователей. Исследователи идентифицировали ряд расширений, через которые осуществлялась слежка. Они перечислены в таблице ниже:

| Название расширения | Количество пользователей | Браузер | Идентификатор расширения Chrome (если есть) |

| Hover Zoom | Более 800 000 | Chrome | nonjdcjchghhkdoolnlbekcfllmednbl |

| SpeakIt! | Более 1,4 млн | Chrome | pgeolalilifpodheeocdmbhehgnkkbak |

| SuperZoom | 329 000+ | Chrome and Firefox | gnamdgilanlgeeljfnckhboobddoahbl |

| SaveFrom.net Helper | До 140 000 | Firefox | N/A |

| FairShare Unlock | Более 1 млн | Chrome и Firefox | alecjlhgldihcjjcffgjalappiifdhae |

| PanelMeasurement | Более 500 000 | Chrome | kelbkhobcfhdcfhohdkjnaimmicmhcbo |

| Branded Surveys | 8 | Chrome | dpglnfbihebejclmfmdcbgjembbfjneo |

| Panel Community Surveys |

1 | Chrome | lpjhpdcflkecpciaehfbpafflkeomcnb |

Четыре последних расширения явно информировали, что собирают данные из браузера, остальные — нет.

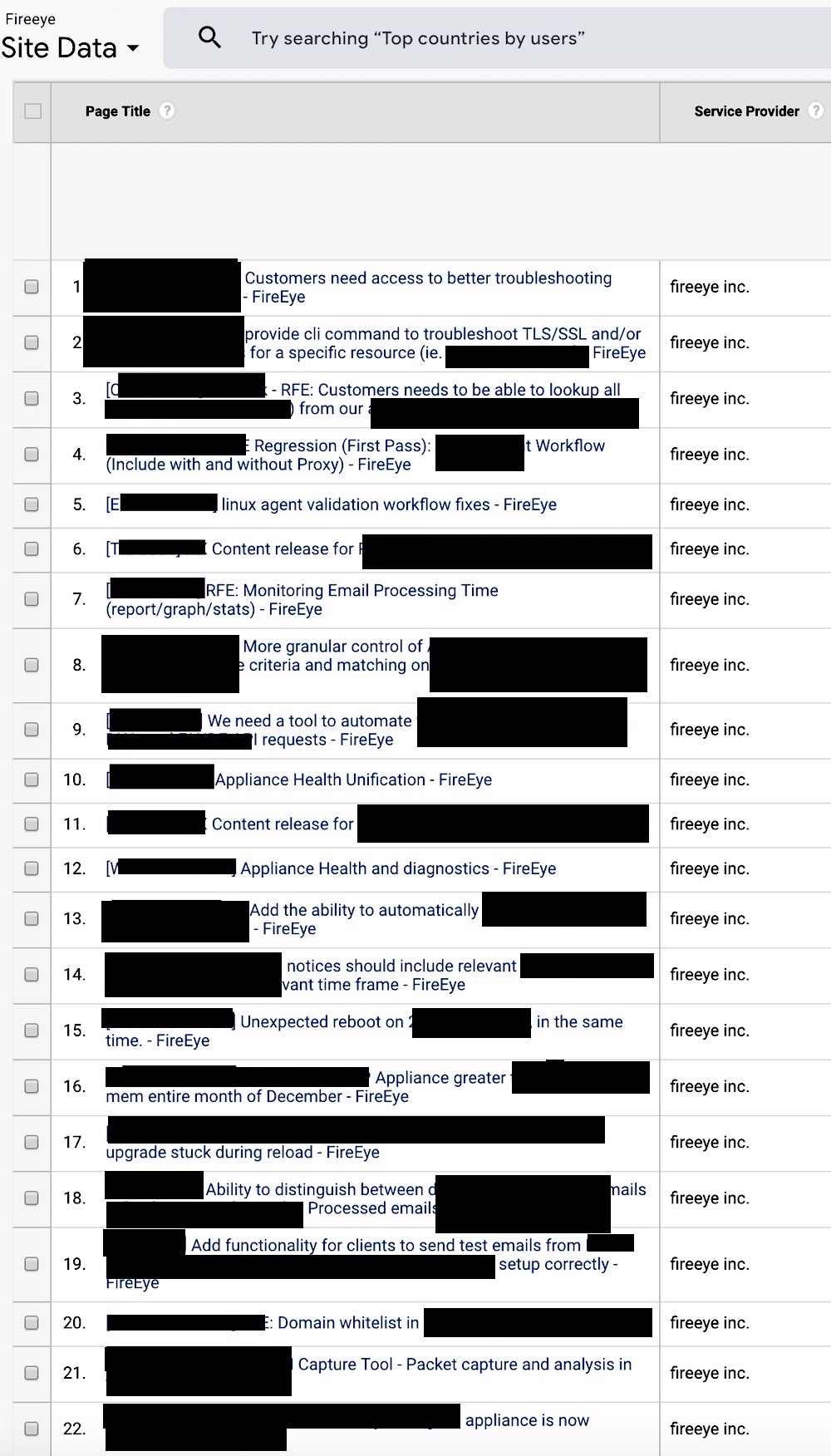

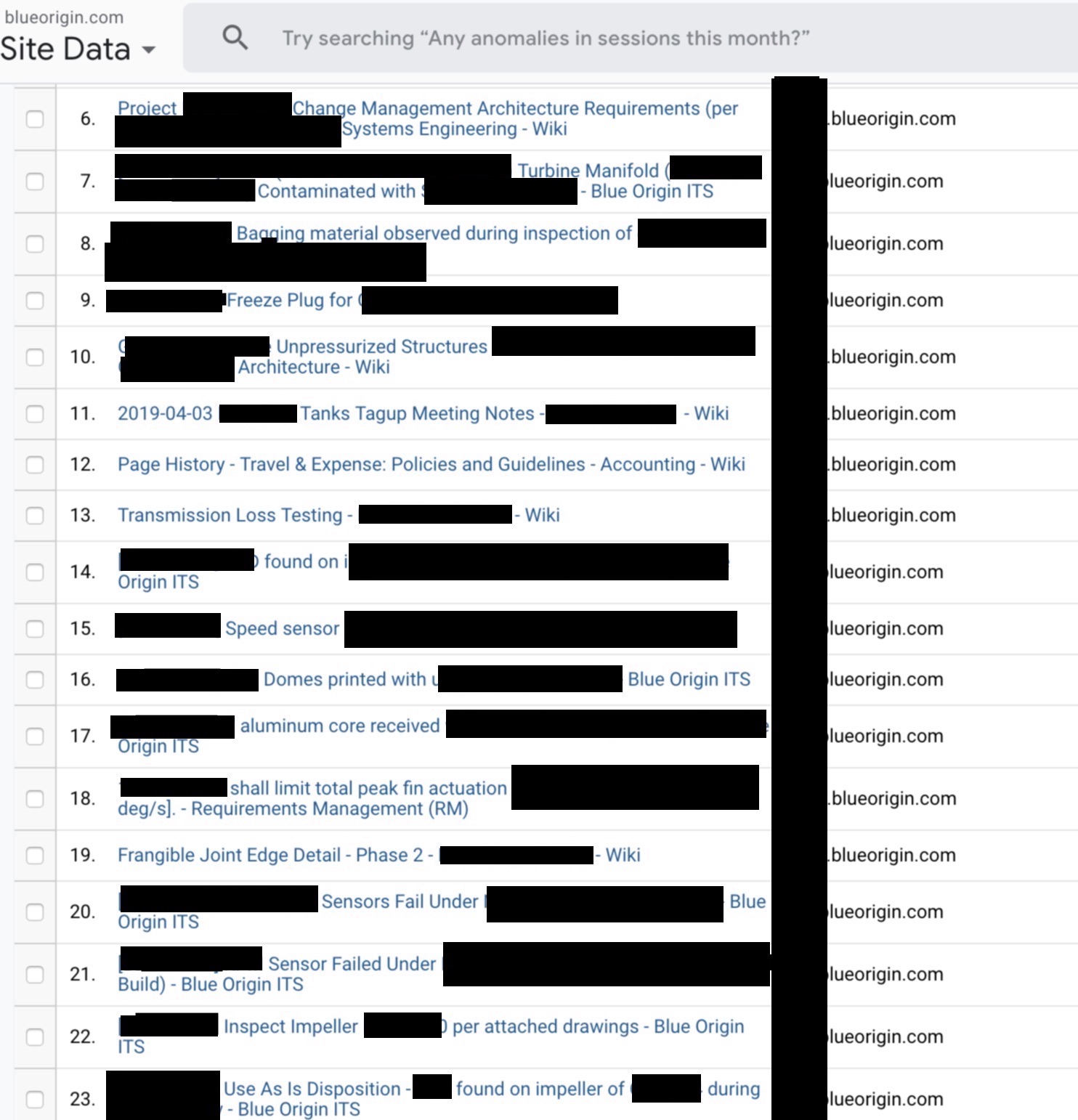

В следующей таблице приведён список компаний, по которым осуществлялся таргетинг в аналитическом сервисе Nacho Analytics, и какая конкретно информация показывалась. Соответствующие данные или предоставлялись напрямую, или в интерфейсе были ссылки на них.

| Компания | Данные в сервисе Nacho Analytics |

| 23andMe | Опубликованные отчёты 23andMe |

| AlienVault | Данные JIRA c alienvault.atlassian.net |

| Amazon Web Services | Строки аутентификационных запросов AWS S3 |

| American Airlines | Информация о пассажирах: ФИО, номер подтверждения из билета |

| Amgen | Данные из корпоративной сети |

| Apple | Последние 4 цифры банковской карты при заказе продуктов Apple, тип карты, место получения заказа, ФИО покупателя, почтовый адрес в iCloud |

| AthenaHealth | Данные из корпоративной сети |

| Atlassian | Обновление почти в реальном времени заданий для сотрудников компаний с тысяч поддоменов atlassian.net |

| Blue Origin | Данные JIRA с домена blueorigin.com |

| BuzzFeed | Данные JIRA с домена buzzfeed.atlassian.net |

| CapitalOne | URL конференций Zoom с capitalone.zoom.us |

| CardinalHealth | Данные JIRA c cardinalhealth.atlassian.net |

| Dell | URL конференций Zoom с dell.zoom.us |

| DrChrono | Имена пациентов, названия препаратов из рецептов |

| Epic Systems | Сетевые данные LAN посетителей корпоративной сети |

| Приложения Facebook Messenger, включая налоговые декларации | |

| FireEye | Данные JIRA с домена fireeye.com из корпоративной сети |

| Intuit | Инвойсы Quickbook |

| Kaiser Permanente | Сетевые данные из корпоративной сети LAN |

| Kareo | Имена пациентов |

| Merck | Сетевые данные из корпоративной сети LAN |

| Microsoft OneDrive | Файлы с хостинга OneDrive, включая налоговые декларации |

| NBCDigital | Данные JIRA c nbcdigital.atlassian.net |

| Nest | Видеозаписи с камер безопасности Nest |

| NetApp | URL конференций Zoom с netapp.zoom.us |

| Oracle | URL конференций Zoom с oracle.zoom.us |

| Palo Alto Networks | Данные из корпоративной сети |

| Pfizer | Данные из корпоративной сети |

| Данные JIRA с reddit.atlassian.net | |

| Roche | Данные из корпоративной сети |

| Shopify | Жертва утечки параметров AWS S3 |

| Skype | URL из чатов Skype |

| Southwest Airlines | Информация о пассажирах: за посадкой пассажиров на борт можно было следить почти в реальном времени, а конфиденциальных данных в сервисе достаточно для отмены полёта или изменения рейса |

| SpaceX | Данные из корпоративной сети |

| Symantec | Данные из корпоративной сети |

| Tesla | Данные из корпоративной сети |

| Tmobile | Данные JIRA с tmobile.atlassian.net |

| Trend Micro | Данные JIRA от посетителей внутреннего поддомена trendmicro.com |

| Uber | Координаты мест посадки и высадки пассажиров такси, URL конференций Zoom с сайта uber.zoom.us |

| UCLA | URL конференций Zoom с ucla.zoom.us |

| Under Armour | Данные JIRA с underarmour.atlassian.net |

| United Airlines | Passenger last names and their flight confirmation numbers |

| Walmart | URL конференций Zoom с walmart.zoom.us |

| Zendesk | Приложения к тикетам в службе поддержки, среди которых можно проводить поиск по конкретному клиенту |

| Zoom Video Communications | URL конференций Zoom |

После того, как исследователи сообщили об утечке данных в Google и Mozilla, перечисленные расширения были удалены из официальных каталогов, а компания Nacho Analytics приостановила сервис «Режим бога для интернета». Возможно, не навсегда.

Некоторые расширения явно сообщали о сборе данных из браузера и выполняли его только с согласия пользователей, но другие делали это скрытно. Интересно, что отдельные расширения (Hover Zoom и SpeakIt) для дополнительной маскировки начинали отправлять собранные данные не сразу, а только через 24 дня после установки.

Удивительно, что Nacho Analytics позиционирует себя как легальный «аналитический сервис». Она утверждает, что сбор данных осуществляется с согласия пользователей. Но известно, что около 99% людей не читают соглашения об использовании при установке программ, так что подобное «согласие» — просто условность. Более того, теоретически, компания может выкупить существующее популярное расширение у нынешнего владельца — и немного модифицировать его в новой версии, чтобы начать сбор данных. Вероятно, большинство пользователей согласятся с новым соглашением об использовании, не читая его.

Как уже говорилось выше, экосистема расширений для браузеров в нынешнем виде — это системная проблема безопасности. Разработчики браузеров должны подумать, как её решить.

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Сколько расширений установлено в ваших браузерах?

6.52% Ни одного24

52.72% От одного до пяти194

40.76% Больше пяти150

Проголосовали 368 пользователей. Воздержались 32 пользователя.