Популярный VPN-провайдер NordVPN, который обещает «защитить вашу конфиденциальность в интернете», подтвердил факт взлома внутренней сети больше года назад. Компания призналась в этом после появления слухов, а затем неопровержимых доказательств: на 8chan выложили секретный ключ шифрования NordVPN с истёкшим сроком действия (копия в Web Archive) и логи рутового доступа к NordVPN. Теоретически, с таким ключом кто угодно может поднять свой сервер NordVPN.

Популярный VPN-провайдер NordVPN, который обещает «защитить вашу конфиденциальность в интернете», подтвердил факт взлома внутренней сети больше года назад. Компания призналась в этом после появления слухов, а затем неопровержимых доказательств: на 8chan выложили секретный ключ шифрования NordVPN с истёкшим сроком действия (копия в Web Archive) и логи рутового доступа к NordVPN. Теоретически, с таким ключом кто угодно может поднять свой сервер NordVPN.Представители NordVPN пояснили, что взлом произошёл в марте 2018 года: «Произошёл несанкционированный доступ в один из центров обработки данных в Финляндии, где мы арендуем серверы», — сказала представитель NordVPN Лаура Тирелл (Laura Tyrell).

Компания узнала о нарушении «несколько месяцев назад», но до сегодняшнего дня не раскрывала информацию, потому что «хотела быть на 100% уверенной, что каждый компонент в нашей инфраструктуре безопасен».

Злоумышленник получил доступ к серверу, используя небезопасную систему удалённого управления от поставщика центра обработки данных. NordVPN говорит, что не знала о существовании такой системы. Компания также не называет конкретный дата-центр.

В последнее время VPN-провайдеры становятся всё более популярными, поскольку позволяют спрятать трафик от интернет-провайдера и других субъектов MitM, при этом позволяют обходить блокировки на национальном уровне и получать доступ к сервисам, которые работают только на территории определённых стран (по GeoIP).

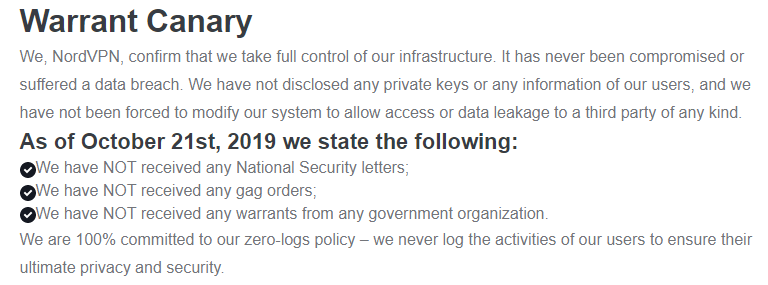

VPN-провайдер направляет ваш трафик через зашифрованный канал, так что внешний наблюдатель не может проанализировать пакеты. Но часто это означает сохранение истории просмотра у VPN-провайдера. Со своей стороны, NordVPN заявила о политике «нулевых логов». «Мы не отслеживаем, не собираем и не передаём ваши личные данные», — обещает компания.

«Сам сервер не содержал никаких журналов активности пользователей; ни одно из наших приложений не отправляет созданные пользователем учётные данные для аутентификации, поэтому имена пользователей и пароли также не могли быть перехвачены, — сказал пресс-секретарь. — В то же время единственным возможным способом злоупотребления было выполнение персонализированной и сложной атаки man-in-the-middle для перехвата одного соединения, которое пыталось получить доступ к NordVPN».

По словам пресс-секретаря, утёкший закрытый ключ нельзя было использовать для расшифровки трафика VPN на каком-то другом сервере.

По мнению независимых специалистов, факты проникновения во внутреннюю сеть и утечки секретного ключа говорят о полной удалённой компрометации систем этого поставщика: «Это должно глубоко волновать всех, кто использует или продвигает конкретные услуги [VPN]».

Представители NordVPN подчеркнули, что взломан только один сервер, а остальные не пострадали. Исследователь безопасности в комментарии TechCrunch ответил на это, что NordVPN игнорирует главную проблему возможного доступа злоумышленника через сеть: «Твою машину только что угнали, а ты придираешься, какие кнопки нажимали на радио?»

NordVPN уверяет, что у них установлена качественная система обнаружения вторжений, но «никто не мог знать о секретной системе удалённого управления, оставленной поставщиком [центра обработки данных]».

Есть информация, что кроме NordVPN пострадали несколько других VPN-провайдеров, а именно TorGuard и VikingVPN.