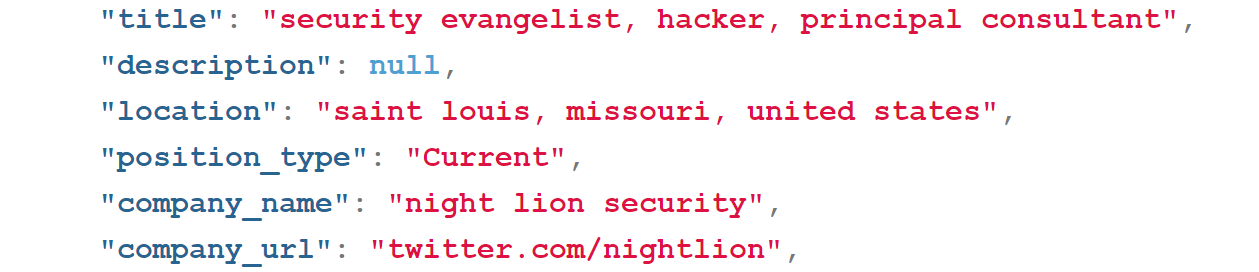

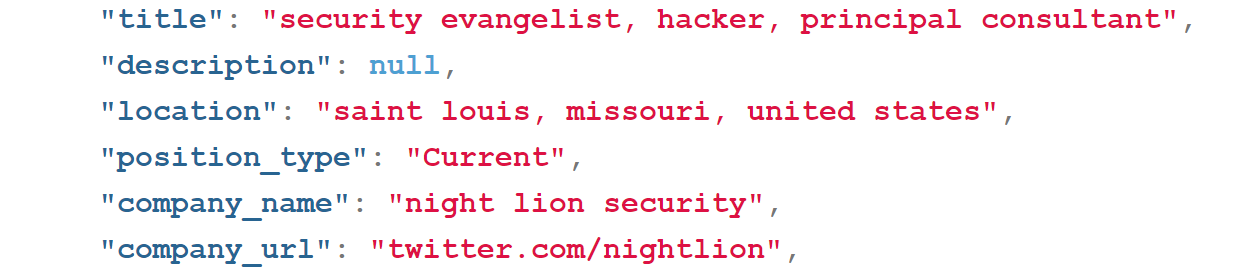

22 ноября эксперты компании DataViper Винни Тройя и Боб Дьяченко сообщили об обнаружении крупной (мягко говоря) базы данных, содержащей персональные данные о более чем миллиарде человек (новость, оригинальный отчет). Сервер Elasticsearch был доступен без авторизации, всего там хранилось более 4 терабайт данных. Судя по отметкам в записях, источником информации стали две компании, профессионально занимающиеся сбором и аккумуляцией персональных данных. Наиболее крупная база предположительно была собрана компанией People Data Labs: на открытом сервере содержалось 3 миллиарда ее записей (с повторами), включая более 650 миллионов адресов электронной почты.

Но почтой дело не ограничивается. Исследователи сравнили данные из базы People Data Labs с информацией на незащищенном сервере, поискав там записи о себе. Получили почти полное совпадение: данные соцсетей, известные почтовые адреса, номера телефонов (включая номер, который нигде не использовался, и о его принадлежности конкретному человеку могло быть известно только оператору связи). А также адрес проживания с точностью до города и координат. Кому принадлежал открытый сервер — непонятно, он хостился на облачной платформе Google, которая информацию о клиентах не раскрывает. Не исключено, что владелец сервера вообще является каким-то третьим лицом, которое законно или не очень получило доступ к информации.

Понятно, что агрегаторы персональных данных в такой утечке не заинтересованы — они зарабатывают на продаже информации. Случайная утечка на стороне такой компании также маловероятна, так как на одном сервере хранились базы компаний-конкурентов. Конечно, это не базы паролей (которые утекали миллионами записей в прошлом), прямой ущерб они не наносят. Но могут облегчить труд киберпреступников, занимающихся социальной инженерией. Надо не забывать, что большая часть этой информации передается нами добровольно — в профилях LinkedIn, записях в Facebook и так далее. Где-то на почти каждого активного пользователя сети хранится очень подробное личное дело, постоянно пополняемое новыми данными. Утечка позволяет оценить масштаб: только две частные компании, скорее всего, не связанные с государством, агрегирующие информацию из открытых источников, владеют данными на примерно 15% населения Земли.

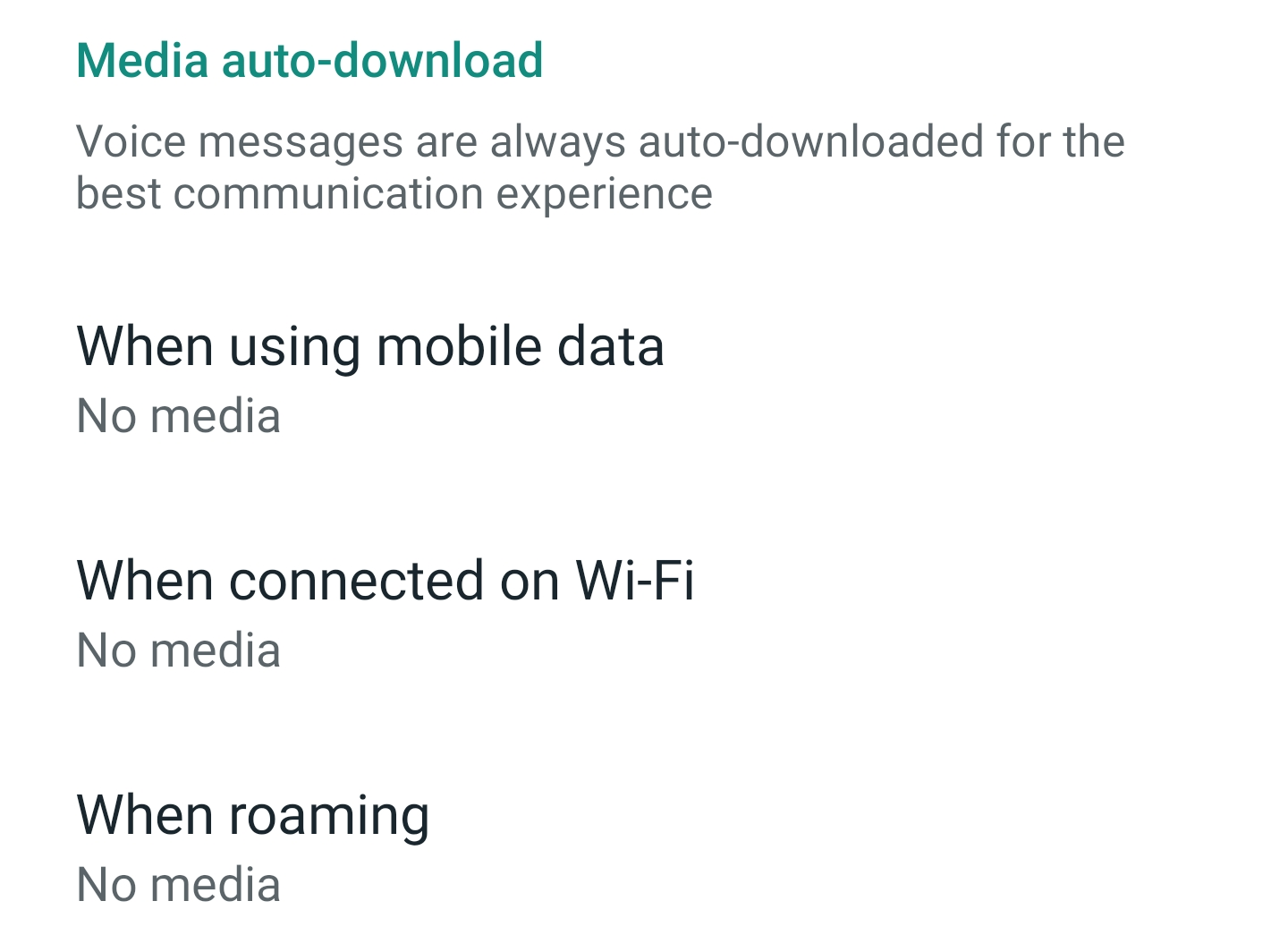

Компания Facebook сообщила о закрытии серьезной уязвимости в мессенджере Whatsapp (новость, официальный бюллетень). При обработке метаданных видеофайла в формате MP4 можно вызвать переполнение буфера, что приводит к падению приложения или выполнению произвольного кода. Задействовать уязвимость просто: достаточно знать номер жертвы и отправить ей подготовленный видеофайл. Если в приложении включена автоматическая загрузка контента, никаких дополнительных действий от пользователя не потребуется (вывод: лучше автоматическую загрузку отключить).

Уязвимость похожа на другую проблему в Whatsapp, обнаруженную и закрытую в мае этого года. В том случае переполнение буфера вызывалось в модуле для VOIP-связи, и эксплуатация была проще — даже отправлять ничего не надо, достаточно инициировать «неправильный» звонок. Последствия от майской уязвимости были серьезнее, она достоверно использовалась в реальных атаках и распространялась компаниями, продающими эксплойты спецслужбам. И майскую уязвимость, и свежую прокомментировал создатель конкурирующего мессенджера Telegram Павел Дуров. Его аргумент, если коротко: в Telegram таких масштабных уязвимостей не было, а в Whatsapp есть, поэтому он небезопасен. Дурова можно понять, но не факт, что стоит делать далекоидущие выводы о безопасности кода по закрываемым уязвимостям. Можно делать выводы по реальным атакам, но и тут многое зависит от базы популярности софта или сервиса.

Эксперты «Лаборатории Касперского» делятся прогнозами по развитию сложных кибератак на 2020 год. Все чаще крупные кибероперации проводятся под «ложным флагом»: в код и серверную часть добавляются «улики», приводящие к неверной атрибуции кампании. Атаки с помощью троянов-вымогателей становятся целевыми, а объем «ковровых бомбардировок» падает. Определяют жертв, точно способных заплатить, и целенаправленно атакуют именно их. Прогнозируется рост атак с помощью IoT-устройств — как посредством взлома установленных девайсов, так и путем внедрения троянских IoT-коней в сеть жертвы.

Google поднимает сумму вознаграждения за обнаружение уязвимостей в чипе безопасности Titan M до полутора миллионов долларов. Titan M используется в новейших смартфонах серии Pixel (начиная с Pixel 3) и обеспечивает безопасный доступ к наиболее ценным данным, например при совершении платежей. Максимальная выплата предусмотрена за нахождение уязвимости, позволяющей обойти системы безопасности удаленно.

На видео выше — любопытный пример эскалации привилегий через недоработку в механизме User Account Control. Скачиваем подписанный Microsoft бинарник, пытаемся запустить с правами администратора, получаем окно ввода пароля, кликаем на ссылку в свойствах сертификата, открываем браузер с системными привилегиями. Уязвимость в Windows 7, 8 и 10 закрыта 12 ноября.

В компании Check Point посмотрели на уязвимости в распространенном открытом ПО, которое встраивается в популярные Android-приложения. Нашли непропатченные библиотеки в составе аппов Facebook, WeChat и AliExpress. В Facebook прокомментировали, что наличие уязвимости в коде еще не гарантирует ее эксплуатации: проблемный код может просто не задействоваться.

Сайт криптовалюты Monero был взломан и 18 ноября полдня раздавал модифицированные дистрибутивы с функцией кражи денег из кошельков пользователей.

Но почтой дело не ограничивается. Исследователи сравнили данные из базы People Data Labs с информацией на незащищенном сервере, поискав там записи о себе. Получили почти полное совпадение: данные соцсетей, известные почтовые адреса, номера телефонов (включая номер, который нигде не использовался, и о его принадлежности конкретному человеку могло быть известно только оператору связи). А также адрес проживания с точностью до города и координат. Кому принадлежал открытый сервер — непонятно, он хостился на облачной платформе Google, которая информацию о клиентах не раскрывает. Не исключено, что владелец сервера вообще является каким-то третьим лицом, которое законно или не очень получило доступ к информации.

Понятно, что агрегаторы персональных данных в такой утечке не заинтересованы — они зарабатывают на продаже информации. Случайная утечка на стороне такой компании также маловероятна, так как на одном сервере хранились базы компаний-конкурентов. Конечно, это не базы паролей (которые утекали миллионами записей в прошлом), прямой ущерб они не наносят. Но могут облегчить труд киберпреступников, занимающихся социальной инженерией. Надо не забывать, что большая часть этой информации передается нами добровольно — в профилях LinkedIn, записях в Facebook и так далее. Где-то на почти каждого активного пользователя сети хранится очень подробное личное дело, постоянно пополняемое новыми данными. Утечка позволяет оценить масштаб: только две частные компании, скорее всего, не связанные с государством, агрегирующие информацию из открытых источников, владеют данными на примерно 15% населения Земли.

Компания Facebook сообщила о закрытии серьезной уязвимости в мессенджере Whatsapp (новость, официальный бюллетень). При обработке метаданных видеофайла в формате MP4 можно вызвать переполнение буфера, что приводит к падению приложения или выполнению произвольного кода. Задействовать уязвимость просто: достаточно знать номер жертвы и отправить ей подготовленный видеофайл. Если в приложении включена автоматическая загрузка контента, никаких дополнительных действий от пользователя не потребуется (вывод: лучше автоматическую загрузку отключить).

Уязвимость похожа на другую проблему в Whatsapp, обнаруженную и закрытую в мае этого года. В том случае переполнение буфера вызывалось в модуле для VOIP-связи, и эксплуатация была проще — даже отправлять ничего не надо, достаточно инициировать «неправильный» звонок. Последствия от майской уязвимости были серьезнее, она достоверно использовалась в реальных атаках и распространялась компаниями, продающими эксплойты спецслужбам. И майскую уязвимость, и свежую прокомментировал создатель конкурирующего мессенджера Telegram Павел Дуров. Его аргумент, если коротко: в Telegram таких масштабных уязвимостей не было, а в Whatsapp есть, поэтому он небезопасен. Дурова можно понять, но не факт, что стоит делать далекоидущие выводы о безопасности кода по закрываемым уязвимостям. Можно делать выводы по реальным атакам, но и тут многое зависит от базы популярности софта или сервиса.

Что еще произошло

Эксперты «Лаборатории Касперского» делятся прогнозами по развитию сложных кибератак на 2020 год. Все чаще крупные кибероперации проводятся под «ложным флагом»: в код и серверную часть добавляются «улики», приводящие к неверной атрибуции кампании. Атаки с помощью троянов-вымогателей становятся целевыми, а объем «ковровых бомбардировок» падает. Определяют жертв, точно способных заплатить, и целенаправленно атакуют именно их. Прогнозируется рост атак с помощью IoT-устройств — как посредством взлома установленных девайсов, так и путем внедрения троянских IoT-коней в сеть жертвы.

Google поднимает сумму вознаграждения за обнаружение уязвимостей в чипе безопасности Titan M до полутора миллионов долларов. Titan M используется в новейших смартфонах серии Pixel (начиная с Pixel 3) и обеспечивает безопасный доступ к наиболее ценным данным, например при совершении платежей. Максимальная выплата предусмотрена за нахождение уязвимости, позволяющей обойти системы безопасности удаленно.

На видео выше — любопытный пример эскалации привилегий через недоработку в механизме User Account Control. Скачиваем подписанный Microsoft бинарник, пытаемся запустить с правами администратора, получаем окно ввода пароля, кликаем на ссылку в свойствах сертификата, открываем браузер с системными привилегиями. Уязвимость в Windows 7, 8 и 10 закрыта 12 ноября.

В компании Check Point посмотрели на уязвимости в распространенном открытом ПО, которое встраивается в популярные Android-приложения. Нашли непропатченные библиотеки в составе аппов Facebook, WeChat и AliExpress. В Facebook прокомментировали, что наличие уязвимости в коде еще не гарантирует ее эксплуатации: проблемный код может просто не задействоваться.

Сайт криптовалюты Monero был взломан и 18 ноября полдня раздавал модифицированные дистрибутивы с функцией кражи денег из кошельков пользователей.