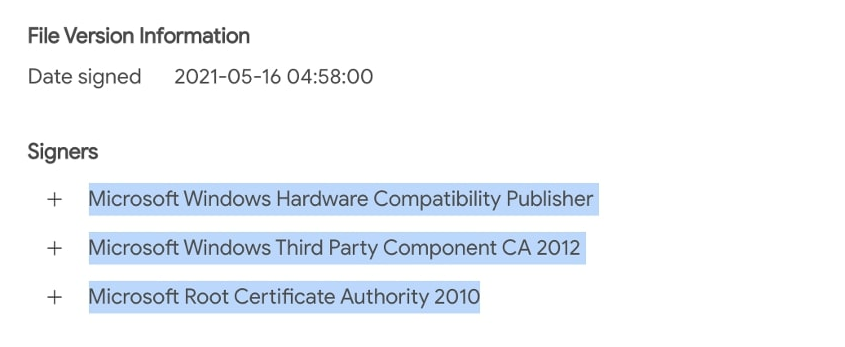

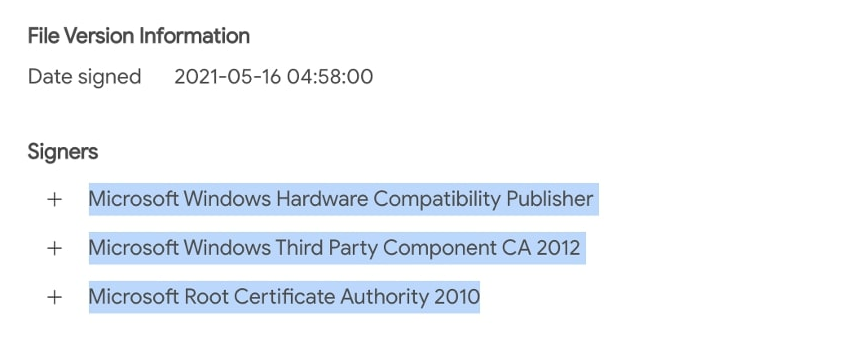

На прошлой неделе коллектив исследователей по безопасности изучал руткит, известный как Netfilter. Впервые обнаруженный специалистом компании G Data, вредоносный код имеет традиционную функциональность: обращается к расположенному в Китае серверу, передает информацию о компьютере, загружает обновления для себя. Отличие от многих других подобных программ заключается в том, что Netfilter снабжен легитимной цифровой подписью Microsoft.

Компания Microsoft выпустила бюллетень, посвященный атаке, в котором поделилась дополнительной информацией. Руткит является частью атаки на геймеров, и скорее всего эта кампания ориентирована на пользователей в Китае. Создатели Netfilter были нацелены на взлом учетных записей других пользователей и, похоже, выстроили эту достаточно сложную схему для получения преимущества в игровом окружении. Вендор прокомментировал и подпись драйвера. Речи о взломе инфраструктуры Microsoft не идет, руткит прошел стандартную процедуру выдачи сертификата, а при проверке вредоносных функций не обнаружили.

Все современные версии Windows по умолчанию не могут запускать код с привилегиями ядра без цифровой подписи Microsoft. Соответственно, уровень доверия к подписанному коду достаточно высокий: целостность ОС зависит от качества проверки кода при выдаче сертификата вендором. Инциденты, подобные Netfilter, происходят достаточно редко, и ранее были зафиксированы только случаи кражи сертификата. Так, в атаке Stuxnet использовали драйверы, подписанные ворованными сертификатами Realtek и JMicron.

Событие недели: принудительное удаление всех данных с NAS WD My Book Live, предположительно в результате вредоносной активности (см. также обсуждение на Хабре). В заявлении компании уточняется, что вредоносный скрипт использовал уязвимость, приводящую к выполнению произвольного кода. Какую именно — не уточняется, но в СМИ приводят в пример серьезную проблему, обнаруженную в 2018 году. Последнее обновление более не поддерживаемые NAS получили в 2015-м.

В механизме обновления ноутбуков Dell обнаружили уязвимость. Некорректная обработка сертификатов делает возможной атаку man-in-the-middle: исследователи показали, как перенаправить пользователя на подставной сервер и «раздать» с него вредоносное обновление BIOS.

В почтовом сервере Dovecot закрыли уязвимость, позволяющую внедряться в обмен данными между сервером и клиентом.

В компании Check Point Research нашли серьезные (но не эксплуатируемые) уязвимости в Atlassian Jira и Confluence, теоретически позволяющие легко получить контроль над учетной записью.

Утечка базы аппаратных ID приставок Sony PlayStation 3 привела к рандомным банам пользователей онлайн-сервисов Sony. Вероятно, вредоносная активность, в которой используются ID из каталога, заканчивается блокировкой ничего не подозревающего владельца аккаунта.

Компания Microsoft выпустила бюллетень, посвященный атаке, в котором поделилась дополнительной информацией. Руткит является частью атаки на геймеров, и скорее всего эта кампания ориентирована на пользователей в Китае. Создатели Netfilter были нацелены на взлом учетных записей других пользователей и, похоже, выстроили эту достаточно сложную схему для получения преимущества в игровом окружении. Вендор прокомментировал и подпись драйвера. Речи о взломе инфраструктуры Microsoft не идет, руткит прошел стандартную процедуру выдачи сертификата, а при проверке вредоносных функций не обнаружили.

Все современные версии Windows по умолчанию не могут запускать код с привилегиями ядра без цифровой подписи Microsoft. Соответственно, уровень доверия к подписанному коду достаточно высокий: целостность ОС зависит от качества проверки кода при выдаче сертификата вендором. Инциденты, подобные Netfilter, происходят достаточно редко, и ранее были зафиксированы только случаи кражи сертификата. Так, в атаке Stuxnet использовали драйверы, подписанные ворованными сертификатами Realtek и JMicron.

Что еще произошло

Событие недели: принудительное удаление всех данных с NAS WD My Book Live, предположительно в результате вредоносной активности (см. также обсуждение на Хабре). В заявлении компании уточняется, что вредоносный скрипт использовал уязвимость, приводящую к выполнению произвольного кода. Какую именно — не уточняется, но в СМИ приводят в пример серьезную проблему, обнаруженную в 2018 году. Последнее обновление более не поддерживаемые NAS получили в 2015-м.

В механизме обновления ноутбуков Dell обнаружили уязвимость. Некорректная обработка сертификатов делает возможной атаку man-in-the-middle: исследователи показали, как перенаправить пользователя на подставной сервер и «раздать» с него вредоносное обновление BIOS.

В почтовом сервере Dovecot закрыли уязвимость, позволяющую внедряться в обмен данными между сервером и клиентом.

В компании Check Point Research нашли серьезные (но не эксплуатируемые) уязвимости в Atlassian Jira и Confluence, теоретически позволяющие легко получить контроль над учетной записью.

Утечка базы аппаратных ID приставок Sony PlayStation 3 привела к рандомным банам пользователей онлайн-сервисов Sony. Вероятно, вредоносная активность, в которой используются ID из каталога, заканчивается блокировкой ничего не подозревающего владельца аккаунта.