В прошедшем году защитные решения Trend Micro обнаружили и заблокировали 52 млрд кибератак, осуществлённых самыми разными способами — от примитивных вымогателей до изощрённых BEC-кампаний. Мы подготовили отчёт 2019 Annual Security Roundup: The Sprawling Reach of Complex Threats, в котором подробно рассказываем об изменениях в ландшафте киберугроз. В этом посте — наиболее значимые цифры, которые показывают процесс эволюции киберпреступников и их методов.

Главный вывод исследования состоит в том, что финансово мотивированные киберпреступники ежедневно сотрудничают и соперничают, чтобы получить максимум прибыли от своих жертв. Количество угроз растёт вместе с их многообразием, поскольку инвестиции в облачные платформы, а также перемещение инфраструктуры компаний в облака значительно расширили атакуемую поверхность современных предприятий. Среди главных киберпреступных инструментов, которые мы зафиксировали в 2019 году, можно отметить следующие:

- вымогатели;

- фишинг и BEC;

- эксплуатация критических уязвимостей;

- атаки на цепочки поставок;

- мобильные угрозы.

Вымогатели

В 2019 году вымогатели сохранили лидирующие позиции среди других киберугроз. Количество обнаруженных инцидентов с этой разновидностью вредоносного ПО выросло на 10% по сравнению с показателями 2018 года. Главными мишенями для вымогательских кампаний стали:

- здравоохранение, в котором от атак пострадало более 700 организаций;

- правительственные организации — только в США жертвами вымогателей стали минимум 110 государственных и муниципальных учреждений;

- образовательные учреждения.

Россия продолжает лидировать по количеству обнаружений вирусов-вымогателей в Восточной Европе, на неё приходится 4,15% от общемирового числа шифровальщиков.

Примечательно, что несмотря на рост числа атак новые разновидности вымогателей фиксировались на 57% реже. Скорее всего, причина состоит в том, что разработчики вредоносных кампаний сосредоточились на выявлении наиболее доступных мишеней, которые с большей вероятностью заплатят выкуп, а не на создании новых инструментов.

Стремление к повышению эффективности вирусов-вымогателей привело к созданию киберпреступных коллабораций. Например, вымогатель Sodinokibi использовался для проведения скоординированных атак на 22 подразделения государственных органов штата Техас. Выручка злоумышленников при этом составила 2,5 млн долларов США.

В этой серии атак использовался новый способ киберпреступного заработка — Access-as-a-Service, в рамках которого одни злоумышленники продавали или сдавали в аренду другим доступ к сетевой инфраструктуре компаний. В составе сервиса по цене от 3 до 20 тыс. долларов США предлагались различные услуги, вплоть до полного доступа к серверам и корпоративным VPN.

Фишинг и BEC

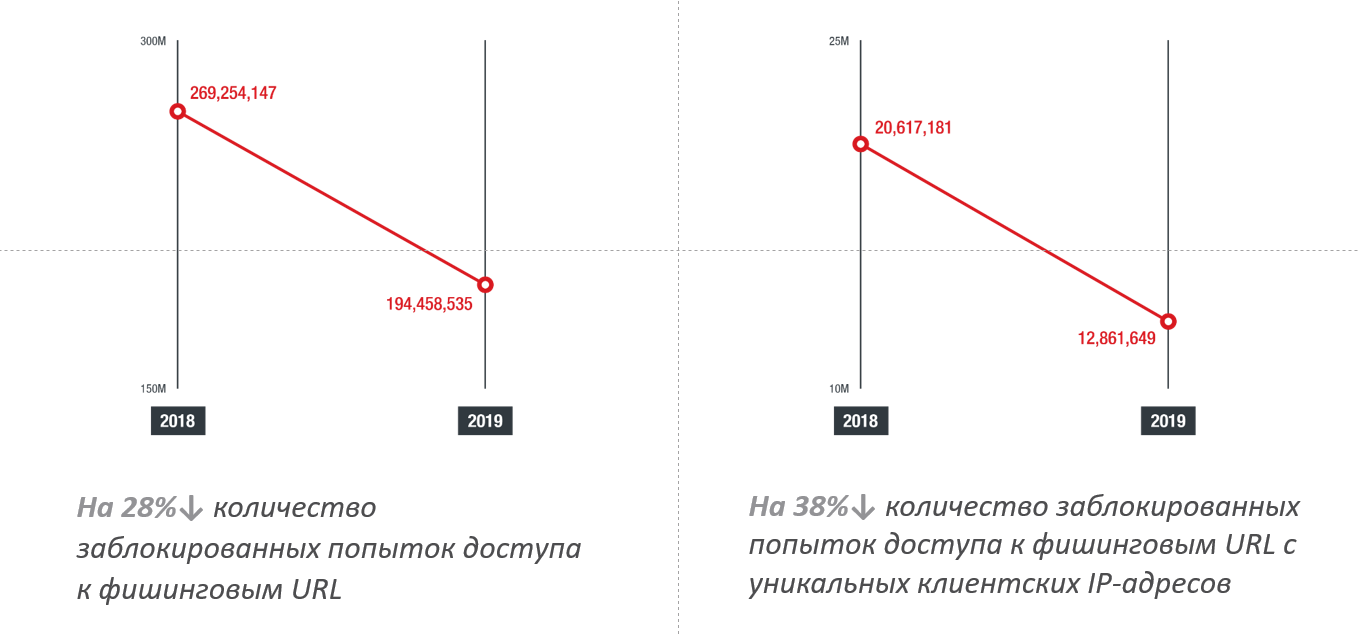

Число зафиксированных фишинговых атак в 2019 году снизилось по сравнению с 2018 годом как по зафиксированным попыткам доступа к фишинговым URL, так и по количеству клиентских систем, ставших жертвами мошеннических атак.

Зарегистрированные фишинговые инциденты 2018-2019 г. Источник: Trend Micro

Несмотря на общее сокращение числа атак, двукратный рост демонстрируют целевые кампании на пользователей сервиса Office 365. Их количество увеличилось на 101%.

В числе наиболее популярных способов фишинга 2019 года можно выделить:

- компрометацию веб-расширения SingleFile для создания мошеннических копий легитимных страниц аутентификации на различных сервисах;

- похищение одноразовых паролей (OTP) с использованием фальшивой банковской страницы;

- перехват результатов веб-поиска в Google для перенаправления жертв на фишинговую страницу;

- использование страниц «404 Не найдено» для фальшивых форм входа в систему.

В 2019 году киберпреступники сосредоточили свои усилия на самых доходных направлениях, что подтверждает рост количества фишинговых атак с компрометацией деловой переписки (BEC).

По количеству выявленных ВЕС-угроз Россия находится на четвёртом месте в мире с 3,9% от общемировых показателей. На первых позициях — США, Китай и Бразилия. На Украину приходится 1,3%, на Казахстан — менее 0,5%.

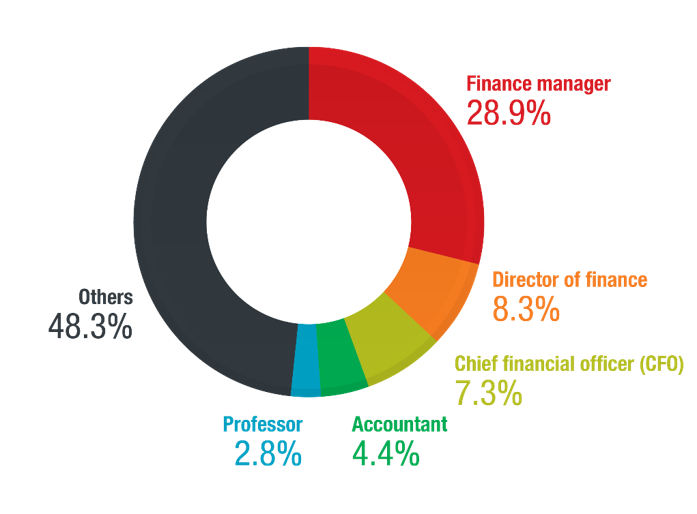

Распределение атакуемых должностей в BEC-атаках. Источник: Trend Micro

Самые популярные объекты в BEC-атаках — финансовые руководители компаний, бухгалтерские подразделения и профессура.

Эксплуатация критических уязвимостей

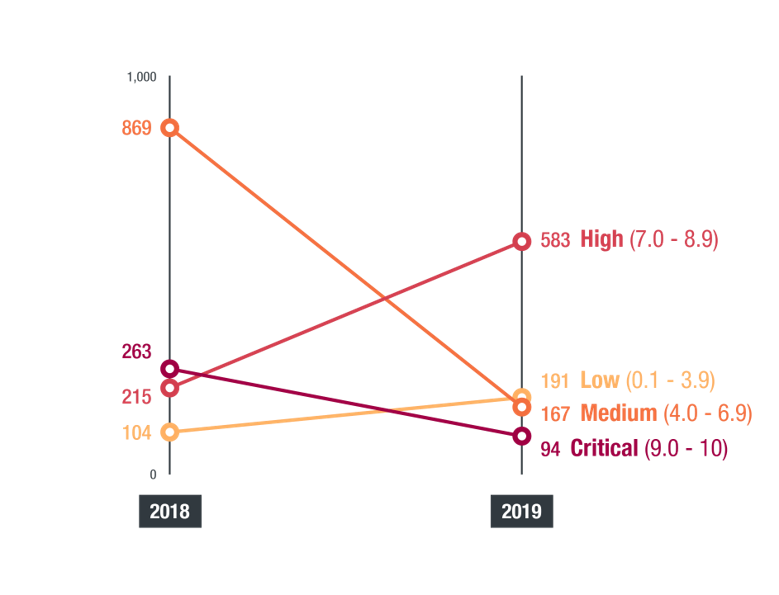

Серьёзным источником проблем были и остаются уязвимости в операционных системах и сервисах. В 2019 году инициатива Trend Micro Zero Day Initiative (ZDI) позволила выявить значительное количество различных уязвимостей. И хотя выявленных проблем в целом стало меньше, количество серьёзных уязвимостей выросло по сравнению с 2018 годом на 171%.

Количество уязвимостей различного уровня, выявленных в рамках программы Trend Micro Zero Day Initiative. Источник: Trend Micro.

Уровень их опасности отражает и вероятность того, что именно эти уязвимости будут активно использоваться киберпреступниками в качестве векторов атак.

Говоря об уязвимостях, нельзя обойти вниманием уязвимости интернета вещей, которые продолжают активно эксплуатироваться киберпреступниками для создания ботнетов. По нашим данным количество попыток подбора пароля на устройствах IoT за год увеличилось на 180%.

Атаки на цепочки поставок

Вместо того, чтобы взламывать хорошо защищённые банки, хакеры предпочитают получать данные банковских карт из более доступных мест — например, атакуя провайдеров услуг для онлайновых маркетплейсов, интернет-магазинов и других сервисов с онлайн-оплатой.

Используя атаки на поставщиков, группировки Magecart и FIN6 сумели внедрить вредоносный код для хищения платёжной информации на множество сайтов. В активе у Magecart 227 взломанных сайтов, а группировка FIN6 сумела скомпрометировать более 3 тыс. онлайн-площадок.

Другим популярным направлением для атак стала компрометация средств разработки и популярных библиотек.

В июне была обнаружена ошибка в настройке API Docker Engine — Community, которая позволяла злоумышленникам скомпрометировать контейнеры и запустить AESDDoS, разновидность вредоносной программы для Linux, которая позволяет перехватить контроль над сервером и сделать его частью ботнета.

В том же месяце стало известно об уязвимости CVE-2019-11246 в интерфейсе командной строки Kubernetes, использование которой позволяло злоумышленнику использовать вредоносный контейнер для создания или замены файлов на пораженном хосте.

Мобильные угрозы

По данным исследования, Россия находится в топ-15 стран по числу обнаруженных видов вредоносных мобильных приложений, здесь выявлено 1,1% от общемирового числа мобильных зловредов.

Всего за 2019 год Trend Micro зафиксировала почти 60 млн мобильных вредоносов, причём во втором полугодии их количество сократилось почти вдвое.

Одна из крупнейших обнаруженных мобильных угроз 2019 года была связана с несколькими вредоносными приложениями для Android, загруженными 1 млн раз. Эти приложения маскировались под разнообразные фильтры для камеры смартфона и после установки подключались к вредоносным управляющим серверам. Во время анализа образцов оказалось, что вредоносный характер приложений довольно трудно выявить. Например, одна из таких программ при установке удаляла себя из списка приложений. В результате её деинсталляция стала практически невозможной, поскольку пользователи не могли даже обнаружить присутствие программы, не говоря уже об удалении.

Рекомендации

Защита от атак в современных условиях требует использования комплексных решений, которые объединяли бы защиту шлюзов, сетей, серверов и конечных устройств. Повысить уровень ИТ-безопасности компании можно, используя такие методы противодействия угрозам, как:

- сегментация сетевой инфраструктуры, регулярное резервное копирование и постоянный мониторинг состояния сети;

- регулярная установка обновлений для ОС и прикладного ПО для защиты от эксплуатации известных уязвимостей;

- использование виртуальных исправлений, особенно для ОС, которые больше не поддерживаются разработчиками;

- внедрение многофакторной аутентификации и политик доступа для инструментов с поддержкой отдельных учётных записей администраторов, например, для ПО удалённого доступа к рабочим столам, PowerShell и инструментов разработчика.