Конференция BLACK HAT USA. Разбогатеть или умереть: зарабатываем в Интернете методами Black Hat. Часть 1

Конференция BLACK HAT USA. Разбогатеть или умереть: зарабатываем в Интернете методами Black Hat. Часть 2

Они зашли так далеко, что стали обсуждать возможность привлечения водителей UPS к очной ставке с подозреваемой. Давайте сейчас проверим, является ли законным то, что процитировано на этом слайде?

Вот что отвечает Федеральная торговая комиссия FTC на вопрос: «Должен ли я вернуть или оплатить товар, который никогда не заказывал?» — «Нет. Если вы получили товар, который не заказывали, то имеете законное право принять его как бесплатный подарок». Это звучит этично? Я умываю руки, потому что недостаточно умён, чтобы обсуждать такие вопросы.

Но что интересно – мы видим тенденцию, при которой чем меньше технологий мы используем, тем больше денег получаем.

Джереми Гроссман: это действительно очень сложно для понимания, но таким способом можно получить шестизначную сумму денег. Итак, на все истории, которые вы услышали, имеются реальные ссылки, и вы можете подробно прочитать обо всём этом. Один из самых интересных видов интернет-мошенничества – это партнёрское мошенничество. Интернет-магазины и рекламодатели с помощью партнёрских сетей привлекают трафик и пользователей на свои сайты в обмен на часть получаемой от этого прибыли.

Я собираюсь рассказать о том, о чем множество людей знает в течение многих лет, но я не смог найти ни одной публичной ссылки, которая бы указывала, сколько потерь нанёс этот вид мошенничества. Насколько мне известно, не было никаких судебных исков, никаких уголовных расследований. Я говорил с предпринимателями, занимающимися производством, я разговаривал с парнями из партнерской сетей, я говорил с Black Cats – все они уверены, что мошенники заработали на партнёрстве огромное количество денег.

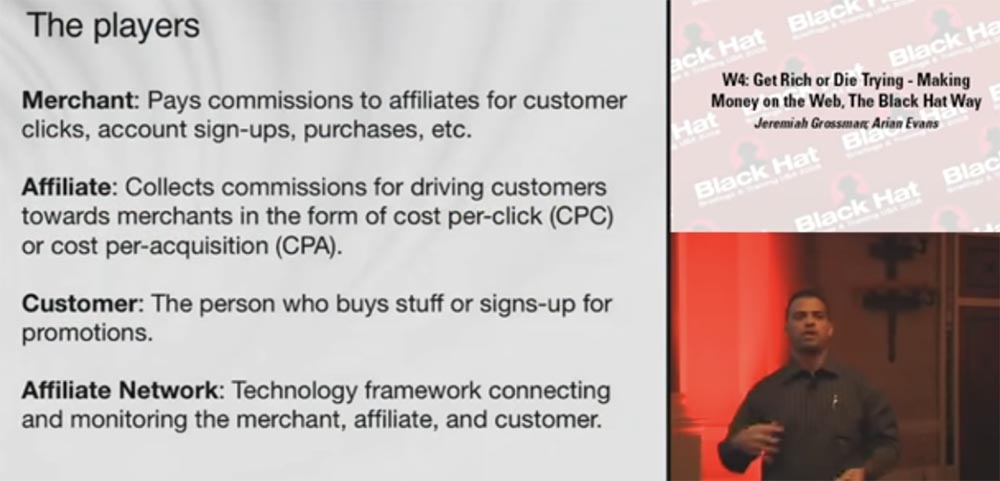

Прошу мне поверить на слово и ознакомиться с результатом «домашнего задания», которое я выполнил по этим конкретным проблемам. На них мошенники «наваривают» 5-6-значные, а иногда и семизначные суммы ежемесячно, используя особые методики. В этом зале есть люди, которые могут это проверить, если они не связаны соглашением о конфиденциальности. Итак, я собираюсь показать вам, как это работает. В этой схеме участвует несколько игроков. Вы увидите, что представляет собой партнёрская «игра» нового поколения.

В игре участвует торговец, у которого имеется какой-то сайт или продукт, и он платит партнерам комиссионные за пользовательские клики, созданные аккаунты, совершённые покупки и так далее. Он платит партнёру за то, что кто-то заходит на его сайт, кликает по ссылке, переходит на ваш сайт продавца и что-то там покупает.

Следующий игрок – это партнёр, который получает деньги в виде оплаты за каждый клик (CPC) или в виде комиссионных (CPA) за то, что перенаправляет покупателей на сайт продавца.

Комиссионные подразумевают, что в результате деятельности партнёра клиент совершил покупку на сайте продавца.

Покупатель – это человек, который делает покупки или подписывается на акции продавца.

Партнёрские сети предоставляет технологии, которые объединяют и отслеживают деятельность продавца, партнёра и покупателя. Они «склеивают» всех игроков вместе и обеспечивают их взаимодействие.

Вам может понадобиться несколько дней или пару недель, чтобы понять, как это всё работает, но здесь нет никаких сложных технологий. Партнёрские сети и партнёрские программы охватывают все виды торговли и все рынки. Они имеются у Google, EBay, Amazon, их интересы комиссионеров пересекаются, они повсюду и не испытывают недостаток доходов. Я уверен, что вы знаете, что даже трафик с вашего блога способен ежемесячно приносить несколько сотен долларов прибыли, так что эту схему вам будет легко понять.

Вот каким образом обеспечивается работа системы. Вы аффилируете небольшой сайт, или электронную доску объявлений, не имеет значения, подписываете партнёрскую программу и получаете специальную ссылку, которую размещаете на своей интернет-странице. Она выглядит таким образом:

Здесь указана конкретная партнёрская программа, ваш партнёрский ID, в данном случае он равен 100, и название продаваемого продукта. И если кто-то кликает по этой ссылке, браузер направляет его в партнёрскую сеть, устанавливает специальные отслеживающие кукиз, связывающие его с партнёрским ID=100.

И перенаправляет на страницу продавца. Если позже покупатель приобретает какой-то товар в течение периода времени X, который может составлять день, час, три недели, любое оговоренное время, причём всё это время кукиз продолжают существовать, то партнер получает свои комиссионные.

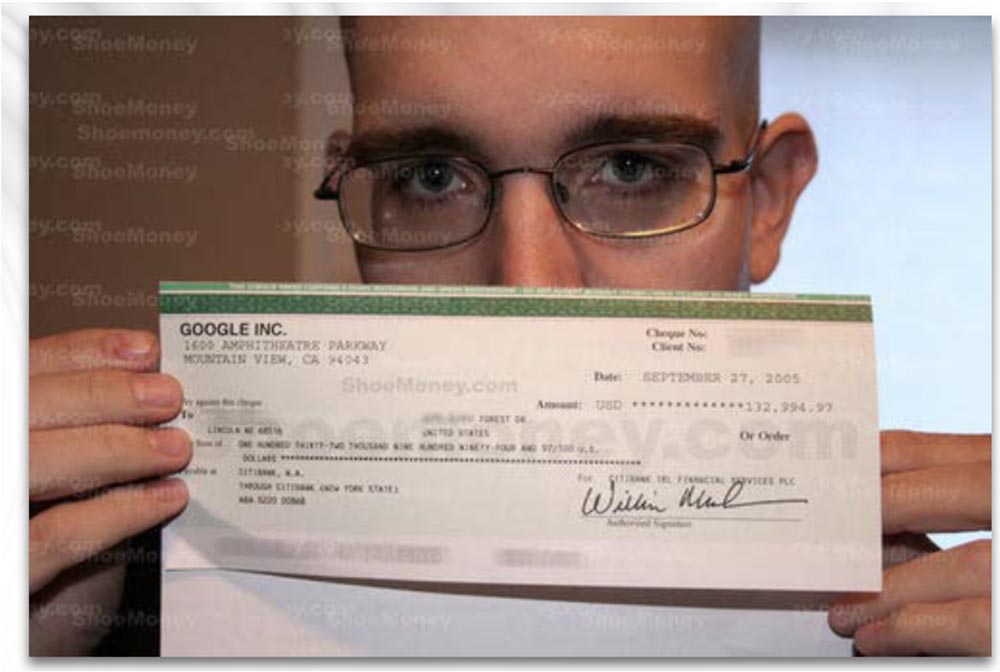

Вот что собой представляет схема, благодаря которой партнёрские компании зарабатывают миллиарды долларов, используя эффективные SEO-тактики. Приведу пример. На следующем слайде показан чек, сейчас я его увеличу, чтобы показать вам сумму. Это чек от Google на 132 тысячи долларов. Фамилия этого джентльмена Шуман, он владеет сетью рекламных веб-сайтов. Это ещё не все деньги, Google выплачивает такие сумы раз в месяц или раз в 2 месяца.

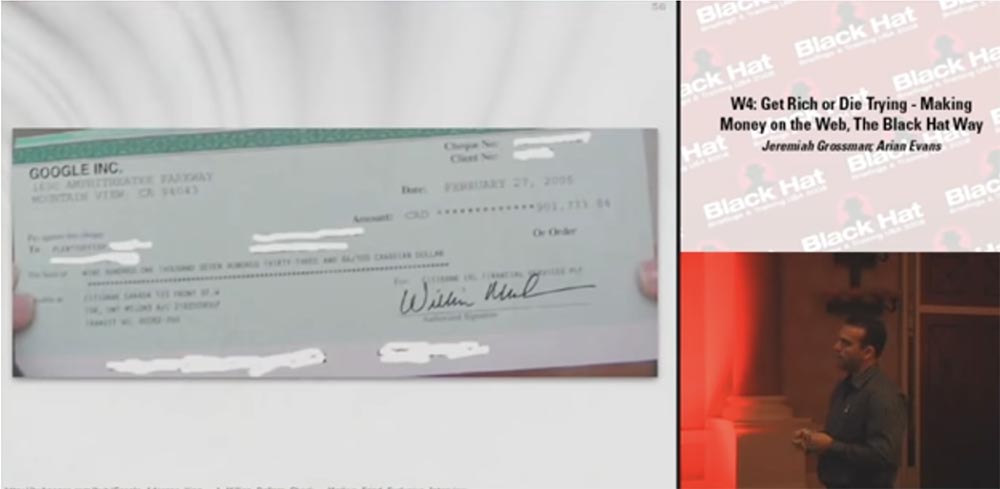

Ещё один чек от Google, я его увеличу, и вы увидите, что он выписан на сумму 901 тысяча долларов.

Должен ли я спросить кого-то по поводу этичности таких способов заработка? Молчание в зале… Этот чек представляет собой оплату за 2 месяца, потому что предыдущий чек был отклонён банком получателя из-за слишком большой суммы выплаты.

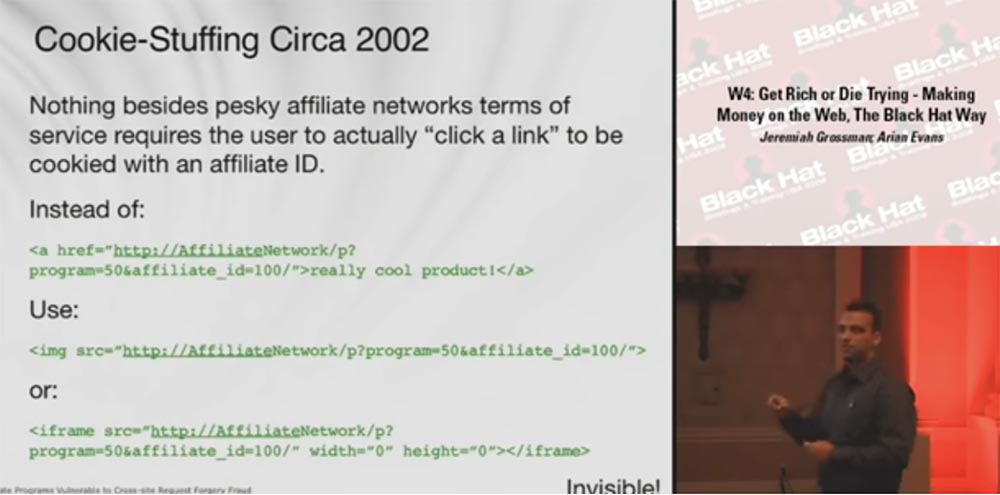

Итак, мы убедились, что такие деньги можно сделать, и эти деньги выплачиваются. Как же можно обыграть эту схему? Мы можем использовать приём под названием Cookie-Stuffing, или «Начинка для печенья». Это очень простая концепция, которая появилась в 2001- 2002 году, и на этом слайде показано, как она выглядела в 2002. Раскрою вам историю её появления.

Ничто, кроме надоедливых сервисных условий партнерских сетей, не требует, чтобы пользователь действительно кликнул ссылку для того, чтобы его браузер подхватил кукиз с партнёрским ID.

Вы можете автоматически загрузить этот URL, по которому обычно кликает пользователь, в источник изображения или в тег iframe. При этом вместо ссылки:

Вы загружаете это:

Или это:

И когда пользователь попадёт на вашу страницу, он автоматически подхватит партнёрское кукиз. При этом независимо от того, купит ли он что-то в дальнейшем, вы получите свои комиссионные, перенаправили вы трафик или нет – неважно.

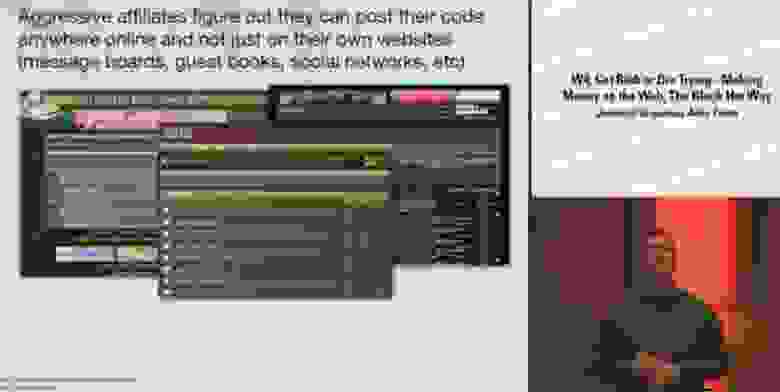

За последние несколько лет это стало развлечением SEO парней, которые размещают подобный материал на досках объявлений и разрабатывают всяческие сценарии, где бы ещё разместить свои ссылки. Агрессивные партнеры поняли, что могут размещать свой код в любом месте интернета, а не только на своих собственных сайтах.

На этом слайде вы видите, что у них есть свои программы для Cookie-Stuffing, которые помогают пользователям изготовить свои «печенья с начинкой». И это не одно кукиз, вы можете загрузить 20-30 идентификаторов партнёрских сетей одновременно, и как только кто-то что-то покупает, вы получаете за это деньги.

Вскоре эти ребята поняли, что могут не размещать этот код на своих страницах. Они отказались от межсайтового скриптинга и просто стали размещать свои небольшие сниппеты с HTML-кодом на досках объявлений, в гостевых книгах, в социальных сетях.

Примерно к 2005 году торговцы и партнёрские сети разобрались в том, что происходит, начали отслеживать рефереров и рейтинг переходов по ссылкам и принялись выгонять подозрительных партнёров. Например, они замечали, что пользователь совершает клик на сайте MySpace, но этот сайт принадлежит совсем другой партнёрской сети, чем та, что получает законную выгоду.

Эти ребята стали немного мудрее, и в 2007 году появился новый вид Cookie-Stuffing. Партнёры стали размещать свой код на SSL-страницах. Согласно Протоколу передачи гипертекста RFC 2616, клиенты не должны включать поле заголовка Referer в небезопасный HTTP-запрос, если ссылающаяся страница была перенесена с безопасного протокола. Это объясняется тем, что вы не хотите утечки этой информации с вашего домена.

Из этого понятно, что никакой Referer, отправляемый партнёру, невозможно будет отследить, поэтому главные партнёры увидят пустую ссылку и не смогут вас за это выгнать. Теперь мошенники получили возможность безнаказанно изготавливать своё «печенье с начинкой». Правда, не каждый браузер позволяет такое проделать, но есть много других способов сделать то же самое, используя автоматическое обновление текущей страницы браузера meta-refresh, метатеги или JavaScript.

В 2008 году они стали использовать более мощные хакерские инструменты, такие как атаки перепривязывания — DNS rebinding, Gifar и вредоносный Flash-контент, способные полностью разрушить существующие модели защиты. Требуется некоторое время, чтобы выяснить, как их можно использовать, потому что ребята, занимающиеся Cookie-Stuffing, не особо продвинутые хакеры, они просто агрессивные маркетологи, которые слабо разбираются в написании кодов.

Итак, мы рассмотрели, как заработать 6-значные суммы, а теперь перейдём к семизначным. Нам нужны крупные деньги, чтобы разбогатеть или умереть. Мы рассмотрим, как можно сделать деньги, продавая полудоступную информацию. Компания Business Wire была очень популярной пару лет назад, и она всё ещё остаётся важной, мы видим её присутствие на многих сайтах. Для тех, кто не знает — Business Wire предоставляет услугу, состоящую в том, что зарегистрированные пользователи сайта получают поток актуальных пресс-релизов от тысяч компаний. Пресс-релизы направляются в эту компанию различными организациями, которые иногда временно попадают под запрет, или эмбарго, поэтому информация, приведённая в этих пресс-релизах, может повлиять на стоимость акций.

Файлы пресс-релизов загружаются на веб-сервер Business Wire, но не линкуются, пока не снято эмбарго. Всё это время веб-страницы пресс-релизов связаны с основным веб-сайтом, и пользователи уведомляются о них URL-адресами такого вида:

Таким образом, вы, пока находитесь под эмбарго, размещаете на сайте интересные данные для того, чтобы как только эмбарго будет снято, пользователи немедленно с ними ознакомились. Эти ссылки датируются и рассылаются пользователям по электронной почте. Как только срок запрета истечёт, ссылка сработает и направит пользователя на сайт, где размещен соответствующий пресс-релиз. Перед тем, как предоставить доступ к веб-странице пресс-релиза, система должна убедиться, что пользователь зашёл в систему законным образом.

Они не проверяют, имеете ли вы право ознакомиться с данной информацией до того, как закончится срок эмбарго, вам нужно всего лишь авторизоваться в системе. Пока что кажется безобидным, но ведь если вы чего-то не видите, это не означает, что его там нет.

Эстонская финансовая компания Lohmus Haavel & Viisemann, совсем не хакеры, обнаружила, что веб-страницы пресс-релизов были названы предсказуемым образом, и начала угадывать эти URL. В то время как ссылки могут еще не существовать, потому что действует эмбарго, это не означает, что хакер не может угадать имя файла и таким образом преждевременно получить к нему доступ. Данный метод срабатывал потому, что единственная проверка безопасности Business Wire состояла в том, чтобы пользователь вошёл в систему легальным образом, и ничего больше.

Таким образом, эстонцы получали информацию раньше, чем закрывался рынок, и продавали эти данные. Пока SEC не выследили их и не заморозили им счета, они успели заработать на торговле полудоступной информацией 8 миллионов долларов. Подумайте о том, что эти ребята всего лишь пригляделись к тому, как выглядят ссылки, попытались отгадывать URL-адреса и сделали на этом 8 миллионов. Обычно в этом месте я спрашиваю аудиторию, считать ли это законным или незаконным, относится ли это к понятиям торговли или нет. Но сейчас я просто хочу обратить ваше внимание на то, кто это сделал.

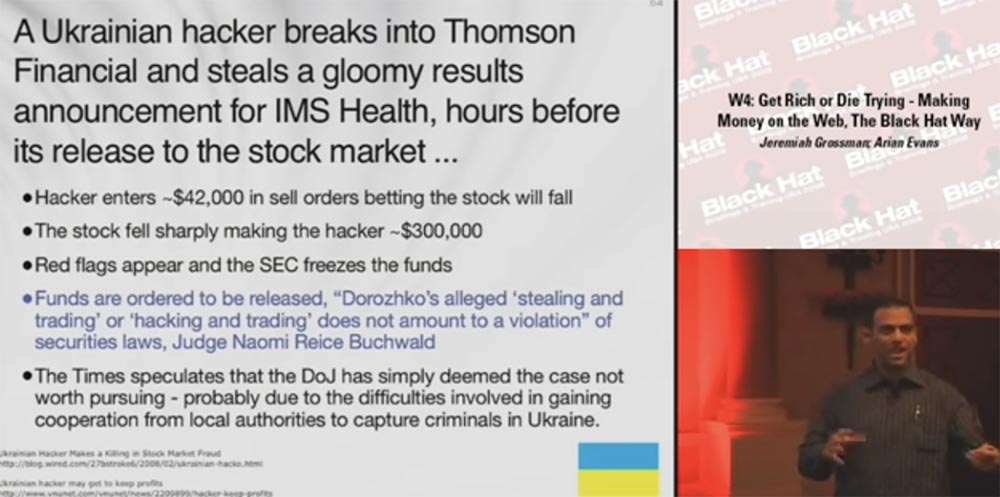

Прежде чем вы попытаетесь ответить на эти вопросы, я покажу вам следующий слайд. Это не имеет прямого отношения к мошенничеству в интернете. Украинский хакер взломал компанию Thomson Financial, поставщика аналитической информации для бизнеса, и украл данные о финансовом неблагополучии компании IMS Health за несколько часов до того, как эта информация должна была попасть на финансовый рынок. То, что он виновен во взломе, не вызывает никаких сомнений.

Хакер выставил ордера на продажу в сумме 42 тысячи долларов, сыграв до падения ставок. Для Украины это огромная сумма, так что хакер хорошо знал, на что идёт. Внезапное падение курса акций принесло ему в течение нескольких часов около 300 тысяч долларов прибыли. Биржа вывесила «Красный флаг», SEC заморозило средства, заметив, что что-то идёт не так, и начало расследование. Однако судья Наоми Рейс Бухвальд заявил, что средства должны быть разморожены, так как приписываемые Дорожко «кража и торговля» и «хакерство и торговля» не нарушают законы о ценных бумагах. Хакер не был сотрудником данной компании, поэтому не нарушил никаких законов о разглашении конфиденциальной финансовой информации.

Газета The Times предположила, что Департамент юстиции США просто посчитал это дело бесперспективным из-за трудностей, связанных с получением согласия властей Украины на сотрудничество в деле поимки преступника. Так что этот хакер получил 300 тысяч долларов очень легко.

Теперь сравните это с предыдущим случаем, когда люди заработали деньги, просто меняя URL-адреса ссылок в своём браузере и продавая коммерческую информацию. Это довольно интересные, но не единственные способы заработать деньги на фондовой бирже.

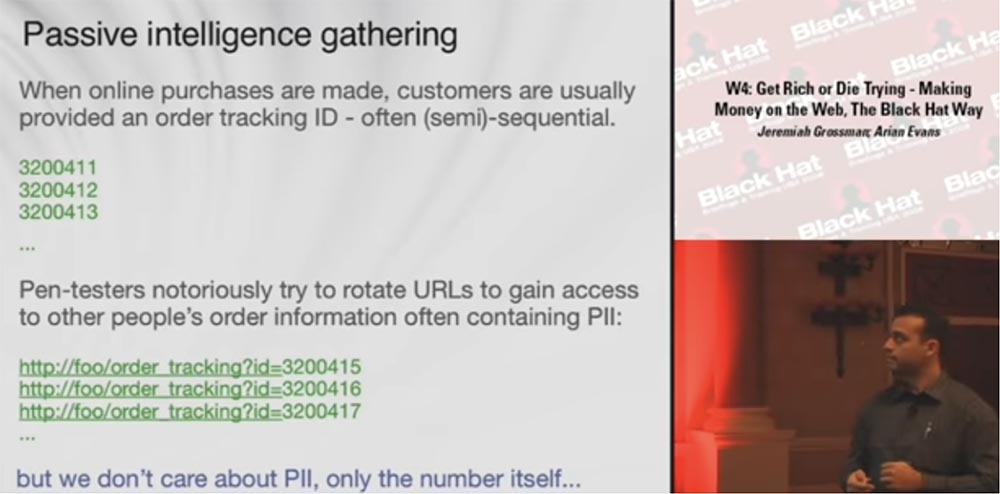

Рассмотрим пассивный сбор информации. Обычно после совершения онлайн-покупки покупатель получает трек-код заказа, который может быть последовательным или псевдо-последовательным и выглядит примерно так:

3200411

3200412

3200413

С его помощью вы можете отследить свой заказ. Пентестеры или хакеры пробуют «прокрутить» URL-адреса, чтобы получить доступ к данным сделанного заказа, обычно содержащим личную информацию (PII):

Прокручивая номера, они получают доступ к номерам кредитных кард, адресам, именам и прочей личной информации покупателя. Однако нас интересует не персональная информация клиента, а сам трек-код заказа, нас интересует пассивная разведка.

Рассмотрим «Искусство делать выводы». Если вы можете точно оценить, сколько «заказов» компания обрабатывает на конец квартала, то, основываясь на исторических данных, можете сделать вывод, хороши ли её финансовые дела и в какую сторону будет колебаться стоимость её акций. Например, вы что-то заказали или купили в начале квартала, не важно, а затем совершили новый заказ в конце квартала. По разнице номеров можно сделать вывод о том, сколько заказов было обработано компанией на протяжении этого периода времени. Если речь идёт о тысяче заказов против ста тысяч за аналогичный прошлый период, вы можете предположить, что дела компании плохи.

Однако дело в том, что часто эти порядковые номера могут быть получены без фактического выполнения заказа или заказа, который впоследствии был отменён. Надеюсь, что эти номера не отобразятся в любом случае и последовательность продолжится с номеров:

3200418

3200419

3200420

Таким образом, вы знаете, что у вас есть возможность отследить заказы, и можете начать пассивно собирать информацию с сайта, которую они нам предоставляют. Мы не знаем, законно ли это или нет, мы знаем только, что это можно сделать.

Итак, мы с вами рассмотрели различные недостатки бизнес-логики.

Трей Форд: атакующие – это бизнесмены. Они рассчитывают на окупаемость своих инвестиций. Чем больше технологий, чем больше и сложнее код, тем больше работы нужно сделать и тем больше вероятность быть пойманным. Но существует много очень выгодных способов осуществить атаки без всяких усилий. Бизнес-логика – это гигантский бизнес, и у преступников существует огромная мотивация для её взлома. Недостатки бизнес-логики – это основная цель преступников и это то, что нельзя обнаружить, просто запустив сканирование или проведя стандартное тестирование в процессе обеспечения качества. В обеспечении качества QA существует психологическая проблема, которую называют «склонность к подтверждению своей точки зрения», потому что, как всякие люди, мы хотим знать, что мы правы. Поэтому нужно проводить тестирование в реальных условиях.

Необходимо тестировать всё и вся, потому что не все уязвимости можно обнаружить на этапе разработки, анализируя код, или даже во время QA. Так что вам нужно пройти через весь бизнес-процесс и разработать все мероприятия по его защите. Многое можно почерпнуть из истории, потому что некоторые типы атак повторяются с течением времени. Если однажды ночью вас разбудят из-за пиковой нагрузки на процессор, то вы можете предположить, что какой-то хакер снова пытается разыскать действующие скидочные купоны. Реальный способ распознать тип нападения – это наблюдать за активной атакой, потому что её распознавание на основе истории логов будет чрезвычайно трудной задачей.

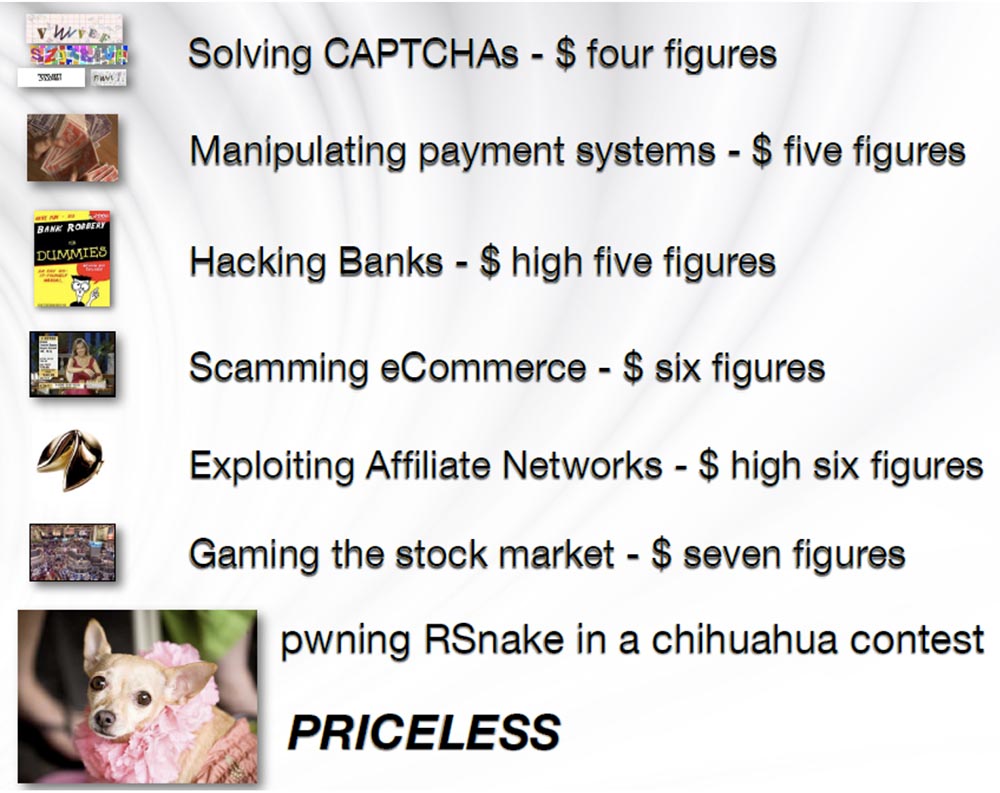

Джереми Гроссман: итак, вот что мы сегодня узнали.

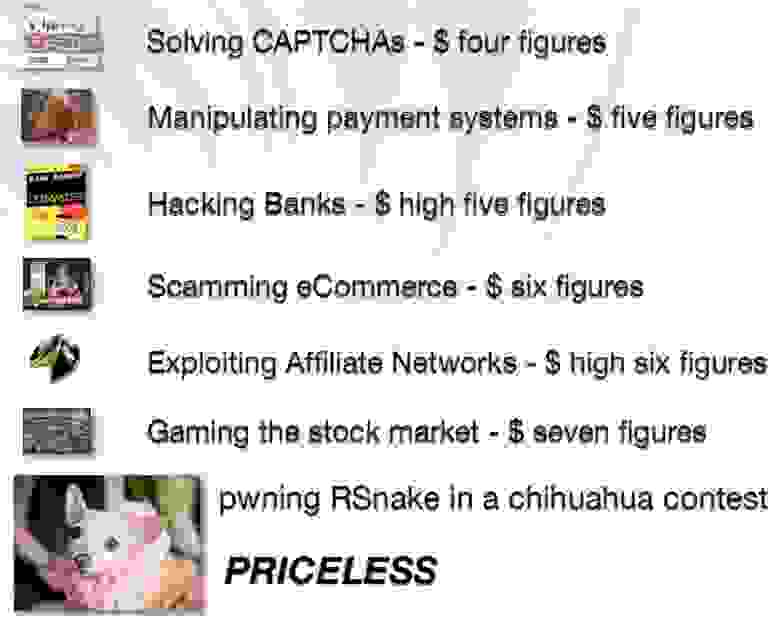

Угадывание капчи может принести вам четырёхзначную сумму в долларах. Манипуляции с платежными онлайн-системами принесут хакеру пятизначную прибыль. Взлом банков может принести вам прибыль, оцениваемую более чем пятизначной цифрой, особенно если вы проделаете это не один раз.

Мошенничество в области электронной коммерции даст вам шестизначную сумму денег, а использование партнёрских сетей – 5-6-значную или даже семизначную прибыль. Если вы достаточны смелы, то можете попробовать обдурить биржевой рынок и получить более чем семизначную выгоду. А использование метода RSnake в конкурсах на лучшую чихуахуа просто бесценно!

Вероятно, новые слайды этой презентации не попали на компакт-диск, так что вы сможете скачать их позже со страницы моего блога. В сентябре должна состояться конференция OPSEC, в которой я собираюсь участвовать, и думаю, что нам удастся совместно с ними создать какие-то действительно крутые вещи. А сейчас, если у вас имеются вопросы, мы готовы на них ответить.

Спасибо, что остаётесь с нами. Вам нравятся наши статьи? Хотите видеть больше интересных материалов? Поддержите нас, оформив заказ или порекомендовав знакомым, облачные VPS для разработчиков от $4.99, 30% скидка для пользователей Хабра на уникальный аналог entry-level серверов, который был придуман нами для Вас: Вся правда о VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps от $20 или как правильно делить сервер? (доступны варианты с RAID1 и RAID10, до 24 ядер и до 40GB DDR4).

Dell R730xd в 2 раза дешевле? Только у нас 2 х Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 ТВ от $199 в Нидерландах! Dell R420 — 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB — от $99! Читайте о том Как построить инфраструктуру корп. класса c применением серверов Dell R730xd Е5-2650 v4 стоимостью 9000 евро за копейки?

Конференция BLACK HAT USA. Разбогатеть или умереть: зарабатываем в Интернете методами Black Hat. Часть 2

Они зашли так далеко, что стали обсуждать возможность привлечения водителей UPS к очной ставке с подозреваемой. Давайте сейчас проверим, является ли законным то, что процитировано на этом слайде?

Вот что отвечает Федеральная торговая комиссия FTC на вопрос: «Должен ли я вернуть или оплатить товар, который никогда не заказывал?» — «Нет. Если вы получили товар, который не заказывали, то имеете законное право принять его как бесплатный подарок». Это звучит этично? Я умываю руки, потому что недостаточно умён, чтобы обсуждать такие вопросы.

Но что интересно – мы видим тенденцию, при которой чем меньше технологий мы используем, тем больше денег получаем.

Партнёрское Интернет-мошенничество

Джереми Гроссман: это действительно очень сложно для понимания, но таким способом можно получить шестизначную сумму денег. Итак, на все истории, которые вы услышали, имеются реальные ссылки, и вы можете подробно прочитать обо всём этом. Один из самых интересных видов интернет-мошенничества – это партнёрское мошенничество. Интернет-магазины и рекламодатели с помощью партнёрских сетей привлекают трафик и пользователей на свои сайты в обмен на часть получаемой от этого прибыли.

Я собираюсь рассказать о том, о чем множество людей знает в течение многих лет, но я не смог найти ни одной публичной ссылки, которая бы указывала, сколько потерь нанёс этот вид мошенничества. Насколько мне известно, не было никаких судебных исков, никаких уголовных расследований. Я говорил с предпринимателями, занимающимися производством, я разговаривал с парнями из партнерской сетей, я говорил с Black Cats – все они уверены, что мошенники заработали на партнёрстве огромное количество денег.

Прошу мне поверить на слово и ознакомиться с результатом «домашнего задания», которое я выполнил по этим конкретным проблемам. На них мошенники «наваривают» 5-6-значные, а иногда и семизначные суммы ежемесячно, используя особые методики. В этом зале есть люди, которые могут это проверить, если они не связаны соглашением о конфиденциальности. Итак, я собираюсь показать вам, как это работает. В этой схеме участвует несколько игроков. Вы увидите, что представляет собой партнёрская «игра» нового поколения.

В игре участвует торговец, у которого имеется какой-то сайт или продукт, и он платит партнерам комиссионные за пользовательские клики, созданные аккаунты, совершённые покупки и так далее. Он платит партнёру за то, что кто-то заходит на его сайт, кликает по ссылке, переходит на ваш сайт продавца и что-то там покупает.

Следующий игрок – это партнёр, который получает деньги в виде оплаты за каждый клик (CPC) или в виде комиссионных (CPA) за то, что перенаправляет покупателей на сайт продавца.

Комиссионные подразумевают, что в результате деятельности партнёра клиент совершил покупку на сайте продавца.

Покупатель – это человек, который делает покупки или подписывается на акции продавца.

Партнёрские сети предоставляет технологии, которые объединяют и отслеживают деятельность продавца, партнёра и покупателя. Они «склеивают» всех игроков вместе и обеспечивают их взаимодействие.

Вам может понадобиться несколько дней или пару недель, чтобы понять, как это всё работает, но здесь нет никаких сложных технологий. Партнёрские сети и партнёрские программы охватывают все виды торговли и все рынки. Они имеются у Google, EBay, Amazon, их интересы комиссионеров пересекаются, они повсюду и не испытывают недостаток доходов. Я уверен, что вы знаете, что даже трафик с вашего блога способен ежемесячно приносить несколько сотен долларов прибыли, так что эту схему вам будет легко понять.

Вот каким образом обеспечивается работа системы. Вы аффилируете небольшой сайт, или электронную доску объявлений, не имеет значения, подписываете партнёрскую программу и получаете специальную ссылку, которую размещаете на своей интернет-странице. Она выглядит таким образом:

<a href=”http://AffiliateNetwork/p? program=50&affiliate_id=100/”>really cool product!</a>Здесь указана конкретная партнёрская программа, ваш партнёрский ID, в данном случае он равен 100, и название продаваемого продукта. И если кто-то кликает по этой ссылке, браузер направляет его в партнёрскую сеть, устанавливает специальные отслеживающие кукиз, связывающие его с партнёрским ID=100.

Set-Cookie: AffiliateID=100И перенаправляет на страницу продавца. Если позже покупатель приобретает какой-то товар в течение периода времени X, который может составлять день, час, три недели, любое оговоренное время, причём всё это время кукиз продолжают существовать, то партнер получает свои комиссионные.

Вот что собой представляет схема, благодаря которой партнёрские компании зарабатывают миллиарды долларов, используя эффективные SEO-тактики. Приведу пример. На следующем слайде показан чек, сейчас я его увеличу, чтобы показать вам сумму. Это чек от Google на 132 тысячи долларов. Фамилия этого джентльмена Шуман, он владеет сетью рекламных веб-сайтов. Это ещё не все деньги, Google выплачивает такие сумы раз в месяц или раз в 2 месяца.

Ещё один чек от Google, я его увеличу, и вы увидите, что он выписан на сумму 901 тысяча долларов.

Должен ли я спросить кого-то по поводу этичности таких способов заработка? Молчание в зале… Этот чек представляет собой оплату за 2 месяца, потому что предыдущий чек был отклонён банком получателя из-за слишком большой суммы выплаты.

Итак, мы убедились, что такие деньги можно сделать, и эти деньги выплачиваются. Как же можно обыграть эту схему? Мы можем использовать приём под названием Cookie-Stuffing, или «Начинка для печенья». Это очень простая концепция, которая появилась в 2001- 2002 году, и на этом слайде показано, как она выглядела в 2002. Раскрою вам историю её появления.

Ничто, кроме надоедливых сервисных условий партнерских сетей, не требует, чтобы пользователь действительно кликнул ссылку для того, чтобы его браузер подхватил кукиз с партнёрским ID.

Вы можете автоматически загрузить этот URL, по которому обычно кликает пользователь, в источник изображения или в тег iframe. При этом вместо ссылки:

<a href=”http://AffiliateNetwork/p? program=50&affiliate_id=100/”>really cool product!</a>Вы загружаете это:

<img src=”http://AffiliateNetwork/p?program=50&affiliate_id=100/”>Или это:

<iframe src=”http://AffiliateNetwork/p?program=50&affiliate_id=100/”

width=”0” height=”0”></iframe>И когда пользователь попадёт на вашу страницу, он автоматически подхватит партнёрское кукиз. При этом независимо от того, купит ли он что-то в дальнейшем, вы получите свои комиссионные, перенаправили вы трафик или нет – неважно.

За последние несколько лет это стало развлечением SEO парней, которые размещают подобный материал на досках объявлений и разрабатывают всяческие сценарии, где бы ещё разместить свои ссылки. Агрессивные партнеры поняли, что могут размещать свой код в любом месте интернета, а не только на своих собственных сайтах.

На этом слайде вы видите, что у них есть свои программы для Cookie-Stuffing, которые помогают пользователям изготовить свои «печенья с начинкой». И это не одно кукиз, вы можете загрузить 20-30 идентификаторов партнёрских сетей одновременно, и как только кто-то что-то покупает, вы получаете за это деньги.

Вскоре эти ребята поняли, что могут не размещать этот код на своих страницах. Они отказались от межсайтового скриптинга и просто стали размещать свои небольшие сниппеты с HTML-кодом на досках объявлений, в гостевых книгах, в социальных сетях.

Примерно к 2005 году торговцы и партнёрские сети разобрались в том, что происходит, начали отслеживать рефереров и рейтинг переходов по ссылкам и принялись выгонять подозрительных партнёров. Например, они замечали, что пользователь совершает клик на сайте MySpace, но этот сайт принадлежит совсем другой партнёрской сети, чем та, что получает законную выгоду.

Эти ребята стали немного мудрее, и в 2007 году появился новый вид Cookie-Stuffing. Партнёры стали размещать свой код на SSL-страницах. Согласно Протоколу передачи гипертекста RFC 2616, клиенты не должны включать поле заголовка Referer в небезопасный HTTP-запрос, если ссылающаяся страница была перенесена с безопасного протокола. Это объясняется тем, что вы не хотите утечки этой информации с вашего домена.

Из этого понятно, что никакой Referer, отправляемый партнёру, невозможно будет отследить, поэтому главные партнёры увидят пустую ссылку и не смогут вас за это выгнать. Теперь мошенники получили возможность безнаказанно изготавливать своё «печенье с начинкой». Правда, не каждый браузер позволяет такое проделать, но есть много других способов сделать то же самое, используя автоматическое обновление текущей страницы браузера meta-refresh, метатеги или JavaScript.

В 2008 году они стали использовать более мощные хакерские инструменты, такие как атаки перепривязывания — DNS rebinding, Gifar и вредоносный Flash-контент, способные полностью разрушить существующие модели защиты. Требуется некоторое время, чтобы выяснить, как их можно использовать, потому что ребята, занимающиеся Cookie-Stuffing, не особо продвинутые хакеры, они просто агрессивные маркетологи, которые слабо разбираются в написании кодов.

Продажа полудоступной информации

Итак, мы рассмотрели, как заработать 6-значные суммы, а теперь перейдём к семизначным. Нам нужны крупные деньги, чтобы разбогатеть или умереть. Мы рассмотрим, как можно сделать деньги, продавая полудоступную информацию. Компания Business Wire была очень популярной пару лет назад, и она всё ещё остаётся важной, мы видим её присутствие на многих сайтах. Для тех, кто не знает — Business Wire предоставляет услугу, состоящую в том, что зарегистрированные пользователи сайта получают поток актуальных пресс-релизов от тысяч компаний. Пресс-релизы направляются в эту компанию различными организациями, которые иногда временно попадают под запрет, или эмбарго, поэтому информация, приведённая в этих пресс-релизах, может повлиять на стоимость акций.

Файлы пресс-релизов загружаются на веб-сервер Business Wire, но не линкуются, пока не снято эмбарго. Всё это время веб-страницы пресс-релизов связаны с основным веб-сайтом, и пользователи уведомляются о них URL-адресами такого вида:

http://website/press_release/08/29/2007/00001.html http://website/press_release/08/29/2007/00002.html http://website/press_release/08/29/2007/00003.htmТаким образом, вы, пока находитесь под эмбарго, размещаете на сайте интересные данные для того, чтобы как только эмбарго будет снято, пользователи немедленно с ними ознакомились. Эти ссылки датируются и рассылаются пользователям по электронной почте. Как только срок запрета истечёт, ссылка сработает и направит пользователя на сайт, где размещен соответствующий пресс-релиз. Перед тем, как предоставить доступ к веб-странице пресс-релиза, система должна убедиться, что пользователь зашёл в систему законным образом.

Они не проверяют, имеете ли вы право ознакомиться с данной информацией до того, как закончится срок эмбарго, вам нужно всего лишь авторизоваться в системе. Пока что кажется безобидным, но ведь если вы чего-то не видите, это не означает, что его там нет.

Эстонская финансовая компания Lohmus Haavel & Viisemann, совсем не хакеры, обнаружила, что веб-страницы пресс-релизов были названы предсказуемым образом, и начала угадывать эти URL. В то время как ссылки могут еще не существовать, потому что действует эмбарго, это не означает, что хакер не может угадать имя файла и таким образом преждевременно получить к нему доступ. Данный метод срабатывал потому, что единственная проверка безопасности Business Wire состояла в том, чтобы пользователь вошёл в систему легальным образом, и ничего больше.

Таким образом, эстонцы получали информацию раньше, чем закрывался рынок, и продавали эти данные. Пока SEC не выследили их и не заморозили им счета, они успели заработать на торговле полудоступной информацией 8 миллионов долларов. Подумайте о том, что эти ребята всего лишь пригляделись к тому, как выглядят ссылки, попытались отгадывать URL-адреса и сделали на этом 8 миллионов. Обычно в этом месте я спрашиваю аудиторию, считать ли это законным или незаконным, относится ли это к понятиям торговли или нет. Но сейчас я просто хочу обратить ваше внимание на то, кто это сделал.

Прежде чем вы попытаетесь ответить на эти вопросы, я покажу вам следующий слайд. Это не имеет прямого отношения к мошенничеству в интернете. Украинский хакер взломал компанию Thomson Financial, поставщика аналитической информации для бизнеса, и украл данные о финансовом неблагополучии компании IMS Health за несколько часов до того, как эта информация должна была попасть на финансовый рынок. То, что он виновен во взломе, не вызывает никаких сомнений.

Хакер выставил ордера на продажу в сумме 42 тысячи долларов, сыграв до падения ставок. Для Украины это огромная сумма, так что хакер хорошо знал, на что идёт. Внезапное падение курса акций принесло ему в течение нескольких часов около 300 тысяч долларов прибыли. Биржа вывесила «Красный флаг», SEC заморозило средства, заметив, что что-то идёт не так, и начало расследование. Однако судья Наоми Рейс Бухвальд заявил, что средства должны быть разморожены, так как приписываемые Дорожко «кража и торговля» и «хакерство и торговля» не нарушают законы о ценных бумагах. Хакер не был сотрудником данной компании, поэтому не нарушил никаких законов о разглашении конфиденциальной финансовой информации.

Газета The Times предположила, что Департамент юстиции США просто посчитал это дело бесперспективным из-за трудностей, связанных с получением согласия властей Украины на сотрудничество в деле поимки преступника. Так что этот хакер получил 300 тысяч долларов очень легко.

Теперь сравните это с предыдущим случаем, когда люди заработали деньги, просто меняя URL-адреса ссылок в своём браузере и продавая коммерческую информацию. Это довольно интересные, но не единственные способы заработать деньги на фондовой бирже.

Рассмотрим пассивный сбор информации. Обычно после совершения онлайн-покупки покупатель получает трек-код заказа, который может быть последовательным или псевдо-последовательным и выглядит примерно так:

3200411

3200412

3200413

С его помощью вы можете отследить свой заказ. Пентестеры или хакеры пробуют «прокрутить» URL-адреса, чтобы получить доступ к данным сделанного заказа, обычно содержащим личную информацию (PII):

http://foo/order_tracking?id=3200415

http://foo/order_tracking?id=3200416

http://foo/order_tracking?id=3200417Прокручивая номера, они получают доступ к номерам кредитных кард, адресам, именам и прочей личной информации покупателя. Однако нас интересует не персональная информация клиента, а сам трек-код заказа, нас интересует пассивная разведка.

Искусство делать выводы

Рассмотрим «Искусство делать выводы». Если вы можете точно оценить, сколько «заказов» компания обрабатывает на конец квартала, то, основываясь на исторических данных, можете сделать вывод, хороши ли её финансовые дела и в какую сторону будет колебаться стоимость её акций. Например, вы что-то заказали или купили в начале квартала, не важно, а затем совершили новый заказ в конце квартала. По разнице номеров можно сделать вывод о том, сколько заказов было обработано компанией на протяжении этого периода времени. Если речь идёт о тысяче заказов против ста тысяч за аналогичный прошлый период, вы можете предположить, что дела компании плохи.

Однако дело в том, что часто эти порядковые номера могут быть получены без фактического выполнения заказа или заказа, который впоследствии был отменён. Надеюсь, что эти номера не отобразятся в любом случае и последовательность продолжится с номеров:

3200418

3200419

3200420

Таким образом, вы знаете, что у вас есть возможность отследить заказы, и можете начать пассивно собирать информацию с сайта, которую они нам предоставляют. Мы не знаем, законно ли это или нет, мы знаем только, что это можно сделать.

Итак, мы с вами рассмотрели различные недостатки бизнес-логики.

Трей Форд: атакующие – это бизнесмены. Они рассчитывают на окупаемость своих инвестиций. Чем больше технологий, чем больше и сложнее код, тем больше работы нужно сделать и тем больше вероятность быть пойманным. Но существует много очень выгодных способов осуществить атаки без всяких усилий. Бизнес-логика – это гигантский бизнес, и у преступников существует огромная мотивация для её взлома. Недостатки бизнес-логики – это основная цель преступников и это то, что нельзя обнаружить, просто запустив сканирование или проведя стандартное тестирование в процессе обеспечения качества. В обеспечении качества QA существует психологическая проблема, которую называют «склонность к подтверждению своей точки зрения», потому что, как всякие люди, мы хотим знать, что мы правы. Поэтому нужно проводить тестирование в реальных условиях.

Необходимо тестировать всё и вся, потому что не все уязвимости можно обнаружить на этапе разработки, анализируя код, или даже во время QA. Так что вам нужно пройти через весь бизнес-процесс и разработать все мероприятия по его защите. Многое можно почерпнуть из истории, потому что некоторые типы атак повторяются с течением времени. Если однажды ночью вас разбудят из-за пиковой нагрузки на процессор, то вы можете предположить, что какой-то хакер снова пытается разыскать действующие скидочные купоны. Реальный способ распознать тип нападения – это наблюдать за активной атакой, потому что её распознавание на основе истории логов будет чрезвычайно трудной задачей.

Джереми Гроссман: итак, вот что мы сегодня узнали.

Угадывание капчи может принести вам четырёхзначную сумму в долларах. Манипуляции с платежными онлайн-системами принесут хакеру пятизначную прибыль. Взлом банков может принести вам прибыль, оцениваемую более чем пятизначной цифрой, особенно если вы проделаете это не один раз.

Мошенничество в области электронной коммерции даст вам шестизначную сумму денег, а использование партнёрских сетей – 5-6-значную или даже семизначную прибыль. Если вы достаточны смелы, то можете попробовать обдурить биржевой рынок и получить более чем семизначную выгоду. А использование метода RSnake в конкурсах на лучшую чихуахуа просто бесценно!

Вероятно, новые слайды этой презентации не попали на компакт-диск, так что вы сможете скачать их позже со страницы моего блога. В сентябре должна состояться конференция OPSEC, в которой я собираюсь участвовать, и думаю, что нам удастся совместно с ними создать какие-то действительно крутые вещи. А сейчас, если у вас имеются вопросы, мы готовы на них ответить.

Немного рекламы :)

Спасибо, что остаётесь с нами. Вам нравятся наши статьи? Хотите видеть больше интересных материалов? Поддержите нас, оформив заказ или порекомендовав знакомым, облачные VPS для разработчиков от $4.99, 30% скидка для пользователей Хабра на уникальный аналог entry-level серверов, который был придуман нами для Вас: Вся правда о VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps от $20 или как правильно делить сервер? (доступны варианты с RAID1 и RAID10, до 24 ядер и до 40GB DDR4).

Dell R730xd в 2 раза дешевле? Только у нас 2 х Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 ТВ от $199 в Нидерландах! Dell R420 — 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB — от $99! Читайте о том Как построить инфраструктуру корп. класса c применением серверов Dell R730xd Е5-2650 v4 стоимостью 9000 евро за копейки?