Наверное, не стоит много писать о необходимости уделять внимание ИТ безопасности и что будет, если этого не делать. Поэтому сразу перейдём к делу. В рамках одного из проектов понадобилось организовать комплексную защиту одной из сетевых ИТ-инфраструктур.

Руководство данной компании было весьма озадачено победоносным шествием шифровальщиков по компьютерам и офисам партнёров. И задача, была поставлена достаточно корректно — обеспечить необходимый уровень защиты от подобного безобразия. Разумеется, избыточность никому не нужна, но и случайные заражения должны отсутствовать.

Если останавливаться на деталях, то компания небольшая, бизнес на ногах стоит крепко, но лишние деньги тратить не намерен и готов торговаться за каждую копейку.

Сразу скажу, что простые меры из серии «закрутить гайки»: урезать права пользователей и так далее — это уже было выполнено.

Настала очередь более серьёзных изменений, таких как внесение дополнительных элементов в защиту ИТ-инфраструктуры.

Работа по построению ИТ-систем требует от архитектора не только технических навыков, но и стратегического мышления. Подобно правителю государства, нужно предвидеть и откуда двинутся вражеские войска, и как будут пробираться шпионы и диверсанты, стремясь похитить информацию или нанести урон.

Невозможно представить ситуацию, в которой поиском и ликвидацией вражеских агентов занимается только одна полиция в лице местного участкового или шерифа.

Если соотнести схему защиты государства c ИТ-инфраструктурой, то сами собой напрашиваются некоторые аналогии. Так Интернет-шлюз с встроенной защитой можно считать пограничными войсками, обычные антивирусные мониторы — полицией, а шифрование передаваемого трафика вместе с его проверкой — фельдъегерской службой.

Стоит отметить важный момент: когда антивирусный монитор сообщает о найденной угрозе, это означает, что вредоносный код уже попал в систему. На каком этапе он был замечен и насколько сильно успел при этом навредить — вопрос ещё тот…

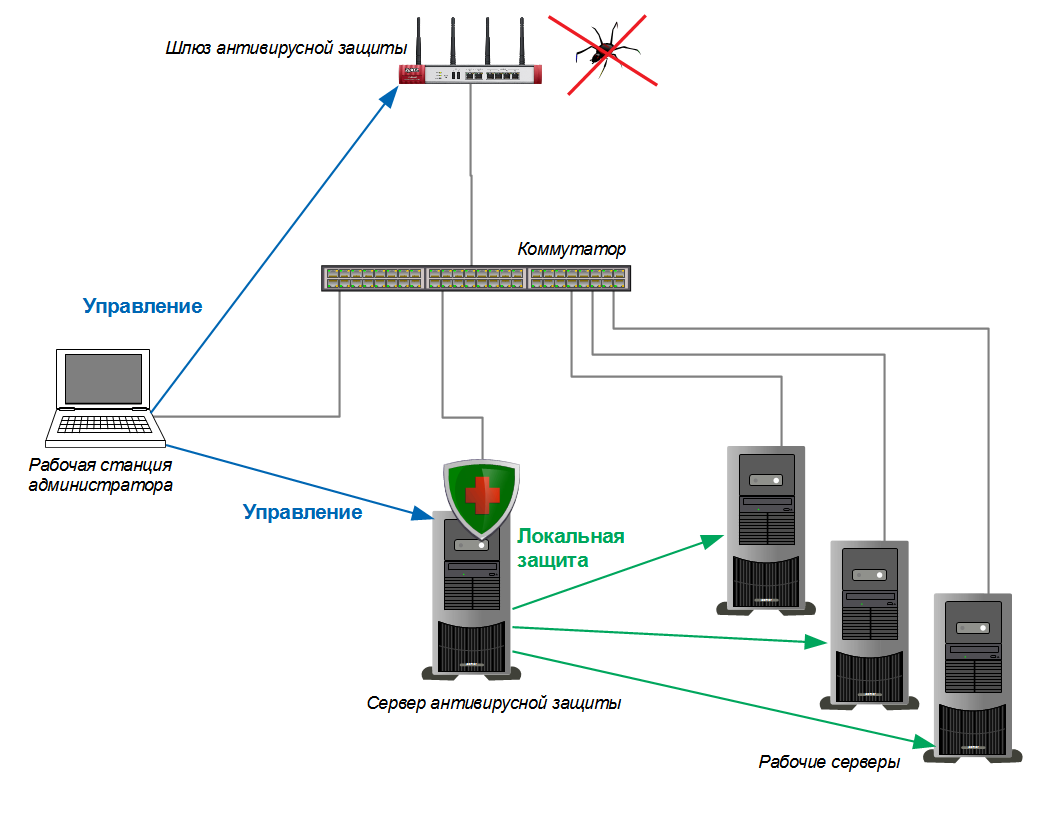

Рисунок 1. Схема антивирусной защиты с Интернет-шлюзом.

Последние эпидемии вирусов-шифровальщиков окончательно развенчали миф, о том, что «достаточно одного антивируса, лишь бы он был надёжный...».

Итак, мы пришли к тому, что хорошая защита должна иметь несколько уровней.

Если с системой внутренней защиты всё более или менее ясно — нужно купить хороший антивирус. И в этом вопросе придётся полагаться на репутацию его создателей.

С защитой периметра дело обстоит не так просто.

Крайне важно, чтобы локальная защита компьютеров и периметра базировались на разных продуктах и платформах. Иначе вредоносная программа сможет обойти, или, наоборот, заразить обе системы защиты. В идеале это должны быть устройства с различной архитектурой, работающие под управлением другой операционной системы, труднодоступной для вирусописателей.

Определим набор основных требований к антивирусному шлюзу:

1) Антивирусный движок с обновлениями сигнатурных баз

Здесь, как говорится, ни прибавить ни отнять. Без этой функции всё остальное теряет смысл.

2) Наличие комплексной технической поддержки

Это интересный и важный момент, про который часто забывают. Пока ИТ-инфраструктура относительно небольшая, внутренний ИТ-персонал легко справляется с её поддержкой. Однако, когда организация растёт и развивается, возрастают требования к доступности и отказоустойчивости. Одновременно растёт количество точек отказа. Имеющихся ИТ специалистов становится недостаточно. Многие компании в техническом задании на интеграционный проект с самого начала требуют наличие поддержки от вендора как обязательное условие.

3) Удобная система управления, желательно с наличием графического web-интерфейса

Нет смысла долго комментировать эту функцию. Отмечу только, что понятный интерфейс — не только упрощает взаимодействие с устройством, но и даёт возможность без особых проблем делегировать те или иные полномочия, например, на случай отпуска, болезни и так далее.

4) Наличие хорошей документации

Об этом нет смысла долго писать. Отмечу только, что документация должна быть понятной не только разработчику системы.

Первое, что тут приходит на ум — купить небольшой сервер, поставить на него открытую операционную систему и установить на него соответствующее ПО и настроить всё самостоятельно.

Многие производители антивирусных систем предлагают свои программные решения, которые можно поставить на Интернет-шлюз под управлением Linux (или другой Unix-like OS) и считать себя в какой-то мере защищённым.

В то же время такой подход не лишён недостатков.

Нет комплексной поддержки. То есть за поддержкой ПО для защиты нужно обращаться к одному производителю, с проблемами операционной системы — ко второму, а при решении вопросов аппаратного обеспечения — к третьему.

И по сложившейся печальной традиции каждый из этой троицы может сказать: «Это не моя проблема, обратитесь к....», — тем самым оставив локальный ИТ-персонал сражаться в одиночку.

Другой недостаток — необходимость обновлять и настраивать разные компоненты порознь, при этом, не нарушая их взаимодействия. Допустим, работает антивирус в связке с прокси-сервером. Нужно обновить операционную систему, ПО прокси-сервера и сам антивирус так, чтобы в итоге не нарушить их работу.

Если дополнительно присутствует, например, система для защиты от вторжений, то к этому добавляется ещё один набор компонентов для обслуживания. Если VPN — ещё один… В итоге местному сисадмину нужно иметь достаточно высокую квалификацию, чтобы в одиночку поддерживать всё это непростое хозяйство.

Не менее важный вопрос — управление системы. Если антивирусные продукты обычно имеют встроенный симпатичный интерфейс «из коробки», то такие же удобства для остальной системы, например, прокси-сервера никто не обещал. Надо самому подбирать продукты для управления, делегирования полномочий, потом это всё настраивать, обновлять и так далее.

В итоге мы имеем достаточно непростую задачу по созданию, настройке и поддержанию такой самодельной системы из независимых «кирпичиков».

Если же говорить о документации, то чаще всего работает принцип: «Напишу, когда время будет...». Комментарии излишни.

Все вышеописанные проблемы наводят на интересную мысль: а кто-нибудь пробовал подсчитать, сколько в итоге стоит самодельное решение по защите периметра?

Но считать надо не по формуле «софт+железо», а в совокупности вместе с зарплатой персонала с учётом вычетов из фонда оплаты труда, с утерянной выгодой и другими затратами в случае простоев и так далее. И сумма может оказаться весьма и весьма немалой.

Второй вопрос: что делать, если создатель системы окажется недоступен? Каждый человек может заболеть или просто уволиться.

И что делать небольшим компаниям, в том числе и на периферии, которые пока не могут найти высоко квалифицированного специалиста по указанным выше направлениям?

Вывод напрашивается сам собой — поискать на рынке недорогое (!) готовое устройство, которое обладает всем вышеописанным набором функций. Доступное к покупке на территории РФ.

Кроме наличия на складе у продавца, нужно учитывать — поддерживает ли производитель экономические санкции против России. Возможная перспектива остаться не только без технической поддержки, но и без обновления антивирусных баз как-то не радует.

Можно попытаться поискать такую вещь у производителей антивирусных продуктов. Однако поиск выдал ссылки только на ПО для установки на компьютер. То готовых аппаратно-программных комплексов для защиты периметра здесь найти не удалось.

Зато искомые варианты нашлись среди сетевого оборудования. У многих производителей в том или ином виде есть решения для защиты периметра сети. Стоит отметить, что многие вендоры сетевого оборудования являются американскими компаниями, обязанными поддерживать антироссийские санкции. Наверное, мало кто будет в восторге от перспективы «поиграть в кошки-мышки», пытаясь уберечь проектируемую структуру неприятностей такого рода.

Поэтому выбор пал на нейтральный вариант в виде продукции Zyxel. Компания тайваньская и штаб-квартира на Тайване и санкции не поддерживает. Другое преимущество тайваньской компании — так как оборудование производится здесь же на Тайване, что называется «под боком», то и цены за счёт логистики и отсутствия таможенных и прочих сборов будут ниже. Хотя бы потому что не надо привозить комплектующие из-за границы, как в случае с российской сборкой.

В то же Zyxel достаточно известная компания с хорошей репутацией, поэтому нет необходимости опасаться, что она исчезнет бесследно, оставив своих клиентов без поддержки.

Подытожив все плюсы и минусы, остаётся сделать выбор на устройствах семейства USG/ZyWALL: USG60W и USG40W

В данном случае получаем встроенный антивирус, антиспам, фильтрацию по контенту и как бонус — обнаружение и защита от вторжений (IDP).

Рисунок 2. Унифицированный шлюз безопасности Next-Gen USG USG60W.

Ещё заинтересовали некоторые функции из «джентльменского набора» Интернет шлюза:

Если вспомнить о проблемах делегирования, то для совсем простых ситуаций предусмотрен вариант упрощённой настройки — Easy Mode. Это может пригодиться при создании инфраструктуры вида «центр-и-филиалы», а в филиалах иногда всплывает проблема поиска высококвалифицированных ИТ-специалистов.

В этой статье мы определились со схемой защиты ИТ-инфраструктурой: защита периметра в совокупности с локальными антивирусными агентами, при этом оба направления должны строится на базе продуктов от разных вендоров.

Установили, что комплексное программно-аппаратное решение имеет дополнительные плюсы в первую очередь за счёт внутренней интеграции всех компонентов.

Подобрали устройства, свободные от антироссийских санкций.

В следующей части мы рассмотрим построение комплексной защиты на примере выбранных семейства USG/ZyWALL.

Источники:

С чего всё началось

Руководство данной компании было весьма озадачено победоносным шествием шифровальщиков по компьютерам и офисам партнёров. И задача, была поставлена достаточно корректно — обеспечить необходимый уровень защиты от подобного безобразия. Разумеется, избыточность никому не нужна, но и случайные заражения должны отсутствовать.

Если останавливаться на деталях, то компания небольшая, бизнес на ногах стоит крепко, но лишние деньги тратить не намерен и готов торговаться за каждую копейку.

Сразу скажу, что простые меры из серии «закрутить гайки»: урезать права пользователей и так далее — это уже было выполнено.

Настала очередь более серьёзных изменений, таких как внесение дополнительных элементов в защиту ИТ-инфраструктуры.

Принципы надёжной защиты

Работа по построению ИТ-систем требует от архитектора не только технических навыков, но и стратегического мышления. Подобно правителю государства, нужно предвидеть и откуда двинутся вражеские войска, и как будут пробираться шпионы и диверсанты, стремясь похитить информацию или нанести урон.

Невозможно представить ситуацию, в которой поиском и ликвидацией вражеских агентов занимается только одна полиция в лице местного участкового или шерифа.

Если соотнести схему защиты государства c ИТ-инфраструктурой, то сами собой напрашиваются некоторые аналогии. Так Интернет-шлюз с встроенной защитой можно считать пограничными войсками, обычные антивирусные мониторы — полицией, а шифрование передаваемого трафика вместе с его проверкой — фельдъегерской службой.

Стоит отметить важный момент: когда антивирусный монитор сообщает о найденной угрозе, это означает, что вредоносный код уже попал в систему. На каком этапе он был замечен и насколько сильно успел при этом навредить — вопрос ещё тот…

Рисунок 1. Схема антивирусной защиты с Интернет-шлюзом.

Последние эпидемии вирусов-шифровальщиков окончательно развенчали миф, о том, что «достаточно одного антивируса, лишь бы он был надёжный...».

Организация многоуровневой защиты

Итак, мы пришли к тому, что хорошая защита должна иметь несколько уровней.

Если с системой внутренней защиты всё более или менее ясно — нужно купить хороший антивирус. И в этом вопросе придётся полагаться на репутацию его создателей.

С защитой периметра дело обстоит не так просто.

Крайне важно, чтобы локальная защита компьютеров и периметра базировались на разных продуктах и платформах. Иначе вредоносная программа сможет обойти, или, наоборот, заразить обе системы защиты. В идеале это должны быть устройства с различной архитектурой, работающие под управлением другой операционной системы, труднодоступной для вирусописателей.

Определим набор основных требований к антивирусному шлюзу:

1) Антивирусный движок с обновлениями сигнатурных баз

Здесь, как говорится, ни прибавить ни отнять. Без этой функции всё остальное теряет смысл.

2) Наличие комплексной технической поддержки

Это интересный и важный момент, про который часто забывают. Пока ИТ-инфраструктура относительно небольшая, внутренний ИТ-персонал легко справляется с её поддержкой. Однако, когда организация растёт и развивается, возрастают требования к доступности и отказоустойчивости. Одновременно растёт количество точек отказа. Имеющихся ИТ специалистов становится недостаточно. Многие компании в техническом задании на интеграционный проект с самого начала требуют наличие поддержки от вендора как обязательное условие.

3) Удобная система управления, желательно с наличием графического web-интерфейса

Нет смысла долго комментировать эту функцию. Отмечу только, что понятный интерфейс — не только упрощает взаимодействие с устройством, но и даёт возможность без особых проблем делегировать те или иные полномочия, например, на случай отпуска, болезни и так далее.

4) Наличие хорошей документации

Об этом нет смысла долго писать. Отмечу только, что документация должна быть понятной не только разработчику системы.

Создание системы защиты вручную

Первое, что тут приходит на ум — купить небольшой сервер, поставить на него открытую операционную систему и установить на него соответствующее ПО и настроить всё самостоятельно.

Многие производители антивирусных систем предлагают свои программные решения, которые можно поставить на Интернет-шлюз под управлением Linux (или другой Unix-like OS) и считать себя в какой-то мере защищённым.

В то же время такой подход не лишён недостатков.

Нет комплексной поддержки. То есть за поддержкой ПО для защиты нужно обращаться к одному производителю, с проблемами операционной системы — ко второму, а при решении вопросов аппаратного обеспечения — к третьему.

И по сложившейся печальной традиции каждый из этой троицы может сказать: «Это не моя проблема, обратитесь к....», — тем самым оставив локальный ИТ-персонал сражаться в одиночку.

Другой недостаток — необходимость обновлять и настраивать разные компоненты порознь, при этом, не нарушая их взаимодействия. Допустим, работает антивирус в связке с прокси-сервером. Нужно обновить операционную систему, ПО прокси-сервера и сам антивирус так, чтобы в итоге не нарушить их работу.

Если дополнительно присутствует, например, система для защиты от вторжений, то к этому добавляется ещё один набор компонентов для обслуживания. Если VPN — ещё один… В итоге местному сисадмину нужно иметь достаточно высокую квалификацию, чтобы в одиночку поддерживать всё это непростое хозяйство.

Не менее важный вопрос — управление системы. Если антивирусные продукты обычно имеют встроенный симпатичный интерфейс «из коробки», то такие же удобства для остальной системы, например, прокси-сервера никто не обещал. Надо самому подбирать продукты для управления, делегирования полномочий, потом это всё настраивать, обновлять и так далее.

В итоге мы имеем достаточно непростую задачу по созданию, настройке и поддержанию такой самодельной системы из независимых «кирпичиков».

Если же говорить о документации, то чаще всего работает принцип: «Напишу, когда время будет...». Комментарии излишни.

Использование готовых решений

Все вышеописанные проблемы наводят на интересную мысль: а кто-нибудь пробовал подсчитать, сколько в итоге стоит самодельное решение по защите периметра?

Но считать надо не по формуле «софт+железо», а в совокупности вместе с зарплатой персонала с учётом вычетов из фонда оплаты труда, с утерянной выгодой и другими затратами в случае простоев и так далее. И сумма может оказаться весьма и весьма немалой.

Второй вопрос: что делать, если создатель системы окажется недоступен? Каждый человек может заболеть или просто уволиться.

И что делать небольшим компаниям, в том числе и на периферии, которые пока не могут найти высоко квалифицированного специалиста по указанным выше направлениям?

Вывод напрашивается сам собой — поискать на рынке недорогое (!) готовое устройство, которое обладает всем вышеописанным набором функций. Доступное к покупке на территории РФ.

Кроме наличия на складе у продавца, нужно учитывать — поддерживает ли производитель экономические санкции против России. Возможная перспектива остаться не только без технической поддержки, но и без обновления антивирусных баз как-то не радует.

Можно попытаться поискать такую вещь у производителей антивирусных продуктов. Однако поиск выдал ссылки только на ПО для установки на компьютер. То готовых аппаратно-программных комплексов для защиты периметра здесь найти не удалось.

Зато искомые варианты нашлись среди сетевого оборудования. У многих производителей в том или ином виде есть решения для защиты периметра сети. Стоит отметить, что многие вендоры сетевого оборудования являются американскими компаниями, обязанными поддерживать антироссийские санкции. Наверное, мало кто будет в восторге от перспективы «поиграть в кошки-мышки», пытаясь уберечь проектируемую структуру неприятностей такого рода.

Поэтому выбор пал на нейтральный вариант в виде продукции Zyxel. Компания тайваньская и штаб-квартира на Тайване и санкции не поддерживает. Другое преимущество тайваньской компании — так как оборудование производится здесь же на Тайване, что называется «под боком», то и цены за счёт логистики и отсутствия таможенных и прочих сборов будут ниже. Хотя бы потому что не надо привозить комплектующие из-за границы, как в случае с российской сборкой.

В то же Zyxel достаточно известная компания с хорошей репутацией, поэтому нет необходимости опасаться, что она исчезнет бесследно, оставив своих клиентов без поддержки.

Подытожив все плюсы и минусы, остаётся сделать выбор на устройствах семейства USG/ZyWALL: USG60W и USG40W

В данном случае получаем встроенный антивирус, антиспам, фильтрацию по контенту и как бонус — обнаружение и защита от вторжений (IDP).

Рисунок 2. Унифицированный шлюз безопасности Next-Gen USG USG60W.

Ещё заинтересовали некоторые функции из «джентльменского набора» Интернет шлюза:

- межсетевой экран;

- Virtual Private Network (VPN);

- управление полосой пропускания;

- журнал событий и мониторинг;

- унифицированная политика безопасности.

Если вспомнить о проблемах делегирования, то для совсем простых ситуаций предусмотрен вариант упрощённой настройки — Easy Mode. Это может пригодиться при создании инфраструктуры вида «центр-и-филиалы», а в филиалах иногда всплывает проблема поиска высококвалифицированных ИТ-специалистов.

Заключение к 1-й части

В этой статье мы определились со схемой защиты ИТ-инфраструктурой: защита периметра в совокупности с локальными антивирусными агентами, при этом оба направления должны строится на базе продуктов от разных вендоров.

Установили, что комплексное программно-аппаратное решение имеет дополнительные плюсы в первую очередь за счёт внутренней интеграции всех компонентов.

Подобрали устройства, свободные от антироссийских санкций.

В следующей части мы рассмотрим построение комплексной защиты на примере выбранных семейства USG/ZyWALL.

Источники: