Привет, Хабр! Представляю вашему внимаю перевод статьи из журнала APC.

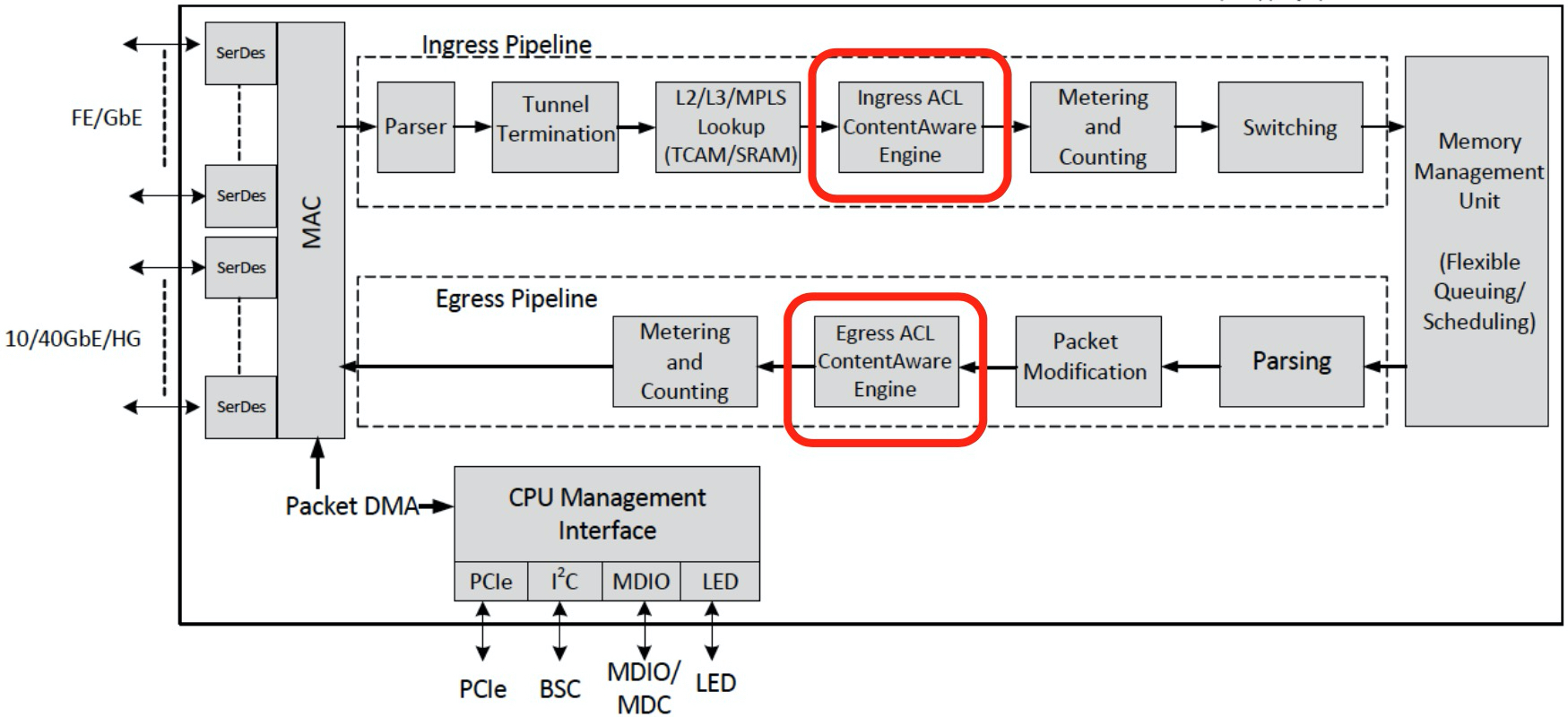

Безопасность сети – неотъемлемое условие для обеспечения целостности ваших данных и аппаратного оборудования. Несомненно, брандмауэр на маршрутизаторе и средства защиты ПО необходимы, однако, чтобы знать больше о том, что происходит в сети, нужно иметь инструмент для её наблюдения и контроля.

Безопасность сети – неотъемлемое условие для обеспечения целостности ваших данных и аппаратного оборудования. Несомненно, брандмауэр на маршрутизаторе и средства защиты ПО необходимы, однако, чтобы знать больше о том, что происходит в сети, нужно иметь инструмент для её наблюдения и контроля.

Может показаться, что средство для мониторинга сети, которое бы посылало сигналы компьютеру о попытке взлома, является лишь элементом сюжета фантастического фильма, однако такой инструмент имеет место в реальности. По сути это означает, что вы можете быстро узнать, когда устройства, находящиеся в пределах вашей сети, были отключены от Интернета (например, приложения для умного дома или Интернет вещей), и обнаружить неавторизованное подключение к своему роутеру или сетевому аппаратному обеспечению. Всё, что вам потребуется, это одноплатный компьютер Raspberry Pi и программа Nagios.

Программа Nagios, как и одноплатный компьютер Raspberry Pi, доступна в нескольких версиях. Для простоты понимания здесь будут рассмотрены два варианта инсталляции программы: создание образа диска и ручная установка на текущую ОС.

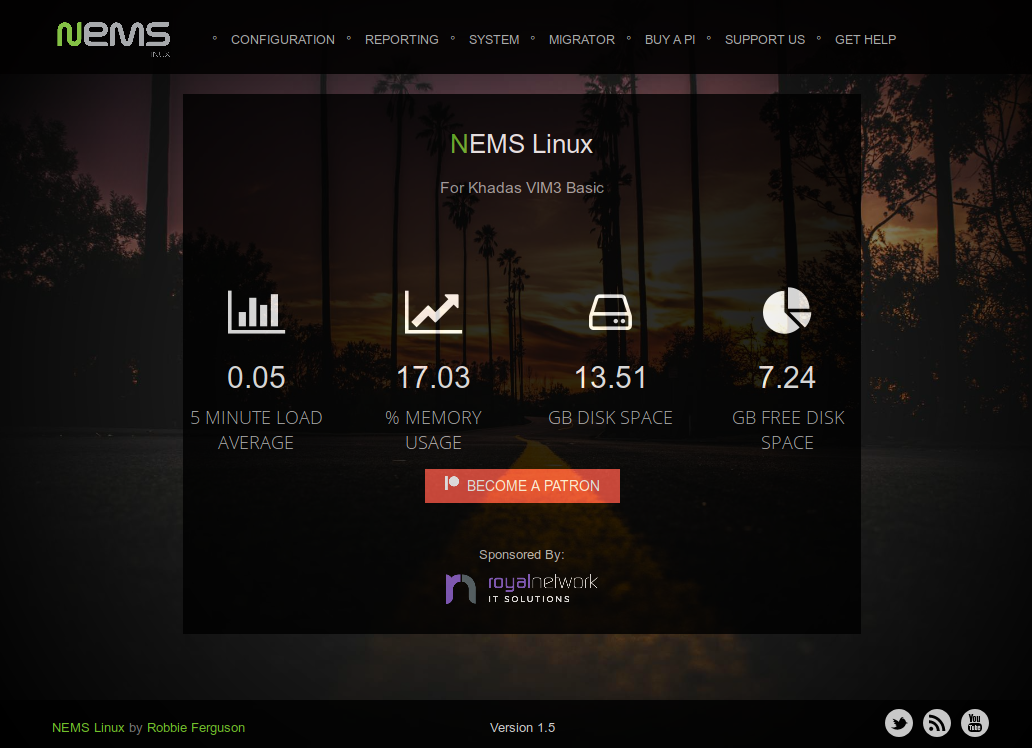

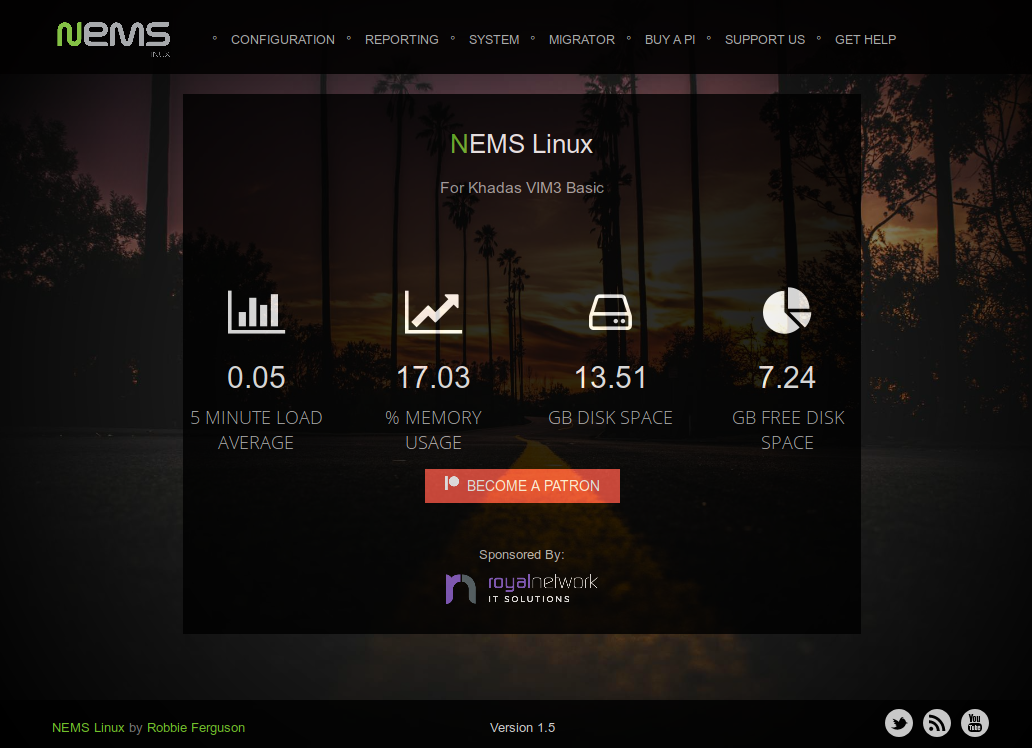

NEMS (Nagios Enterprise Monitoring Server) — корпоративный контрольный сервер Nagios, он устанавливается на Raspberry Pi и доступен по ссылке:

bit.ly lxf253nems. Для него потребуется карта памяти ёмкостью по меньшей мере 16 Гб, но лучше всего выбрать 32 Гб. Для работы рекомендуется использовать Raspberry Pi 3B+, хотя подойдёт любая версия, кроме Raspberry Pi1 Model A и Raspberry Pi Compute Module. Заметьте, что пакет NEMS может быть загружен только через BitTorrent. Однако другие образы диска Nagios находятся в свободном доступе. После загрузки пакета используйте инструмент создания образа диска и записи файлов IMG на SD карту.