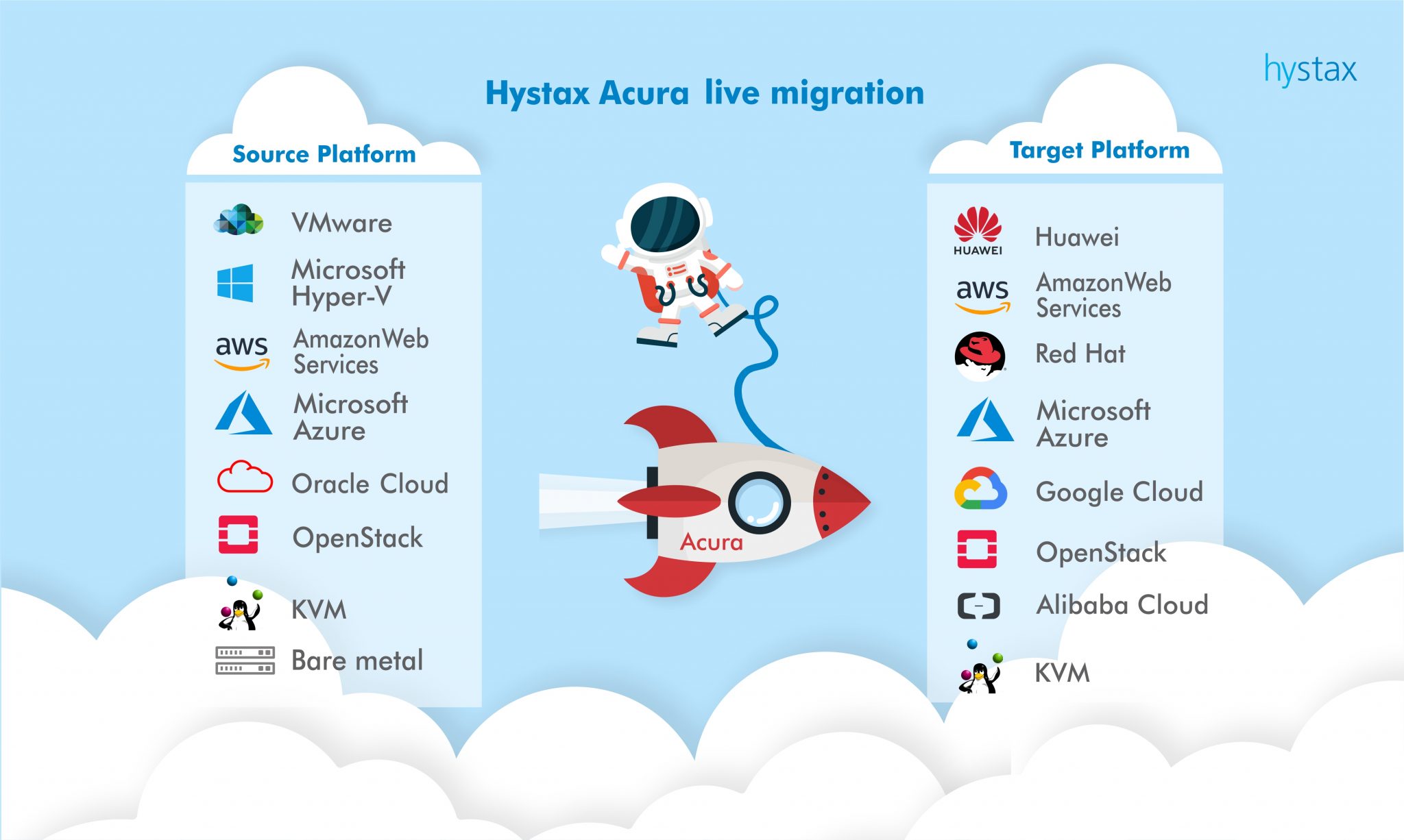

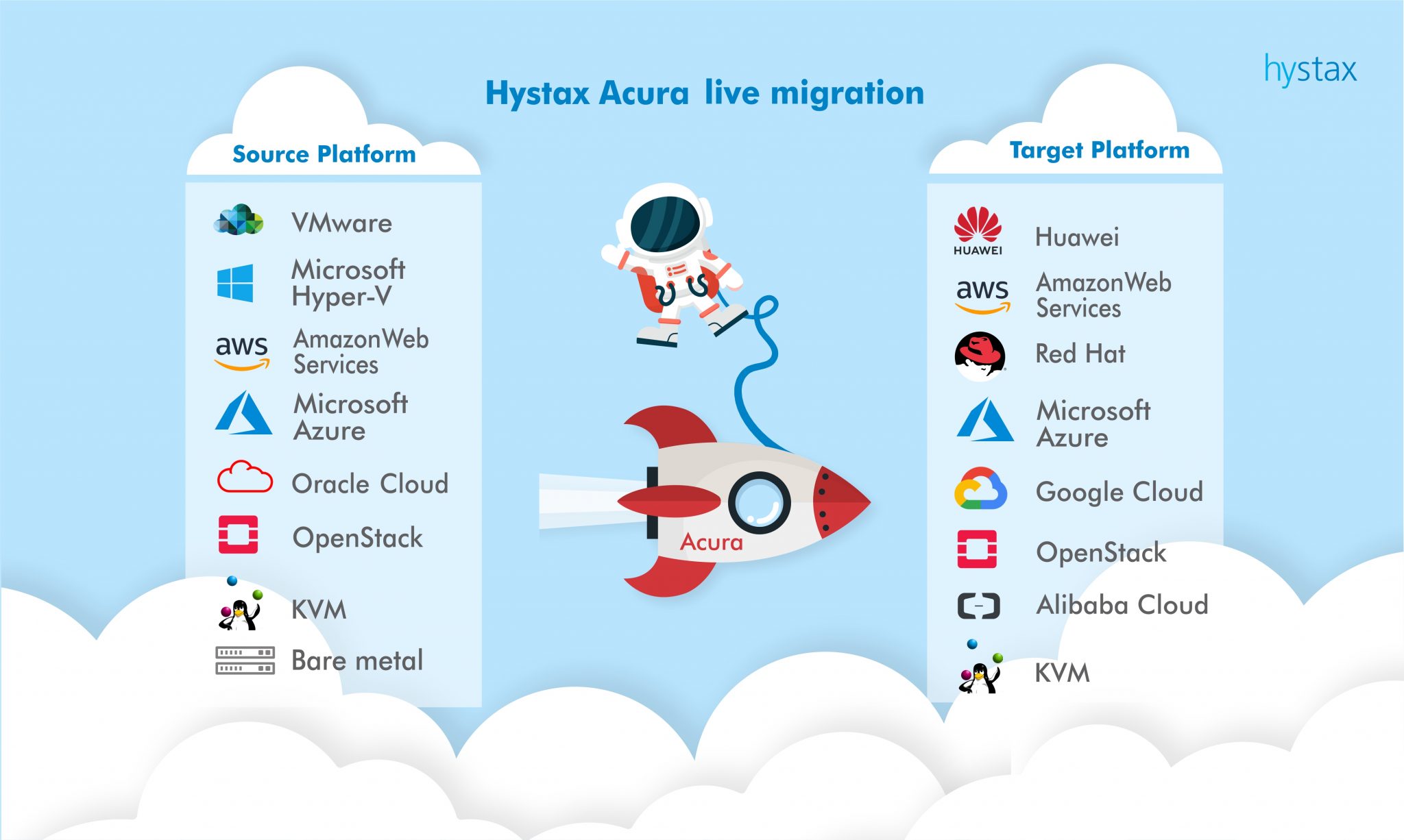

Hystax Cloud Migration: скачем по облакам

Спасти и сохранить

Судя по большому количеству признаков, Conti позаимствовала код у семейства Ryuk. Эта программа используется для целевых атак на корпорации с декабря 2019 года, но недавно операторы Conti также запустили сайт с утечками под названием ‘Conti.News’, на котором они публикуют украденные данные, если жертва не заплатит выкуп. Как потомка Ryuk, программу-вымогателя Conti могут доставлять на компьютер жертвы трояны Trickbot. Conti является современным вредоносным ПО и может использоваться как Ransomware-as-a-Service для спланированных атак, например, на конкурентов.

Подождите! Подождите! Правда, это не очередная статья про типы бэкапов SQL Server. Я даже не буду рассказывать про отличия моделей восстановления и как бороться с разросшимся "логом".

Возможно (только возможно), после прочтения этого поста, вы сможете сделать так, чтобы бэкап, который снимается у вас стандартными средствами, завтра ночью снялся, ну, в 1.5 раза быстрее. И только за счёт того, что вы используете чуть-чуть больше параметров BACKUP DATABASE.

Если для вас содержимое поста было очевидным - извините. Я прочитал всё, до чего добрался гугл по фразе "habr sql server backup", и ни в одной статье не нашёл упоминания о том, что на время бэкапа можно каким-то образом повлиять с помощью параметров.

Инженеры по всему миру ведут разработку в среде MATLAB, это их любимый инструмент. А может ли российская IT-индустрия предложить достойную альтернативу дорогому американскому софту?

С этим вопросом я пришла к Вячеславу Петухову, основателю компании «3В Сервис», которая производит отечественную среду моделирования и разработки SimInTech. После попытки продать свою разработку в Америке он вернулся в Россию и делает конкурента MATLAB здесь.

Поговорили о трудностях внедрения сложного IT-продукта на российский рынок, маркетинге «на грани», принципах работы SimInTech и её преимуществах перед MATLAB.

Я всегда считал, что одна из основных проблем при использовании систем резервного копирования — свойственный этому процессу консерватизм. Причин для него огромное количество, начиная с того факта, что первый бэкап был сделан ещё в 1951 году. При этом наличие бэкапов, которые можно восстановить, остаётся показателем зрелости компании и её опыта в эксплуатации.

В этой статье я расскажу, как подружить тренды проектирования систем с резервным копированием и при этом не потерять уверенность в том, что нужные данные можно достать в любом, даже самом критическом, случае.

Я не буду говорить о себе, а расскажу чужую историю. Все имена в ней выдуманные, а совпадения — случайны. Её главный герой — человек по имени Савелий. И, по случайному совпадению, он админ, как и я.

Савелий очень любил читать книжки о Linux. Он изучал всё, что мог купить и скачать бесплатно. В конце концов это увлечение зашло настолько далеко, что он устроился работать админом. Инфраструктура, которую Савелий построил на работе, поначалу была очень простой: один сервер баз данных, одна машина с нагрузкой под фронтенд и некий бэкенд. Он просто брал каждую машину, сливал всё, что на ней было, в хранилище — и получался бэкап.

Привет, Хабр! Буквально через два дня состоится виртуальная конференция “Три шага к защите от киберпреступников” (“Defeating Cybercriminals in Three Moves”), посвященная новейшим подходам к киберзащите. Мы поговорим об использовании комплексных решений, о применении ИИ и других технологий противодействия новым угрозам. В мероприятии примут участие ИТ-руководители ведущих европейских компаний, представители аналитических агентств и визионеры в области кибербезопасности. Подробная информация и ссылка для регистрации — под катом.

– О, никакое убежище не выдержит попадания метеорита. Но ведь у вас, как и у каждого, есть резерв, так что можете не беспокоиться.

Станислав Лем, «Звёздные дневники Ийона Тихого»