Как любой театр начинается с вешалки, так и любая система информационной безопасности начинается с обеспечения физической безопасности самой информационной системы независимо от её вида, размера и стоимости.

1166.96

Рейтинг

Информационная безопасность *

Защита данных

Сначала показывать

Порог рейтинга

Уровень сложности

КиберХелпер — ещё не Скайнет, но уже близко

1 мин

1.1KТихо мирно, уже почти год, на благо пользователей на ниве лечения ПК от вредоносного ПО, бок о бок с хелперами на Вирусинфо работает машина — КиберХелпер.

Это уникальная и единственная в своем роде вычислительная система, воплощающая новейшие достижения в области искусственного интеллекта. Она ориентирована на сферу лечения компьютеров пользователей от вредоносных программ и способна выполнять самый широкий спектр задач как в этой области, так и в ряде смежных с ней.

Так как в ближайшее время случится очередной виток его развития, мы подготовили для интересующихся его персональную страничку. Что это, историю его создания, принцип его работы.

Ознакомиться с ней можно здесь — virusinfo.info/index.php?page=cyberhelper

Это уникальная и единственная в своем роде вычислительная система, воплощающая новейшие достижения в области искусственного интеллекта. Она ориентирована на сферу лечения компьютеров пользователей от вредоносных программ и способна выполнять самый широкий спектр задач как в этой области, так и в ряде смежных с ней.

Так как в ближайшее время случится очередной виток его развития, мы подготовили для интересующихся его персональную страничку. Что это, историю его создания, принцип его работы.

Ознакомиться с ней можно здесь — virusinfo.info/index.php?page=cyberhelper

-1

ФБР анализирует 200 000 отпечатков пальцев в сутки

2 мин

3.2KКаждый раз, когда вы въезжаете в США, в аэропорту у вас берут отпечатки пальцев с помощью беспроводного сканера. Отпечатки мгновенно передаются в специальную лабораторию ФБР, где в ту же секунду их прогоняют по базе данных.

Журналисту из передачи CrimeTracker 10 удалось посетить эту секретную лабораторию. В статье приводится довольно интересная статистика того объёма работ, которые приходится выполнять суперкомпьютерам ФБР. Все иллюстрации в этом тексте — кадры, сделанные в лаборатории.

Огромное хранилище отпечатков пальцев занимает площадь двух футбольных стадионов. Там хранятся отпечатки пальцев 60 млн человек, в том числе 600 000 образцов, владельцы которых до сих пор не идентифицированы (это ж сколько преступников гуляет на свободе?).

Журналисту из передачи CrimeTracker 10 удалось посетить эту секретную лабораторию. В статье приводится довольно интересная статистика того объёма работ, которые приходится выполнять суперкомпьютерам ФБР. Все иллюстрации в этом тексте — кадры, сделанные в лаборатории.

Огромное хранилище отпечатков пальцев занимает площадь двух футбольных стадионов. Там хранятся отпечатки пальцев 60 млн человек, в том числе 600 000 образцов, владельцы которых до сих пор не идентифицированы (это ж сколько преступников гуляет на свободе?).

+59

Третье измерение защиты паролей

1 мин

1.7KЧеловеческий фактор во благо.

Идея убер-паранойизащиты состоит в сравнении не только текстового содержимого пароля, но и стиля его ввода при начальной регистрации.

К примеру:

Идея убер-

К примеру:

+1

Истории

DNS Tunneling via iodine: сыр действительно бесплатный

3 мин

26KЕсть:

— отключенный за неуплату интернет (adsl, lan, etc)

или

— нешифрованная wi-fi сеть c закрытым интернетом, но работающим dns

или

— очень строгий firewall с открытым dns

Хочется:

полноценный интернет, пусть даже очень медленно

— отключенный за неуплату интернет (adsl, lan, etc)

или

— нешифрованная wi-fi сеть c закрытым интернетом, но работающим dns

или

— очень строгий firewall с открытым dns

Хочется:

полноценный интернет, пусть даже очень медленно

+71

Атака на Twitter: шаг за шагом

2 мин

1.4KМайкл Аррингтон уже довольно близко познакомился с 21-летним французским хакером Hacker Croll. Как известно, именно этот парень взломал Twitter и передал Майклу 300+ страниц служебной документации, которую тот постепенно публикует в онлайне. Эти ребята стали настоящими друзьями и общаются в онлайне каждый день. Кстати, если кто не знает, Майкл Аррингтон по образованию — юрист, так что он наверняка знает, что делает, и не боится судебных исков (возможно, с Twitter'ом уже согласовали, что можно публиковать, а что нет).

Из последних сообщений на TechCrunch мы можем узнать всё о Hacker Croll (HC), в том числе где он работал раньше в своей Франции и чем занимается сейчас (как раз ищет новую работу), когда начал интересоваться хакингом, с чего начинал, почему взломал Twitter и (самое интересное) — в деталях — как именно был осуществлён взлом. С этого момента подробнее.

Из последних сообщений на TechCrunch мы можем узнать всё о Hacker Croll (HC), в том числе где он работал раньше в своей Франции и чем занимается сейчас (как раз ищет новую работу), когда начал интересоваться хакингом, с чего начинал, почему взломал Twitter и (самое интересное) — в деталях — как именно был осуществлён взлом. С этого момента подробнее.

+53

Исчезающая информация

1 мин

637 Загадочная статья опубликована на РБК. Заголовок в стиле желтой прессы: любые данные, распространяемые в Интернете, смогут самоликвидироваться.

Загадочная статья опубликована на РБК. Заголовок в стиле желтой прессы: любые данные, распространяемые в Интернете, смогут самоликвидироваться. Дальше интреснее: В Вашингтонском университете разработано программное обеспечение, благодаря которому любая информация, распространяемая человеком в Интернете, по его желанию будет самоуничтожаться через заданный промежуток времени — она исчезнет со всех сайтов и даже из чужих почтовых ящиков.

Я честно попытался представить, что же там за технология, но не смог. Проект финансируется Национальным научным фондом, Фондом Альфреда П. Слоуна и корпорацией Intel.

Идем дальше: Vanish [так называется эта мегатехнология] ликвидирует данные, используя инструмент churn («мешалка»), применяемый в пиринговых сетях. Для каждого сообщения при желании пользователя Vanish создает свой секретный ключ. Он несет в себе информацию о сроке жизни данных, которая «вшита» в сообщение, является его неотъемлемой частью и вдобавок способна делиться на множество частей, проникая таким образом даже в части сообщения, сохраненного на других компьютерах.

Ну и гениальное заключение: Спасти информацию, посланную с Vanish, технически, конечно, возможно. Например, получатель может распечатать e-mail и сохранять его, также можно сфотографировать текст до того, как он исчезнет.

Уважаемые хабражители, объясните, пожалуйста, кто в теме — что это за бред очередной?

+35

Промышленный шпионаж

2 мин

7.6KПотребовалось как-то одной фирме стырить чертежи деталей которые конкуренты вытачивали на своих ЧПУ станках. Причем не просто чертежи, а ЧПУшные программы по которым все это обрабатывается. Но сделать это было не просто — чертежи в виде файлов шли в станки через локальную сеть напрямую из офиса фирмы. В самом станке они оседали в шареных папках откуда уже их забирали операторы втюхивали в прогу обработки. К слову, на всех станках стояла Win2000, вообще современных станков на системах отличных от винды или DOS я еще не видел ни разу.

Единственный с кем удалось договориться о краже планов резки оказался оператор станка, но вот западло — стойки станков наглухо закрыты и опечатаны. Наружу торчит только монитор, мышь и клавиатура. Ну и морда PLC, но с нее ничего особо не поимеешь. До компов, чтобы сунуть туда дискетку или флешку не добраться. Как быть?

Решение оказалось очень простым — окзалось что мыша там стоит USBшная. Поэтому быстра была найдена подобная же мышь, препарирована. В чрево мыши засунули обрезки USB хаба в который воткнули флешку и, собственно, мышь. А шнур мыши пихнули на вход хаба. После мышь попинали по цеху, чтобы придать ей заводскую замоханность и загаженность. Далее комбинация была протой — подкупленный оператор выдергивал через дырку в стойке свою мышь и шел жаловаться местному IT шнику на предмет того, что он случайно мышь дернул и она выпала. Ничего не подозревающий админ, по совместительству еще и безопасник, собственным ключом открывал стойку, втыкал туда мышу, закрывал и уходил по своим делам. Дальше тривиально — в системе ВНЕЗАПНО появлялась флешка, куда в течении месяца сливались все файлы. После мышь разбиралась, а флешка уходила к конкурентам.

Потом было много воплей, разборок и поисков крайних. Утечку так и не нашли, А заряженая мышь поди до сих пор там стоит…

*****

публиукется с любезного разрешения автора — DI HALT (dihalt.ru)

Единственный с кем удалось договориться о краже планов резки оказался оператор станка, но вот западло — стойки станков наглухо закрыты и опечатаны. Наружу торчит только монитор, мышь и клавиатура. Ну и морда PLC, но с нее ничего особо не поимеешь. До компов, чтобы сунуть туда дискетку или флешку не добраться. Как быть?

Решение оказалось очень простым — окзалось что мыша там стоит USBшная. Поэтому быстра была найдена подобная же мышь, препарирована. В чрево мыши засунули обрезки USB хаба в который воткнули флешку и, собственно, мышь. А шнур мыши пихнули на вход хаба. После мышь попинали по цеху, чтобы придать ей заводскую замоханность и загаженность. Далее комбинация была протой — подкупленный оператор выдергивал через дырку в стойке свою мышь и шел жаловаться местному IT шнику на предмет того, что он случайно мышь дернул и она выпала. Ничего не подозревающий админ, по совместительству еще и безопасник, собственным ключом открывал стойку, втыкал туда мышу, закрывал и уходил по своим делам. Дальше тривиально — в системе ВНЕЗАПНО появлялась флешка, куда в течении месяца сливались все файлы. После мышь разбиралась, а флешка уходила к конкурентам.

Потом было много воплей, разборок и поисков крайних. Утечку так и не нашли, А заряженая мышь поди до сих пор там стоит…

*****

публиукется с любезного разрешения автора — DI HALT (dihalt.ru)

+121

Вторая жизнь жестких дисков

2 мин

12KВсе началось с того, что на одном из серверов возникла необходимость в дополнительном жестком диске. Стоит заметить, что датацентр в котором он находится – западный, а именно Штаты, причем далеко не самый дешевый, а даже один из топовых. Процедура заказа дополнительно диска проста до невозможности – нажимаешь на кнопочку, оплачиваешь счет, подтверждаешь свое согласие на снятие/остановку сервера.

Обрадовавшись новому железу, черт меня дернул сразу же попробовать его смонтировать (сервер под управлением FreeBSD). И о чудо… мне явилась чужая файловая система!

Обрадовавшись новому железу, черт меня дернул сразу же попробовать его смонтировать (сервер под управлением FreeBSD). И о чудо… мне явилась чужая файловая система!

+61

Крупнейшая в мире база приватной информации: 40 млн человек

2 мин

2.9KБританская компания Lucid Intelligence составила крупнейшую в мире базу приватной информации. Она включает в себя номера кредитных карточек, PIN-коды, номера банковских счетов, пароли, телефонные номера и другую информация о 40 млн человек. Большинство людей в базе — американцы. Но есть и граждане других стран, в том числе 4 млн британцев. Судя по всему, есть и граждане России.

Как сообщает журналист The Times, которому дали посмотреть эту базу, взломано по крайней мере 250 тыс. банковских счетов в британских банках. Журналист удивлён, что полиция не предпринимает никаких мер в связи с этим, ведь им всё известно.

Вся информация собрана специалистами ФБР, полицией, антифишинговыми компаниями на хакерских форумах, в IRC-каналах и других местах, где такие данные можно купить оптом и недорого. Например, чужую кредитную карточку там можно купить всего за 50 центов. Основатель компании Lucid Intelligence Колин Холдер, бывший полицейский, в течение четырёх лет по крупицам добывал эти данные, а теперь объединил их в одну информационную систему, ушёл с полицейской работы и основал частный бизнес. Возможно, некоторые сведения Колин Холдер даже лично купил у хакеров, потому что он сам говорит: инвестиции в этот стартап составил 160 тыс. фунтов.

Естественно, новообразованная компания Lucid Intelligence не собирается нарушать закон и причинять вред тем несчастным, чьи приватные данные попали в базу. Фирма будет зарабатывать просто на справочных услугах. На их сайте можете проверить своё имя и фамилию. Если информация о вас есть в базе данных, то за деньги вы можете узнать, какие именно приватные данные можно считать скомпрометированными.

Торопитесь проверить, потому что сайт вскоре может прекратить свою работу. Есть вероятность, что Холдера посадят в тюрьму. Сейчас власти решают, можно ли его бизнес считать легальным.

via The Times

Как сообщает журналист The Times, которому дали посмотреть эту базу, взломано по крайней мере 250 тыс. банковских счетов в британских банках. Журналист удивлён, что полиция не предпринимает никаких мер в связи с этим, ведь им всё известно.

Вся информация собрана специалистами ФБР, полицией, антифишинговыми компаниями на хакерских форумах, в IRC-каналах и других местах, где такие данные можно купить оптом и недорого. Например, чужую кредитную карточку там можно купить всего за 50 центов. Основатель компании Lucid Intelligence Колин Холдер, бывший полицейский, в течение четырёх лет по крупицам добывал эти данные, а теперь объединил их в одну информационную систему, ушёл с полицейской работы и основал частный бизнес. Возможно, некоторые сведения Колин Холдер даже лично купил у хакеров, потому что он сам говорит: инвестиции в этот стартап составил 160 тыс. фунтов.

Естественно, новообразованная компания Lucid Intelligence не собирается нарушать закон и причинять вред тем несчастным, чьи приватные данные попали в базу. Фирма будет зарабатывать просто на справочных услугах. На их сайте можете проверить своё имя и фамилию. Если информация о вас есть в базе данных, то за деньги вы можете узнать, какие именно приватные данные можно считать скомпрометированными.

Торопитесь проверить, потому что сайт вскоре может прекратить свою работу. Есть вероятность, что Холдера посадят в тюрьму. Сейчас власти решают, можно ли его бизнес считать легальным.

via The Times

+23

Вышли защитные продукты Outpost (Firewall, Antivirus, etc) для Windows 7

2 мин

1.8KПитерские разработчики из Agnitum, авторы standalone-блога по Интернет-безопасности, известные персональным экраном Outpost Firewall (имеющим платную и бесплатную версии), обновляют релизные версии продуктов.

21 июля вышли новые продукты Outpost 2009 года — версии Firewall и Antivirus 6.7, которые совместимы в бета-режиме с Windows 7 RC, поддерживая при этом все версии Windows за последние 10 лет. Как пишут разработчики, было уделено внимание повышению скорости работы Outpost 6.7 и стабилизации работы продуктов в современном программно-аппаратном окружении.

Улучшения в Outpost 6.7 включают в себя не только поддержку Win7, но и исправления в работе ряда модулей:

• Улучшение эвристического анализатора (+подключен новый антивирусный модуль)

• Тоньше настроена фильтрация Интернет-контента (полезно для торрент-юзеров);

21 июля вышли новые продукты Outpost 2009 года — версии Firewall и Antivirus 6.7, которые совместимы в бета-режиме с Windows 7 RC, поддерживая при этом все версии Windows за последние 10 лет. Как пишут разработчики, было уделено внимание повышению скорости работы Outpost 6.7 и стабилизации работы продуктов в современном программно-аппаратном окружении.

Улучшения в Outpost 6.7 включают в себя не только поддержку Win7, но и исправления в работе ряда модулей:

• Улучшение эвристического анализатора (+подключен новый антивирусный модуль)

• Тоньше настроена фильтрация Интернет-контента (полезно для торрент-юзеров);

+16

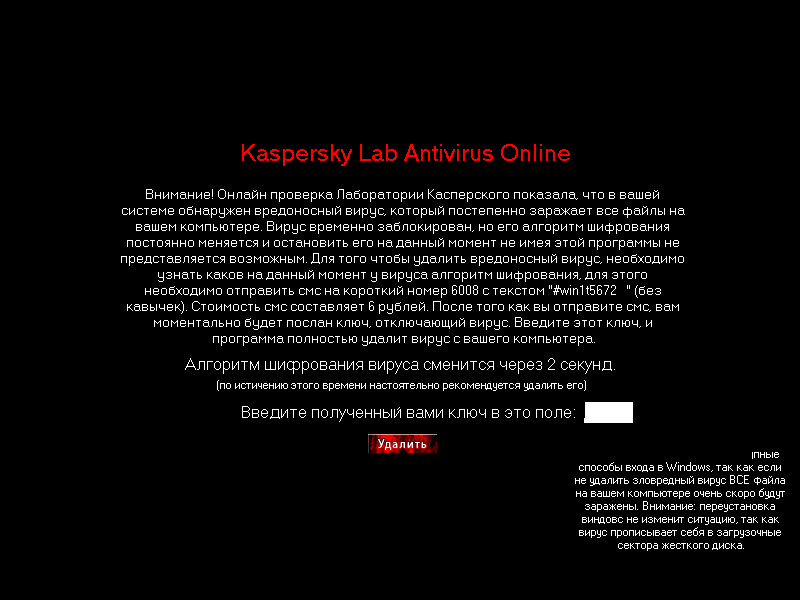

Обнаружен новый троян-вымогатель, выдающий себя за антивирус «Лаборатории Касперского»

1 мин

1.3KVirusInfo предупреждает об активном распространении новой разновидности вредоносного программного обеспечения, относящегося к типу троянских вымогателей — Trojan-Ransom.Win32.SMSer

В настоящее время в русском секторе Интернета циркулируют 6 разновидностей данного трояна.

Вредоносное ПО блокирует нормальную работу ПК и предлагает пользователю отправить платное SMS-сообщение для восстановления функционала, что является типичным поведением троянских вымогателей. Особенность данного образца состоит в том, что он пытается выдать себя за несуществующий «онлайн-антивирус Лаборатории Касперского», обнаруживший на компьютере пользователя некий «вирус» и предлагающий «удалить» его. При этом, как можно видеть из снимка экрана выше, текст малограмотен и содержит как орфографические, так и пунктуационные ошибки.

Подробное описание трояна и метод лечения зараженного ПК в подробной статье на Virusinfo.info — Trojan-Ransom.Win32.SMSer: вымогатель, выдающий себя за антивирус «Лаборатории Касперского»

В настоящее время в русском секторе Интернета циркулируют 6 разновидностей данного трояна.

Вредоносное ПО блокирует нормальную работу ПК и предлагает пользователю отправить платное SMS-сообщение для восстановления функционала, что является типичным поведением троянских вымогателей. Особенность данного образца состоит в том, что он пытается выдать себя за несуществующий «онлайн-антивирус Лаборатории Касперского», обнаруживший на компьютере пользователя некий «вирус» и предлагающий «удалить» его. При этом, как можно видеть из снимка экрана выше, текст малограмотен и содержит как орфографические, так и пунктуационные ошибки.

Подробное описание трояна и метод лечения зараженного ПК в подробной статье на Virusinfo.info — Trojan-Ransom.Win32.SMSer: вымогатель, выдающий себя за антивирус «Лаборатории Касперского»

-3

Chrome OS положит конец вирусам?

1 мин

1.2KОдин из ведущих программистов Google сказал, что Chrome OS положит конец вирусам. Новая «облачная» операционная система станет важнейшим событием для информационной безопасности всего человечества. При условии, конечно, что люди массово перейдут на неё. Как известно, выход Chrome OS назначен на середину 2010 г.

«Мы полностью меняем базовую систему безопасности операционной системы, — сказал Линус Апсон (Linus Upson), ведущий программист Google, — так что пользователям не придётся иметь дело с вирусами, malware и скачиванием апдейтов. Всё должно просто работать».

Понятно, что он имеет в виду. Если на компьютере пользователя хранится только загрузчик операционной системы, а всё остальное подгружается с «облака» Google, то вирусам просто негде жить. В загрузчик им проникнуть практически невозможно. Жить в оперативной памяти? Попытаться внедриться на сервера Google? Это довольно трудно. Хотя вирусописатели наверняка уже начали искать уязвимости в браузере Chrome. Сейчас толку от этих эксплойтов мало, но в будущем могут пригодиться.

«Мы полностью меняем базовую систему безопасности операционной системы, — сказал Линус Апсон (Linus Upson), ведущий программист Google, — так что пользователям не придётся иметь дело с вирусами, malware и скачиванием апдейтов. Всё должно просто работать».

Понятно, что он имеет в виду. Если на компьютере пользователя хранится только загрузчик операционной системы, а всё остальное подгружается с «облака» Google, то вирусам просто негде жить. В загрузчик им проникнуть практически невозможно. Жить в оперативной памяти? Попытаться внедриться на сервера Google? Это довольно трудно. Хотя вирусописатели наверняка уже начали искать уязвимости в браузере Chrome. Сейчас толку от этих эксплойтов мало, но в будущем могут пригодиться.

0

Ближайшие события

Больше событий в календаре

Маркетинг

Другое

Больше событий в календаре

Разработка

Другое

Больше событий в календаре

Разработка

Больше событий в календаре

Менеджмент

Другое

Больше событий в календаре

Разработка

Администрирование

Менеджмент

Больше событий в календаре

Разработка

Больше событий в календаре

Менеджмент

Маркетинг

Больше событий в календаре

Разработка

Менеджмент

Больше событий в календаре

Разработка

Безопасность web-приложений

3 мин

13KВступление.

Разрабатывая свой сайт на php, я стал задумываться о его безопасности. Веб-безопасности. Мне не хотелось бы, чтобы в одно прекрасное утро я увидел на сайте надпись «Hacked by %hackername%» на белом фоне или же чтобы все содержимое моего сайта, включая движок, на написание которого ушло немало времени, достались кому-то другому.

Разновидность web-уязвимостей.

Итак, я начал интересоваться уязвимостями и, конечно же, способами их устранения.

В основном все уязвимости классифицируются на несколько типов:

1) XSS атаки

а)Пассивные XSS

б)Активные XSS

2) SQL-инъекции

3) Инклуды

а) Локальные

б) Удаленные

Разведка боем.

Рассмотрим немного подробнее каждый из них.

+1

XSS на yandex.ru

1 мин

1.8KВчера один мой друг (LMaster) нашел пассивную XSS на Яндексе. Специально сформированный адрес, переданный жертве, позволяет похитить cookies. Не фильтруется GET-параметр add. Для срабатывания скрипта не требуется никаких действий пользователя.

Запрос:

P.S. Сам он не имеет доступа на хабр. Основная тема.

UPD: Уязвимость закрыта. Об этом уже сообщено в комментариях. Пожалуйста, не создавайте сотни ответов: «Не работает!»

Запрос:

_http://www.yandex.ru/?add=3188">&edit=1

P.S. Сам он не имеет доступа на хабр. Основная тема.

UPD: Уязвимость закрыта. Об этом уже сообщено в комментариях. Пожалуйста, не создавайте сотни ответов: «Не работает!»

+54

Крупнейшая кража корпоративных документов Twitter

2 мин

692Второй раз в этом году хакеры получили доступ к административному аккаунту Twitter, узнав пароль одного из сотрудников компании (были вскрыты и другие пароли, в том числе от почтовых ящиков руководителей компании). Злоумышленник под ником Hacker Croll сполна воспользовался возможностями. Как сообщается, из корпоративной сети Twitter выкран большой архив конфиденциальных документов, некоторые из которых выложены в открытый доступ. Например, здесь или здесь вы можете ознакомиться с документами самостоятельно (это первоисточники, в ближайшее время данные серверы быть перегружены), кое-что мы публикуем под хабракатом. Руководство компании Twitter, кстати, уже подтвердило факт хакерской атаки и аутентичность этих файлов.

Разумеется, принципы журналистской этики не разрешают нам опубликовать здесь всю информацию из этих документов, включая список сотрудников и их зарплаты, пароли от кодовых замков в комнатах офиса и имена всех сотрудников, которые проходили собеседование на должность менеджеров (в тайне от своего настоящего работодателя). Однако есть такие документы, которые вполне имеет смысл обнародовать, тем более что это уже сделали некоторые зарубежные блоггеры.

Например, вот оценки размера пользовательской базы из бизнес-плана Twitter: 25 млн пользователей к концу 2009 года, 100 млн к концу 2010 года и 350 млн к концу 2011 г. Планируемые доходы там тоже указаны. Прибыль планируется получать от сертифицированных аккаунтов, а также от контекстной рекламы (виджет AdSense и рекламные твиты).

Разумеется, принципы журналистской этики не разрешают нам опубликовать здесь всю информацию из этих документов, включая список сотрудников и их зарплаты, пароли от кодовых замков в комнатах офиса и имена всех сотрудников, которые проходили собеседование на должность менеджеров (в тайне от своего настоящего работодателя). Однако есть такие документы, которые вполне имеет смысл обнародовать, тем более что это уже сделали некоторые зарубежные блоггеры.

Например, вот оценки размера пользовательской базы из бизнес-плана Twitter: 25 млн пользователей к концу 2009 года, 100 млн к концу 2010 года и 350 млн к концу 2011 г. Планируемые доходы там тоже указаны. Прибыль планируется получать от сертифицированных аккаунтов, а также от контекстной рекламы (виджет AdSense и рекламные твиты).

+26

Обнаружен критический эксплоит Firefox 3.5

1 мин

982Для обнаруженной, но еще неисправленной, в Firefox 3.5 уязвимости выпущен эксплоит, позволяющий выполнить код при помощи специально оформленного тега «font». В примере, присутствующем в эксплоите, производится запуск калькулятора в Windows. Про работоспособность метода в других операционных системах ничего не сообщается, тем не менее уязвимость имеет не привязанный к типу ОС характер и связана с переполнением буфера во время обработки тега «font».

Mozilla проинформированы об эксплойте, но пока обновления нет. Пока что можно использовать дополнение NoScript, чтобы ваш браузер не был подвержен эксплойту.

Mozilla проинформированы об эксплойте, но пока обновления нет. Пока что можно использовать дополнение NoScript, чтобы ваш браузер не был подвержен эксплойту.

+59

Незакрытая критическая уязвимость в Firefox 3.5

1 мин

683Сайт threatpost.com посвященный информационной безопасности сообщает, ссылаясь на трекер узявимостей secunia.com, об обнаружении критической уязвимости в Firefox 3.5.

Уязвимость касается javascript и тега font и позволяет при попадании пользователя на страницу злоумышленника, через повреждение памяти (переполнение буфера), удаленно выполнить вредоносный код. Указанные сайты рекомендуют владельцам данного браузера отключить javascript до появления патча от Mozilla.

Уязвимость касается javascript и тега font и позволяет при попадании пользователя на страницу злоумышленника, через повреждение памяти (переполнение буфера), удаленно выполнить вредоносный код. Указанные сайты рекомендуют владельцам данного браузера отключить javascript до появления патча от Mozilla.

+41

Осторожно, Вас слышит «Эшелон»! (экскурс в историю и настоящее англоговорящей системы глобального электронного шпионажа)

13 мин

13KИтак, прошу жаловать мой первый хабратопик :)

Почти в каждой отечественной и голливудской шпионской киноленте есть замечательные технари, способные мановением левого мизинца прослушать любой телефонный разговор, взломать какой нибудь государственный банк данных и вообще получить доступ к суперсекретной информации. Описываются всемогущие компьютерные системы, начинающие записывать ваши переговоры как только вы случайно произнесёте слова «Бомба» или «Аллах акбар». Наконец, в них показывают как агенты различных разведок сотрудничают между собой, делясь опытом и сливая друг другу важные данные. Самое забавное в том, что многое из этого — чистейшей воды правда. Разведки США, Великобритании, Канады, Австралии и Новой Зеландии активно сотрудничают именно в таком ключе, причём начали делать это они ещё в сороковых годах прошлого столетия. Результатом такого сотрудничества стала (какой классный сюжет для ещё одного шпионского фильма) система глобального электронного шпионажа, известная как «Эшелон». Вокруг неё сложился целый пласт мифов, бывшие сотрудники агентства национальной безопасности и канадской разведки наперебой твердят о её всемогуществе, способности распознавать и записывать речь в телефонных переговорах, едва-ли не понимать о чём говорят террористы и простые смертные по телефону, о чём они переписываются по электронной почте и т.д. Из всего вороха подобных слухов, сплетен, легенд, мифов и публикаций я постарался выделить ту информацию, которую сегодня можно назвать достоверной.

Почти в каждой отечественной и голливудской шпионской киноленте есть замечательные технари, способные мановением левого мизинца прослушать любой телефонный разговор, взломать какой нибудь государственный банк данных и вообще получить доступ к суперсекретной информации. Описываются всемогущие компьютерные системы, начинающие записывать ваши переговоры как только вы случайно произнесёте слова «Бомба» или «Аллах акбар». Наконец, в них показывают как агенты различных разведок сотрудничают между собой, делясь опытом и сливая друг другу важные данные. Самое забавное в том, что многое из этого — чистейшей воды правда. Разведки США, Великобритании, Канады, Австралии и Новой Зеландии активно сотрудничают именно в таком ключе, причём начали делать это они ещё в сороковых годах прошлого столетия. Результатом такого сотрудничества стала (какой классный сюжет для ещё одного шпионского фильма) система глобального электронного шпионажа, известная как «Эшелон». Вокруг неё сложился целый пласт мифов, бывшие сотрудники агентства национальной безопасности и канадской разведки наперебой твердят о её всемогуществе, способности распознавать и записывать речь в телефонных переговорах, едва-ли не понимать о чём говорят террористы и простые смертные по телефону, о чём они переписываются по электронной почте и т.д. Из всего вороха подобных слухов, сплетен, легенд, мифов и публикаций я постарался выделить ту информацию, которую сегодня можно назвать достоверной.

+55

Флэшка для шпионов: AES-256 с самоуничтожением

1 мин

4.5K Производитель «самых защищённых флэшек в мире» IronKey представил S200 — дорогущую модель ценой около $300, рассчитанную на корпоративных и государственных заказчиков.

Производитель «самых защищённых флэшек в мире» IronKey представил S200 — дорогущую модель ценой около $300, рассчитанную на корпоративных и государственных заказчиков.Нужно сказать, флэшка уникальна не только ценой. Во-первых, в ней стоит крипточип с аппаратной поддержкой AES-256. Во-вторых, это первая в мире флэшка, соответствующая государственному стандарту безопасности FIPS 140-2 третьего уровня. Третий уровень предполагает невозможность даже физического доступа к криптомодулю устройства. Дело в том, что криптомодуль S200 просто саморазрушается в случае несанкционированного доступа, будь то физический доступ или модификация на программном уровне.

Вероятно, разрушение происходит каким-то химикатом, хотя можно применить и более элегантный способ. Никаких подробностей об этом пока не сообщается.

+49

Вклад авторов

alizar 21437.3ptsecurity 9342.0marks 9200.7LukaSafonov 6209.0GlobalSign_admin 5829.9ValdikSS 5478.6Kaspersky_Lab 5058.9esetnod32 3275.0zhovner 2947.0ru_vds 2935.1

Работа

Специалист по информационной безопасности

105

вакансий