Введение

Здравствуйте, уважаемые читатели. Сегодня на повестке дня у нас небольшое тестирование —

первых ≈100 тысяч по популярности сайтов в интернете (ранжирование на основе статистики посещаемости с

Alexa Rank). Стоит отметить, что оное тестирование будет достаточно узконаправленным, а именно — проверим каждый сайт на предмет существования и открытости Git-репозитория без аутентификации прямо из веба по url-адресу искомого. Напомню, что такая брешь в безопасности зачастую позволяет прочитать актуальные исходные коды на сервере, получить чувствительную информацию (файлы конфигов, структуру системы и т.д.) и, в последствии, получить определенного рода права на сервере. Рай для различного рода негодяев, да и только :)

Совершенно аналогичную проверку я делал для себя порядка 100 дней назад, и сегодня мы сделаем это ещё раз, посмотрим что изменилось и что с этим делать.

Разумеется, использовать будем список сайтов, полученный в рамках

первого тестирования.

Для заинтересовавшихся милости прошу под кат.

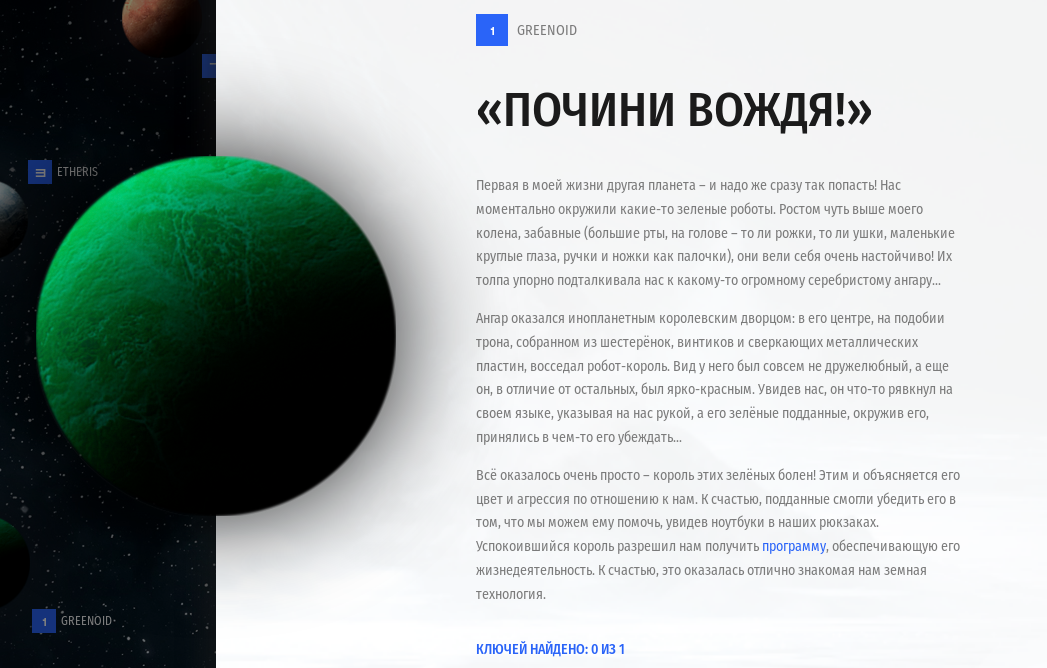

Думаю многие уже слышали про реализованный московскими разработчиками

Думаю многие уже слышали про реализованный московскими разработчиками