Новая графическая оболочка рабочего стола включена в основную кодовую базу ReactOS

2 мин

Спустя месяц после релиза версии 0.3.17 мы наконец выполнили свое обещание: в состав ReactOS принята новая реализация графической оболочки Explorer, развивавшаяся в рамках проекта Explorer-new. Протестировать новый интерфейс можно воспользовавшись ежедневными тестовыми сборками. Новая оболочка позволила ReactOS сделать шаг вперёд к совместимости (Explorer-new написан с оглядкой на Windows 2003), функциональности и удобству работы.

Израильская компания Starcom Systems специализируется на различного рода GPS/GSM трекерах и удаленных системах контроля, базирующихся на них. В данном случае ко мне попало разработанное в этой компании устройство: электронный замок с функциями GPS-трекера

Израильская компания Starcom Systems специализируется на различного рода GPS/GSM трекерах и удаленных системах контроля, базирующихся на них. В данном случае ко мне попало разработанное в этой компании устройство: электронный замок с функциями GPS-трекера

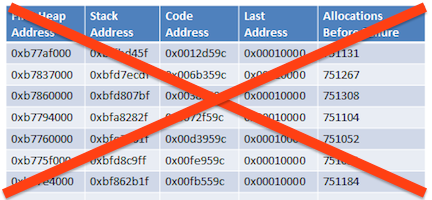

В этой статье дается простая короткая инструкция как пропатчить third-party приложение под iOS что бы отключить ASLR при отладке. Предполагается что у читателя в наличии:

В этой статье дается простая короткая инструкция как пропатчить third-party приложение под iOS что бы отключить ASLR при отладке. Предполагается что у читателя в наличии:

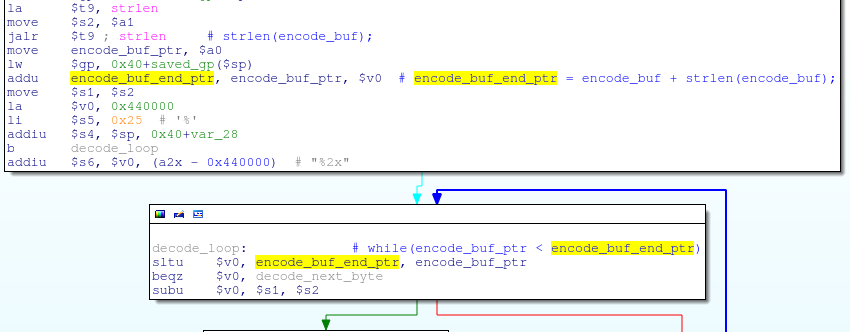

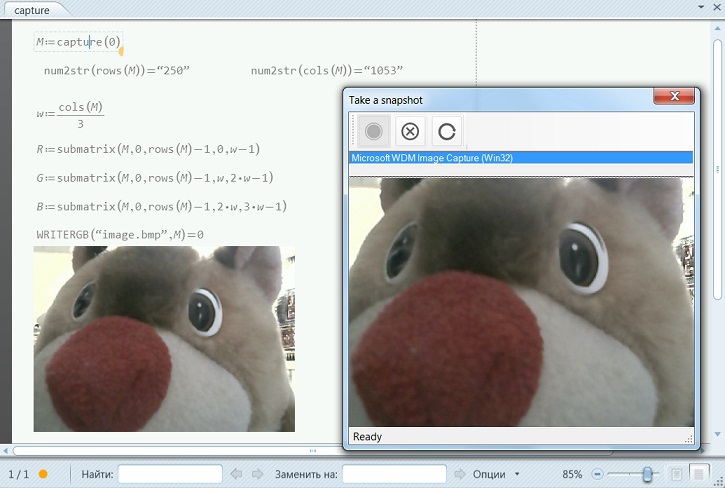

Если какая-либо операция превращается в рутину — автоматизируй её. Даже если времени потратишь больше — зато ты занимался не рутиной, а интересным делом. Именно под этой вывеской вместо того, чтобы просто запатчить новые 11 версий rtsp_streamer'а для камер от

Если какая-либо операция превращается в рутину — автоматизируй её. Даже если времени потратишь больше — зато ты занимался не рутиной, а интересным делом. Именно под этой вывеской вместо того, чтобы просто запатчить новые 11 версий rtsp_streamer'а для камер от

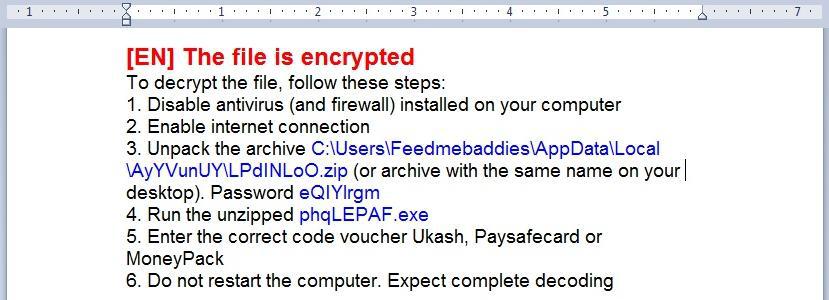

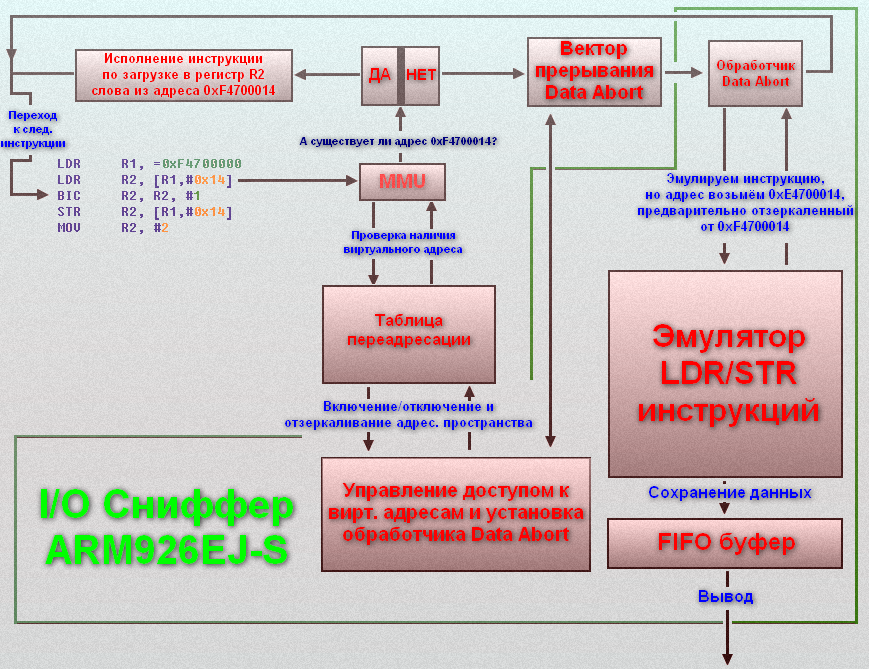

Как и обещал в

Как и обещал в