38-летний Ясухиро Кавагути (Yasuhiro Kawaguchi) стал первым человеком в Японии, арестованным за хранение вируса. Это стало возможным после того, как 14 июля 2011 года верхняя палата Комитета судебных дел Японии утвердила принятый парламентом закон (Penal Code). В соответствии с ним, создание, распространение или даже хранение вредоносного ПО (с целью распространения) является уголовным преступлением и влечёт наказание до трёх лет тюремного заключения и штраф до 500 тыс. иен ($6200).

Хотя Кавагути уже признался, что является автором вируса, его будут судить именно за хранение вредоносного ПО, потому что он написал вирус до принятия соответствующего закона. Соответственно, для него максимальное наказание составляет два года тюрьмы и 300 тыс. иен ($3720).

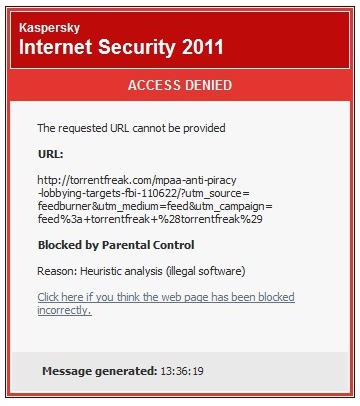

Вирус, созданный Кавагути, копировал большие объёмы файлов на компьютере жертвы, вызывая подтормаживание системы или заввисание. Вредоносное ПО было замаскировано под файл с детской порнографией и распространялось через торренты. По словам полиции, от действий преступника пострадали более 2000 человек.

Хотя Кавагути уже признался, что является автором вируса, его будут судить именно за хранение вредоносного ПО, потому что он написал вирус до принятия соответствующего закона. Соответственно, для него максимальное наказание составляет два года тюрьмы и 300 тыс. иен ($3720).

Вирус, созданный Кавагути, копировал большие объёмы файлов на компьютере жертвы, вызывая подтормаживание системы или заввисание. Вредоносное ПО было замаскировано под файл с детской порнографией и распространялось через торренты. По словам полиции, от действий преступника пострадали более 2000 человек.

На днях, зайдя на один из почитаемых мною блогов

На днях, зайдя на один из почитаемых мною блогов

Портал Comss.Антивирусы и компания ДинаСофт (официальный дистрибьютор TrustPort) проводят конкурс по антивирусным продуктам TrustPort.

Портал Comss.Антивирусы и компания ДинаСофт (официальный дистрибьютор TrustPort) проводят конкурс по антивирусным продуктам TrustPort.