Фото: www.pentestpartners.com

Фото: www.pentestpartners.comИсследователи безопасности Pen Test Partners заметили, что на сайте GDPR.eu, который посвящен защите информации и спонсируется ЕС, хранится в открытом доступе папка .git, из которой любой мог клонировать логин и пароль для базы данных MySQL.

GDPR.eu работает в консультирующем режиме с теми, кто намерен соблюдать требования «Общего регламента защиты данных» (The General Data Protection Regulation, GDPR). Сайтом управляет швейцарская корпорация Proton Technologies AG, она же владеет защищенной почтовой службой ProtonMail.

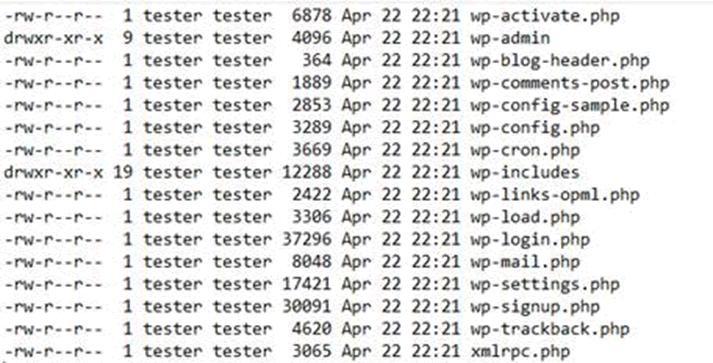

Разработчики использовали инструмент Git с открытым исходным кодом. Он позволяет отслеживать изменения, внесенные в файлы проекта. При этом папка .git может содержать исходный код, ключи доступа к серверу, пароли базы данных, встроенный модификатор входа хэш-функции и прочие данные.

Фото: www.pentestpartners.com

Фото: www.pentestpartners.comВ репозитории GDPR.eu находилась копия wp-config.php, ключевого файла с информацией по работе сайтов на WordPress. Сам файл включал настройки управления базой данных MySQL, в том числе имя, локальный хост, логин и пароль. Если злоумышленник получал доступ к этому файлу, то он мог переписать содержимое сайта, либо удалить его.

Фото: www.pentestpartners.com

Фото: www.pentestpartners.comКогда Proton Technologies сообщили об уязвимости, та удалила ее. Представитель PT заявил: «Мы были проинформированы об этой проблеме в пятницу, 24 апреля, и вскоре после этого было развернуто исправление. Gdpr.eu размещается на независимой сторонней инфраструктуре и не содержит никаких пользовательских данных в открытом доступе». Папка git не может привести к повреждению gdpr.eu, потому что доступ к базе данных ограничен внутренним. Важно отметить, что никакая личная информация не хранится в gdpr.eu и никакие конфиденциальные данные не могли быть в опасности».

См. также: «Мониторинг производительности MySQL для Grafana на изичах за 20 минут»