Вчера специалисты по безопасности из компании Advanced Intelligence (AdvIntel) опубликовали отчёт о действиях хакерской группировки Fxmsp, которая выставила на продажу исходный код трёх антивирусных продуктов. Исходники включают в себя:

- код антивирусных агентов;

- модули аналитики, основанные на машинном обучении;

- «плагины безопасности» для браузеров.

Fxmsp — хакерский коллектив, работающий в различных русско- и англоязычных подпольных сообществах с 2017 года. Они атакуют корпоративные и правительственные сети по всему миру, пишет AdvIntel. Например, 5 апреля 2018 года они выставили на продажу доступ к скомпрометированной сети отелей Marriott/Starwood.

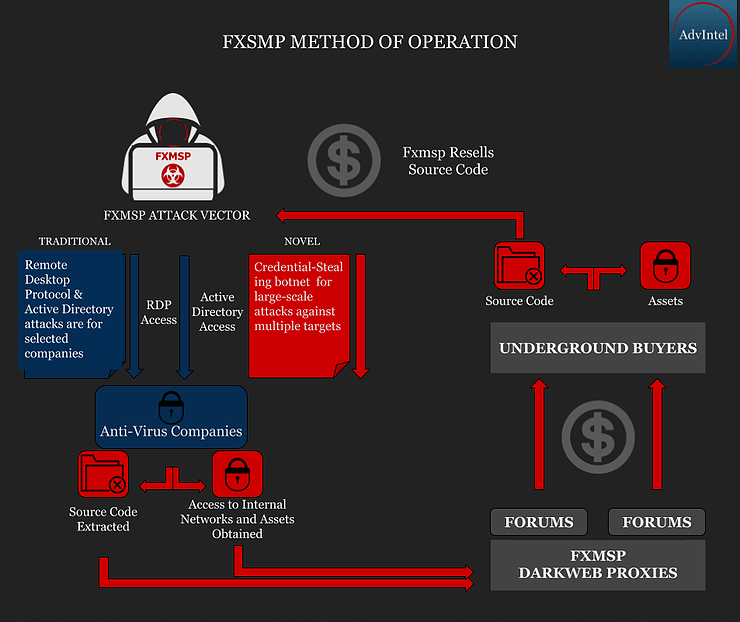

На протяжении 2017 и 2018 годов Fxmsp создала сеть доверенных реселлеров для продвижения своих «продуктов» в криминальном подполье. Среди них доступ к сетевым окружениям через внешние RDP-серверы и открытые Active Directory взломанных компаний.

Совсем недавно группировка заявила о разработке ботнета для кражи учётных данных, который способен поражать крупные компании путём «эксфильтрации имён пользователей и паролей». Fxmsp утверждала, что их главная цель — развитие этого ботнета и улучшение его возможностей для кражи информации из защищённых систем.

Cложные методы работы Fxmsp. Схема составлена компанией AdvIntel

Вернёмся к взлому антивирусных компаний. 24 апреля 2019 года Fxmsp заявила, что у неё есть доступ в защищённые сети трёх ведущих американских антивирусных компаний. По словам хакерского коллектива, они неустанно работали в течение первого квартала 2019 года, чтобы взломать эти компании и, наконец, преуспели, получив доступ к их внутренним сетям.

Коллектив скопировал из внутренних сетей перечисленные компоненты антивирусного программного обеспечения: код антивирусных агентов, модули аналитики, «плагины безопасности» для браузеров.

Сейчас исходный код и сетевой доступ к компаниям продаётся за $300 тыс.

На подпольных форумах Fxmsp также прокомментировала возможности программного обеспечения различных компаний и оценила их эффективность.

Коллектив предоставил перечень конкретных показателей, с помощью которых можно идентифицировать компанию, даже если продавец не раскрывает её название. Это скриншоты папок, предположительно содержащих 30 терабайт данных, которые были скопированы. Папки, похоже, содержат информацию о документации по разработкам компаний, моделям искусственного интеллекта, программном обеспечении веб-безопасности и базовый код антивирусного программного обеспечения.

AdvIntel пишет, что группировка специально выбрала антивирусные компании в качестве мишеней. Судя по всему, они нацеленно работали над этим проектом с октября 2018 года до апреля 2019 года. Это совпадает с периодом их исчезновения с форумов. Сами представители Fxmsp сказали, что работали над проектом шесть месяцев, что тоже совпадает с обозначенным периодом времени.

По словам известного в хакерских кругах товарища ShadowRunTeam, который сейчас работает на Telegram, за группой Fxmsp стоит житель Москвы по имени Андрей, который начал заниматься киберпреступностью в середине 2000 года и специализируется на социальной инженерии.

AdvIntel также ссылается на других экспертов, которые «с большой уверенностью оценивают, что Fxmsp является надёжным хакерским коллективом, который имеет историю продажи поддающихся проверке корпоративных взломов, на которых они заработали около $1 млн». AdvIntel предупредила правоохранительные органы США относительно предполагаемого взлома.

Директор по исследованиям AdvIntel Елисей Богуславский в комментарии Ars Technica сказал, что в октябре 2018 года у Fxmsp был конфликт с их реселлером (прокси), и эти отношения были скомпрометированы. Поскольку прокси контролировал учётные записи Fmsp на различных форумах, через которые группа обычно продавала свои данные, это заставило Fxmsp переместить все свои сообщения в Jabber. Богуславский сказал, что Fxmsp была одной из двух групп, которые организовали атаку на AV-компании. Но их партнёры скомпрометировали одну точку доступа при навигации по клиентскому каталогу жертвы, так что пришлось потом восстанавливать доступ. Возможно, это нарушило первоначальные планы по продаже данных. «По их словам, они планировали предложить доступ к некоторым компаниям в середине мая, — сказал Богуславский, — скорее всего, на форумах (однако это не точно: они использовали термин „сделать публичную продажу”)». Но из-за скомпрометированной точки доступа, отметил он, теперь группа планирует продавать непублично, то есть делая приватные предложения заинтересованным лицам. Также есть вероятность, что до конца текущего месяца на форумах начнётся и публичная продажа исходников.

Возможно, в конце концов исходные коды антивирусов попадут и в открытый доступ.