Всем доброго времени суток! Разбираясь с NetFlow, таким простым, удобным и часто используемым протоколом, я осознал, что он не такой уж и простой, и подводных камней при его эксплуатации хватает.

Под катом я собрал все, что для начала необходимо знать о NetFlow и его настройках на Cisco, отдал дань eucariot, пишущему отличные статьи о сетях, и… Картинки, немного веселых картинок.

NetFlow — проприетарный открытый протокол, разработанный Cisco для мониторинга трафика в сети. Netflow предоставляет возможность анализа сетевого трафика на уровне сеансов, делая запись о каждой транзакции TCP/IP.

Архитектура системы строится на сенсоре, коллекторе и анализаторе:

— Сенсор собирает статистику по проходящему через него трафику. Сенсоры имеет смысл ставить в «узловых точках» сети, например, на граничных маршрутизаторах сегментов сети.

— Коллектор осуществляет сбор информации от сенсоров. Полученные данные он сбрасывает в файл для дальнейшей обработки. Различные коллекторы сохраняют данные в различных форматах.

— Анализатор, или система обработки, считывает эти файлы и генерирует отчеты в форме, более удобной для человека. Эта система должна быть совместима с форматом данных, предоставляемых коллектором [1]. В современных системах коллектор и анализатор часто объединены в одну систему.

Обычно коллектор и анализатор являются частями одного программного комплекса, работающего на сервере. Разновидностей ПО коллектор/анализатор множество, платные и бесплатные, под Windows и Unix-системы.

В статье я не буду затрагивать эту область, рассмотрю только принципы работы NetFlow и настройку сенсора на Cisco.

Нужно сразу уяснить — коллектор и стоящий за ним анализатор являются «пассивными» элементами системы. Сенсор шлет на коллектор отчеты о трафике, коллектор принимает, анализатор анализирует, и заполняет свою базу данных на сервере. По сути, при поднятом сервере, нам не нужно вручную подключать устройства, подпадающие под мониторинг, на сервере. Пока сенсор шлет отчеты, коллектор их принимает, анализатор регистрирует. Если сенсор выключен, он «исчезает» из текущей «он-лайн» статистики.

NetFlow использует UDP или SCTP для передачи данных о трафике коллектору. Как правило, коллектор слушает порт 2055, 9555 или 9995 (или тот, который Вы укажете при настройке коллектора и сенсора).

Сенсор выделяет из проходящего трафика потоки, характеризуемые следующими параметрами:

Это очень важный момент — при настройке сенсора мы сами решаем, по каким параметрам отосланная на коллектор информация будет объединена в отчетах.

Разберем конфигурацию сенсора при настройке на Cisco:

Наконец дошло до интерфейса:

Или

По основной настройке все, полезные ссылки для более полного просветления [4], [5] и [6].

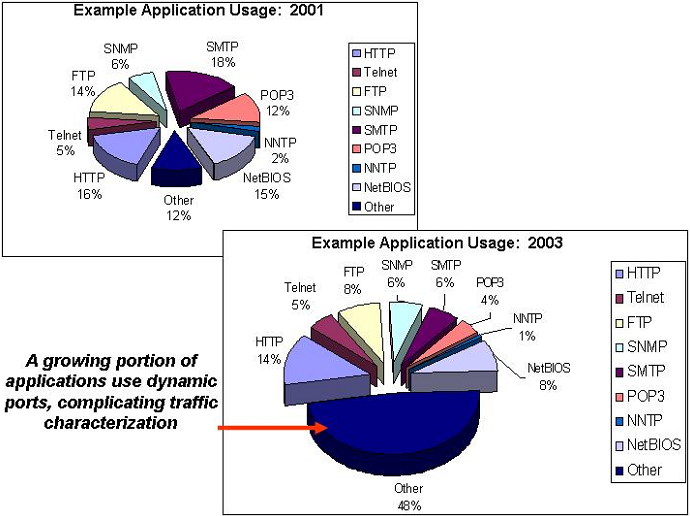

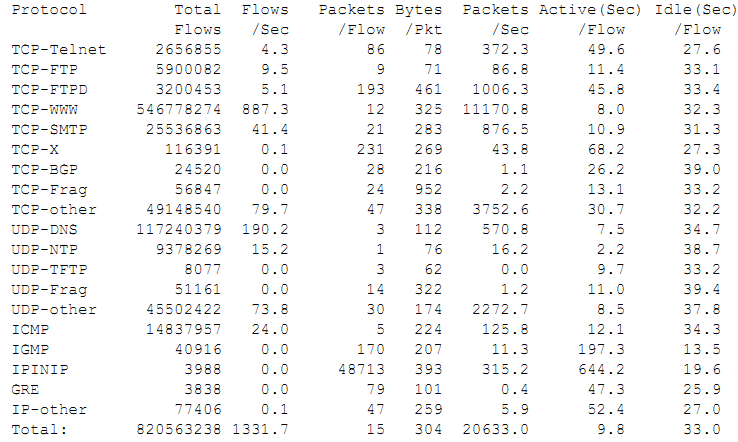

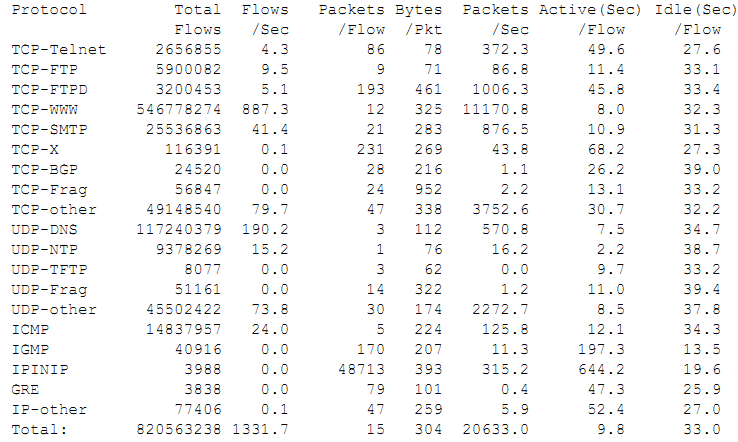

«Другой» трафик. Как известно, за многими распространенными приложениями закреплены свои порты, рассмотрим

Рисунок взят из [7].

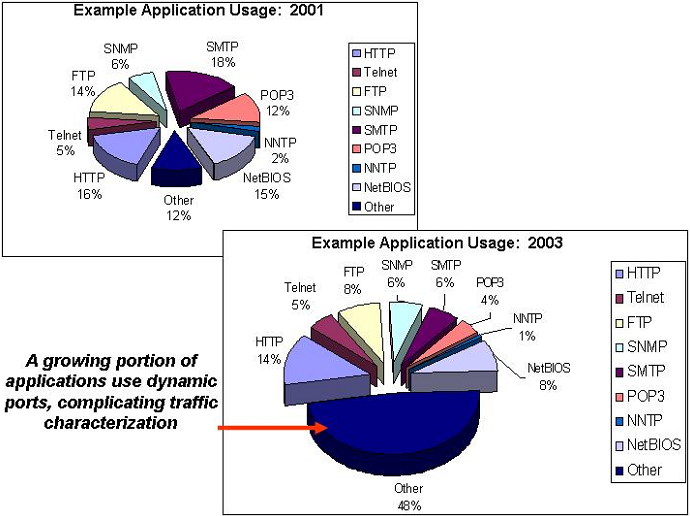

Однако с течением времени доля трафика, попадающего в раздел «Other», растет, в связи с ростом числа приложений, использующих динамические, случайно сгенерированные порты.

В документе [8], обозревающем NetFlow, вскользь упоминается проблема, хорошо проиллюстрированная на рисунке

Конечно, хотелось бы, чтобы самый разный трафик четко описывался в отчетах, например:

Ссылка на нее [10].

Прогресс не стоит на месте, технологии идут вперед, ишеф получит полный отчет проблему нераспознанного трафика решают разными интересными способами, например с помощью технологии NBAR.

Во время поисков было найдено обсуждение [11] и интересная презентация [12]. Дальше в дебри не пойду, ибо юн, горяч и неопытен.

Под катом я собрал все, что для начала необходимо знать о NetFlow и его настройках на Cisco, отдал дань eucariot, пишущему отличные статьи о сетях, и… Картинки, немного веселых картинок.

Определимся с основными понятиями

NetFlow — проприетарный открытый протокол, разработанный Cisco для мониторинга трафика в сети. Netflow предоставляет возможность анализа сетевого трафика на уровне сеансов, делая запись о каждой транзакции TCP/IP.

Архитектура системы строится на сенсоре, коллекторе и анализаторе:

— Сенсор собирает статистику по проходящему через него трафику. Сенсоры имеет смысл ставить в «узловых точках» сети, например, на граничных маршрутизаторах сегментов сети.

— Коллектор осуществляет сбор информации от сенсоров. Полученные данные он сбрасывает в файл для дальнейшей обработки. Различные коллекторы сохраняют данные в различных форматах.

— Анализатор, или система обработки, считывает эти файлы и генерирует отчеты в форме, более удобной для человека. Эта система должна быть совместима с форматом данных, предоставляемых коллектором [1]. В современных системах коллектор и анализатор часто объединены в одну систему.

Обычно коллектор и анализатор являются частями одного программного комплекса, работающего на сервере. Разновидностей ПО коллектор/анализатор множество, платные и бесплатные, под Windows и Unix-системы.

В статье я не буду затрагивать эту область, рассмотрю только принципы работы NetFlow и настройку сенсора на Cisco.

Нужно сразу уяснить — коллектор и стоящий за ним анализатор являются «пассивными» элементами системы. Сенсор шлет на коллектор отчеты о трафике, коллектор принимает, анализатор анализирует, и заполняет свою базу данных на сервере. По сути, при поднятом сервере, нам не нужно вручную подключать устройства, подпадающие под мониторинг, на сервере. Пока сенсор шлет отчеты, коллектор их принимает, анализатор регистрирует. Если сенсор выключен, он «исчезает» из текущей «он-лайн» статистики.

Описание протокола

NetFlow использует UDP или SCTP для передачи данных о трафике коллектору. Как правило, коллектор слушает порт 2055, 9555 или 9995 (или тот, который Вы укажете при настройке коллектора и сенсора).

Сенсор выделяет из проходящего трафика потоки, характеризуемые следующими параметрами:

- Адрес источника;

- Адрес назначения;

- Порт источника для UDP и TCP;

- Порт назначения для UDP и TCP;

- Тип и код сообщения для ICMP;

- Номер протокола IP;

- Сетевой интерфейс (параметр ifindex SNMP);

- IP Type of Service.

Это очень важный момент — при настройке сенсора мы сами решаем, по каким параметрам отосланная на коллектор информация будет объединена в отчетах.

Собственно, настройка

Разберем конфигурацию сенсора при настройке на Cisco:

Router_NF# conf tВ конфигурационном режиме указываем адреса коллектора и порты, куда отправлять статистику, указываем версию протокола NetFlow. В сложной сети можно иметь два интерфейса коллектора, если есть какие-то ограничения маршрутизации между сегментами

Router_NF(config)# ip flow-export destination 192.168.0.1 9996

Router_NF(config)# ip flow-export destination 10.10.0.1 9996

Router_NF(config)# ip flow-export version 9

Router_NF(config)# ip flow-cache timeout active 1Указываем, как часто обновлять кэш NetFlow данными о трафике еще активной сессии

Router_NF(config)# ip flow-cache timeout inactive 15Указываем время, в течение которого если в существующем потоке не передаются данные, то он закрывается, и информация о нем записывается в кэш, а затем передается на коллектор

Router_NF(config)# ip flow-export source FastEthernet 0/0Источники отчета о трафике, статистика будет собираться с них. На стороне анализатора будут отдельно промониторены и интерфейс, и VLAN, и Port-channel

Router_NF(config)# ip flow-export source vlan4

Router_NF(config)# ip flow-export source Port-channel1.2

!Добавим ACL для более гармоничного фэн-шуя

ip access-list standard iacl-snmp

remark ACL for SNMP access to device

permit 192.168.0.1

permit 10.10.0.1

deny any log

!

!Настраиваем snmp для правильного распознавания имен интерфейсов

snmp-server group snmp v1 access iacl-snmp

snmp-server group snmp v2c access iacl-snmp

snmp-server community ******** **** iacl-snmp

snmp-server ifindex persist

snmp-server trap-source Loopback0

snmp-server enable traps tty

!

Наконец дошло до интерфейса:

Router_NF(config)# interface FastEthernet 0/0Указываем, какой трафик будет учитываться, входящий в интерфейс или исходящий из него? Если исходящий, то ip flow egress, если входящий, то ip flow ingress

Router_NF(config-if)# ip flow egress

Router_NF(config-if)# ip flow ingress

Или

Router_NF(config-if)# ip route-cache flow«ip route-cache flow» может использоваться только для основного интерфейса, а «ip flow ingress» — это расширение для использования для сабинтерфесов. Функционал NetFlow Subinterface Support позволяет включать NetFlow для каждого сабинтерфейса. В сценарии, когда ваша сеть содержит множество сабинтерфейсов, а вам необходимо собирать записи только с некоторых, вы можете тонко настроить сбор информации только с определенных сабинтерфейсов

Что можно посмотреть на сенсоре:

Router_NF# show ip cache flowИнформация о трафике, ожидающая отправки на коллектор

Router_NF# show ip cache verbose flowДетальная информация о трафике, ожидающая отправки на коллектор

Router_NF# show ip flow interfaceИнтерфейсы, являющиеся сенсорами NetFlow

Router_NF# show ip flow exportsource и destination отчетов NetFlow, сколько отправлено дэйтаграмм, сколько ошибок

Router_NF# show ip flow top-talkersИнформация о чемпионах, представлена категорийно, вплоть до самых посещаемых интернет — ресурсов

По основной настройке все, полезные ссылки для более полного просветления [4], [5] и [6].

Ложка дегтя

«Другой» трафик. Как известно, за многими распространенными приложениями закреплены свои порты, рассмотрим

часть вывода show ip cache flow

Рисунок взят из [7].

Однако с течением времени доля трафика, попадающего в раздел «Other», растет, в связи с ростом числа приложений, использующих динамические, случайно сгенерированные порты.

В документе [8], обозревающем NetFlow, вскользь упоминается проблема, хорошо проиллюстрированная на рисунке

Конечно, хотелось бы, чтобы самый разный трафик четко описывался в отчетах, например:

Отличная таблица, взята из статьи, не смог пройти мимо

| Категория трафика | Порты | Протокол прикладного уровня |

| 25, 109, 110, 113, 143 | smtp, pop2, pop3, ident, imap | |

| Web | 80, 8080, 443 | http, https |

| data | 20, 21, 3306, 66, 1521, 1526, 1524 | ftp, MySQL, sqlnet, Oracle, Ingres |

| Network management | 53, 137, 138, 139, 445, 161, 123, 783, 8200 | domain, netbios, snmp, ntp, spamassassin, GoToMyPC |

| Interactive | 22, 23, 513, 543 | ssh, telnet, rlogin, klogin |

| nntp | 119 | nntp |

| Chat | 194, 6891–6901, 1863, 5050, 5190 | irc, msn messenger, yahoo messenger, ICQ |

| streaming | 554, 1755, 1220, 8000–8005, 7070, 7071, 6970 | rtsp, ms-streaming, Apple quicktime, internet radio (shoutcast), Real Audio & Video |

| Malware & games | 1433, 1434, 666, 1999, 31337, 12345, 12346, 20034, 1024, 1025, 31338, 31339, 3127, 27015, 27016, 26000, 27001, 27960, 3724 | Ms-sql-s, ms-sql-m, backdoor, Back Orifice, NetBus, netspy, myDoom, HalfLife, Quake, QuakeWorld, QuakeIII, WarCraft |

| p2p | 411, 412, 1214, 3531, 4111, 4661–4665, 4672, 6346, 6347, 6669,6881–6889, 23302, 32285, 59049, 41170, 57990 | Direct Connect, Fasttrack, Kazaa, eDonkey, Gnutella, Napster, BitTorrent, Ares, Mp2p, Azureus |

| Others | - | - |

Ссылка на нее [10].

Прогресс не стоит на месте, технологии идут вперед, и

Во время поисков было найдено обсуждение [11] и интересная презентация [12]. Дальше в дебри не пойду, ибо юн, горяч и неопытен.

Есть мнение, что у автора поста каша в голове, и он что-то упускает!

P.S.

В процессе написания статьи я, как мог, ответил на свои вопросы, и надеюсь, не поставил новых нигде не ошибся.

Спасибо за внимание!

Спасибо за внимание!