Специалисты нашей вирусной лаборатории нашли на сервисе Google Play две модификации банковского трояна Trojan.Android/Spy.Banker. Троян распространялся под видом легитимных приложений с прогнозом погоды.

Первая версия – троян, имитирующий приложение Good Weather, – появился в магазине 4 февраля и был удален через два дня после запроса ESET. Программа была нацелена на 22 банковских приложения, используемых в Турции. За два дня поддельное приложение скачали до 5000 пользователей.

Вторая версия появилась 14 февраля и распространялась до 20-го включительно, маскируясь под приложение World Weather. Функционал трояна не изменился в сравнении с первой модификацией, но теперь программа была перенацелена на 69 приложений британских, австрийских, немецких и турецких банков. После запроса ESET вредоносные приложения были удалены, а 23 февраля хостинговая компания отключила командный С&С сервер.

Функционал

В ходе установки троян получает разрешение на перехват текстовых сообщений. После этого он запрашивает права администратора и получает доступ к изменению пароля блокировки экрана и функции блокировки экрана. Получив эти функции, троян готов к вредоносной деятельности.

Троян копирует основной функционал легитимного приложения – добавляет виджет с прогнозом погоды на главный экран. Параллельно с этим он в фоновом режиме отправляет информацию об устройстве на командный С&С сервер.

В программе предусмотрена функция уведомлений, которая используется после установки связи с командным С&С сервером. Троян может отправлять на зараженные устройства поддельные уведомления – «важные сообщения» соответствующего банка, предлагающие пользователю запустить одно из целевых банковских приложений.

Когда пользователь запускает целевое приложение, троян отображает поддельный экран ввода логина и пароля, а затем передает введенные данные на командный С&С сервер. Функция перехвата текстовых сообщений позволяет обойти двухфакторную аутентификацию на базе SMS.

Мы предполагаем, что функция блокировки экрана используется на следующем этапе, когда злоумышленники пытаются обналичить средства со скомпрометированного счета – чтобы скрыть кражу от жертвы.

Открытый исходный код

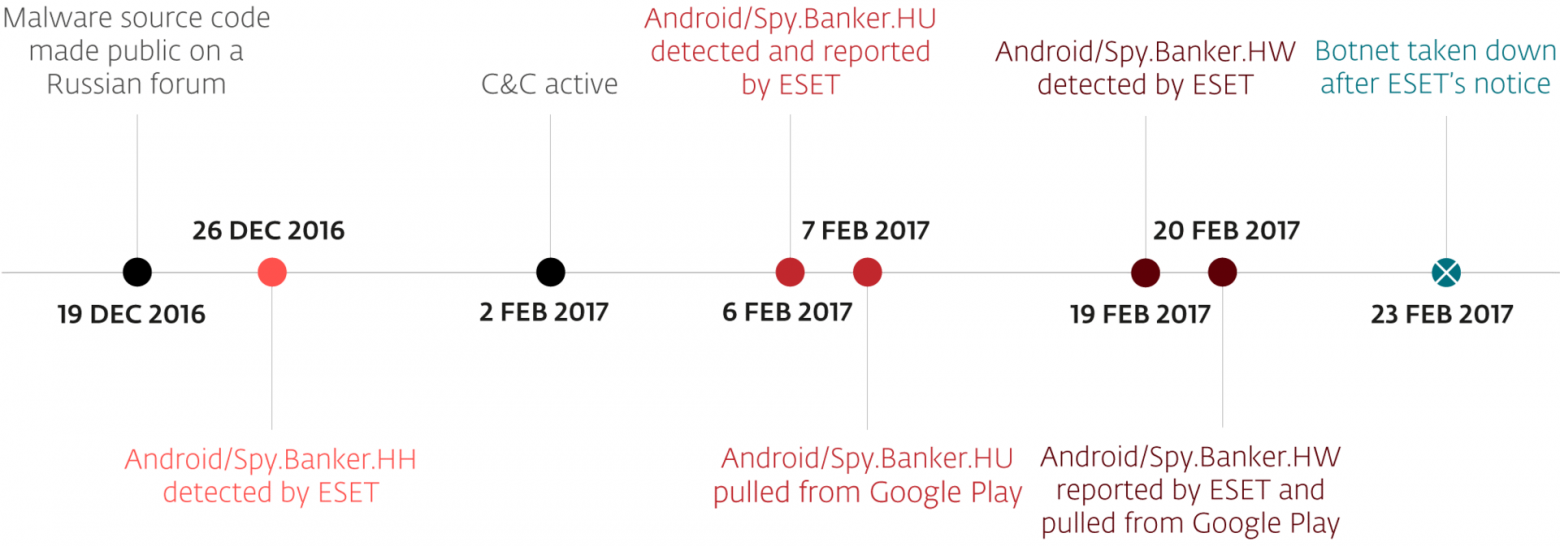

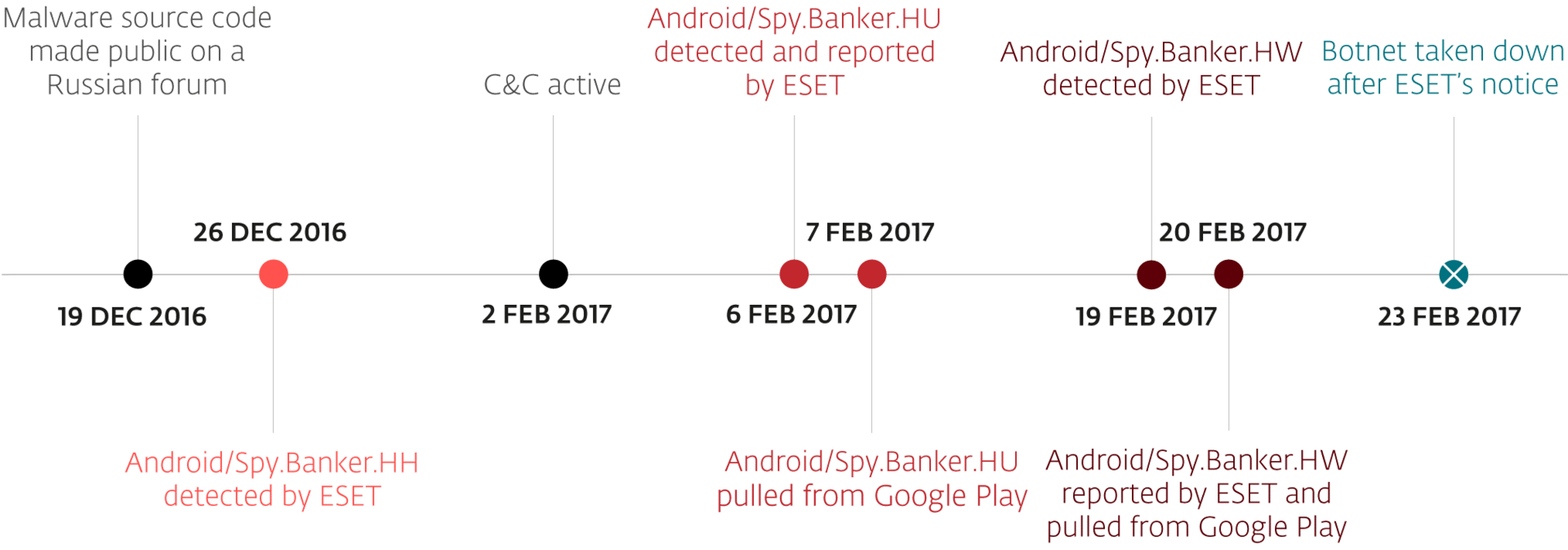

Дальнейшее исследование трояна привело к некоторым интересным открытиям. Как выяснилось, обе модификации написаны на базе открытого исходного кода, который был опубликован в Сети. «Написанный с нуля» (по утверждению авторов) шаблон кода Android-бота был доступен на русскоязычном форуме с 19 декабря 2016 года.

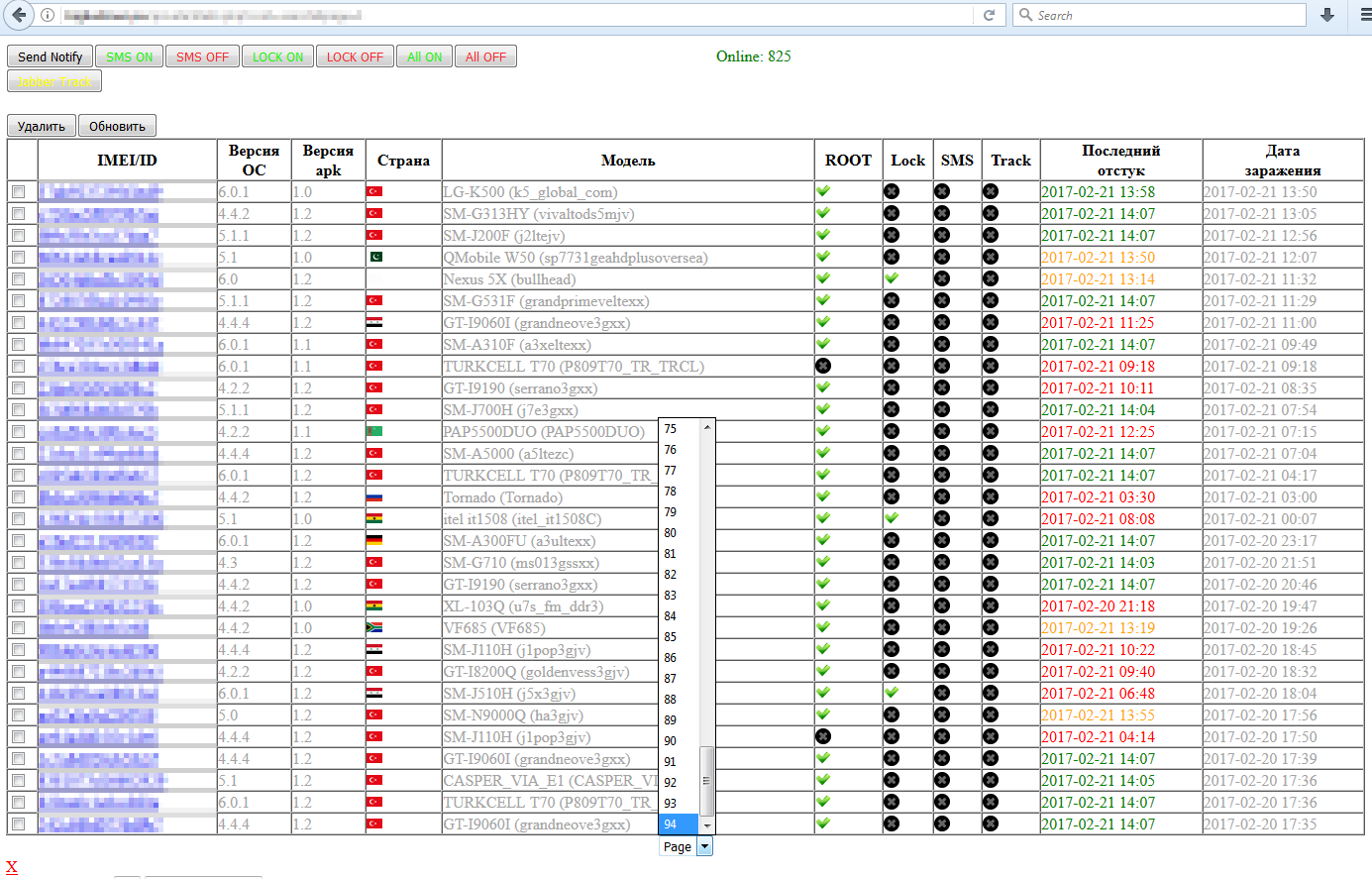

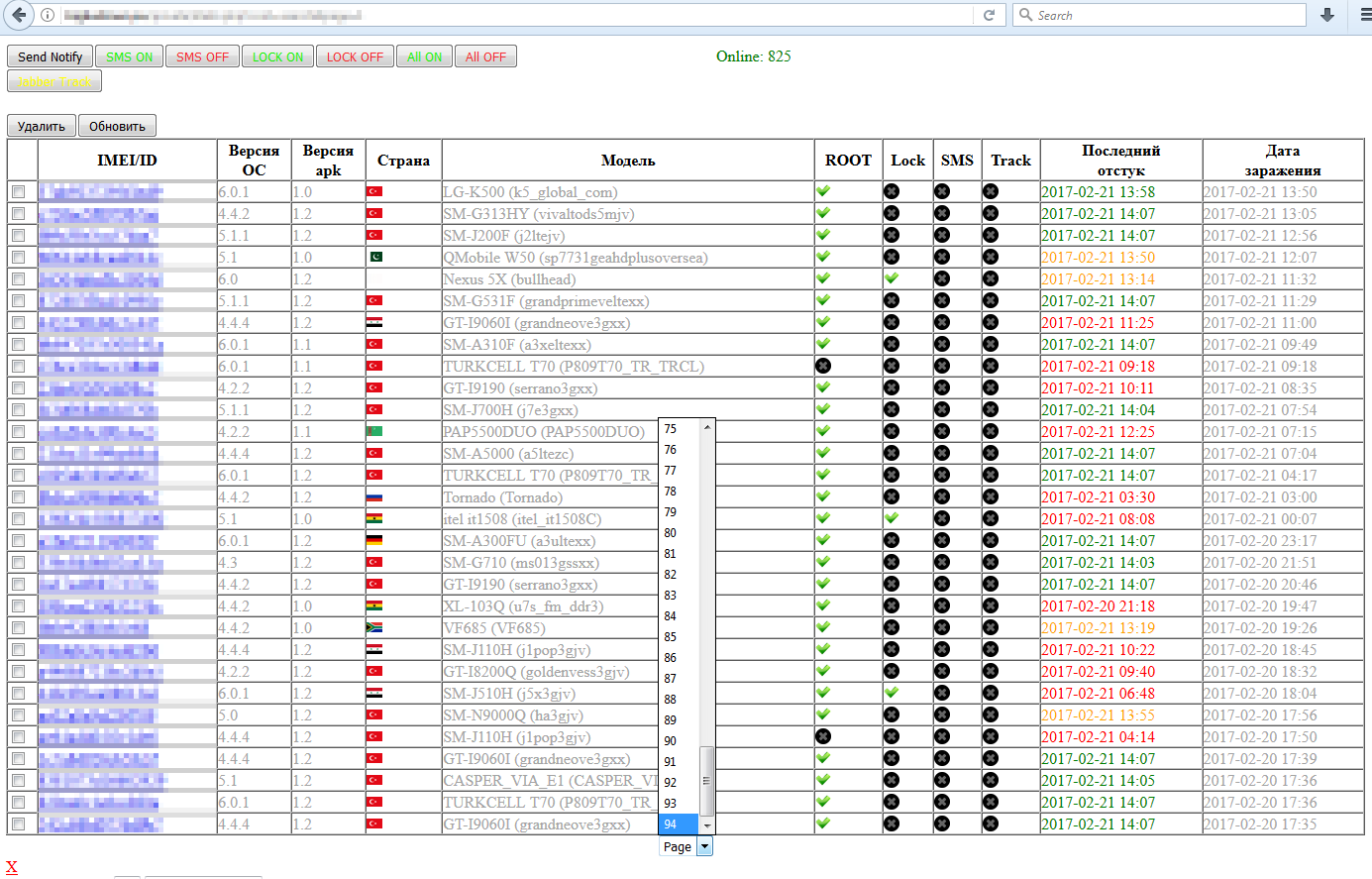

Мы выяснили, что в «Доктор Веб» анализировали ранний вариант этого трояна – наши продукты детектируют его с 26 декабря 2016 года как Android/Spy.Banker.HH. Но ранняя модификация не связана напрямую с версиями, которые мы нашли на сервисе Google Play (несмотря на то, что детектируется с тем же названием). Мы подтвердили это, получив доступ к панели управления командным сервером (см. ниже) и собрав информацию о версиях трояна, заразившего больше 2800 устройств.

Интересно, что командный сервер, действующий с 2 февраля 2017 года, доступен для всех имеющих URL, без авторизации.

Профилактика

На всякий случай перечислим базовые меры предосторожности, позволяющие предотвратить заражение мобильным банкером.

Google Play использует механизмы безопасности, препятствующие попаданию вредоносных программ в магазин. Не всегда успешно, но на сторонних площадках такие опции в принципе не предусмотрены. Загружайте приложения с официального магазина по мере возможности.

При загрузке приложения и после запуска обращайте внимания на запросы прав и разрешений. Если запрос не связан напрямую с функционалом, откажитесь от установки или, как минимум, прочитайте отзывы пользователей.

Используйте надежный антивирусный продукт для Android.

Если вредоносное приложение уже установлено, для очистки можно воспользоваться мобильным антивирусом или удалить вредоносное приложение вручную, предварительно отключив права администратора.

Детектирование продуктами ESET:

Первая версия – троян, имитирующий приложение Good Weather, – появился в магазине 4 февраля и был удален через два дня после запроса ESET. Программа была нацелена на 22 банковских приложения, используемых в Турции. За два дня поддельное приложение скачали до 5000 пользователей.

Вторая версия появилась 14 февраля и распространялась до 20-го включительно, маскируясь под приложение World Weather. Функционал трояна не изменился в сравнении с первой модификацией, но теперь программа была перенацелена на 69 приложений британских, австрийских, немецких и турецких банков. После запроса ESET вредоносные приложения были удалены, а 23 февраля хостинговая компания отключила командный С&С сервер.

Функционал

В ходе установки троян получает разрешение на перехват текстовых сообщений. После этого он запрашивает права администратора и получает доступ к изменению пароля блокировки экрана и функции блокировки экрана. Получив эти функции, троян готов к вредоносной деятельности.

Троян копирует основной функционал легитимного приложения – добавляет виджет с прогнозом погоды на главный экран. Параллельно с этим он в фоновом режиме отправляет информацию об устройстве на командный С&С сервер.

В программе предусмотрена функция уведомлений, которая используется после установки связи с командным С&С сервером. Троян может отправлять на зараженные устройства поддельные уведомления – «важные сообщения» соответствующего банка, предлагающие пользователю запустить одно из целевых банковских приложений.

Когда пользователь запускает целевое приложение, троян отображает поддельный экран ввода логина и пароля, а затем передает введенные данные на командный С&С сервер. Функция перехвата текстовых сообщений позволяет обойти двухфакторную аутентификацию на базе SMS.

Мы предполагаем, что функция блокировки экрана используется на следующем этапе, когда злоумышленники пытаются обналичить средства со скомпрометированного счета – чтобы скрыть кражу от жертвы.

Открытый исходный код

Дальнейшее исследование трояна привело к некоторым интересным открытиям. Как выяснилось, обе модификации написаны на базе открытого исходного кода, который был опубликован в Сети. «Написанный с нуля» (по утверждению авторов) шаблон кода Android-бота был доступен на русскоязычном форуме с 19 декабря 2016 года.

Мы выяснили, что в «Доктор Веб» анализировали ранний вариант этого трояна – наши продукты детектируют его с 26 декабря 2016 года как Android/Spy.Banker.HH. Но ранняя модификация не связана напрямую с версиями, которые мы нашли на сервисе Google Play (несмотря на то, что детектируется с тем же названием). Мы подтвердили это, получив доступ к панели управления командным сервером (см. ниже) и собрав информацию о версиях трояна, заразившего больше 2800 устройств.

Интересно, что командный сервер, действующий с 2 февраля 2017 года, доступен для всех имеющих URL, без авторизации.

Профилактика

На всякий случай перечислим базовые меры предосторожности, позволяющие предотвратить заражение мобильным банкером.

Google Play использует механизмы безопасности, препятствующие попаданию вредоносных программ в магазин. Не всегда успешно, но на сторонних площадках такие опции в принципе не предусмотрены. Загружайте приложения с официального магазина по мере возможности.

При загрузке приложения и после запуска обращайте внимания на запросы прав и разрешений. Если запрос не связан напрямую с функционалом, откажитесь от установки или, как минимум, прочитайте отзывы пользователей.

Используйте надежный антивирусный продукт для Android.

Если вредоносное приложение уже установлено, для очистки можно воспользоваться мобильным антивирусом или удалить вредоносное приложение вручную, предварительно отключив права администратора.

Детектирование продуктами ESET:

- Android/Spy.Banker.HH

- Android/Spy.Banker.HU

- Android/Spy.Banker.HW