Многие организация используют облачные сервисы или перемещают оборудование в

ЦОД. Что имеет смысл оставить в серверной и как лучше организовать защиту периметра офисной сети в такой ситуации?

Когда-то всё было на сервере

В начале развития Рунета большинство компаний вопрос с ИТ-инфраструктурой решало примерно по одной схеме: выделялось помещение, куда ставили кондиционер и где сосредотачивалось почти всё сетевое и серверное оборудование.

Системный администратор настраивал один или несколько серверов на FreeBSD, Linux, или OpenSolaris и т. д. А потом на этом «хозяйстве» запускал необходимые сервисы: от web-сервера, корпоративной почты вплоть до файлообменника.

Когда компания растёт и развивается, то неминуемо сталкивается с ситуацией, когда серверная уже не соответствует требованиям. Если есть деньги, можно построить собственный ЦОД. Может быть выгоднее арендовать стойки в коммерческих ЦОД. Качественное электропитание на основе DRUPS, промышленная система кондиционирования, полный штат узко-специализированных специалистов — эти вещи вряд ли доступны в случае с офисной серверной.

Вслед за крупным бизнесом, в сознании руководства средних и небольших компаний постепенно происходит переход от психологии «всё моё ношу с собой» и «мой дом — моя крепость» к «отдать на сторону и не мучиться».

Для малого бизнеса таким вариантом «на сторону» явились облачные провайдеры. Если ранее для компании в 40 человек наличие собственного почтового сервера было чем-то само-собой разумеющимся, то сегодня сервис от того же Google перетягивает на свою сторону всех тех, кто раньше не мыслил работу без собственного Sendmail или Postfix.

Большую помощь в подобном «переселении» оказали виртуальные системы. Если до их появления нужно было перевозить физический сервер целиком, или всё настраивать на новом «железе», то теперь достаточно перенести образ виртуальной машины.

Что же останется в той самой маленькой комнатке с кондиционером?

В первую очередь это сетевое оборудование. Как активное, так и пассивное. Зачастую за громким названием «серверная» понимают кроссовую с остатками сетевого оборудования. И для таких случаев не требуется специального помещения с мощной системой кондиционирования, электропитания и так далее.

Вторая группа оборудования, которую пока сложно убрать из серверной — это шлюзы

безопасности.

Но какие это шлюзы? Как было сказано выше, если в недалёком прошлом в распоряжении сисадмина имелось один или несколько серверов, где можно было развернуть что душа пожелает, то сейчас такой роскоши может не быть.

Но необходимость защиты от внешних угроз никуда не делась. Можно, конечно, перенести все сервисы и необходимое оборудование целиком в ЦОД и гонять трафик от такого шлюза к офисной кроссовой по защищённому каналу, например, по VPN.

Такая схема с первого взгляда выглядит привлекательно, если бы не повышение нагрузки на существующие каналы. Если нет желания платить за более «толстый» канал, это не совсем то что нужно.

Другой вариант — приобрести специализированное устройство для защиты трафика, архитектура которого в силу узкой направленности позволяет обойтись без мощных энергоёмких и тепловыделяющих компонентов.

«Зоопарк» не понадобится

При отсутствии классической серверной гораздо лучше получить сразу несколько сервисов «в-одной-коробке», чем разводить «зоопарк» в небольшом помещении, а то и вовсе в пределах маленького кроссового шкафа. При этом решение должно быть не дорогим, проверенным и иметь нормальную поддержку на русском языке.

Примечание. Мы сейчас говорим о совсем небольших, средних и более крупных офисах. Большие компании, которые строят свои собственные ЦОД, пока не рассматриваем — в одной статье «невозможно объять необъятное».

И на каждый случай у Zyxel уже есть решение, при этом в рамках одной продуктовой линейки. Словом, «зоопарк» не понадобится.

Шлюзы безопасности ZyWALL ATP

Ранее мы уже рассказывали о принципах работы таких устройств на примере ZyWALL ATP200, Их главная особенность заключается в сочетании межсетевого экрана с облачным сервисом безопасности Zyxel Cloud. Благодаря такому распределению обязанностей ZyWALL ATP решают довольно широкий спектр вопросов по защите периметра, не требуя дополнительных аппаратных ресурсов.

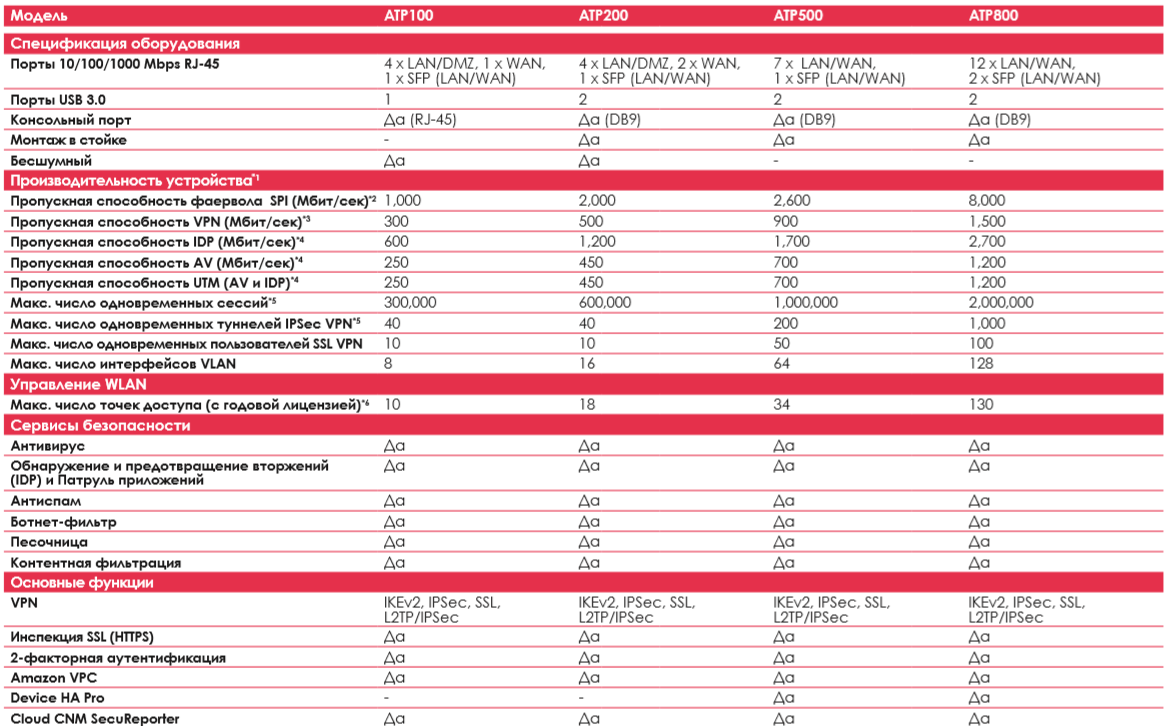

Список функций защиты довольно богат (см. таблицу 1), вклю��ая SecuReporter инструменты аналитики и Sandboxing — «песочницу» для предварительного анализа скачиваемого контента.

Ещё раз стоит подчеркнуть — в данном случае мы просто переносим сервисы из локального офиса в облако. Всё остальное за нас делает Zyxel Cloud в анонимном режиме. Помимо удобства, такой подход обеспечивает эффективную защиту от угроз нулевого дня благодаря машинному обучению и обмену информацией между шлюзами АТП всего мира. Для защиты построена целая нейросеть.

Цитата: "При обнаружении неизвестного файла Cloud Query быстро (в течение пары секунд) проверяет его хеш-код по облачной базе данных и определяет, является он опасным или нет. Для работы данного сервиса требуется минимум сетевых ресурсов, и поэтому он не с��ижает производительность устройства. Эффективность защиты от угроз обеспечивает использование постоянно обновляемой облачной базы данных, в которой содержатся данные о миллиардах угроз. Облачный запрос также ускоряет работу интеллектуальных функций обнаружения новых угроз Zyxel Security Cloud, что усиливает защиту от вредоносного кода каждого межсетевого экрана ATP."

Таблица 1. Технические характеристики линейки ZyWALL ATP.

Примечания:

(1) Реальная производительность очень сильно зависит от состояния сети и активных приложений.

(2) Максимальная пропускная способность основывается на RFC 2544 (1,518-byte UDP packets).

(3) Измеренная пропускная способность VPN основывается на RFC 2544 (1,424-byte UDP packets).

(4) AV и IDP метрики пропускной способности используют индустриальный стандартный HTTP тест производительности (1,460-byte HTTP packets). Тестирование выполнялось в многопоточном режиме.

(5) При измерении максимально возможного количества сессий использован промышленный стандартный инструментарий — IXIA IxLoad testing tool.

(6) Результаты теста скорости соединения с 1Gbps WAN проводились в реальных условиях и могут иметь небольшие расхождения в зависимости от качества канала.

(7): После истечения срока действия Gold Pack будут поддерживаться только 2 AP.

(8): Включить или расширить функциональные возможности можно, приобретя дополнительные лицензии на сервисы Zyxel.

Обратите внимание на поддерживаемый набор VPN сервисов. Практически всё необходимое для связи со штаб-квартирой или домашним офисом уже есть «в одном флаконе», поэтому можно смело рекомендовать данное устройство и как конечный узел связи для филиала, и для поддержки удалённой работы сотрудников.

Решения для малых офисов

Малые офисы можно условно разделить на две группы: самостоятельные предприятия и филиалы крупных компаний.

Самостоятельные — это недавно родившиеся предприятия и ещё те, которым суждено оставаться малыми. Например, дизайнерские бюро, архитектурные студии, редакции небольших СМИ и так далее. Такие бизнес-единицы часто пользуются облачными услугами, как минимум почтой и файлообменником.

Филиалы более крупных организаций — для них главное иметь устойчивую связь с центральным офисом. Всё остальное находится в «Центре».

Часто такие «малыши» нуждаются в простом интерфейсе для управления. У сетевого администратора из штаб-квартиры часто нет возможности быстренько метнуться в дальние края, чтобы решить проблему новый филиал. У местных маленьких компаний такой возможности нет вообще. Приходится прибегнуть к услугам «приходящего

админа». Для таких случаев необходимо управление по принципу «чем проще— тем надежней».

Для малых офисов имеет смысл использовать модели ZyWALL ATP100 и ZyWALL ATP200.

Сетевой шлюз ATP100 появился относительно недавно, но уже поступил в продажу.

Главное отличие от более старшего собрата (ATP200) — то что он рассчитан на меньшую нагрузку, и не имеет крепления для стойки 19 дюймов. Рекомендуется для домашних офисов, малых компаний, филиалов и так далее.

Рисунок 1. ZyWALL ATP100.

Из конструктивных особенностей: ATP100 и ATP200 — это безвентиляторные модели. Чем это хорошо: во-первых, нет шума, во-вторых, нет необходимости менять вентилятор. В ситуации с «приходящим админом» это достаточно важный показатель.

Рисунок 2. ZyWALL ATP200.

Модель ATP200 поддерживает два порта WAN и может подключаться к двум независимым линиям, например, от разных провайдеров.

Как было сказано выше, для малого офиса самое главное после стабильной подачи электричества — это устойчивая связь. К сожалению, местные провайдеры не всегда могут гарантировать отсутствие аварий. Приходится искать запасные варианты.

ВАЖНО! Помимо специальных портов WAN в моделях ATP есть USB-порты, к которым можно подключить USB-модемы и использовать как WAN. Эта возможность доступно для всех ATP.

Если устройство имеет порт SFP, это тоже можно использовать как WAN. Эта особенность доступна для всех ATP.

Вот такой лайфхак от компании Zyxel.

Средние компании

Для средних компаний у Zyxel своя неплохая «железка» — ZyWALL ATP500

Это шлюз нового поколения с расширенной защитой от эволюционирующих угроз.

Из интересных особенностей:

7 конфигурируемых портов позволяют выполнять гибкую н��стройку, например, 2 WAN, 2 DMZ и 3 LAN порта при подключении 3 отдельных VLAN для внутреннего использования. Также имеется 1 порт SFP.

Рисунок 3. ZyWALL ATP500.

Есть возможность работы в режиме кластера высокой доступности Device HA Pro из двух ZyWALL ATP500. Если один — в нерабочем состоянии, второй всё равно обеспечит связь.

Используя функции ATP500 по «полной программе» можно получить гибкую,

высоконадежную, безопасную связь с внешним миром или отдельным узлом, например,

штаб-квартирой.

Более крупные офисы

Для них рекомендуется самый мощный вариант данной линейки — ATP800.

Данная модель имеет приличное количество портов: 12 RJ-45 и 2 SFP, все они могут настраиваться в режим WAN, LAN или DNZ, что позволяет использовать несколько WLAN, организовать несколько DMZ и ещё останется возможность сделать выход во внешнюю сеть для сложной внутренней инфраструктуры. Подходит для достаточно крупных офисов с развитой сетью и высокими требованиями к безопасности и разграничению доступа.

Рисунок 4. ZyWALL ATP800.

Стоит также отметить, что эта модель рекомендуется к приобретению с тенденцией «на вырост». Если планируется рост компании, например, развитие местной сети магазинов, то имеет смысл сразу приобретать модель помощнее, чтобы дважды не тратить деньги.

Как видим, даже при самых спартанских условиях можно обеспечить хороший уровень защиты, отказоустойчивости и гибкости при работе.

Техническая поддержка, советы, обсуждения, новости, акции и анонсы — Присоединяйтесь к нам в Telegram!

Полезные ссылки

Колокейшн: как, зачем и почему

Завтрак съешь сам, работой поделись с «облаком»

Страница межсетевого шлюза безопасности ZyWALL ATP100

Страница межсетевого шлюза безопасности ZyWALL ATP200

Страница межсетевого шлюза безопасности ZyWALL ATP500

Страница межсетевого шлюза безопасности ZyWALL ATP800

Наша служба и опасна, и трудна, или Zyxel ATP500