Операторы должны хранить трафик абонентов в течение определенного времени. Это закон, так что мы не будем вдаваться в рассуждения насчет его целесообразности или экономической составляющей. А поговорим о том, как трафик от зловредов может существенно увеличить расходы операторов на его хранение.

Меня зовут Константин, сегодня я расскажу о нашем мониторинге зловредной активности интернета вещей и иных гаджетов.

Нашей главной задачей было удостовериться, что при соблюдении закона Яровой мы прицепом не храним ещё множество мусорного трафика, который не нужен ни пользователю, ни компетентным органам, ни, собственно, нам самим на наших серверах. Дело в том, что какой-нибудь умный чайник, умная розетка, домашняя IP-видеокамера, в общем, всё «умное», втыкающееся в розетку и висящее на вашем wi-fi-роутере, а также сам роутер имеют возможность стать частью ботнета. А потом радостно не только воду кипятить для кофе, но и безудержно DDoS-ить ресурс, неугодный злоумышленникам.

Устройства интернета вещей и умные гаджеты здесь становятся лакомым кусочком для владельца ботнета: защиты от зловредов на них практически никакой, а их даже базовых вычислительных мощностей вполне себе достаточно для того, чтобы наделать проблем. Опять же, эти устройства круглосуточно подключены к вашей домашней сети.

Штука ещё в том, что среднестатистический пользователь может и не заметить, что какое-то устройство в квартире работает теперь не только на него. Да, если девайс стал частью какого-то простого ботнета, и теперь 24*7 забивает канал мусорным трафиком, это будет заметно очень явно по медленной скорости работы Интернет. Но более изощренные ботнеты маскируют свою деятельность под привычную сетевую активность: когда пользователь спит, использование канала будет минимальным, как только пользователь начинает что-то качать, то и ботнет подключается к делу. И в такой ситуации, когда устройство забивает канал одновременно с действиями человека, часто начинают винить оператора. Мол, посмотрите, даже торренты нормально не покачать, опять у них что-то тупит и тормозит.

Мы организовали обновление Broadband Access Server (BRAS), через которые абоненты ШПД выходят в интернет. У нас есть решение от специализированной компании Genie (немного подробнее в этом посте), и antiDDoS-подрядчик «Экон технологии», который его обслуживает. На самой сети стоят специальные коллекторы и софт, анализирующий профиль трафика и замечающий атаки по сигнатурам.

Важно — при подобных мониторингах мы изучаем именно заголовки пакетов, а не сами пакеты и их содержимое. Причем, как показывает практика, для обнаружения зловредов достаточно проводить семплирование с частотой 1 к 1000, то есть из 1000 проходящих через сеть пакетов мы берём 1 и смотрим его заголовок. Этого более чем достаточно, чтобы обнаружить наличие DDoS-атаки (хватает и 1 к 5000). Для снятия же подробной статистики по трафику, если мы не говорим о поиске зловредов или атак, допустимо значение 1 к 10 000.

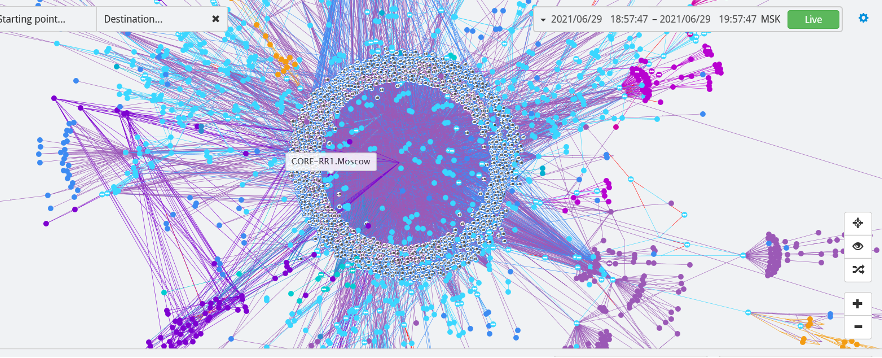

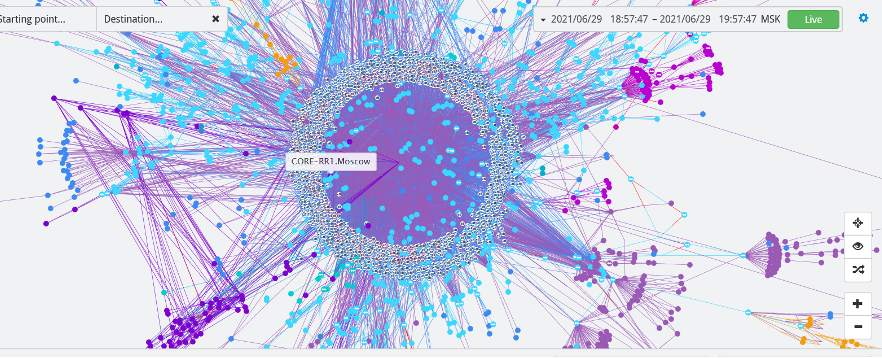

Итак, на BRAS настроена отправка Netflow, на коллекторах – сбор netflow, а анализатор просматривает собранную статистику и на сигнатурном уровне понимает легитимный это трафик или же трафик активно генерируется зловредом. Для тестового мониторинга мы взяли один из сегментов московского ШПД, состоящий из нескольких районов, чтобы выборка была довольно разнородной как по устройствам, так и по трафику. В пике было порядка 120 Гбит\с.

Атака 30 апреля на T-Mobile, USA

Обычно, операторы в целях защиты от DDOS своей сети анализируют входящий трафик на периметре своей сети + весь трафик для бизнес-клиентов, заказавших соответствующую услугу. Обмен данными между абонентами внутри сети и исходящие атаки в таком случае не детектируются. В проведённом нами мониторинге мы анализировали весь трафик во всех направлениях.

Никаких постоянно действующих ботнетов обнаружено не было, но здесь надо иметь в виду две вещи. Во-первых, мы тестировали лишь сегмент сети. Во-вторых, как я уже писал выше про более изощренные ботнеты, мы могли их не обнаружить именно во время мониторинга. То есть устройство могло не генерировать трафик как раз в то время, когда мы запустили проверки.

За время мониторинга было обнаружено две атаки. Обе не очень большие ни по объёмам, ни по продолжительности.

Первая объёмом 718 мбит\с, продолжительностью 4 минуты. Атака типа NTP Amplification and UDP Flooding. Вторая объёмом 3Гбит\с продолжительностью также 4 минуты, но уже другого типа: TCP Null flags. В обоих случаях атаковали два разных американских ip-адреса из автономной системы AS 21928 оператора T-Mobile.

А что, если бы постоянный паразитный трафик был? Мы ожидали подтверждения этой гипотезы и готовились его подавлять с помощью FlowSpec, блокировать по RTBH (Remotely Triggered Black Hole), или чистить нашим scrubbing center (центром очистки).

Тут всё просто, я не открою Америку — используйте на роутерах хорошие пароли, это вопрос цифровой гигиены. Потому что на сами IoT-устройства проблематично залить что-то вредное не через роутер или смартфон. А уязвимая домашняя сеть — это проблема. Не стоит игнорировать и обновление прошивок роутеров, вендоры их не просто так выпускают. Плюс можете попробовать использовать софт из выдачи по запросу «IoT security scanner».

Если вы заметили, что устройство всё же стало частью ботнета, то тут спасет hard reset. Но опять же — ровно до того момента, как злоумышленник не попытается что-то залить на устройство.

А нет зловредного трафика = нет лишних расходов на его хранение. Да и пользователю хорошо: нет ненужной нагрузки на его сеть и снижения скорости.

Меня зовут Константин, сегодня я расскажу о нашем мониторинге зловредной активности интернета вещей и иных гаджетов.

Суть мониторинга

Нашей главной задачей было удостовериться, что при соблюдении закона Яровой мы прицепом не храним ещё множество мусорного трафика, который не нужен ни пользователю, ни компетентным органам, ни, собственно, нам самим на наших серверах. Дело в том, что какой-нибудь умный чайник, умная розетка, домашняя IP-видеокамера, в общем, всё «умное», втыкающееся в розетку и висящее на вашем wi-fi-роутере, а также сам роутер имеют возможность стать частью ботнета. А потом радостно не только воду кипятить для кофе, но и безудержно DDoS-ить ресурс, неугодный злоумышленникам.

Устройства интернета вещей и умные гаджеты здесь становятся лакомым кусочком для владельца ботнета: защиты от зловредов на них практически никакой, а их даже базовых вычислительных мощностей вполне себе достаточно для того, чтобы наделать проблем. Опять же, эти устройства круглосуточно подключены к вашей домашней сети.

Штука ещё в том, что среднестатистический пользователь может и не заметить, что какое-то устройство в квартире работает теперь не только на него. Да, если девайс стал частью какого-то простого ботнета, и теперь 24*7 забивает канал мусорным трафиком, это будет заметно очень явно по медленной скорости работы Интернет. Но более изощренные ботнеты маскируют свою деятельность под привычную сетевую активность: когда пользователь спит, использование канала будет минимальным, как только пользователь начинает что-то качать, то и ботнет подключается к делу. И в такой ситуации, когда устройство забивает канал одновременно с действиями человека, часто начинают винить оператора. Мол, посмотрите, даже торренты нормально не покачать, опять у них что-то тупит и тормозит.

Как проводили мониторинг

Мы организовали обновление Broadband Access Server (BRAS), через которые абоненты ШПД выходят в интернет. У нас есть решение от специализированной компании Genie (немного подробнее в этом посте), и antiDDoS-подрядчик «Экон технологии», который его обслуживает. На самой сети стоят специальные коллекторы и софт, анализирующий профиль трафика и замечающий атаки по сигнатурам.

Важно — при подобных мониторингах мы изучаем именно заголовки пакетов, а не сами пакеты и их содержимое. Причем, как показывает практика, для обнаружения зловредов достаточно проводить семплирование с частотой 1 к 1000, то есть из 1000 проходящих через сеть пакетов мы берём 1 и смотрим его заголовок. Этого более чем достаточно, чтобы обнаружить наличие DDoS-атаки (хватает и 1 к 5000). Для снятия же подробной статистики по трафику, если мы не говорим о поиске зловредов или атак, допустимо значение 1 к 10 000.

Итак, на BRAS настроена отправка Netflow, на коллекторах – сбор netflow, а анализатор просматривает собранную статистику и на сигнатурном уровне понимает легитимный это трафик или же трафик активно генерируется зловредом. Для тестового мониторинга мы взяли один из сегментов московского ШПД, состоящий из нескольких районов, чтобы выборка была довольно разнородной как по устройствам, так и по трафику. В пике было порядка 120 Гбит\с.

Атака 30 апреля на T-Mobile, USA

Обычно, операторы в целях защиты от DDOS своей сети анализируют входящий трафик на периметре своей сети + весь трафик для бизнес-клиентов, заказавших соответствующую услугу. Обмен данными между абонентами внутри сети и исходящие атаки в таком случае не детектируются. В проведённом нами мониторинге мы анализировали весь трафик во всех направлениях.

Никаких постоянно действующих ботнетов обнаружено не было, но здесь надо иметь в виду две вещи. Во-первых, мы тестировали лишь сегмент сети. Во-вторых, как я уже писал выше про более изощренные ботнеты, мы могли их не обнаружить именно во время мониторинга. То есть устройство могло не генерировать трафик как раз в то время, когда мы запустили проверки.

За время мониторинга было обнаружено две атаки. Обе не очень большие ни по объёмам, ни по продолжительности.

Первая объёмом 718 мбит\с, продолжительностью 4 минуты. Атака типа NTP Amplification and UDP Flooding. Вторая объёмом 3Гбит\с продолжительностью также 4 минуты, но уже другого типа: TCP Null flags. В обоих случаях атаковали два разных американских ip-адреса из автономной системы AS 21928 оператора T-Mobile.

А что, если бы постоянный паразитный трафик был? Мы ожидали подтверждения этой гипотезы и готовились его подавлять с помощью FlowSpec, блокировать по RTBH (Remotely Triggered Black Hole), или чистить нашим scrubbing center (центром очистки).

Как защитить свои устройства от риска стать частью ботнета

Тут всё просто, я не открою Америку — используйте на роутерах хорошие пароли, это вопрос цифровой гигиены. Потому что на сами IoT-устройства проблематично залить что-то вредное не через роутер или смартфон. А уязвимая домашняя сеть — это проблема. Не стоит игнорировать и обновление прошивок роутеров, вендоры их не просто так выпускают. Плюс можете попробовать использовать софт из выдачи по запросу «IoT security scanner».

Если вы заметили, что устройство всё же стало частью ботнета, то тут спасет hard reset. Но опять же — ровно до того момента, как злоумышленник не попытается что-то залить на устройство.

А нет зловредного трафика = нет лишних расходов на его хранение. Да и пользователю хорошо: нет ненужной нагрузки на его сеть и снижения скорости.