Сфера атак непосредственно на компьютерное железо обсуждается не так широко, как уязвимости в софте, и оттого представляет особый интерес. В прошлом году мы писали про эксперимент Трэммэлла Хадсона (Trammell Hudson), в котором проводилась реалистичная атака на ноутбук в режиме сна с перепрошивкой BIOS. На прошлой неделе компания Dolos Group опубликовала интересный отчет об успешном взломе ноутбука аппаратными методами (читай: при помощи паяльника).

По всем параметрам это была задача со звездочкой: исследователям предоставили корпоративный ноутбук, в котором были установлены многие стандартные средства защиты. Настройки BIOS защищены паролем, отключена возможность загрузки с внешнего носителя и по сети, активирован режим Secure Boot, зашифрованы данные на жестком диске. Единственная возможность получить доступ к данным заключалась в отсутствии дополнительного пользовательского пароля для расшифровки носителя, то есть ключ шифрования содержался во встроенном модуле TPM. Этой возможностью исследователи и воспользовались, заодно получив частичный доступ к корпоративной сети.

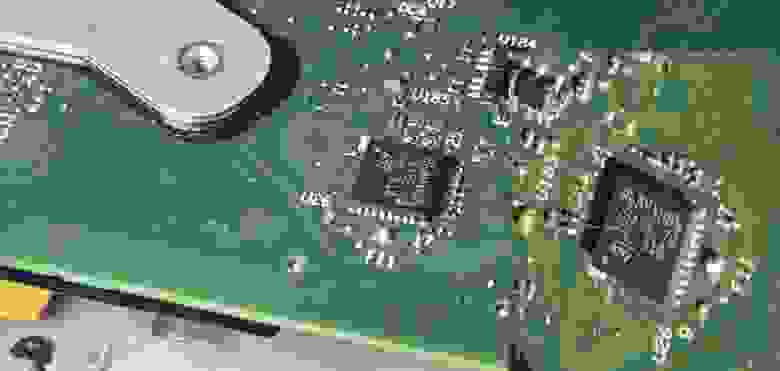

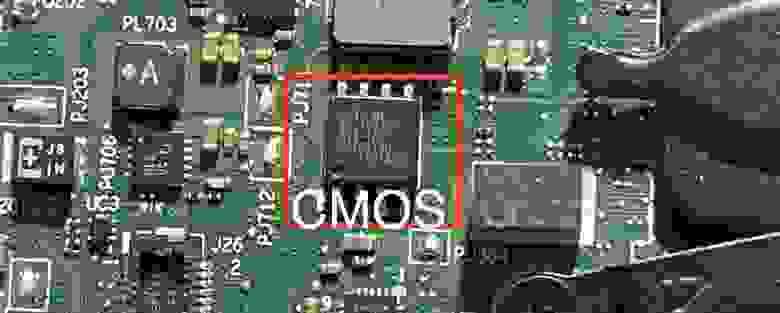

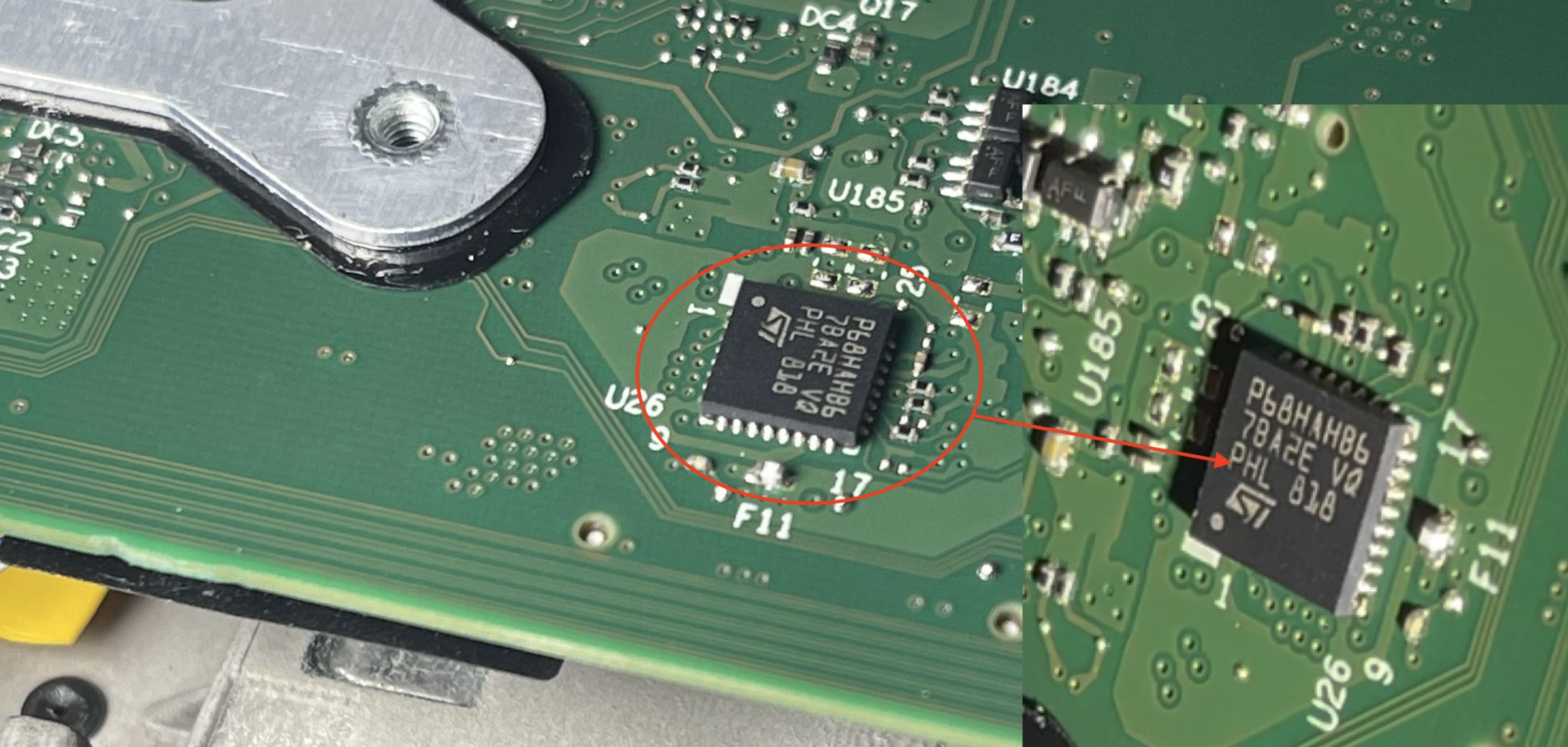

В теории метод атаки был простой. Использованный в ноутбуке модуль TPM общается с процессором по протоколу Serial Peripheral Interface (SPI), причем данные передаются без шифрования. Нужно было всего лишь подключиться к шине SPI, перехватить данные и добыть ключ шифрования. Однако на практике это оказалось достаточно сложной задачей. Прежде всего, к самому чипу TPM было сложно подпаяться из-за его маленьких размеров. Но выяснилось, что шина для этого чипа и для микросхемы CMOS общая, и вот последняя как раз имеет достаточно «толстые» контакты.

С помощью логического анализатора исследователи перехватили весь обмен данными по шине SPI с момента включения компьютера до загрузки Windows. Чтобы извлечь ключ шифрования из этого массива данных в миллионы байт, потребовалось несколько дней. Пришлось написать патч для ПО bitlocker-spi-toolkit, так как этот софт не смог идентифицировать ключ автоматически.

После того как исследователи сделали образ зашифрованного SSD, данные были расшифрованы. В обычной ситуации это уже принесло бы массу «полезной» информации о пользователе ноутбука и внутренних процессах компании. Но здесь имела место теоретическая атака, и накопитель был почти пуст, если не считать настроенное средство для доступа к корпоративному VPN с интересной фичей: pre-logon tunnel. По идее, она предназначена для улучшения защиты, так как безопасное соединение устанавливается до передачи логина и пароля. Завершающим этапом исследования стал запуск ОС в виртуальной машине с предварительно установленным бэкдором — возможностью открытия консоли без ввода пароля.

Система pre-logon tunnel отработала как надо и обеспечила доступ к локальной сети с базовыми правами доступа без полноценной авторизации на VPN-сервере. Такой результат посчитали достаточным: открылся доступ к некоторым общим файловым серверам, что теоретически давало возможность проведения атак на других пользователей внутри корпоративного периметра. Исследование Dolos Group — классический пример penetration testing, когда исследуется конкретная комбинация из железа, настроек, методов шифрования, способов работы с корпоративными ресурсами. По итогам теста принимаются решения — от дополнительного пароля для расшифровки данных до залития микросхем эпоксидкой (но скорее произойдет отлаживание внутренних процессов службы безопасности). Это был интересный пример сложной атаки, сценарий которой предполагает, что ноутбук находится у злоумышленника достаточно долгое время.

На прошлой неделе, 26 июля, разработчики Apple выпустили обновление мобильных ОС до версии 14.7.1. Это произошло всего через пять дней после большого релиза 14.7. Причина — активно эксплуатируемая уязвимость zero-day в модуле IOMobileFrameBuffer.

Компания Microsoft обновила рекомендации по защите от атак типа NTLM Relay после недавних сообщений о новой атаке под названием PetitPotam.

Эксперты «Лаборатории Касперского» опубликовали отчет по эволюции APT-атак во втором квартале этого года.

Заблокирован поддельный сайт, распространявший браузер Brave в комплекте с бэкдором. Сайт злоумышленников использовал правдоподобный домен (буква e в слове Brave была заменена на ė), а его реклама распространялась в сети Google Ads. Домены и рекламные аккаунты были заблокированы не только для поддельного браузера Brave, но также для фейкового браузера Tor и мессенджера Signal.

После неудачной попытки вымогательства 751 гигабайт данных, украденных у разработчика игр Electronic Arts, был выложен в открытый доступ.

Проект No More Ransom, бесплатно распространяющий средства расшифровки данных после атаки шифровальщиков, за пять лет работы сэкономил жертвам больше миллиарда долларов.

По всем параметрам это была задача со звездочкой: исследователям предоставили корпоративный ноутбук, в котором были установлены многие стандартные средства защиты. Настройки BIOS защищены паролем, отключена возможность загрузки с внешнего носителя и по сети, активирован режим Secure Boot, зашифрованы данные на жестком диске. Единственная возможность получить доступ к данным заключалась в отсутствии дополнительного пользовательского пароля для расшифровки носителя, то есть ключ шифрования содержался во встроенном модуле TPM. Этой возможностью исследователи и воспользовались, заодно получив частичный доступ к корпоративной сети.

В теории метод атаки был простой. Использованный в ноутбуке модуль TPM общается с процессором по протоколу Serial Peripheral Interface (SPI), причем данные передаются без шифрования. Нужно было всего лишь подключиться к шине SPI, перехватить данные и добыть ключ шифрования. Однако на практике это оказалось достаточно сложной задачей. Прежде всего, к самому чипу TPM было сложно подпаяться из-за его маленьких размеров. Но выяснилось, что шина для этого чипа и для микросхемы CMOS общая, и вот последняя как раз имеет достаточно «толстые» контакты.

С помощью логического анализатора исследователи перехватили весь обмен данными по шине SPI с момента включения компьютера до загрузки Windows. Чтобы извлечь ключ шифрования из этого массива данных в миллионы байт, потребовалось несколько дней. Пришлось написать патч для ПО bitlocker-spi-toolkit, так как этот софт не смог идентифицировать ключ автоматически.

После того как исследователи сделали образ зашифрованного SSD, данные были расшифрованы. В обычной ситуации это уже принесло бы массу «полезной» информации о пользователе ноутбука и внутренних процессах компании. Но здесь имела место теоретическая атака, и накопитель был почти пуст, если не считать настроенное средство для доступа к корпоративному VPN с интересной фичей: pre-logon tunnel. По идее, она предназначена для улучшения защиты, так как безопасное соединение устанавливается до передачи логина и пароля. Завершающим этапом исследования стал запуск ОС в виртуальной машине с предварительно установленным бэкдором — возможностью открытия консоли без ввода пароля.

Система pre-logon tunnel отработала как надо и обеспечила доступ к локальной сети с базовыми правами доступа без полноценной авторизации на VPN-сервере. Такой результат посчитали достаточным: открылся доступ к некоторым общим файловым серверам, что теоретически давало возможность проведения атак на других пользователей внутри корпоративного периметра. Исследование Dolos Group — классический пример penetration testing, когда исследуется конкретная комбинация из железа, настроек, методов шифрования, способов работы с корпоративными ресурсами. По итогам теста принимаются решения — от дополнительного пароля для расшифровки данных до залития микросхем эпоксидкой (но скорее произойдет отлаживание внутренних процессов службы безопасности). Это был интересный пример сложной атаки, сценарий которой предполагает, что ноутбук находится у злоумышленника достаточно долгое время.

Что еще произошло

На прошлой неделе, 26 июля, разработчики Apple выпустили обновление мобильных ОС до версии 14.7.1. Это произошло всего через пять дней после большого релиза 14.7. Причина — активно эксплуатируемая уязвимость zero-day в модуле IOMobileFrameBuffer.

Компания Microsoft обновила рекомендации по защите от атак типа NTLM Relay после недавних сообщений о новой атаке под названием PetitPotam.

Эксперты «Лаборатории Касперского» опубликовали отчет по эволюции APT-атак во втором квартале этого года.

Заблокирован поддельный сайт, распространявший браузер Brave в комплекте с бэкдором. Сайт злоумышленников использовал правдоподобный домен (буква e в слове Brave была заменена на ė), а его реклама распространялась в сети Google Ads. Домены и рекламные аккаунты были заблокированы не только для поддельного браузера Brave, но также для фейкового браузера Tor и мессенджера Signal.

После неудачной попытки вымогательства 751 гигабайт данных, украденных у разработчика игр Electronic Arts, был выложен в открытый доступ.

Проект No More Ransom, бесплатно распространяющий средства расшифровки данных после атаки шифровальщиков, за пять лет работы сэкономил жертвам больше миллиарда долларов.