На прошлой неделе, 22 августа, Амит Серпер (Amit Serper) из компании Guardicore опубликовал исследование уязвимости в протоколе Microsoft Exchange Autodiscover, которая может привести к утечке логинов и паролей при настройке учетной записи в Microsoft Outlook. Если достучаться до правильного сервера не удалось (например, из-за недоступности или ошибки при вводе e-mail пользователем), простейшая ошибка может вызывать перенаправление запроса на домен типа autodiscover.es.

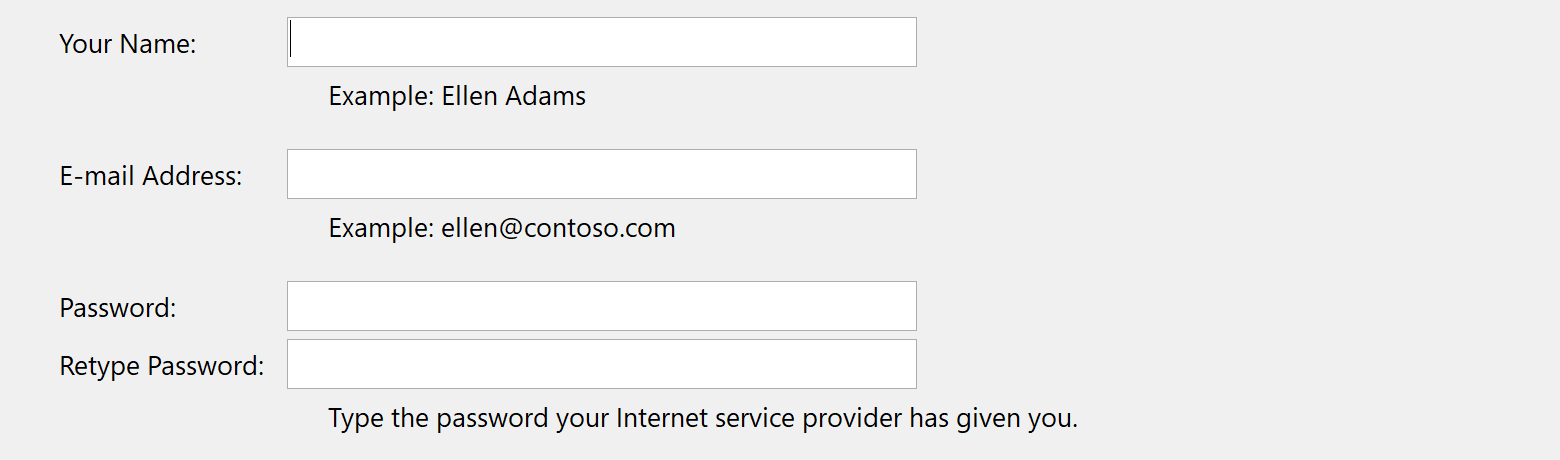

Outlook по умолчанию предлагает воспользоваться автоматической настройкой параметров почтового сервера после ввода имени пользователя, почтового адреса и пароля. Для этого производится запрос по четырем стандартным URL типа autodiscover.example.com/autodiscover/autodiscover.xml, если почтовый адрес находится на домене example.com. При отсутствии ответа по такому URL происходит то, что исследователь назвал 'fail up', то есть URL сокращается, пока не превращается, в данном случае, в autodiscover.com. Исследователь нашел и зарегистрировал на себя 11 подобных доменных имен в разных TLD, и за полгода собрал почти сто тысяч уникальных пар e-mail + пароль.

При регистрации упомянутого выше autodiscover.es эксперт смог перенаправить на себя все запросы, на которые не ответил настоящий почтовый сервер, со всех доменов в зоне .es. Что еще хуже, данные отправляются без дополнительных проверок, а если сервер возвращает ошибку HTTP 401, происходит попытка отправить информацию открытым текстом. Далее исследователь прикрутил к тестовым серверам сертификат Letsencrypt, что избавило от cообщения о недоверенном сертификате на стороне клиента. В результате пользователю, попавшему на чужой домен случайно, предлагается еще раз ввести логин и пароль, чтобы эти данные уже точно утекли.

Риск от утечки корпоративного логина и пароля огромен. С апреля по август 2021 года Амит Серпер смог собрать данные множества компаний, начиная от магазинов и заканчивая банками и электростанциями. В качестве меры по снижению риска на компьютерах сотрудников исследователь предлагает заблокировать доступ ко всем возможным «неправильным» доменам autodiscover. Список доменов (более 9000 наименований) выложен на Гитхабе.

Интересна реакция специалистов Microsoft. В официальном заявлении они сообщили, что предпринимают все возможные меры для защиты пользователей, и выразили сожаление, что исследователь не связался с ними до публикации. Под «мерами», судя по всему, имеется в виду попытка зарегистрировать на Microsoft максимальное количество свободных доменов: по состоянию на 24 сентября издание Bleeping Computer зафиксировало регистрацию как минимум 68 доменов из списка. Что же касается «не связались до публикации» — в 2017 году данная уязвимость уже была замечена другими исследователями, а презентация по ней сделана на конференции Black Hat Asia. В результате компания Microsoft получила порцию обвинений в том, что знала о проблеме и ничего не делала. По данным Bleeping Computer, о дыре в Autodiscover неоднократно сообщали в Microsoft — и получали ответ, что «это не является багом».

Еще одна дискуссия о неидеальной обработке сообщений об уязвимостях произошла на прошлой неделе на Хабре. Исследователь опубликовал данные о трех уязвимостях в iOS, не дождавшись ответа и исправлений от Apple, по истечении принятых в индустрии сроков ожидания перед публикацией отчета.

Опубликованы детали критической уязвимости в веб-камерах производства Hikvision. RCE позволяет получить полный контроль над устройствами с прошивкой, выпущенной как минимум с 2016 года и до июня 2021 года. Патч подготовлен в августе и доступен на серверах поддержки производителя.

Компания Google выпустила внеочередную версию браузера Chrome, чтобы закрыть активно эксплуатируемую уязвимость (CVE-2021-37973, выполнение произвольного кода в системе).

Критическая уязвимость в IOS XE позволяет выполнять произвольный код на сетевых решениях компании, включая контроллеры беспроводных сетей и устройства SD-WAN.

Outlook по умолчанию предлагает воспользоваться автоматической настройкой параметров почтового сервера после ввода имени пользователя, почтового адреса и пароля. Для этого производится запрос по четырем стандартным URL типа autodiscover.example.com/autodiscover/autodiscover.xml, если почтовый адрес находится на домене example.com. При отсутствии ответа по такому URL происходит то, что исследователь назвал 'fail up', то есть URL сокращается, пока не превращается, в данном случае, в autodiscover.com. Исследователь нашел и зарегистрировал на себя 11 подобных доменных имен в разных TLD, и за полгода собрал почти сто тысяч уникальных пар e-mail + пароль.

При регистрации упомянутого выше autodiscover.es эксперт смог перенаправить на себя все запросы, на которые не ответил настоящий почтовый сервер, со всех доменов в зоне .es. Что еще хуже, данные отправляются без дополнительных проверок, а если сервер возвращает ошибку HTTP 401, происходит попытка отправить информацию открытым текстом. Далее исследователь прикрутил к тестовым серверам сертификат Letsencrypt, что избавило от cообщения о недоверенном сертификате на стороне клиента. В результате пользователю, попавшему на чужой домен случайно, предлагается еще раз ввести логин и пароль, чтобы эти данные уже точно утекли.

Риск от утечки корпоративного логина и пароля огромен. С апреля по август 2021 года Амит Серпер смог собрать данные множества компаний, начиная от магазинов и заканчивая банками и электростанциями. В качестве меры по снижению риска на компьютерах сотрудников исследователь предлагает заблокировать доступ ко всем возможным «неправильным» доменам autodiscover. Список доменов (более 9000 наименований) выложен на Гитхабе.

Интересна реакция специалистов Microsoft. В официальном заявлении они сообщили, что предпринимают все возможные меры для защиты пользователей, и выразили сожаление, что исследователь не связался с ними до публикации. Под «мерами», судя по всему, имеется в виду попытка зарегистрировать на Microsoft максимальное количество свободных доменов: по состоянию на 24 сентября издание Bleeping Computer зафиксировало регистрацию как минимум 68 доменов из списка. Что же касается «не связались до публикации» — в 2017 году данная уязвимость уже была замечена другими исследователями, а презентация по ней сделана на конференции Black Hat Asia. В результате компания Microsoft получила порцию обвинений в том, что знала о проблеме и ничего не делала. По данным Bleeping Computer, о дыре в Autodiscover неоднократно сообщали в Microsoft — и получали ответ, что «это не является багом».

Что еще произошло

Еще одна дискуссия о неидеальной обработке сообщений об уязвимостях произошла на прошлой неделе на Хабре. Исследователь опубликовал данные о трех уязвимостях в iOS, не дождавшись ответа и исправлений от Apple, по истечении принятых в индустрии сроков ожидания перед публикацией отчета.

Опубликованы детали критической уязвимости в веб-камерах производства Hikvision. RCE позволяет получить полный контроль над устройствами с прошивкой, выпущенной как минимум с 2016 года и до июня 2021 года. Патч подготовлен в августе и доступен на серверах поддержки производителя.

Компания Google выпустила внеочередную версию браузера Chrome, чтобы закрыть активно эксплуатируемую уязвимость (CVE-2021-37973, выполнение произвольного кода в системе).

Критическая уязвимость в IOS XE позволяет выполнять произвольный код на сетевых решениях компании, включая контроллеры беспроводных сетей и устройства SD-WAN.