На прошлой неделе специалисты «Лаборатории Касперского» опубликовали исследование троянской программы, которая распространялась вместе с криптокошельком. Особенности атаки указывают на ее связь с известной группировкой Lazarus. Совместная работа с корейским центром реагирования на киберугрозы KrCERT помогла исследовать не только клиентский вредоносный код, но и серверную инфраструктуру.

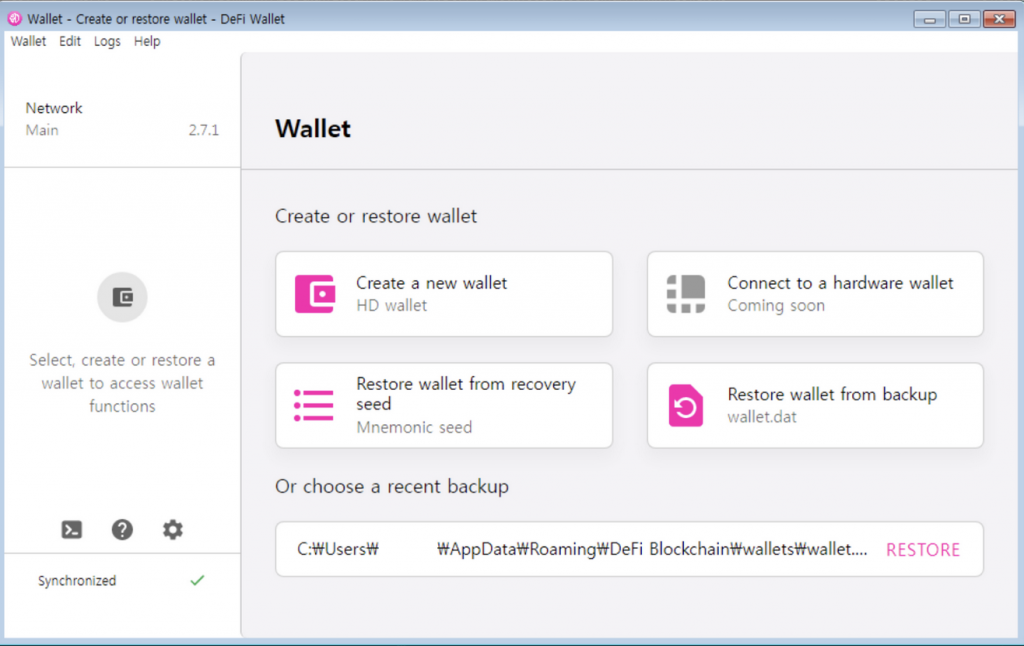

Вредоносный код распространялся вместе с легитимной программой DeFi Desktop Wallet, имеющей открытый исходный код. Как и в предыдущих атаках Lazarus и связанных группировок, целью подобной операции, скорее всего, была чистая нажива — путем кражи и последующей реализации криптовалют.

Исследованный вредоносный файл был впервые обнаружен в середине декабря 2021 года. Неизвестен метод его распространения, но можно легко предположить, что используется целевая фишинговая рассылка или сообщения в социальных сетях, предлагающие, например, скачать обновления криптокошелька. Интерес представляет схема заражения, которая выглядит так:

Загруженный жертвой вредоносный инсталлятор обеспечивает сохранение на жесткий диск и запуск бэкдора, маскирующегося под браузер Google Chrome. Одновременно с этим распаковывается и настоящий криптокошелек, который организаторы атаки не модифицировали. Он перезаписывает первоначальный инсталлятор, чтобы скрыть следы вредоносной атаки. В итоге запуск вредоносной программы приводит и к установке легитимного приложения, и к началу работы бэкдора.

Бэкдор обращается по одному из трех вшитых адресов командного сервера. Происходит проверка на работоспособность инфраструктуры атаки — на сервер отправляется кодовое слово, бэкдор ожидает в ответ точно такой же отзыв, иначе он не начинает работу. Дальше бэкдор работает обычным образом: ожидает от сервера команды, выполняет их и отправляет данные в ответ. Среди поддерживаемых функций слежки — сбор информации о компьютере (версия ОС, архитектура процессора), об установленных накопителях, составление списка файлов и процессов, загрузка и выполнение файлов, выполнение команд.

Достаточно необычной особенностью данного исследования стал частичный доступ и к серверной инфраструктуре атаки. Она размещалась на взломанных серверах, физически расположенных на территории Южной Кореи. Проанализированный скрипт написан на языке VBScript.Encode, используется для коммуникаций с бэкдором и сохранения полученных данных в журнале. Структура данного скрипта практически полностью совпадает со скриптом, полученным в ходе анализа прошлогодней атаки ThreatNeedle, также ассоциированной с группировкой Lazarus.

Впрочем, и без серверной части в проанализированном вредоносном коде достаточно совпадений с другими атаками Lazarus, чтобы атрибутировать новую операцию с высокой степенью вероятности. Среди множества совпадений — общие методы связи с сервером, способы шифрования данных, процедуры генерирования случайных чисел и так далее.

Ранее в этом году эксперты «Лаборатории Касперского» анализировали атаку группы BlueNoroff, которая также связана с Lazarus. В том случае известен первоначальный способ заражения жертв — через сообщения в соцсетях с рассылкой зараженных офисных документов. BlueNoroff также распространяла поддельную версию криптокошелька Metamask (в виде расширения для браузера). Таким образом, поддельный софт DeFi Desktop Wallet — еще один пример организованной атаки с целью кражи криптовалюты.

Вредоносный код распространялся вместе с легитимной программой DeFi Desktop Wallet, имеющей открытый исходный код. Как и в предыдущих атаках Lazarus и связанных группировок, целью подобной операции, скорее всего, была чистая нажива — путем кражи и последующей реализации криптовалют.

Исследованный вредоносный файл был впервые обнаружен в середине декабря 2021 года. Неизвестен метод его распространения, но можно легко предположить, что используется целевая фишинговая рассылка или сообщения в социальных сетях, предлагающие, например, скачать обновления криптокошелька. Интерес представляет схема заражения, которая выглядит так:

Загруженный жертвой вредоносный инсталлятор обеспечивает сохранение на жесткий диск и запуск бэкдора, маскирующегося под браузер Google Chrome. Одновременно с этим распаковывается и настоящий криптокошелек, который организаторы атаки не модифицировали. Он перезаписывает первоначальный инсталлятор, чтобы скрыть следы вредоносной атаки. В итоге запуск вредоносной программы приводит и к установке легитимного приложения, и к началу работы бэкдора.

Бэкдор обращается по одному из трех вшитых адресов командного сервера. Происходит проверка на работоспособность инфраструктуры атаки — на сервер отправляется кодовое слово, бэкдор ожидает в ответ точно такой же отзыв, иначе он не начинает работу. Дальше бэкдор работает обычным образом: ожидает от сервера команды, выполняет их и отправляет данные в ответ. Среди поддерживаемых функций слежки — сбор информации о компьютере (версия ОС, архитектура процессора), об установленных накопителях, составление списка файлов и процессов, загрузка и выполнение файлов, выполнение команд.

Достаточно необычной особенностью данного исследования стал частичный доступ и к серверной инфраструктуре атаки. Она размещалась на взломанных серверах, физически расположенных на территории Южной Кореи. Проанализированный скрипт написан на языке VBScript.Encode, используется для коммуникаций с бэкдором и сохранения полученных данных в журнале. Структура данного скрипта практически полностью совпадает со скриптом, полученным в ходе анализа прошлогодней атаки ThreatNeedle, также ассоциированной с группировкой Lazarus.

Впрочем, и без серверной части в проанализированном вредоносном коде достаточно совпадений с другими атаками Lazarus, чтобы атрибутировать новую операцию с высокой степенью вероятности. Среди множества совпадений — общие методы связи с сервером, способы шифрования данных, процедуры генерирования случайных чисел и так далее.

Ранее в этом году эксперты «Лаборатории Касперского» анализировали атаку группы BlueNoroff, которая также связана с Lazarus. В том случае известен первоначальный способ заражения жертв — через сообщения в соцсетях с рассылкой зараженных офисных документов. BlueNoroff также распространяла поддельную версию криптокошелька Metamask (в виде расширения для браузера). Таким образом, поддельный софт DeFi Desktop Wallet — еще один пример организованной атаки с целью кражи криптовалюты.