Эмуляторы противника создают сценарий для проверки определенных аспектов тактики, методов и процедур противника (TTP). Затем красная команда следует сценарию, работая в целевой сети, чтобы проверить, как защита может работать против эмулируемого противника.

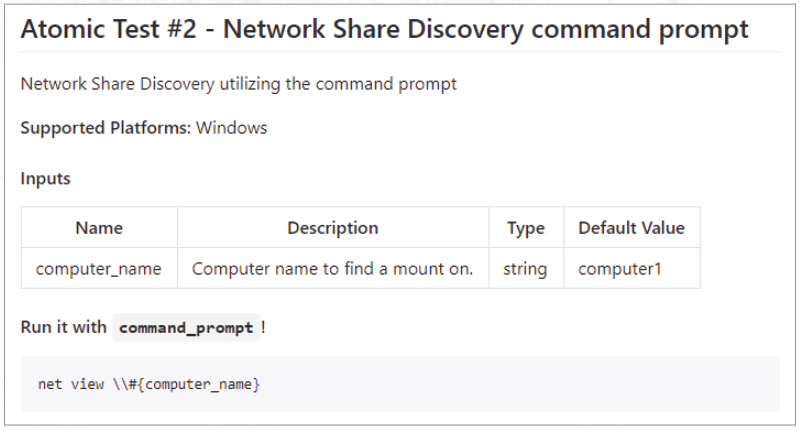

Atomic Red Team можно использовать для тестирования отдельных методов и процедур, чтобы убедиться, что возможности поведенческой аналитики и мониторинга работают должным образом. В репозитории Atomic Red Team есть множество атомарных тестов, каждый из которых имеет каталог, посвященный тестируемой технике ATT&CK. Вы можете просмотреть полный репозиторий в Формат матрицы ATT&CK. Чтобы начать тестирование, выберите Т1135 страницу, чтобы увидеть подробности и различные типы задокументированных атомарных тестов. Каждый из этих тестов содержит информацию о

методике, поддерживаемых платформах и способах выполнения теста.

Мы видим, что есть три варианта тестирования, и решаем выбрать № 2 для тестирования с помощью командной строки. Итак, мы открываем нашу командную строку, копируем и вставляем команду, добавляем имя компьютера и выполняем команду. Мы только что провели наш первый атомный тест! Как только это будет сделано, мы можем посмотреть, было ли то, что мы ожидали обнаружить, тем, что мы действительно обнаружили. Например, возможно, у нас была поведенческая аналитика в нашем инструменте SIEM, которая должна была предупреждать при выполнении «net view», но мы обнаружили, что она не сработала, поэтому мы выяснили, что журналы неправильно экспортировались с нашего хоста. Вы устраняете неполадки и устраняете проблему, и теперь вы добились улучшения, которое поможет вам иметь больше шансов поймать злоумышленника, используя эту процедуру в будущем.

Эти отдельные тесты позволяют сосредоточить внимание на отдельных методах ATT&CK,

что упрощает построение защитного покрытия на основе ATT&CK, поскольку вы можете

начать с одного теста для одной техники и расширять его.

Для тех из вас, у кого уже есть возможности Red Team, вы можете получить много пользы от

интеграции ATT&CK с вашими существующими проектами. Сопоставление методов, используемых в Red Team, с ATT&CK обеспечивает общую основу для написания отчетов и обсуждения мер по устранению последствий. Для начала вы можете взять существующую запланированную операцию или инструмент, который вы используете, и сопоставить его с ATT&CK. Сопоставление процедур красной команды с ATT&CK похоже на сопоставление аналитики угроз с ATT&CK. К счастью, иногда методы сопоставления могут быть такими же простыми, как поиск команды, используемой на веб-сайте ATT&CK. Например, если мы использовали команду «whoami» в нашей операции с красной командой, мы можем найти ее на веб-сайте ATT&CK и обнаружить, что, вероятно, применимы два метода: Обнаружение владельца/пользователя системы (T1033) а также Интерфейс командной строки (T1059).

Еще один полезный ресурс, который поможет вам приступить к сопоставлению процедур красной команды с ATT&CK, — это Полевое руководство по эмуляции противника APT3 , который разбивает действия по командам, которые использовал APT3, и все они сопоставлены с ATT & CK.

У некоторых красных команд есть проверенные инструменты и методы работы. Они знают, что работает, потому что это работает постоянно. Но они не всегда знают, насколько их проверенные и настоящие TTP пересекаются (или не совпадают!) с известными угрозами, которые могут быть нацелены на организацию. Это приводит к небольшому разрыву в понимании того, насколько хорошо защита сочетается с тем, от чего вы на самом деле пытаетесь защититься — от противников, нацеленных на ваше окружение, а не обязательно на саму красную команду.

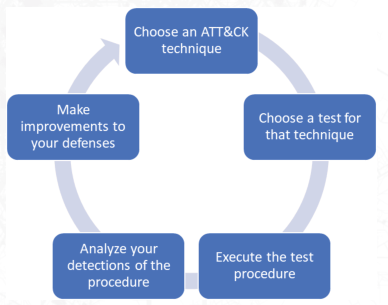

Создание вашего собственного плана эмуляции злоумышленника опирается на самые сильные стороны объединения красных команд с вашей собственной аналитикой угроз- поведение видно из реальных противников, нацеленных на вас! Красная команда может превратить эту информацию в эффективные тесты, чтобы показать, какие средства защиты работают хорошо и где необходимы ресурсы для улучшения. Существует гораздо более высокий уровень воздействия, когда в ходе тестирования безопасности обнаруживаются пробелы в видимости и контроле, когда вы можете показать высокую вероятность того, что они были использованы известным злоумышленником. Связывание вашего собственного CTI с усилиями по эмуляции противника повысит как эффективность тестирования, так и результаты для высшего руководства, необходимые для внесения изменений. Рекомендую пятиэтапный процесс, изображенный на диаграмме ниже, для создания плана эмуляции злоумышленника, выполнения операции и внедрения защитных улучшений. Для более подробного описания процесса см. презентацию Кэти Никелс и Коди Томас - Эмуляция противника на основе угроз с помощью ATT&CK.

1. Соберите информацию об угрозах—Выберите противника на основе угроз для вашей организации и работайте с командой CTI, чтобы проанализировать разведданные о том, что сделал злоумышленник. Объедините то, что основано на том, что известно вашей организации, в дополнение к общедоступной информации, чтобы задокументировать поведение злоумышленников, то, что они преследуют, будь то разбивание и захват или низкое и медленное.

2. Методы извлечения —Точно так же, как вы сопоставили операции вашей красной команды с методами ATT&CK, сопоставьте имеющуюся у вас информацию с конкретными методами в сочетании с вашей командой разведки.

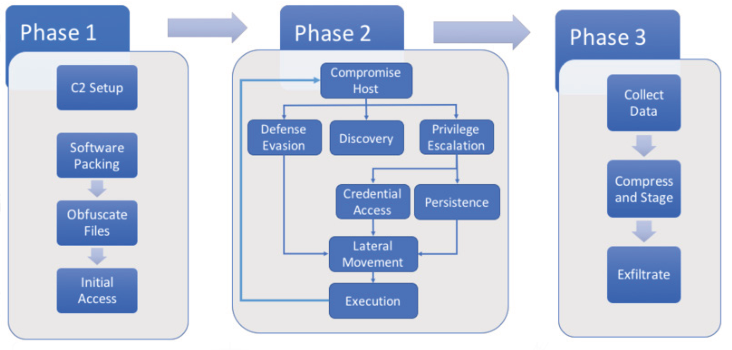

3. Анализировать и организовывать —теперь, когда у вас есть куча информации о противнике и о том, как он действует, сопоставьте эту информацию с его операционным потоком таким образом, чтобы на его основе было легко создавать конкретные планы. Например, ниже показан рабочий процесс, созданный командой MITRE для плана эмуляции злоумышленника APT3.

4. Разработать инструменты и процедуры —Теперь, когда вы знаете, что вы хотите от красной команды, выясните, как реализовать поведение. Рассмотрите возможности:

Как группа угроз использовала эту технику?

Изменяла ли группа используемую технику в зависимости от контекста окружающей среды? Какие инструменты мы можем использовать для воспроизведения этих TTP?

5. Подражайте противнику —Имея план, у красной команды теперь есть возможность провести имитацию боя. Как мы дали рекомендации для всех заданий красной команды с использованием ATT&CK, красная команда должна тесно сотрудничать с синей командой, чтобы получить глубокое понимание того, где есть пробелы в видимости синей команды и почему они существуют.

Как только весь этот процесс будет завершен, красные и синие команды могут работать с командой CTI, чтобы определить следующую угрозу, чтобы повторить процесс, создавая непрерывную деятельность, которая проверяет защиту от реального поведения.