Есть такой замечательный ресурс — Реестр федеральных государственных информационных систем, в котором государственные структуры обязаны регистрировать свои более-менее серьезные (но не секретные) информационные системы. Он довольно небольшой, давно хотелось поковыряться в нем и посмотреть поближе, что же представляют из себя и на чем работают системы, каждый день делающие жизнь простого гражданина еще легче и счастливее.

Есть такой замечательный ресурс — Реестр федеральных государственных информационных систем, в котором государственные структуры обязаны регистрировать свои более-менее серьезные (но не секретные) информационные системы. Он довольно небольшой, давно хотелось поковыряться в нем и посмотреть поближе, что же представляют из себя и на чем работают системы, каждый день делающие жизнь простого гражданина еще легче и счастливее.Реестр размещается на портале Роскомнадзора, который старается быть в тренде гласности, поэтому на нем присутствует раздел с наборами открытых данных — здорово! Качаем самый свежий архив Реестра от 16.02.2016, внутри лежит xml-выгрузка от сентября 2015 года… Хорошая попытка, гражданин. Придется дополнять «открытые данные» свежей информацией непосредственно с сайта, где сделано все, чтоб усложнить врагам парсинг Реестра. В итоге, по состоянию на 8 марта 2016 года, получился список из 339 федеральных государственных информационных систем, некоторую занимательную инфографику по которому, я и хочу вам представить далее.

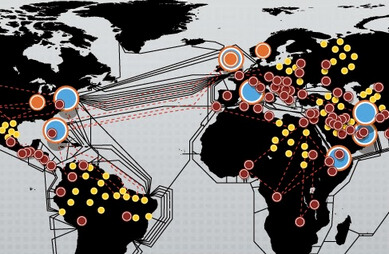

Буквально на днях были взломаны внутренние сети известного в определенных кругах производителя кибероружия, компании Hacking Team, о чем уже подробно

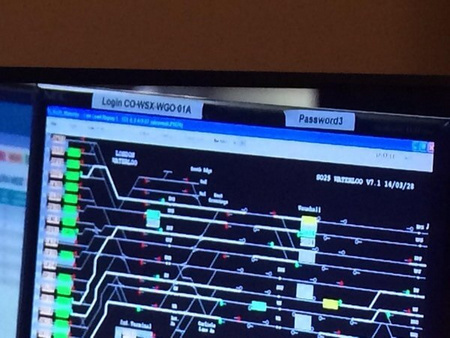

Буквально на днях были взломаны внутренние сети известного в определенных кругах производителя кибероружия, компании Hacking Team, о чем уже подробно  Похоже, светить пароли в СМИ становится традицией. Вслед за французским

Похоже, светить пароли в СМИ становится традицией. Вслед за французским  Нападение на ресурсы TV5 Monde анонимные взломщики начали в среду вечером около 22:00 по Парижу(/23:00 мск), вскрыв защиту официального сайта телеканала и его страниц в социальных сетях. Ближе к полуночи было прервано и телевещание — канал пропал из эфира, вместо изображения на несколько часов на частотах TV5 Monde был черный экран без звука, изредка переключавшийся на заставку с логотипом канала.

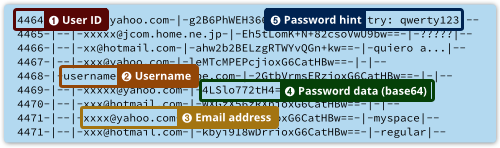

Нападение на ресурсы TV5 Monde анонимные взломщики начали в среду вечером около 22:00 по Парижу(/23:00 мск), вскрыв защиту официального сайта телеканала и его страниц в социальных сетях. Ближе к полуночи было прервано и телевещание — канал пропал из эфира, вместо изображения на несколько часов на частотах TV5 Monde был черный экран без звука, изредка переключавшийся на заставку с логотипом канала. В связи с недавним массовым сливом логинов и паролей от популярных в России почтовых сервисов (

В связи с недавним массовым сливом логинов и паролей от популярных в России почтовых сервисов ( Личные фото некоторых знаменитостей, включая Дженнифер Лоуренс, Кейт Аптон и Ариана Гранде были опубликованы анонимным хакером на сайте

Личные фото некоторых знаменитостей, включая Дженнифер Лоуренс, Кейт Аптон и Ариана Гранде были опубликованы анонимным хакером на сайте

8 апреля 2014 года в мире высоких технологий случилось страшное — Microsoft наконец официально прекратила поддержку своей самой популярной операционной системы Windows XP. Операционная система осталась без заплаток для угроз нулевого дня, миллионы пользователей оказались в опасности заражения вирусами. Тем не менее, далеко не все спешат переходить на новые версии как этого желает софтверный гигант — кому-то жалко денег, кто-то привык к до боли знакомому интерфейсу и нескучной обоине с зелеными холмами. Намного серьезнее все обстоит в корпоративной среде, где на Windows XP работают тысячи машин, обновление которых выльется в миллионные траты и непредвиденные проблемы с годами отточенным корпоративным софтом.

8 апреля 2014 года в мире высоких технологий случилось страшное — Microsoft наконец официально прекратила поддержку своей самой популярной операционной системы Windows XP. Операционная система осталась без заплаток для угроз нулевого дня, миллионы пользователей оказались в опасности заражения вирусами. Тем не менее, далеко не все спешат переходить на новые версии как этого желает софтверный гигант — кому-то жалко денег, кто-то привык к до боли знакомому интерфейсу и нескучной обоине с зелеными холмами. Намного серьезнее все обстоит в корпоративной среде, где на Windows XP работают тысячи машин, обновление которых выльется в миллионные траты и непредвиденные проблемы с годами отточенным корпоративным софтом. Пятилетний мальчик из Сан-Диего Кристофер фон Хассель (Kristoffer Von Hassel)

Пятилетний мальчик из Сан-Диего Кристофер фон Хассель (Kristoffer Von Hassel)  Телекомпания CBC News

Телекомпания CBC News  На Хабре уже

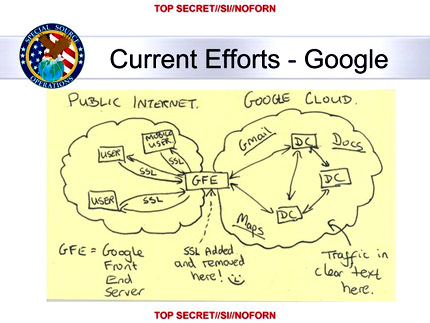

На Хабре уже  Судя по всему, деньги американских налогоплательщиков до такой степени жмут во всех местах, что наше (точнее их) любимое АНБ развлекается на полную катушку. Издания

Судя по всему, деньги американских налогоплательщиков до такой степени жмут во всех местах, что наше (точнее их) любимое АНБ развлекается на полную катушку. Издания  Голландская газета

Голландская газета

Удивительная

Удивительная