Два года назад мы решили вырваться из рутины и автоматизировать нашу службу доставки еды в уездном городе N. Чтобы наш оркестр из колл-центра, производств, склада, офиса, телефонии, сайта, агрегаторов доставки, мобильного приложения, смартфонов курьеров, собственных интеграций заиграл crescendo.

Этим постом мы подводим двухлетние итоги внедрения системы автоматизации ресторанов – iiko («Айко», далее – система автоматизации ресторана, САР, иначе по правилам Хабра будет реклама). Это не будет хвалебный отзыв. Говорим, как есть, не скрывая проблем. При этом понимая, что для нас сегодня нет решения более продуманного и подходящего.

Не знаем, сколько подобных историй в нашей стране. Как минимум, в нашем областном центре спросить было не у кого, подобных масштабов внедрения нет.

Уверены, этот лонгрид точно поможет тем, кто только задумывается об автоматизации ресторана или службы доставки еды. Здесь и грабли, и оценки бюджетов времени/денег, и идеи на миллион, и правдивая история о том, как из рядового клиента вырасти до сертифицированного партнера.

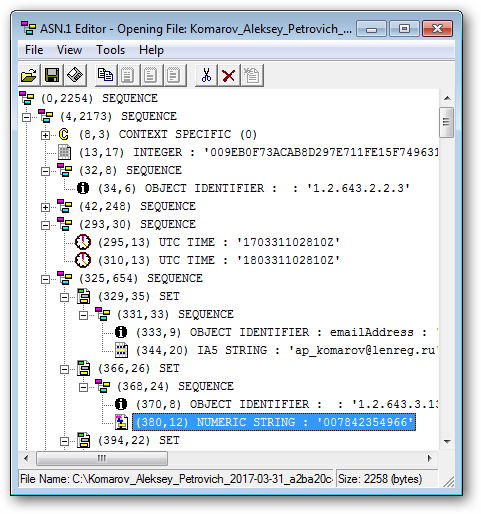

«Коллеги, нам необходимо вести реестр выданных квалифицированных сертификатов с возможностью поиска по ИНН, СНИЛС и ОГРН. Сколько дней нужно для создания парсера сертификатов и первого макета?» — с такого вопроса начальника началась очередная летучка.

«Коллеги, нам необходимо вести реестр выданных квалифицированных сертификатов с возможностью поиска по ИНН, СНИЛС и ОГРН. Сколько дней нужно для создания парсера сертификатов и первого макета?» — с такого вопроса начальника началась очередная летучка.