Очень странно, что на хакерских конференциях было полтора выступления по взлому дронов.

Я тут подсуетился и сделал подборку всех доступных случаев взломов. Как военных, так и гражданских.

Некоторые факты:

- На сегодняшний день более 70 стран выпускают беспилотные летательные аппараты (дроны) для нужд армии, полиции, МЧС и т.д.

- На eBay с марта 2014 по февраль 2015 продали 127,000 дронов

- У вояк сейчас около 20.000 дронов

10 реальных и 2 придуманных случаев хакинга дронов. (Буду благодарен за дополнения)

2009

Место: Ирак, Афганистан

Модель: Predator unmanned aircraft (US$4.03 million, 2010)

Взломщик: «иракские хакеры»

Уязвимость: канал передачи данных с БПЛА в наземный центр управления

Wall Street Journal

Впервые американские военные в Ираке столкнулись с видеоперехватом в 2008 году, когда был взят в плен повстанец, на ноутбуке которого хранились изображения, полученные с американских беспилотников. Летом 2009 года также были обнаружены компьютеры с несколькими часами видеозаписей с БПЛА.

Как отмечает газета, со ссылкой на данные старших военных чинов и представителей разведки, повстанцы использовали для видеоперехвата незащищенные каналы связи с БПЛА. При этом они использовали программное обеспечение, такое как, например, SkyGrabber, которое можно купить через интернет всего за 25,95 доллара.

SkyGrabber, согласно описанию российской компании-производителя SkySoftware, «принимает и обрабатывает трафик, передаваемый со спутника, извлекает из него файлы и сохраняет их на ваш жесткий диск в соответствии с настроенными фильтрами».

SkyGrabber, согласно описанию российской компании-производителя SkySoftware, «принимает и обрабатывает трафик, передаваемый со спутника, извлекает из него файлы и сохраняет их на ваш жесткий диск в соответствии с настроенными фильтрами».Новость на Ленте.

2011

Место: Иран

Модель: RQ-170 Sentinel

Взломщик: Персидские специалисты

Уязвимость: GPS-спуфинг

RQ-170 Sentinel

Кто ж его посадит? Он же памятник

Иран представил средствам массовой информации пресс-релиз, в котором говорилось об успешном перехвате американского беспилотного летательного аппарата типа RQ-170 Sentinel. Среди прочих версий о перехвате аппарата фигурировала и та, что касалась использования специальной электроники, заглушивший сигнал спутников системы GPS и подменившей его своим. В результате этих действий беспилотник в автоматическом режиме, ориентируясь по глобальной системе навигации, начал возвращение домой. Поскольку истинный сигнал спутников был заглушен ложным, то RQ-170 сел на иранский аэродром, приняв его за свой «родной». Однако это только версия, хотя и достаточно правдоподобная. Первые сообщения о таком способе перехвата поступили вскоре после публикации пресс-релиза и делались они со ссылкой на некоего иранского инженера, якобы имеющего самое прямое отношение к операции по перехвату.

Пруф видео

Иранцы непрерывно троллят американцев. Сначала они хотели массово продавать игрушечные RQ-170 Sentinel в масштабе 1:80, а в в 2014 запилили полноразмерную копию

Статья на Хабре с обсуждением возможности взлома GPS системы RQ-170

Новость на Ленте.

2012

Место: Москва, PHD

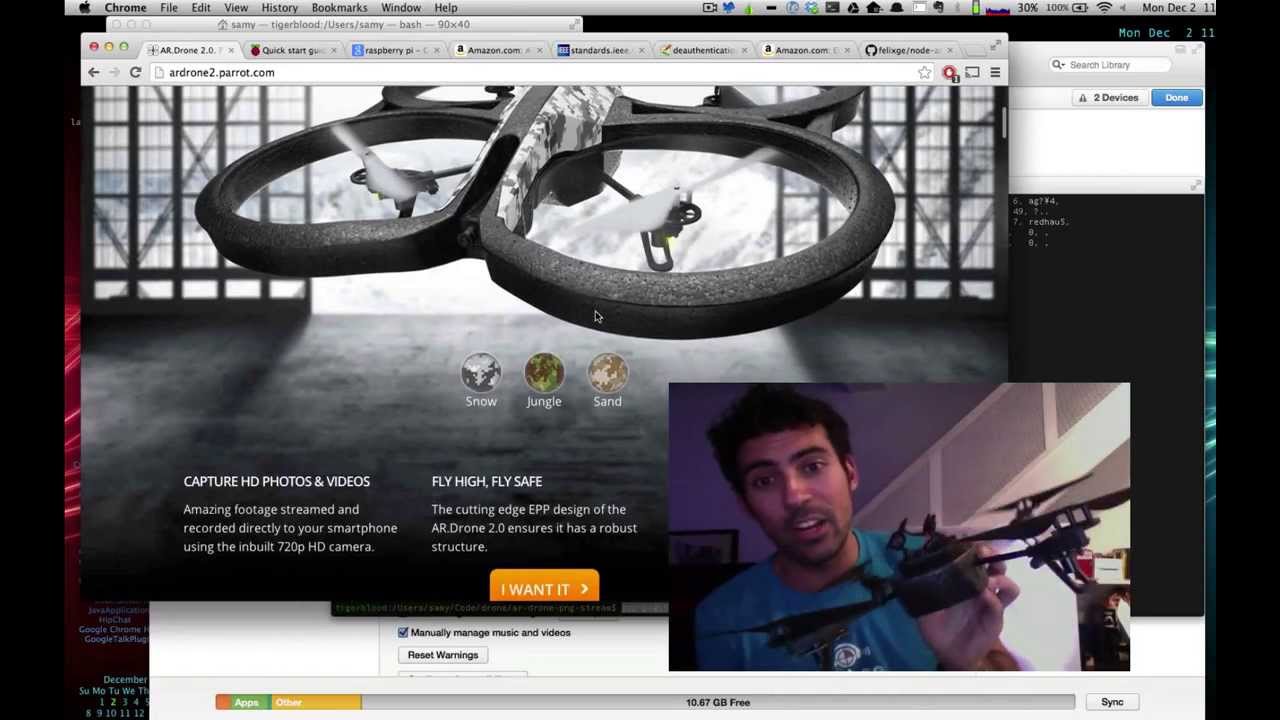

Модель: AR.Drone

Взломщик: Сергей Азовсков aka LAST_G

Уязвимость: уязвимость мобильного приложения

По условиям конкурса, организаторы запустили миниатюрный летательный аппарат, управляемый со смартфона через сеть Wi-Fi. Участникам было предложено с помощью собственных знаний в области программирования подключиться к дрону, лишить организаторов возможности управлять устройством и переключить управление на свой смартфон. По словам Азовскова, процесс лишения организаторов прав управления дроном не вызвал серьезных трудностей.

«Проблемы возникли с мобильным приложением, которое используется для управления дроном. Я его скачал, установил, а потом выяснилось, что оно работает с ошибками, которые пришлось устранять», — рассказал Сергей Азовсков корреспонденту РИА Новости.

Место: Техас

Модель: Вертолет для полива

Взломщик: Todd Humphreys

Уязвимость: GPS-спуфинг

В 2012 году американскими учёными из Техасского университета в Остине была доказана практическая возможность взлома и перехвата управления БПЛА путём GPS-спуфинга.

GPS-спуфинг можно провести только для тех аппаратов, которые используют незашифрованный гражданский сигнал GPS.

(+ 1000 долларов ученым)

Spoofing атака на GPS — атака, которая пытается обмануть GPS-приемник, широковещательно передавая немного более мощный сигнал, чем полученный от спутников GPS, такой, чтобы быть похожим на ряд нормальных сигналов GPS. Эти имитировавшие сигналы, изменены таким способом, чтобы заставить получателя неверно определять свое местоположение, считая его таким, какое отправит атакующий. Поскольку системы GPS работают измеряя время, которое требуется для сигнала, чтобы дойти от спутника до получателя, успешный спуфинг требует, чтобы атакующий точно знал, где его цель — так, чтобы имитирующий сигнал мог быть структурирован с надлежащими задержками сигнала. Атака спуфинга GPS начинается, широковещательно передавая немного более мощный сигнал, который указывает корректную позицию, и затем медленно отклоняется далеко к позиции, заданной атакующим, потому что перемещение слишком быстро повлечет за собой потерю сигнальной блокировки, и в этой точке spoofer станет работать только как передатчик помех. Одна из версий захвата американского беспилотника Lockheed RQ 170 в северо-восточном Иране в декабре 2011, это результат такой атаки.

Spoofing GPS был предсказан и обсужден в сообществе GPS ранее, но никакой известный пример такой вредоносной атаки спуфинга ещё не был подтвержден.

Спуфинг университетского вертолета:

2013

Модель: AR.Drone

Взломщик: Сэми Камкар (Samy Kamkar)

Способ: Aircrack-ng, на дрон установлена Raspberry Pi, WiFi передатчик и приемник:

В своей видеозаписи Камкар рассказал, что использовал утилиту Aircrack-ng для взлома беспроводной сети, а квадрокоптеры в сети удавалось обнаружить благодаря особенностям их MAC-адреса. Все квадрокоптеры этого типа имеют однотипные адреса, которые и позволяют отличить их от иных беспроводных устройств.

Камкар в своём блоге пишет:

«Как весело было бы захватить дрона, доставляющего посылки Amazon, или любого другого дрона и сделать из них свою собственную зомби-армию. Великолепно.»

SkyJack мониторит MAC-адреса Wi-Fi сетей в зоне действия сигнала, а после блокирует их с помощью своего дрона и отключает от iOS или Android устройства, с которого осуществлялось управление. После этого хакер может управлять направлением, скоростью и высотой полёта дрона, а также получать изображение с камер.

Defcon 21 — Phantom Network Surveillance UAV / Drone

Модель: Phantom

Взломщик: Ricky Hill

Способ: Wispy spectrum analyzers и WiFi Pineapple:

2014

Место: США

Дроны: Parrot AR.Drone и DJI Phantom

Взломщики: ведущие youtube канала Hack5

Способ: WiFi Pineapple

WiFi Pineapple — это продукт предприимчивых американцев, которые заказали у китайцев Wi-Fi роутер с двумя беспроводными интерфейсами и одним проводным, написали под него прошивку на базе OpenWRT и напичкали утилитами для взлома\перехвата и анализа трафика.

Ведущие прикрутили WiFi Pineapple к коптеру DJI Phantom а затем гонялись за AR.Drone и вырубали его.

Объясняет:

Система анти-дрон

Провалившийся проект на Kickstarter

Personal Drone Detection System мог бы защитить вас от шпионажа соседей при помощи дронов.

Оборудование-локатор засекает приближающееся к вам летательное устройство в радиусе 15 м с диапазоном фиксируемых рабочих частот от 1 МГц до 6,8 ГГц. По внешнему виду система больше всего напоминает большой Wi-Fi-роутер (взаимодействуют отдельные устройства Personal Drone Detection System между собой именно при помощи технологии Wi-Fi) и несколько условных «раций», каждая из которых и является тем самым датчиком обнаружения злобных жужжащих аппаратов. Последние обнаруживаются системой в качестве перемещающихся в пространстве источников электромагнитного излучения.

Главный модуль управления способен взаимодействовать с «портативными локаторами» на дальности до 61 м. Вам остаётся лишь расставить по периметру дома два датчика, задействовать командный контроллер и синхронизироваться с модулем управления системы «анти-дрон». О приближении беспилотника вас уведомит соответствующий звуковой сигнал и отправленное уведомление на ваше личное мобильное устройство.

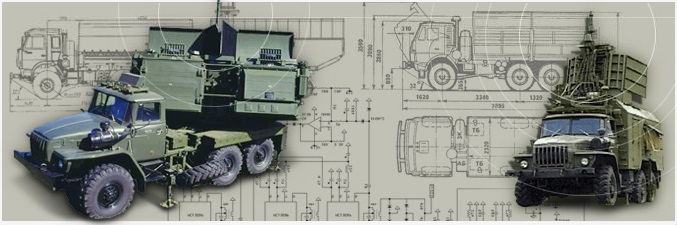

«Автобаза»

Русские «глушилки». По некоторым данным они засветились при перехвате беспилотников.

Помимо окон ПВХ и светильников, «Квант» выпускает станции мощных шумовых помех, наземные станции активных помех и наземные комплексы исполнительной радиотехнической разведки «АВТОБАЗА».

2015

Взломщик: Рахуль Саси (Rahul Sasi)

Цель: Parrot AR.Drone 2.0 и DJI Phantom

Уязвимость: ARM Linux

Саси применил реверс-инжиниринг к проприетарной программе AR Drone program.elf

Исследователь утверждает, что «комбинированная» атака с применением Maldrone и Skyjack позволит перехватывать множественные цели и таким образом создавать целую эскадрилью дронов-зомби. Учитывая растущий интерес к гражданским БПЛА со стороны корпораций типа DHL и Amazon, картина рисуется поистине зловещая. Кроме того, используя Maldrone, злоумышленник имеет возможность не только угонять сами дроны, но и шпионить через встроенные камеры, перехватывая видеотрафик с атакуемых устройств.

«После того, как мой вредонос атакует контроллеры, двигатели останавливаются, и беспилотник начинает падать кирпичом вниз, — поясняет исследователь. – Однако бэкдор мгновенно перехватывает управление, и если высота действительно большая, есть достаточное количество времени, чтобы избежать падения».

Вирус Maldrone (сокр. от Malware Drone), разработанный Саси, способен завладеть контролем над этой программой и перемещать дрон в любом направлении, потенциально угоняя его у владельца.

Недостаток Maldrone заключается в том, что ему требуется несколько мгновений, чтобы переключить управление отвечающими за навигацию портами устройства на себя. Во время этого «перехвата» управление дроном отключается, и он падает вертикально вниз, поэтому может разбиться, если не находится достаточно высоко.

Создаем бэкдор:

Контроллер дрона program.elf взаимодействует с навигационной платой используя порты:

/dev/ttyO0 —> rotors and leds

/dev/ttyO1 —> Nav board

/dev/ttyPA1 — > Motor driver

/dev/ttyPA2 —> accelerometer, gyrometer, and sonar sensors

/dev/video0 -->

/dev/video1 — > video4linux2 devices

/dev/i2c-0

/dev/i2c-1

/dev/i2c-2

/dev/usb-i2c

Maldrone Idea.

Step 1: Kills program.elf

Step 2: Setup a proxy serial port for navboard and others.

Step 3: Redirect actual serial port communication to fake ports

Step 4: patch program.elf and make it open our proxy serial ports.

Step 5: Maldrone communicates to serial ports directly

Теперь вся коммуникация с навигационной платы идет через Maldrone. Бэкдор может перехватывать и менять данные на лету и устанавливается связь с botserverом.

Индус всех приглашал на конференцию, где обещал рассказать подробности, но с тех пор новостей нет. Только презентация.

2018

DARPA выпускает невзламываемых дронов.

Проектный менеджер DARPA Ketlin Fisher рассказывает о 2 случаях «угона» военных дронов (2009 и 2011), а потом «хакер» нажимает на кнопочку и взламывает «Ириску»

2050

Данных немного, известно что:

- а) дроны летают

- б) они вполне взламываемые, несмотря на все усилия DARPA

- в) хакеры охотятся за батарейками

- г) интерфейс немного странный

- д) ноутбуки от DELL рулят

Помните, что в бардачке у нормального фермера (астронавта), рядом с запаской, всегда есть направленная антенна и нашпигованный софтом ноут. А вдруг беспилотник?

BlackHat PDA

Скоро появятся подобные гаджеты, а пока тренируемся в симуляторе.

Эта штука взламывает одинаково легко квадрокоптеры, беспилотники и реальные вертолеты.

Ах да, она еще умеет взламывать электронику (пушки, мины и тд) сквозь стены. Мечтать не вредно.

P.S.

Обратился с вопросом про взломы к своим знакомым из CopterTime.ru, они практически вперед всех таскают новинки квадриков в Москву, и у них своя мастерская, очень похожая на хакспейс для дронов.

Они рассказали про то, как можно «хакнуть» контроллер Naza. А именно как разогнать более старый Naza Light ($170) до более нового Naza V2 ($300):

Дело в том, что dji заблокировали bootloader у Naza-m lite bootloader и просто так не закачать обновление. Тут умельцы прикинули, что к чему, и запустили проект naza-upgrade.com, где можно скачать софтину, позволяющую проапгрейдить контроллер за пару кликов.

Апгрейд включает оптимизированные алгоритмы для GPS позиционирования и удержания высоты, возможность подключать переферию по Bluetooth, поддержку Octocopter и пр.

Видеомануал по апгрейду:

Флагман гражданских дронов DJI Inspire 1

Стоит такой дрон в США 3 000$, летает он 18 минут, но при этом он может улететь на 13 км (6.5 км в одну сторону), это мировой рекорд с усилителем сигнала для пульта. На обычном передатчике управление держится 2 км. То есть вполне возможно угнать такой коптер, летит он со скоростью 22м/с, так что владелец, даже если у него заготовлена бита для таких случаев, вряд ли его догонит.

(Почитать все технические характеристики DJI Inspire 1).

Представляю, как в будущем ездит минивэн (не «Автобаза», конечно), нашпигованный оборудованием (ананасами, убертусами, хакэрэфками, джаммерами и пр), и ворует не мопеды, а дроны.

Видео с мировым рекордом дальности полета 13.357 метров:

P.P.S

Цели для взлома (по клику — большая картинка):