Этот обзор (или, если хотите, руководство для сравнения) я написал, когда мне поручили сравнить между собой несколько устройств разных вендоров. К тому же эти устройства принадлежали к разным классам. Пришлось разбираться в архитектуре и характеристиках всех этих устройств и составлять «систему координат» для сравнения. Я буду рад, если мой обзор поможет кому-то:

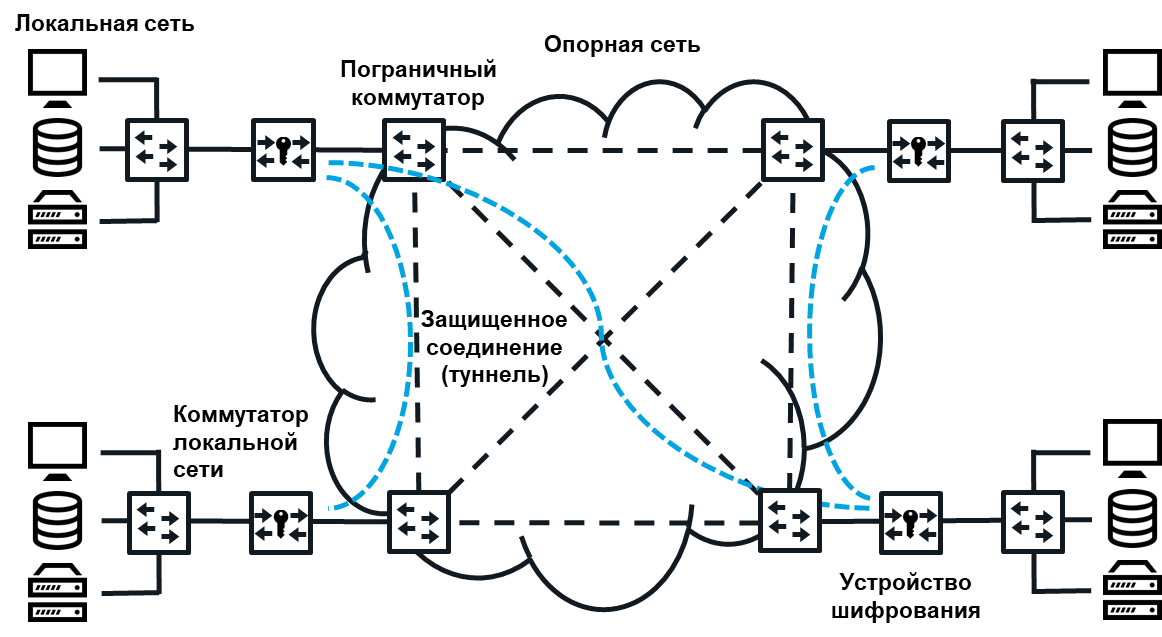

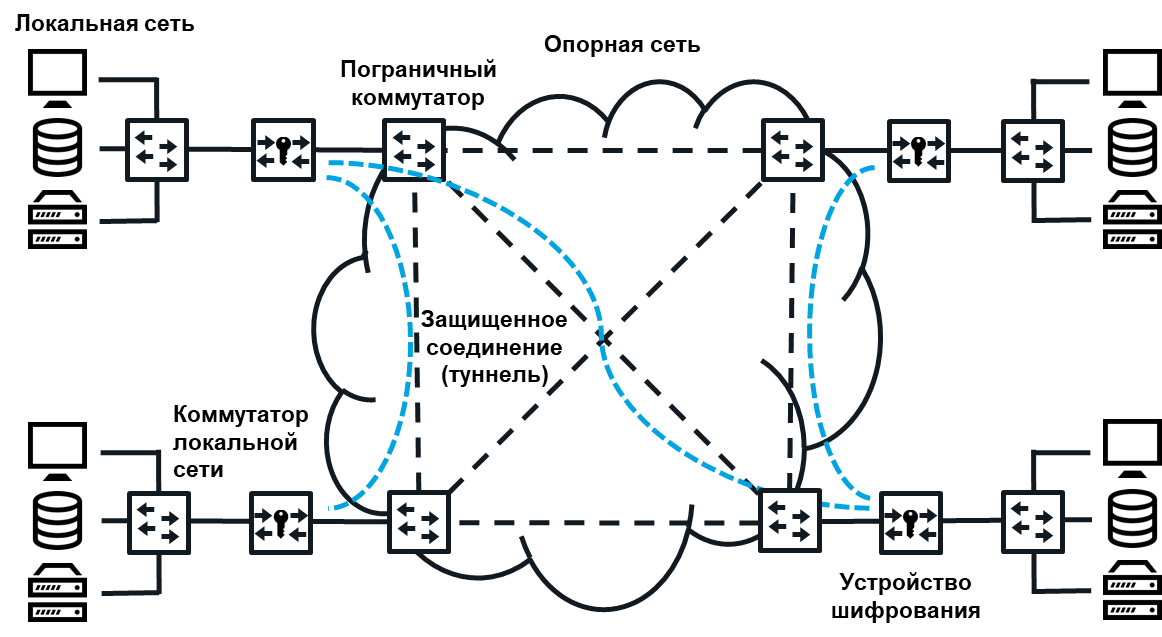

В принципе подход применим к любым автономным (standalone) устройствам, пригодным для шифрования сетевого трафика между удаленными сегментами Ethernet (межсайтового шифрования). То есть «ящиков» в отдельном корпусе (ну хорошо, блейды/модули для шасси тоже включим сюда), которые подключаются через один или несколько портов Ethernet к локальной (кампусной) сети Ethernet с незашифрованным трафиком, а через другой порт (порты) – к каналу/сети, через которую уже зашифрованный трафик передается в другие, удаленные сегменты. Такое решение для шифрования можно развернуть в частной или операторской сети через разные виды «транспорта» («темное» оптоволокно, аппаратуру частотного разделения, коммутируемую сеть Ethernet, а также «псевдопровода», проложенные через сеть с другой архитектурой маршрутизации, чаще всего MPLS), с использованием технологии VPN или без нее.

Сетевое шифрование в распределенной сети Ethernet

Сами же устройства могут быть либо специализированными (предназначенными исключительно для шифрования), либо многофункциональными (гибридными, конвергентными), то есть выполняющие еще и другие функции (например, межсетевого экрана или маршрутизатора). Разные вендоры относят свои устройства к разным классам/категориям, но это неважно – важно лишь то, умеют ли они шифровать межсайтовый трафик, и какими характеристиками при этом обладают.

На всякий случай напоминаю, что «сетевое шифрование», «шифрование трафика», «шифратор» – термины неформальные, хотя и используются часто. В российских нормативно-правовых актах (включая те, которыми вводятся ГОСТы) вы их скорее всего не встретите.

Прежде чем приступить к описанию самих характеристик, которые будут использоваться для оценки, придется для начала разобраться с одной важной вещью, а именно «уровнем шифрования». Я обратил внимание, что он часто упоминается как в официальных документах вендоров (в описаниях, руководствах и т.д.), так и в неформальных обсуждениях (на переговорах, на тренингах). То есть все как будто бы все хорошо знают, о чем идет речь, но лично был свидетелем некоторой путаницы.

Итак, что же такое «уровень шифрования»? Ясно, что речь идет о номере уровня эталонной сетевой модели OSI/ISO, на котором происходит шифрование. Читаем ГОСТ Р ИСО 7498-2–99 «Информационная технология. Взаимосвязь открытых систем. Базовая эталонная модель. Часть 2. Архитектура защиты информации». Из этого документа можно понять, что уровень услуги конфиденциальности (одним из механизмов обеспечения которой как раз является шифрование) – это уровень протокола, сервисный блок данных («полезная нагрузка», данные пользователя) которого шифруется. Как еще написано в стандарте, услуга может обеспечиваться как на этом же уровне, «своими силами», так и с помощью нижнего уровня (именно так, например, это чаще всего реализовано в MACsec).

На практике же возможны два режима передачи зашифрованной информации через сеть (на ум сразу приходит IPsec, но эти же режимы встречаются и в других протоколах). В транспортном (иногда его еще называют native) режиме шифруется только сервисный блок данных, а заголовки остаются «открытыми», незашифрованными (иногда добавляются дополнительные поля со служебной информацией алгоритма шифрования, а другие поля модифицируются, пересчитываются). В туннельном же режиме весь протокольный блок данных (то есть сам пакет) шифруется и инкапсулируется в сервисный блок данных того же или более высокого уровня, то есть он обрамляется новыми заголовками.

Сам по себе уровень шифрования в сочетании с каким-то режимом передачи ни хорош, ни плох, так что нельзя сказать, например, что L3 в транспортном режиме лучше, чем L2 в туннельном. Просто от них зависят многие характеристики, по которым и оцениваются устройства. Например, гибкость и совместимость. Для работы в сети L1 (ретрансляция битового потока), L2 (коммутация кадров) и L3 (маршрутизация пакетов) в транспортном режиме нужны решения, шифрующие на таком же или более высоком уровне (иначе будет зашифрована адресная информация, и данные не попадут по назначению), а туннельный режим позволяет преодолеть это ограничение (правда, жертвуя другими важными характеристиками).

Транспортный и туннельный режимы шифрования L2

А теперь перейдем к разбору характеристик.

Для сетевого шифрования производительность – понятие комплексное, многомерное. Бывает так, что определенная модель, превосходя в одной характеристике производительности, уступает в другой. Поэтому всегда полезно рассматривать все составляющие производительности шифрования и их влияние на производительность сети и использующих ее приложений. Здесь можно провести аналогию с автомобилем, для которого важна не только максимальная скорость, но и время разгона до «сотни», расход топлива и так далее. Характеристикам производительности компании-вендоры и их потенциальные заказчики уделяют большое внимание. Как правило, именно по производительности идет ранжирование в линейках вендоров устройств шифрования.

Ясно, что производительность зависит как от сложности сетевых и криптографических операций, выполняемых на устройстве (в том числе от того, насколько хорошо эти задачи поддаются распараллеливанию и конвейеризации), так и от производительности оборудования и качества встроенного ПО. Поэтому в старших моделях применяется более производительное «железо», иногда есть возможность дооснастить его дополнительными процессорами и модулями памяти. Есть несколько подходов к реализации криптографических функций: на универсальном центральном процессоре (CPU), специализированной заказной интегральной схеме (ASIC) или на программируемой логической интегральной схеме (FPGA). У каждого подхода есть свои плюсы и минусы. Например, CPU может стать «бутылочным горлышком» шифрования, особенно если в процессоре нет специализированных инструкций для поддержки алгоритма шифрования (или если они не используются). Специализированным микросхемам недостает гибкости, «перепрошить» их для повышения производительности, добавления новых функций или устранения уязвимости можно не всегда. Кроме того, рентабельным их использование становится только при больших объемах выпуска. Вот почему так популярной стала «золотая середина» – применение FPGA (по-русски ПЛИС). Именно на ПЛИС сделаны так называемые криптоускорители – встроенные или подключаемые специализированные аппаратные модули поддержки криптографических операций.

Так как речь идет именно о сетевом шифровании, то логично, что производительность решений нужно измерять в тех же величинах, что и для других сетевых устройств – пропускной способности, проценте потери кадров (frame loss) и задержке (latency). Эти величины определены в RFC 1242. Кстати, про упоминаемую часто вариацию задержки (jitter) в этом RFC ничего не написано. Как измерять эти величины? Утвержденной в каких-либо стандартах (официальных или неофициальных типа RFC) специально для сетевого шифрования методики я не нашел. Логично было бы использовать методику для сетевых устройств, закрепленную в стандарте RFC 2544. Многие вендоры ей и следуют – многие, но не все. Например, подают тестовый трафик только в одном направлении вместо обоих, как рекомендовано стандартом. Ну да ладно.

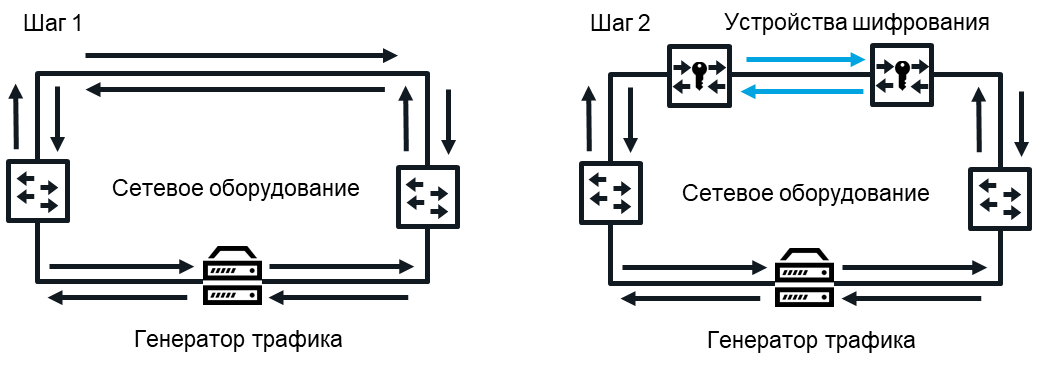

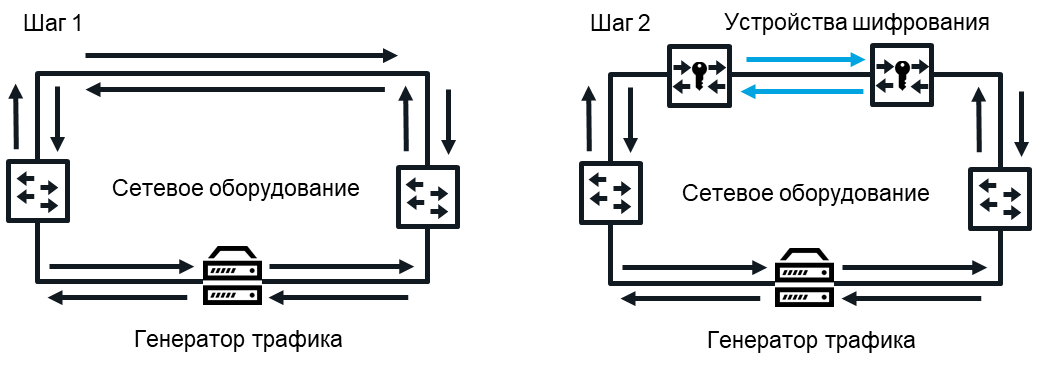

Измерение производительности устройств сетевого шифрования всё же имеет свои особенности. Во-первых, корректно проводить все измерения для пары устройств: хоть алгоритмы шифрования и симметричные, задержки и потери пакетов при шифровании и расшифровке не обязательно будут равны. Во-вторых, имеет смысл измерять именно дельту, влияние сетевого шифрования на итоговую производительность сети, сравнивая между собой две конфигурации: без устройств шифрования и с ними. Или же, как в случае с гибридными устройствами, сочетающими в себе несколько функций в дополнение к сетевому шифрованию, при выключенном и при включенном шифровании. Это влияние может быть разным и зависеть от схемы подключения устройств шифрования, от режимов из работы, наконец, от характера трафика. В частности, многие параметры производительности зависят от длины пакетов, вот почему для сравнения производительности разных решений часто используют графики зависимости этих параметров от длины пакетов, либо используют IMIX – распределение трафика по длинам пакетов, которое примерно отражает реальное. Если мы берем для сравнения одну и ту же базовую конфигурацию без шифрования, то сможем сравнивать решения для сетевого шифрования, реализованные по-разному, не вдаваясь в эти различия: L2 с L3, «сохрани-и-передай» (store-and-forward) со сквозным (cut-through), специализированные с конвергентными, ГОСТ с AES и так далее.

Схема подключения для тестирования производительности

Первая характеристика, на которую обращают внимание – это «скорость» устройства шифрования, то есть полоса пропускания (bandwidth) его сетевых интерфейсов, скорость потока битов. Она определяется сетевыми стандартами, которые поддерживаются интерфейсами. Для Ethernet обычные цифры – 1 Гбит/с и 10 Гбит/с. Но, как мы знаем, в любой сети максимальная теоретическая пропускная способность (throughput) на каждом из ее уровней всегда меньше полосы пропускания: часть полосы «съедается» межкадровыми интервалами, служебными заголовками и так далее. Если устройство способно принять, обработать (в нашем случае зашифровать или расшифровать) и передать трафик на полной скорости сетевого интерфейса, то есть с максимальной для этого уровня сетевой модели теоретической пропускной способностью, то говорят, что оно работает на скорости линии. Для этого нужно, чтобы устройство не теряло, не отбрасывало пакеты при любом их размере и любой частоте их следования. Если устройство шифрования не поддерживает работу на скорости линии, то обычно указывают его максимальную пропускную способность в тех же гигабитах в секунду (иногда с указанием длины пакетов – чем короче пакеты, тем обычно ниже пропускная способность). Очень важно понимать, что максимальная пропускная способность – это максимальная без потерь (даже если устройство и может «прокачивать» через себя трафик на большей скорости, но теряя при этом часть пакетов). Кроме того, нужно обращать внимание на то, что некоторые вендоры измеряют суммарную пропускную способность между всеми парами портов, так что эти цифры мало о чем говорят, если весь шифрованный трафик идет через единственный порт.

Где особенно важна работа на скорости линии (или, иначе, без потери пакетов)? В каналах с высокой пропускной способностью и большими задержками (например, спутниковыми), где для поддержания высокой скорости передачи приходится выставлять большой размер окна TCP, и где потери пакетов резко снижают производительность сети.

Но не вся пропускная способность используется для передачи полезных данных. Приходится считаться с так называемыми накладными расходами (overhead) пропускной способности. Это часть пропускной способности устройства шифрования (в процентах или в байтах на пакет), которая фактически теряется (не может быть использована для передачи данных приложений). Накладные расходы возникают, во-первых, из-за увеличения размера (дополнения, «набивки») поля данных в зашифрованных сетевых пакетах (зависит от алгоритма шифрования и режима его работы). Во-вторых, из-за увеличения длины заголовков пакетов (туннельный режим, служебная вставка протокола шифрования, имитовставка и т.п. в зависимости от протокола и режима работа шифра и режима передачи) – обычно именно эти накладные расходы наиболее существенны, и на них обращают внимание в первую очередь. В-третьих, из-за фрагментации пакетов при превышении максимального размера блока данных (MTU) (если сеть умеет разбивать пакет с превышением MTU на два, дублируя его заголовки). В-четвертых, из-за появления в сети дополнительного служебного (контрольного) трафика между устройствами шифрования (для обмена ключами, установки туннелей и т.п.). Низкие накладные расходы важны там, где пропускная способность канала ограничена. Особенно это проявляется на трафике из маленьких пакетов, например, голосовом – там накладные расходы могут «съесть» больше половины скорости канала!

Пропускная способность

Наконец, есть еще вносимая задержка – разница (в долях секунды) в сетевой задержке (времени прохождения данных от входа в сеть до выхода из нее) между передачей данных без сетевого шифрования и с ним. Вообще говоря, чем меньше задержка («латентность») сети, тем более критичной становится вносимая устройствами шифрования задержка. Задержку вносят сама операция шифрования (зависит от алгоритма шифрования, длины блока и режима работы шифра, а также от качества ее реализации в ПО), так и обработка сетевого пакета в устройстве. Вносимая задержка зависит как от режима обработки пакетов (сквозной или «сохрани-и-передай»), так и от производительности платформы («аппаратная» реализация на FPGA или ASIC, как правило, быстрее, чем «программная» на CPU). Шифрование L2 почти всегда отличается меньшей вносимой задержкой по сравнению с шифрованием на L3 или L4: сказывается то, что устройства, шифрующие на L3/L4, часто выполняются конвергентными. Например, у высокоскоростных шифраторов Ethernet, реализованных на FPGA и шифрующих на L2, задержка из-за операции шифрования исчезающе мала – иногда при включении шифрования на паре устройств суммарная вносимая ими задержка даже уменьшается! Малая задержка важна там, где она сопоставима с суммарными задержками в канале, включая задержку распространения сигнала, которая равна примерно 5 мкс на километр. То есть можно сказать, что для сетей городского масштаба (десятки километров в поперечнике) микросекунды могут решать многое. Например, для синхронной репликации баз данных, высокочастотного трейдинга, того же блокчейна.

Вносимая задержка

Крупные распределенные сети могут включать в себя многие тысячи узлов и сетевых устройств, сотни сегментов локальных сетей. Важно, чтобы решения для шифрования не накладывали своих дополнительных ограничений на размер и топологию распределенной сети. Это касается прежде всего максимального количества адресов узлов и сетей. С такими ограничениями можно столкнуться, например, при реализации многоточечной топологии защищенной шифрованием сети (с независимыми защищенными соединениями, или туннелями) или выборочного шифрования (например, по номеру протокола или VLAN). Если при этом сетевые адреса (MAC, IP, VLAN ID) используются в качестве ключей в таблице, количество строк в которой ограничено, то здесь и проявляются эти ограничения.

Кроме того, большие сети часто имеют несколько структурных уровней, включая опорную сеть, на каждом из которых реализуются своя схема адресации и своя политика маршрутизации. Для реализации такого подхода часто используются специальные форматы кадров (типа Q-in-Q или MAC-in-MAC) и протоколы определения маршрутов. Чтобы не препятствовать построению таких сетей, устройства шифрования должны корректно обходиться с такими кадрами (то есть в этом смысле масштабируемость будет означать совместимость – о ней ниже).

Здесь речь идет о поддержке различных конфигураций, схем подключения, топологий и прочего. Например, для коммутируемых сетей на базе технологий Carrier Ethernet это означает поддержку разных типов виртуальных соединений (E-Line, E-LAN, E-Tree), разных типов сервиса (как по портам, так и по VLAN) и разных транспортных технологий (они уже перечислялись выше). То есть устройство должно уметь работать как в линейном («точка-точка»), так и многоточечном режиме, устанавливать отдельные туннели для разных VLAN, допускать неупорядоченную доставку пакетов внутри защищенного канала. Возможность выбора разных режимов работы шифра (в том числе с аутентификацией содержимого или без) и разных режимов передачи пакетов позволяет обеспечить баланс между стойкостью и производительностью в зависимости от текущих условий.

Также важна поддержка и частных сетей, оборудование которых принадлежит одной организации (или арендуется ей), и операторских, разные сегменты которых находятся в ведении разных компаний. Хорошо, если решение допускает управление как собственными силами, так и сторонней организацией (по модели управляемого сервиса). В операторских сетях важной является еще одна функция – поддержка мультитенантности (совместного использования разными заказчиками) в виде криптографической изоляции отдельных заказчиков (абонентов), чей трафик проходит через один и тот же набор устройств шифрования. Как правило, это требует использования отдельных наборов ключей и сертификатов для каждого заказчика.

Если устройство приобретается для какого-то конкретного сценария, то все эти возможности могут и не быть очень уж важными – нужно лишь убедиться, что устройство поддерживает то, что нужно сейчас. Но если решение приобретается «на вырост», для поддержки в том числе и будущих сценариев, и выбирается в качестве «корпоративного стандарта», то гибкость лишней не будет – особенно с учетом ограничений по интероперабельности устройств разных вендоров (об этом чуть ниже).

Удобство обслуживания – это тоже многофакторное понятие. Приблизительно можно сказать, что это суммарные затраты времени специалистов определенной квалификации, необходимые для поддержки решения на разных этапах его жизненного цикла. Если затрат нет, и установка, настройка, эксплуатация полностью автоматические, то затраты нулевые, а удобство абсолютное. Конечно, в реальном мире такого не бывает. Разумное приближение – это модель «узел на проводе» (bump-in-the-wire), или прозрачное подключение, при котором добавление и отключение устройств шифрования не требует внесения ни ручных, ни автоматических изменений в конфигурацию сети. При этом упрощается сопровождение решения: можно спокойно включать-выключать функцию шифрования, а при необходимости просто «обойти» устройство сетевым кабелем (то есть соединить напрямую те порты сетевого оборудования, к которым оно было подключено). Правда, есть и один минус – то же самое может сделать и злоумышленник. Для реализации принципа «узел на проводе» необходимо принять во внимание трафик не только слоя данных, но и слоев контроля и управления – устройства должны быть прозрачны для них. Поэтому такой трафик можно шифровать только тогда, когда в сети между устройствами шифрования нет получателей трафика этих видов, так как если его отбрасывать или шифровать, то при включении-отключении шифрования может измениться конфигурация сети. Устройство шифрования может быть прозрачным и для сигнализации на физическом уровне. В частности, при потере сигнала оно должно передавать эту потерю (то есть отключать свои передатчики) назад и вперед («за себя») по направлению сигнала.

Также важна поддержка в разделении полномочия между отделами ИБ и ИТ, в частности, сетевым отделом. Решение для шифрования должно поддерживать принятую в организации модель управления доступом и аудита. Должна быть сведена к минимум необходимость взаимодействия между разными отделами для выполнения рутинных операций. Поэтому преимущество с точки зрения удобства у специализированных устройств, поддерживающих исключительно функции шифрования и максимально прозрачных для сетевых операций. Проще говоря, у сотрудников службы ИБ не должно быть повода обращаться к «сетевикам» для изменения настроек сети. А у тех, в свою очередь, не должно быть необходимости изменять настройки шифрования при обслуживании сети.

Еще один фактор – это возможности и удобство средств управления. Они должны быть наглядными, логичными, обеспечивать импорт-экспорт настроек, автоматизацию и так далее. Сразу нужно обратить внимание на то, какие варианты управления доступны (обычно это собственная среда управления, веб-интерфейс и командная строка) и с каким набором функций в каждом из них (встречаются ограничения). Важная функция – поддержка внеполосного (out-of-band) управления, то есть через выделенную сеть управления, и внутриполосного (in-band) управления, то есть через общую сеть, по которой передается полезный трафик. Средства управления должны сигнализировать обо всех нештатных ситуациях, в том числе инцидентах ИБ. Рутинные, повторяющиеся операции должны выполняться автоматически. Прежде всего это относится к управлению ключами. Они должны вырабатываться/распределяться автоматически. Поддержка PKI – большой плюс.

То есть совместимость устройства с сетевыми стандартами. Причем имеются в виду не только индустриальные стандарты, принятые авторитетными организациями типа IEEE, но и фирменные протоколы лидеров отрасли, таких, например, как Cisco. Есть два принципиальных способа обеспечения совместимости: или через прозрачность, или через явную поддержку протоколов (когда устройство шифрования становится для какого-то протокола одним из узлов сети и обрабатывает контрольный трафик этого протокола). От полноты и корректности реализации контрольных протоколов зависит совместимость с сетями. Важна поддержка разных вариантов уровня PHY (скорости, среды передачи, схемы кодирования), кадров Ethernet разных форматов с любым MTU, разных служебных протоколов L3 (прежде всего семейства TCP/IP).

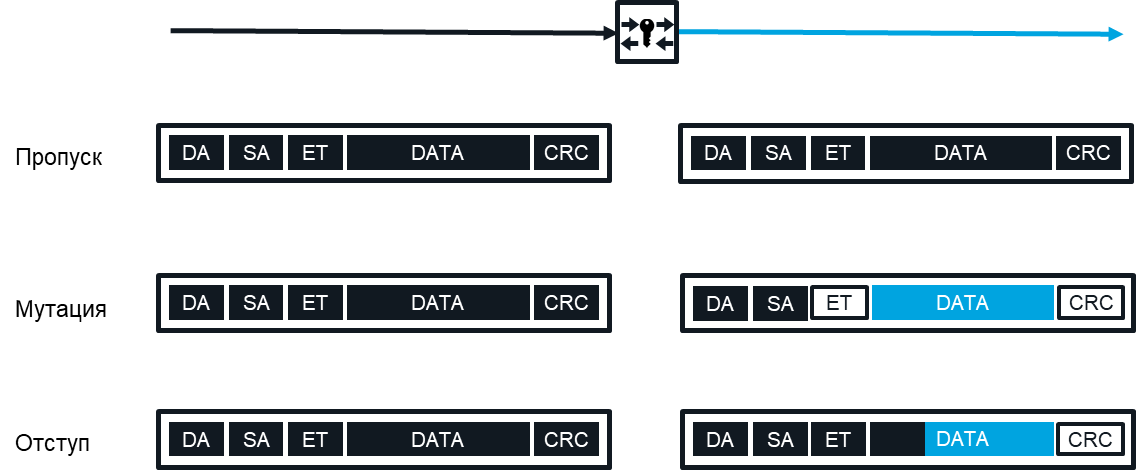

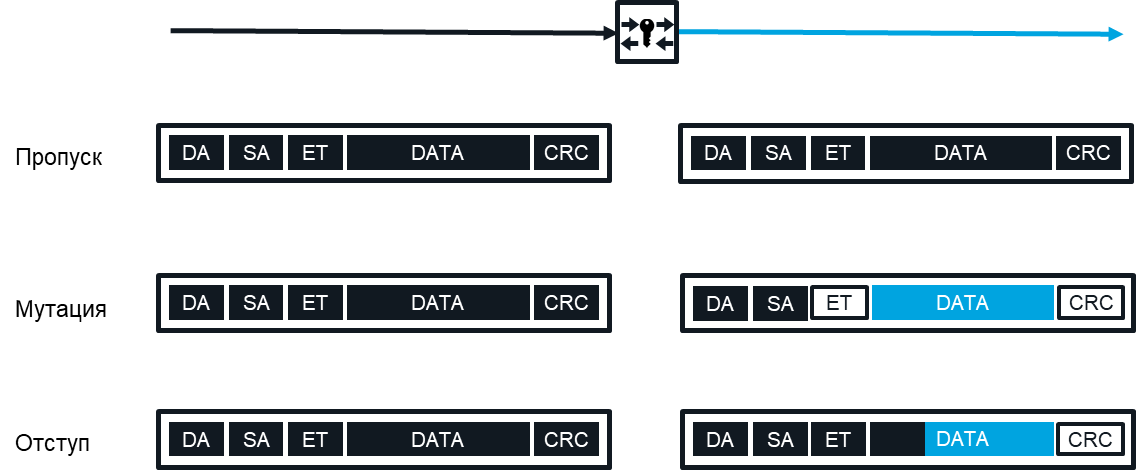

Прозрачность же обеспечивается с помощью механизмов мутации (временного изменения содержимого открытых заголовков в трафике между шифраторами), пропуска (когда отдельные пакеты остаются незашифрованными) и отступа начала шифрования (когда обычно шифруемые поля пакетов не шифруются).

Как обеспечивается прозрачность

Поэтому всегда уточняйте, как именно обеспечивается поддержка того или иного протокола. Часто поддержка в прозрачном режиме удобнее и надежнее.

Это тоже совместимость, но в другом смысле, а именно возможность совместной работы с другими моделями устройств шифрования, в том числе других изготовителей. Тут мног��е зависит от состояния стандартизации протоколов шифрования. На L1 общепризнанных стандартов шифрования просто нет.

Для шифрования L2 в сетях Ethernet есть стандарт 802.1ae (MACsec), но он использует не сквозное (end-to-end), а межпортовое, «позвенное» (hop-by-hop) шифрование, и в своей первоначальной редакции непригоден для использования в распределенных сетях, поэтому появились его фирменные расширения, которые преодолевают это ограничение (разумеется, за счет интероперабельности с оборудованием других изготовителей). Правда, в 2018 году в стандарт 802.1ae была добавлена поддержка распределенных сетей, но поддержки наборов алгоритмов шифрования ГОСТ по-прежнему нет. Поэтому фирменные, нестандартные протоколы шифрования L2, как правило, отличаются большей эффективностью (в частности, меньшими накладными расходами полосы пропускания) и гибкостью (возможностью смены алгоритмов и режимов шифрования).

На более высоких уровнях (L3 и L4) есть признанные стандарты, прежде всего IPsec и TLS, то и тут не всё так просто. Дело в том, что каждый из этих стандартов – это набор протоколов, каждый из которых с разными версиями и обязательными или необязательными для реализации расширениями. Кроме того, некоторые изготовителя предпочитают применять свои фирменные протоколы шифрования и на L3/L4. Поэтому в большинстве случаев на полную интероперабельность рассчитывать не стоит, но важно, чтобы обеспечивалось хотя бы взаимодействие между разными моделями и разными поколениями одного изготовителя.

Для сравнения разных решений можно использовать или среднее время наработки на отказ, или коэффициент готовности. Если этих цифр нет (либо к ним нет доверия), то можно выполнить качественное сравнение. Преимущество будет у устройств с удобным управлением (меньше риск ошибок в настройке), у специализированных шифраторов (по этой же причине), а также у решений с минимальным временем обнаружения и устранения отказа, в том числе средствами «горячего» резервирования узлов и устройств целиком.

Что касается стоимости, то, как и для большинства ИТ-решений, целесообразно сравнивать совокупную стоимость владения. Для ее расчета можно не изобретать велосипед, а использовать любую подходящую методику (например, от Gartner) и любой калькулятор (например, тот, что уже используются в организации для расчета TCO). Понятно, что для решения сетевого шифрования совокупная стоимость владения складывается из прямых расходов на покупку или аренду самого решения, на инфраструктуру для размещения оборудования и затрат на развертывание, администрирование и сопровождение (неважно, своими силами или в виде услуг сторонней организации), а также из косвенных расходов от простоя решения (вызванных потерей продуктивности конечных пользователей). Наверное, есть только одна тонкость. Влияние производительности решения можно учесть по-разному: либо как косвенные расходы, вызванные падением продуктивности, либо как «виртуальные» прямые расходы на покупку/модернизацию и обслуживание сетевых средств, компенсирующих падение производительности сети из-за применения шифрования. В любом случае расходы, которые сложно рассчитать с достаточной точностью, лучше «вынести за скобки» расчета: так будет больше доверия к итоговой величине. И, как обычно, в любом случае сравнение разных устройств по TCO имеет смысл делать для конкретного сценария их использования – реального или типового.

И последняя характеристика – это стойкость решения. В большинстве случаев стойкость можно оценить лишь качественно, сравнивая между собой разные решения. Мы должны помнить, что устройства шифрования не только средство, но и объект защиты. Они могут быть подвержены разным угрозам. На первом плане угрозы нарушения конфиденциальности, воспроизведения и модификации сообщений. Эти угрозы могут реализовываться через уязвимости шифра или отдельных его режимов, через уязвимости в протоколах шифрования (в том числе на этапах установки соединения и выработки/распределения ключей). Преимущество будет у решений, которые допускают смену алгоритма шифрования или переключение режима шифра (хотя бы через обновление встроенного ПО), у решений, обеспечивающих максимально полное шифрование, скрывающих от злоумышленника не только пользовательские данные, но и адресную и прочую служебную информацию, а также тех решений, которые не только шифруют, но и защищают сообщения от воспроизведения и модификации. Для всех современных алгоритмов шифрования, электронной подписи, выработки ключей и прочего, которые закреплены в стандартах, стойкость можно принять одинаковой (иначе можно просто заблудиться в дебрях криптографии). Должны ли это быть непременно алгоритмы ГОСТ? Тут всё просто: если сценарий применения требует сертификации ФСБ для СКЗИ (а в России это чаще всего так) для большинства сценариев сетевого шифрования это так), то выбираем только между сертифицированными. Если нет – то и нет смысла исключать устройства без сертификатов из рассмотрения.

Другая угроза – эта угроза взлома, несанкционированного доступа к устройствам (в том числе через физический доступ снаружи и внутри корпуса). Угроза может осуществиться через

уязвимости в реализации – в аппаратных средствах и в коде. Поэтому преимущество будет у решений с минимальной «поверхностью для атаки» через сеть, с защищенными от физического доступа корпусами (с датчиками вскрытия, с защитой от зондирования и автоматическим сбросом ключевой информации при вскрытии корпуса), а также у тех, которые допускают обновление встроенного ПО в случае, когда становится известна уязвимость в коде. Есть еще один путь: если все сравниваемые устройства имеет сертификаты ФСБ, то показателем стойкости к взлому можно считать класс СКЗИ, по которому выдан сертификат.

Наконец, еще один тип угроз – это ошибки при настройке и эксплуатации, человеческий фактор в чистом виде. Здесь проявляется еще одно преимущество специализированных шифраторов перед конвергентными решениями, которые часто ориентированы на матерых «сетевиков», и могут вызывать трудности у «обычных», широкопрофильных специалистов ИБ.

В принципе здесь можно было бы предложить некий интегральный показатель для сравнения разных устройств, что-то вроде

где p – вес показателя, а r – ранг устройства по этому показателю, причем любую из перечисленных выше характеристик можно разбить на «атомарные» показатели. Такая формула могла бы пригодиться, например, при сравнении тендерных предложений по заранее согласованным правилам. Но можно обойтись и простой таблицей типа

Буду рад ответить на вопросы и конструктивные критические замечания.

- Разобраться в описаниях и спецификациях устройств шифрования

- Отличить «бумажные» характеристики от действительно важных в реальной жизни

- Выйти за рамки привычного набора вендоров и включить в рассмотрение любые продукты, подходящие для решения поставленной задачи

- Задать правильные вопросы на переговорах

- Составить тендерные требования (RFP)

- Понять, какими характеристиками придется пожертвовать, если будет выбрана какая-то модель устройства

Что можно оценивать

В принципе подход применим к любым автономным (standalone) устройствам, пригодным для шифрования сетевого трафика между удаленными сегментами Ethernet (межсайтового шифрования). То есть «ящиков» в отдельном корпусе (ну хорошо, блейды/модули для шасси тоже включим сюда), которые подключаются через один или несколько портов Ethernet к локальной (кампусной) сети Ethernet с незашифрованным трафиком, а через другой порт (порты) – к каналу/сети, через которую уже зашифрованный трафик передается в другие, удаленные сегменты. Такое решение для шифрования можно развернуть в частной или операторской сети через разные виды «транспорта» («темное» оптоволокно, аппаратуру частотного разделения, коммутируемую сеть Ethernet, а также «псевдопровода», проложенные через сеть с другой архитектурой маршрутизации, чаще всего MPLS), с использованием технологии VPN или без нее.

Сетевое шифрование в распределенной сети Ethernet

Сами же устройства могут быть либо специализированными (предназначенными исключительно для шифрования), либо многофункциональными (гибридными, конвергентными), то есть выполняющие еще и другие функции (например, межсетевого экрана или маршрутизатора). Разные вендоры относят свои устройства к разным классам/категориям, но это неважно – важно лишь то, умеют ли они шифровать межсайтовый трафик, и какими характеристиками при этом обладают.

На всякий случай напоминаю, что «сетевое шифрование», «шифрование трафика», «шифратор» – термины неформальные, хотя и используются часто. В российских нормативно-правовых актах (включая те, которыми вводятся ГОСТы) вы их скорее всего не встретите.

Уровни шифрования и режимы передачи

Прежде чем приступить к описанию самих характеристик, которые будут использоваться для оценки, придется для начала разобраться с одной важной вещью, а именно «уровнем шифрования». Я обратил внимание, что он часто упоминается как в официальных документах вендоров (в описаниях, руководствах и т.д.), так и в неформальных обсуждениях (на переговорах, на тренингах). То есть все как будто бы все хорошо знают, о чем идет речь, но лично был свидетелем некоторой путаницы.

Итак, что же такое «уровень шифрования»? Ясно, что речь идет о номере уровня эталонной сетевой модели OSI/ISO, на котором происходит шифрование. Читаем ГОСТ Р ИСО 7498-2–99 «Информационная технология. Взаимосвязь открытых систем. Базовая эталонная модель. Часть 2. Архитектура защиты информации». Из этого документа можно понять, что уровень услуги конфиденциальности (одним из механизмов обеспечения которой как раз является шифрование) – это уровень протокола, сервисный блок данных («полезная нагрузка», данные пользователя) которого шифруется. Как еще написано в стандарте, услуга может обеспечиваться как на этом же уровне, «своими силами», так и с помощью нижнего уровня (именно так, например, это чаще всего реализовано в MACsec).

На практике же возможны два режима передачи зашифрованной информации через сеть (на ум сразу приходит IPsec, но эти же режимы встречаются и в других протоколах). В транспортном (иногда его еще называют native) режиме шифруется только сервисный блок данных, а заголовки остаются «открытыми», незашифрованными (иногда добавляются дополнительные поля со служебной информацией алгоритма шифрования, а другие поля модифицируются, пересчитываются). В туннельном же режиме весь протокольный блок данных (то есть сам пакет) шифруется и инкапсулируется в сервисный блок данных того же или более высокого уровня, то есть он обрамляется новыми заголовками.

Сам по себе уровень шифрования в сочетании с каким-то режимом передачи ни хорош, ни плох, так что нельзя сказать, например, что L3 в транспортном режиме лучше, чем L2 в туннельном. Просто от них зависят многие характеристики, по которым и оцениваются устройства. Например, гибкость и совместимость. Для работы в сети L1 (ретрансляция битового потока), L2 (коммутация кадров) и L3 (маршрутизация пакетов) в транспортном режиме нужны решения, шифрующие на таком же или более высоком уровне (иначе будет зашифрована адресная информация, и данные не попадут по назначению), а туннельный режим позволяет преодолеть это ограничение (правда, жертвуя другими важными характеристиками).

Транспортный и туннельный режимы шифрования L2

А теперь перейдем к разбору характеристик.

Производительность

Для сетевого шифрования производительность – понятие комплексное, многомерное. Бывает так, что определенная модель, превосходя в одной характеристике производительности, уступает в другой. Поэтому всегда полезно рассматривать все составляющие производительности шифрования и их влияние на производительность сети и использующих ее приложений. Здесь можно провести аналогию с автомобилем, для которого важна не только максимальная скорость, но и время разгона до «сотни», расход топлива и так далее. Характеристикам производительности компании-вендоры и их потенциальные заказчики уделяют большое внимание. Как правило, именно по производительности идет ранжирование в линейках вендоров устройств шифрования.

Ясно, что производительность зависит как от сложности сетевых и криптографических операций, выполняемых на устройстве (в том числе от того, насколько хорошо эти задачи поддаются распараллеливанию и конвейеризации), так и от производительности оборудования и качества встроенного ПО. Поэтому в старших моделях применяется более производительное «железо», иногда есть возможность дооснастить его дополнительными процессорами и модулями памяти. Есть несколько подходов к реализации криптографических функций: на универсальном центральном процессоре (CPU), специализированной заказной интегральной схеме (ASIC) или на программируемой логической интегральной схеме (FPGA). У каждого подхода есть свои плюсы и минусы. Например, CPU может стать «бутылочным горлышком» шифрования, особенно если в процессоре нет специализированных инструкций для поддержки алгоритма шифрования (или если они не используются). Специализированным микросхемам недостает гибкости, «перепрошить» их для повышения производительности, добавления новых функций или устранения уязвимости можно не всегда. Кроме того, рентабельным их использование становится только при больших объемах выпуска. Вот почему так популярной стала «золотая середина» – применение FPGA (по-русски ПЛИС). Именно на ПЛИС сделаны так называемые криптоускорители – встроенные или подключаемые специализированные аппаратные модули поддержки криптографических операций.

Так как речь идет именно о сетевом шифровании, то логично, что производительность решений нужно измерять в тех же величинах, что и для других сетевых устройств – пропускной способности, проценте потери кадров (frame loss) и задержке (latency). Эти величины определены в RFC 1242. Кстати, про упоминаемую часто вариацию задержки (jitter) в этом RFC ничего не написано. Как измерять эти величины? Утвержденной в каких-либо стандартах (официальных или неофициальных типа RFC) специально для сетевого шифрования методики я не нашел. Логично было бы использовать методику для сетевых устройств, закрепленную в стандарте RFC 2544. Многие вендоры ей и следуют – многие, но не все. Например, подают тестовый трафик только в одном направлении вместо обоих, как рекомендовано стандартом. Ну да ладно.

Измерение производительности устройств сетевого шифрования всё же имеет свои особенности. Во-первых, корректно проводить все измерения для пары устройств: хоть алгоритмы шифрования и симметричные, задержки и потери пакетов при шифровании и расшифровке не обязательно будут равны. Во-вторых, имеет смысл измерять именно дельту, влияние сетевого шифрования на итоговую производительность сети, сравнивая между собой две конфигурации: без устройств шифрования и с ними. Или же, как в случае с гибридными устройствами, сочетающими в себе несколько функций в дополнение к сетевому шифрованию, при выключенном и при включенном шифровании. Это влияние может быть разным и зависеть от схемы подключения устройств шифрования, от режимов из работы, наконец, от характера трафика. В частности, многие параметры производительности зависят от длины пакетов, вот почему для сравнения производительности разных решений часто используют графики зависимости этих параметров от длины пакетов, либо используют IMIX – распределение трафика по длинам пакетов, которое примерно отражает реальное. Если мы берем для сравнения одну и ту же базовую конфигурацию без шифрования, то сможем сравнивать решения для сетевого шифрования, реализованные по-разному, не вдаваясь в эти различия: L2 с L3, «сохрани-и-передай» (store-and-forward) со сквозным (cut-through), специализированные с конвергентными, ГОСТ с AES и так далее.

Схема подключения для тестирования производительности

Первая характеристика, на которую обращают внимание – это «скорость» устройства шифрования, то есть полоса пропускания (bandwidth) его сетевых интерфейсов, скорость потока битов. Она определяется сетевыми стандартами, которые поддерживаются интерфейсами. Для Ethernet обычные цифры – 1 Гбит/с и 10 Гбит/с. Но, как мы знаем, в любой сети максимальная теоретическая пропускная способность (throughput) на каждом из ее уровней всегда меньше полосы пропускания: часть полосы «съедается» межкадровыми интервалами, служебными заголовками и так далее. Если устройство способно принять, обработать (в нашем случае зашифровать или расшифровать) и передать трафик на полной скорости сетевого интерфейса, то есть с максимальной для этого уровня сетевой модели теоретической пропускной способностью, то говорят, что оно работает на скорости линии. Для этого нужно, чтобы устройство не теряло, не отбрасывало пакеты при любом их размере и любой частоте их следования. Если устройство шифрования не поддерживает работу на скорости линии, то обычно указывают его максимальную пропускную способность в тех же гигабитах в секунду (иногда с указанием длины пакетов – чем короче пакеты, тем обычно ниже пропускная способность). Очень важно понимать, что максимальная пропускная способность – это максимальная без потерь (даже если устройство и может «прокачивать» через себя трафик на большей скорости, но теряя при этом часть пакетов). Кроме того, нужно обращать внимание на то, что некоторые вендоры измеряют суммарную пропускную способность между всеми парами портов, так что эти цифры мало о чем говорят, если весь шифрованный трафик идет через единственный порт.

Где особенно важна работа на скорости линии (или, иначе, без потери пакетов)? В каналах с высокой пропускной способностью и большими задержками (например, спутниковыми), где для поддержания высокой скорости передачи приходится выставлять большой размер окна TCP, и где потери пакетов резко снижают производительность сети.

Но не вся пропускная способность используется для передачи полезных данных. Приходится считаться с так называемыми накладными расходами (overhead) пропускной способности. Это часть пропускной способности устройства шифрования (в процентах или в байтах на пакет), которая фактически теряется (не может быть использована для передачи данных приложений). Накладные расходы возникают, во-первых, из-за увеличения размера (дополнения, «набивки») поля данных в зашифрованных сетевых пакетах (зависит от алгоритма шифрования и режима его работы). Во-вторых, из-за увеличения длины заголовков пакетов (туннельный режим, служебная вставка протокола шифрования, имитовставка и т.п. в зависимости от протокола и режима работа шифра и режима передачи) – обычно именно эти накладные расходы наиболее существенны, и на них обращают внимание в первую очередь. В-третьих, из-за фрагментации пакетов при превышении максимального размера блока данных (MTU) (если сеть умеет разбивать пакет с превышением MTU на два, дублируя его заголовки). В-четвертых, из-за появления в сети дополнительного служебного (контрольного) трафика между устройствами шифрования (для обмена ключами, установки туннелей и т.п.). Низкие накладные расходы важны там, где пропускная способность канала ограничена. Особенно это проявляется на трафике из маленьких пакетов, например, голосовом – там накладные расходы могут «съесть» больше половины скорости канала!

Пропускная способность

Наконец, есть еще вносимая задержка – разница (в долях секунды) в сетевой задержке (времени прохождения данных от входа в сеть до выхода из нее) между передачей данных без сетевого шифрования и с ним. Вообще говоря, чем меньше задержка («латентность») сети, тем более критичной становится вносимая устройствами шифрования задержка. Задержку вносят сама операция шифрования (зависит от алгоритма шифрования, длины блока и режима работы шифра, а также от качества ее реализации в ПО), так и обработка сетевого пакета в устройстве. Вносимая задержка зависит как от режима обработки пакетов (сквозной или «сохрани-и-передай»), так и от производительности платформы («аппаратная» реализация на FPGA или ASIC, как правило, быстрее, чем «программная» на CPU). Шифрование L2 почти всегда отличается меньшей вносимой задержкой по сравнению с шифрованием на L3 или L4: сказывается то, что устройства, шифрующие на L3/L4, часто выполняются конвергентными. Например, у высокоскоростных шифраторов Ethernet, реализованных на FPGA и шифрующих на L2, задержка из-за операции шифрования исчезающе мала – иногда при включении шифрования на паре устройств суммарная вносимая ими задержка даже уменьшается! Малая задержка важна там, где она сопоставима с суммарными задержками в канале, включая задержку распространения сигнала, которая равна примерно 5 мкс на километр. То есть можно сказать, что для сетей городского масштаба (десятки километров в поперечнике) микросекунды могут решать многое. Например, для синхронной репликации баз данных, высокочастотного трейдинга, того же блокчейна.

Вносимая задержка

Масштабируемость

Крупные распределенные сети могут включать в себя многие тысячи узлов и сетевых устройств, сотни сегментов локальных сетей. Важно, чтобы решения для шифрования не накладывали своих дополнительных ограничений на размер и топологию распределенной сети. Это касается прежде всего максимального количества адресов узлов и сетей. С такими ограничениями можно столкнуться, например, при реализации многоточечной топологии защищенной шифрованием сети (с независимыми защищенными соединениями, или туннелями) или выборочного шифрования (например, по номеру протокола или VLAN). Если при этом сетевые адреса (MAC, IP, VLAN ID) используются в качестве ключей в таблице, количество строк в которой ограничено, то здесь и проявляются эти ограничения.

Кроме того, большие сети часто имеют несколько структурных уровней, включая опорную сеть, на каждом из которых реализуются своя схема адресации и своя политика маршрутизации. Для реализации такого подхода часто используются специальные форматы кадров (типа Q-in-Q или MAC-in-MAC) и протоколы определения маршрутов. Чтобы не препятствовать построению таких сетей, устройства шифрования должны корректно обходиться с такими кадрами (то есть в этом смысле масштабируемость будет означать совместимость – о ней ниже).

Гибкость

Здесь речь идет о поддержке различных конфигураций, схем подключения, топологий и прочего. Например, для коммутируемых сетей на базе технологий Carrier Ethernet это означает поддержку разных типов виртуальных соединений (E-Line, E-LAN, E-Tree), разных типов сервиса (как по портам, так и по VLAN) и разных транспортных технологий (они уже перечислялись выше). То есть устройство должно уметь работать как в линейном («точка-точка»), так и многоточечном режиме, устанавливать отдельные туннели для разных VLAN, допускать неупорядоченную доставку пакетов внутри защищенного канала. Возможность выбора разных режимов работы шифра (в том числе с аутентификацией содержимого или без) и разных режимов передачи пакетов позволяет обеспечить баланс между стойкостью и производительностью в зависимости от текущих условий.

Также важна поддержка и частных сетей, оборудование которых принадлежит одной организации (или арендуется ей), и операторских, разные сегменты которых находятся в ведении разных компаний. Хорошо, если решение допускает управление как собственными силами, так и сторонней организацией (по модели управляемого сервиса). В операторских сетях важной является еще одна функция – поддержка мультитенантности (совместного использования разными заказчиками) в виде криптографической изоляции отдельных заказчиков (абонентов), чей трафик проходит через один и тот же набор устройств шифрования. Как правило, это требует использования отдельных наборов ключей и сертификатов для каждого заказчика.

Если устройство приобретается для какого-то конкретного сценария, то все эти возможности могут и не быть очень уж важными – нужно лишь убедиться, что устройство поддерживает то, что нужно сейчас. Но если решение приобретается «на вырост», для поддержки в том числе и будущих сценариев, и выбирается в качестве «корпоративного стандарта», то гибкость лишней не будет – особенно с учетом ограничений по интероперабельности устройств разных вендоров (об этом чуть ниже).

Простота и удобство

Удобство обслуживания – это тоже многофакторное понятие. Приблизительно можно сказать, что это суммарные затраты времени специалистов определенной квалификации, необходимые для поддержки решения на разных этапах его жизненного цикла. Если затрат нет, и установка, настройка, эксплуатация полностью автоматические, то затраты нулевые, а удобство абсолютное. Конечно, в реальном мире такого не бывает. Разумное приближение – это модель «узел на проводе» (bump-in-the-wire), или прозрачное подключение, при котором добавление и отключение устройств шифрования не требует внесения ни ручных, ни автоматических изменений в конфигурацию сети. При этом упрощается сопровождение решения: можно спокойно включать-выключать функцию шифрования, а при необходимости просто «обойти» устройство сетевым кабелем (то есть соединить напрямую те порты сетевого оборудования, к которым оно было подключено). Правда, есть и один минус – то же самое может сделать и злоумышленник. Для реализации принципа «узел на проводе» необходимо принять во внимание трафик не только слоя данных, но и слоев контроля и управления – устройства должны быть прозрачны для них. Поэтому такой трафик можно шифровать только тогда, когда в сети между устройствами шифрования нет получателей трафика этих видов, так как если его отбрасывать или шифровать, то при включении-отключении шифрования может измениться конфигурация сети. Устройство шифрования может быть прозрачным и для сигнализации на физическом уровне. В частности, при потере сигнала оно должно передавать эту потерю (то есть отключать свои передатчики) назад и вперед («за себя») по направлению сигнала.

Также важна поддержка в разделении полномочия между отделами ИБ и ИТ, в частности, сетевым отделом. Решение для шифрования должно поддерживать принятую в организации модель управления доступом и аудита. Должна быть сведена к минимум необходимость взаимодействия между разными отделами для выполнения рутинных операций. Поэтому преимущество с точки зрения удобства у специализированных устройств, поддерживающих исключительно функции шифрования и максимально прозрачных для сетевых операций. Проще говоря, у сотрудников службы ИБ не должно быть повода обращаться к «сетевикам» для изменения настроек сети. А у тех, в свою очередь, не должно быть необходимости изменять настройки шифрования при обслуживании сети.

Еще один фактор – это возможности и удобство средств управления. Они должны быть наглядными, логичными, обеспечивать импорт-экспорт настроек, автоматизацию и так далее. Сразу нужно обратить внимание на то, какие варианты управления доступны (обычно это собственная среда управления, веб-интерфейс и командная строка) и с каким набором функций в каждом из них (встречаются ограничения). Важная функция – поддержка внеполосного (out-of-band) управления, то есть через выделенную сеть управления, и внутриполосного (in-band) управления, то есть через общую сеть, по которой передается полезный трафик. Средства управления должны сигнализировать обо всех нештатных ситуациях, в том числе инцидентах ИБ. Рутинные, повторяющиеся операции должны выполняться автоматически. Прежде всего это относится к управлению ключами. Они должны вырабатываться/распределяться автоматически. Поддержка PKI – большой плюс.

Совместимость

То есть совместимость устройства с сетевыми стандартами. Причем имеются в виду не только индустриальные стандарты, принятые авторитетными организациями типа IEEE, но и фирменные протоколы лидеров отрасли, таких, например, как Cisco. Есть два принципиальных способа обеспечения совместимости: или через прозрачность, или через явную поддержку протоколов (когда устройство шифрования становится для какого-то протокола одним из узлов сети и обрабатывает контрольный трафик этого протокола). От полноты и корректности реализации контрольных протоколов зависит совместимость с сетями. Важна поддержка разных вариантов уровня PHY (скорости, среды передачи, схемы кодирования), кадров Ethernet разных форматов с любым MTU, разных служебных протоколов L3 (прежде всего семейства TCP/IP).

Прозрачность же обеспечивается с помощью механизмов мутации (временного изменения содержимого открытых заголовков в трафике между шифраторами), пропуска (когда отдельные пакеты остаются незашифрованными) и отступа начала шифрования (когда обычно шифруемые поля пакетов не шифруются).

Как обеспечивается прозрачность

Поэтому всегда уточняйте, как именно обеспечивается поддержка того или иного протокола. Часто поддержка в прозрачном режиме удобнее и надежнее.

Интероперабельность

Это тоже совместимость, но в другом смысле, а именно возможность совместной работы с другими моделями устройств шифрования, в том числе других изготовителей. Тут мног��е зависит от состояния стандартизации протоколов шифрования. На L1 общепризнанных стандартов шифрования просто нет.

Для шифрования L2 в сетях Ethernet есть стандарт 802.1ae (MACsec), но он использует не сквозное (end-to-end), а межпортовое, «позвенное» (hop-by-hop) шифрование, и в своей первоначальной редакции непригоден для использования в распределенных сетях, поэтому появились его фирменные расширения, которые преодолевают это ограничение (разумеется, за счет интероперабельности с оборудованием других изготовителей). Правда, в 2018 году в стандарт 802.1ae была добавлена поддержка распределенных сетей, но поддержки наборов алгоритмов шифрования ГОСТ по-прежнему нет. Поэтому фирменные, нестандартные протоколы шифрования L2, как правило, отличаются большей эффективностью (в частности, меньшими накладными расходами полосы пропускания) и гибкостью (возможностью смены алгоритмов и режимов шифрования).

На более высоких уровнях (L3 и L4) есть признанные стандарты, прежде всего IPsec и TLS, то и тут не всё так просто. Дело в том, что каждый из этих стандартов – это набор протоколов, каждый из которых с разными версиями и обязательными или необязательными для реализации расширениями. Кроме того, некоторые изготовителя предпочитают применять свои фирменные протоколы шифрования и на L3/L4. Поэтому в большинстве случаев на полную интероперабельность рассчитывать не стоит, но важно, чтобы обеспечивалось хотя бы взаимодействие между разными моделями и разными поколениями одного изготовителя.

Надежность

Для сравнения разных решений можно использовать или среднее время наработки на отказ, или коэффициент готовности. Если этих цифр нет (либо к ним нет доверия), то можно выполнить качественное сравнение. Преимущество будет у устройств с удобным управлением (меньше риск ошибок в настройке), у специализированных шифраторов (по этой же причине), а также у решений с минимальным временем обнаружения и устранения отказа, в том числе средствами «горячего» резервирования узлов и устройств целиком.

Стоимость

Что касается стоимости, то, как и для большинства ИТ-решений, целесообразно сравнивать совокупную стоимость владения. Для ее расчета можно не изобретать велосипед, а использовать любую подходящую методику (например, от Gartner) и любой калькулятор (например, тот, что уже используются в организации для расчета TCO). Понятно, что для решения сетевого шифрования совокупная стоимость владения складывается из прямых расходов на покупку или аренду самого решения, на инфраструктуру для размещения оборудования и затрат на развертывание, администрирование и сопровождение (неважно, своими силами или в виде услуг сторонней организации), а также из косвенных расходов от простоя решения (вызванных потерей продуктивности конечных пользователей). Наверное, есть только одна тонкость. Влияние производительности решения можно учесть по-разному: либо как косвенные расходы, вызванные падением продуктивности, либо как «виртуальные» прямые расходы на покупку/модернизацию и обслуживание сетевых средств, компенсирующих падение производительности сети из-за применения шифрования. В любом случае расходы, которые сложно рассчитать с достаточной точностью, лучше «вынести за скобки» расчета: так будет больше доверия к итоговой величине. И, как обычно, в любом случае сравнение разных устройств по TCO имеет смысл делать для конкретного сценария их использования – реального или типового.

Стойкость

И последняя характеристика – это стойкость решения. В большинстве случаев стойкость можно оценить лишь качественно, сравнивая между собой разные решения. Мы должны помнить, что устройства шифрования не только средство, но и объект защиты. Они могут быть подвержены разным угрозам. На первом плане угрозы нарушения конфиденциальности, воспроизведения и модификации сообщений. Эти угрозы могут реализовываться через уязвимости шифра или отдельных его режимов, через уязвимости в протоколах шифрования (в том числе на этапах установки соединения и выработки/распределения ключей). Преимущество будет у решений, которые допускают смену алгоритма шифрования или переключение режима шифра (хотя бы через обновление встроенного ПО), у решений, обеспечивающих максимально полное шифрование, скрывающих от злоумышленника не только пользовательские данные, но и адресную и прочую служебную информацию, а также тех решений, которые не только шифруют, но и защищают сообщения от воспроизведения и модификации. Для всех современных алгоритмов шифрования, электронной подписи, выработки ключей и прочего, которые закреплены в стандартах, стойкость можно принять одинаковой (иначе можно просто заблудиться в дебрях криптографии). Должны ли это быть непременно алгоритмы ГОСТ? Тут всё просто: если сценарий применения требует сертификации ФСБ для СКЗИ (а в России это чаще всего так) для большинства сценариев сетевого шифрования это так), то выбираем только между сертифицированными. Если нет – то и нет смысла исключать устройства без сертификатов из рассмотрения.

Другая угроза – эта угроза взлома, несанкционированного доступа к устройствам (в том числе через физический доступ снаружи и внутри корпуса). Угроза может осуществиться через

уязвимости в реализации – в аппаратных средствах и в коде. Поэтому преимущество будет у решений с минимальной «поверхностью для атаки» через сеть, с защищенными от физического доступа корпусами (с датчиками вскрытия, с защитой от зондирования и автоматическим сбросом ключевой информации при вскрытии корпуса), а также у тех, которые допускают обновление встроенного ПО в случае, когда становится известна уязвимость в коде. Есть еще один путь: если все сравниваемые устройства имеет сертификаты ФСБ, то показателем стойкости к взлому можно считать класс СКЗИ, по которому выдан сертификат.

Наконец, еще один тип угроз – это ошибки при настройке и эксплуатации, человеческий фактор в чистом виде. Здесь проявляется еще одно преимущество специализированных шифраторов перед конвергентными решениями, которые часто ориентированы на матерых «сетевиков», и могут вызывать трудности у «обычных», широкопрофильных специалистов ИБ.

Подводим итог

В принципе здесь можно было бы предложить некий интегральный показатель для сравнения разных устройств, что-то вроде

где p – вес показателя, а r – ранг устройства по этому показателю, причем любую из перечисленных выше характеристик можно разбить на «атомарные» показатели. Такая формула могла бы пригодиться, например, при сравнении тендерных предложений по заранее согласованным правилам. Но можно обойтись и простой таблицей типа

| Характеристика | Устройство 1 | Устройство 2 | ... | Устройство N |

|---|---|---|---|---|

| Пропускная способность | + | + | +++ | |

| Накладные расходы | + | ++ | +++ | |

| Задержка | + | + | ++ | |

| Масштабируемость | +++ | + | +++ | |

| Гибкость | +++ | ++ | + | |

| Интероперабельность | ++ | + | + | |

| Совместимость | ++ | ++ | +++ | |

| Простота и удобство | + | + | ++ | |

| Отказоустойчивость | +++ | +++ | ++ | |

| Стоимость | ++ | +++ | + | |

| Стойкость | ++ | ++ | +++ |

Буду рад ответить на вопросы и конструктивные критические замечания.